Злоумышленники активно используют ужесточение правил выдачи микрокредитов для обмана граждан. По данным платформы «Мошеловка», сейчас в ходу как минимум две схемы, основанные на информационном фоне вокруг новых требований к работе микрофинансовых организаций (МФО).

О распространении подобных схем сообщает РИА Новости.

С 1 марта МФО обязаны подтверждать личность заемщика через Единую биометрическую систему (ЕБС) при оформлении займа онлайн, а крупные организации — и при личном обращении. Кроме того, МФО обязаны передавать в ФинЦЕРТ Банка России сведения о подозрительных клиентах.

Первая схема — модификация старого сценария, известного с 2022 года, связанного с перехватом кодов из СМС. Такие коды используются как второй фактор аутентификации во многих сервисах. Кроме того, их получение может быть первой стадией многоступенчатой атаки, направленной на кражу средств.

Под предлогом защиты жертвы злоумышленники звонят от имени «службы безопасности банка» или «технической поддержки Госуслуг». Они заявляют, что на имя человека якобы пытаются оформить кредит с использованием скомпрометированных биометрических данных, и предлагают «отменить операцию» — для этого нужно продиктовать код из СМС.

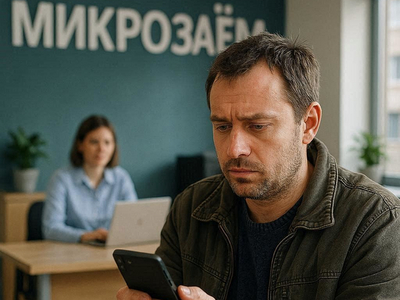

Вторая схема рассчитана на тех, кто опасается, что из-за новых правил не сможет получить микрозаем. Мошенники предлагают оформить кредит быстро и «без ЕБС», но требуют оплатить «активацию договора» или «гарантию» — обычно от 500 до 1500 рублей.