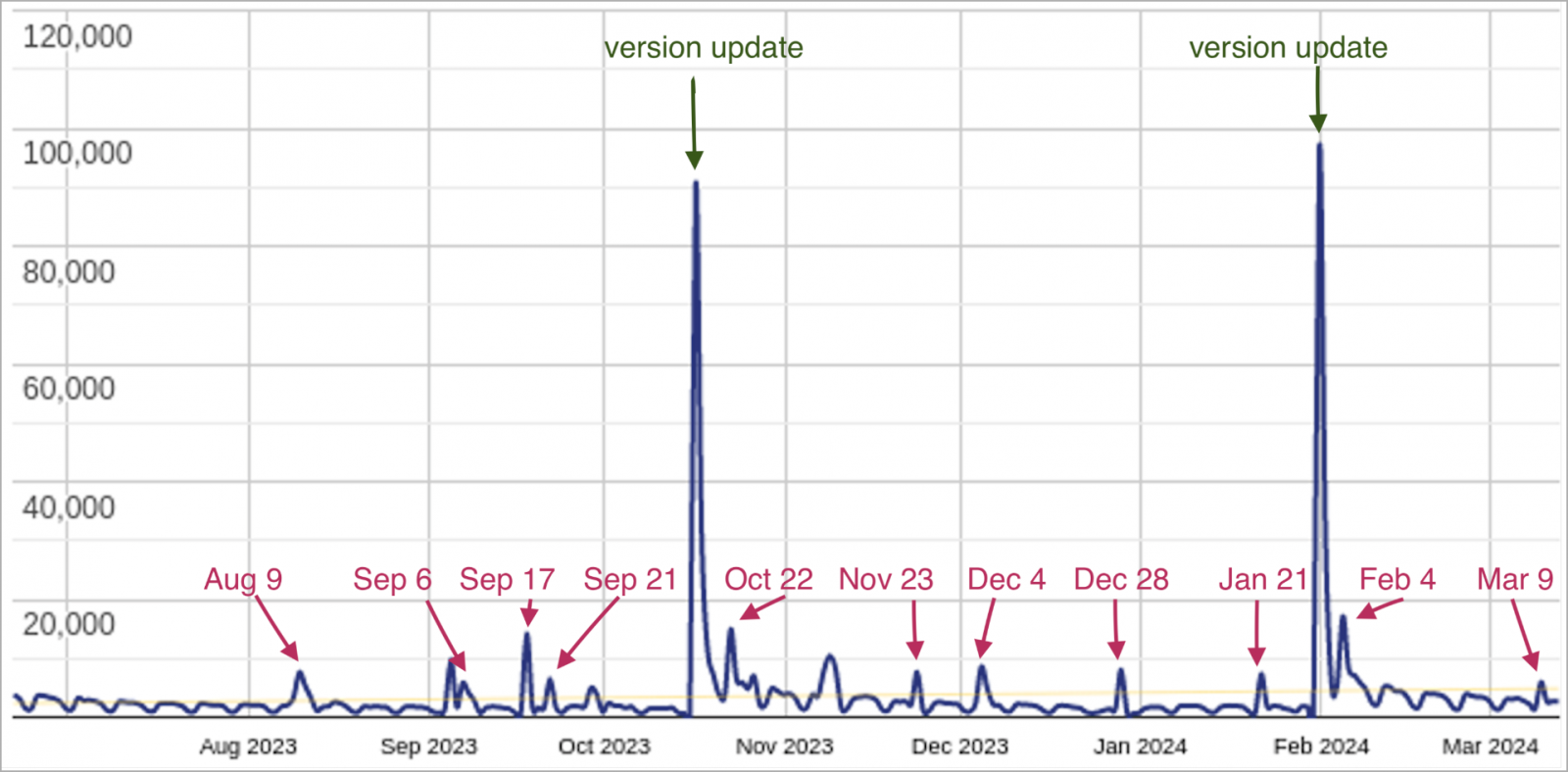

Ранее не встречавшаяся специалистам вредоносная кампания Sign1 за последние полгода успела заразить более 39 тысяч сайтов на WordPress. Посетителям таких ресурсов показывают навязчивую всплывающую рекламу или перенаправляют их на сторонние веб-сайты.

Атакующие внедряют вредоносный код в кастомные HTML-виджеты и легитимные плагины, что позволяет обойтись без модификации «родных» файлов WordPress.

Кампанию SIgn1 удалось обнаружить специалистам Sucuri, когда сайт одного из клиентов начал выводить посетителям всплывающие рекламные объявления. Позже выяснилось, что клиента взломали с помощью брутфорса.

Исследователи считают, что злоумышленники также могли воспользоваться уязвимостью в одном из установленных на ресурсе плагинов.

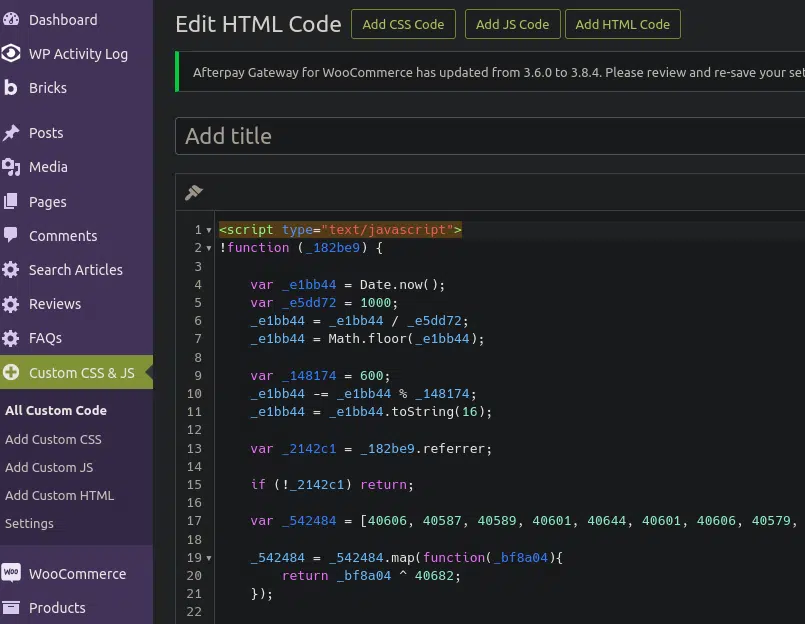

После получения доступа операторы Sign1 либо взяли в оборот кастомный HTML-виджет, либо установили легитимный Simple Custom CSS and JS для внедрения вредоносного JavaScript-кода.

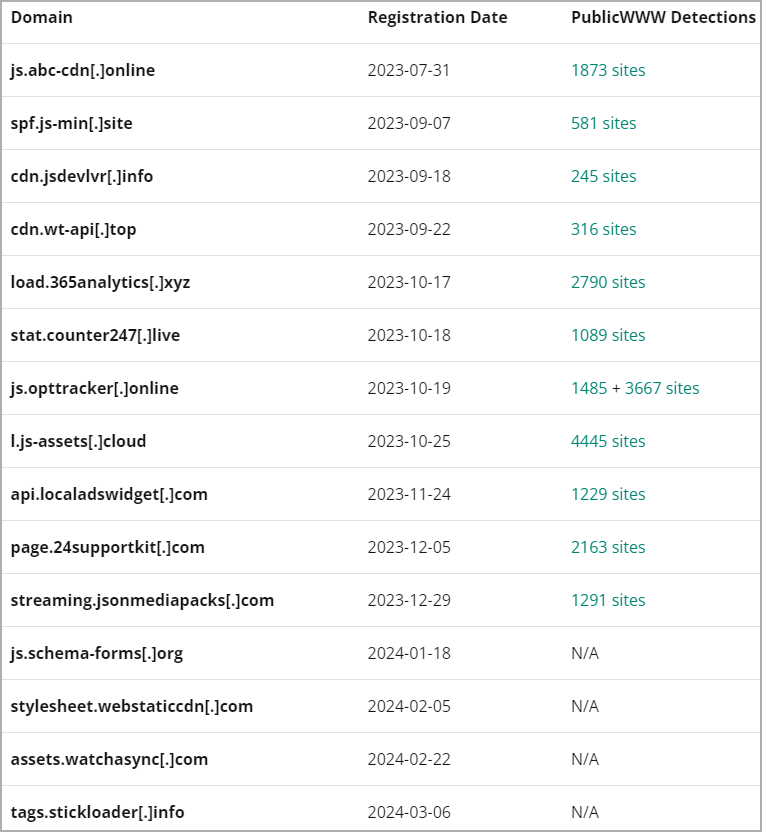

В Sucuri выяснили, что злоумышленники используют основанную на времени рандомизацию для создания динамических URL (меняются каждые десять минут, чтобы уйти от блокировки). Домены киберпреступников, как правило, созданы недавно, поэтому найти их в чёрных списках нельзя.

Вышеописанные URL используются для получения дополнительных вредоносных скриптов, которые уже запускаются в браузере посетителя. Изначально атакующие использовали Namecheap, но теперь базируются на HETZNER и задействуют Cloudflare для обфускации IP.

Эксперты предупреждают, что операторы Sign1 не стоят на месте, постоянно развивая вредонос. Об этом хорошо свидетельствует скачок заражений за последнее время.