19 июля в Google стартовал пилотный проект, направленный на оценку живучести ее бизнес-процессов в условиях массированной кибератаки. Одним из элементов этих учений является полное отключение участников (корпоративных пользователей) от интернета.

Для участия в киберучениях были отобраны 2500 сотрудников. Затем в руководстве компании посчитали, что такой эксперимент с жестким отбором участников может привести к сбоям и решили предоставить возможность отобранным участникам отказаться от участия в киберучениях, если они считают такой эксперимент опасным. Параллельно другие сотрудники компании получили приглашение добровольно занять их место и принять участие в проекте.

Официальной целью киберучений в Google называют отработку процедур сохранения живучести компании в условиях, когда в бизнес-процессы активно внедряются инструменты искусственного интеллекта. Эти нововведения чреваты серьезными последствиями для бизнеса в случае их выхода из строя или компрометации путем кибератак. В Google хотят отработать процедуры восстановления элементов инфраструктуры и программной экосистемы при выходе части из них из строя.

План киберучений предусматривает отключение для участников фокус-группы доступа в интернет на их настольных компьютерах. В рабочем состоянии им будут оставлены только внутрикорпоративные веб-инструменты и доступ к экосистемным сайтам Google (Google Drive и Google Gmail). Если для каких-либо участников фокус-группы окажется, что им все-таки жизненно необходим постоянный доступ к интернету для работы, то ограничения будут сняты, сообщается в служебных материалах Google.

Сотрудникам будет также блокирован доступ с правами администратора. Из-за этого они не смогут выполнять административные команды и производить, например, установку программ.

Блокировка доступа в интернет в сценарии киберучений выбрана неслучайно. Речь идет не о проверке живучести компании, если вдруг она потеряет доступ к Сети. В Google рассматривают временную (частичную или полную) блокировку интернета для сотрудников как действенную меру плана защиты. Он позволит локализовать действия злоумышленников и предотвратить угрозы удаленного запуска ими произвольного кода или кражи данных.

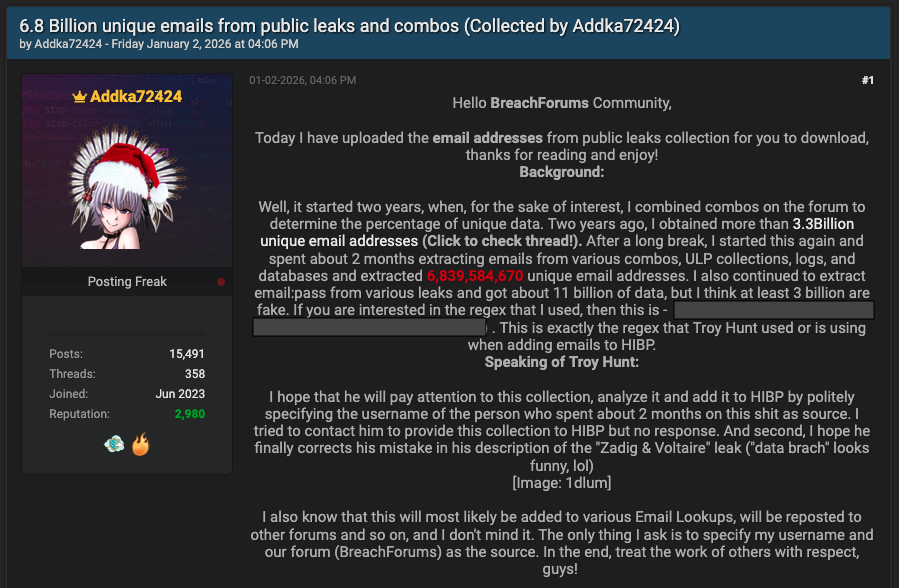

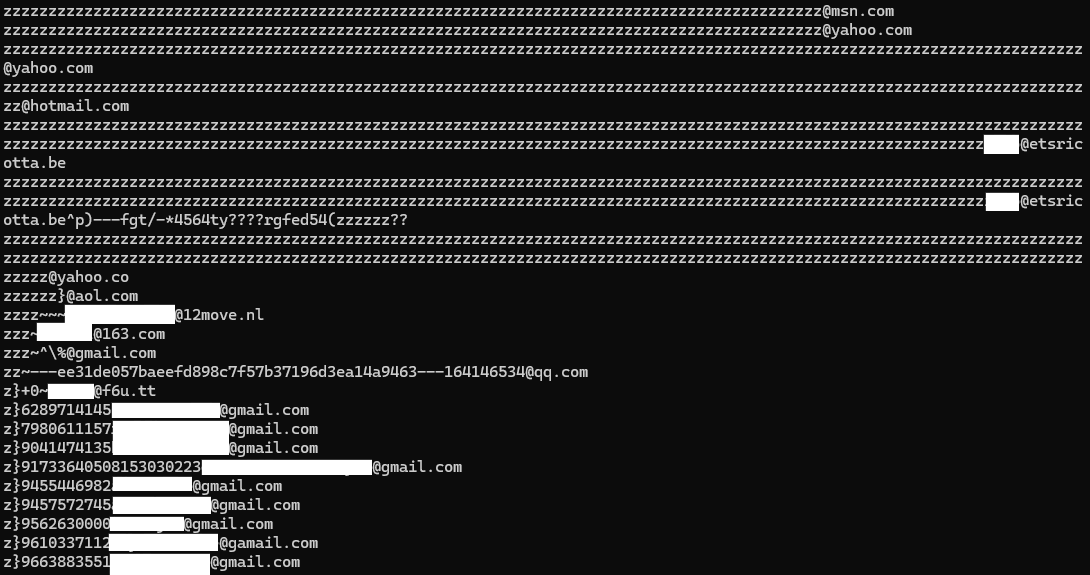

Как сообщается во внутренних документах Google, необходимость «экстренного» проведения киберучений внутри компании связана с тем, что «злоумышленники могут получить доступ к пользовательским данным и коду инфраструктуры Google в случае успешно проведенной кибератаки. Такой инцидент может иметь серьезные последствия и подорвать доверие к компании».

Являются ли нынешние киберучения в Google плановыми или были вызваны другими причинами, не сообщается.

Однако известно, что на прошлой неделе внутренняя инфраструктура Microsoft подверглась кибератаке со стороны китайской разведки (группа Storm-0588). По имеющимся данным, им удалось получить доступ к регистрационным данным пользователей для системы Outlook Web Access. В результате кибератаки могли быть украдены регистрационные данные для доступа к почтовым ящикам для двух десятков пользователей, представляющих правительственные учреждения США и Западной Европы, включая Госдепартамент. Поскольку начиная с прошлого года Google официально является исполнителем по ряду госконтрактов, этот инцидент в Microsoft мог подтолкнуть руководство Google к проведению внеочередных киберучений.

Можно добавить, что в России соразмерные по значимости последствия могут иметь инциденты с такими крупнейшими компаниями, как Сбербанк, Яндекс, ВТБ, Газпром и др. Насколько высока их живучесть, насколько хорошо отработаны их механизмы противодействия для отражения подобного рода кибератак — неизвестно, потому что эти компании не сообщают публично, какие киберучения и в каком объеме они проводят.