Телефонное мошенничество достигло в России таких масштабов, что в стране необходимо срочно создать единую платформу для борьбы с этой угрозой. Запуск антифрод-системы признан главной задачей для банковского сообщества на 2023 год.

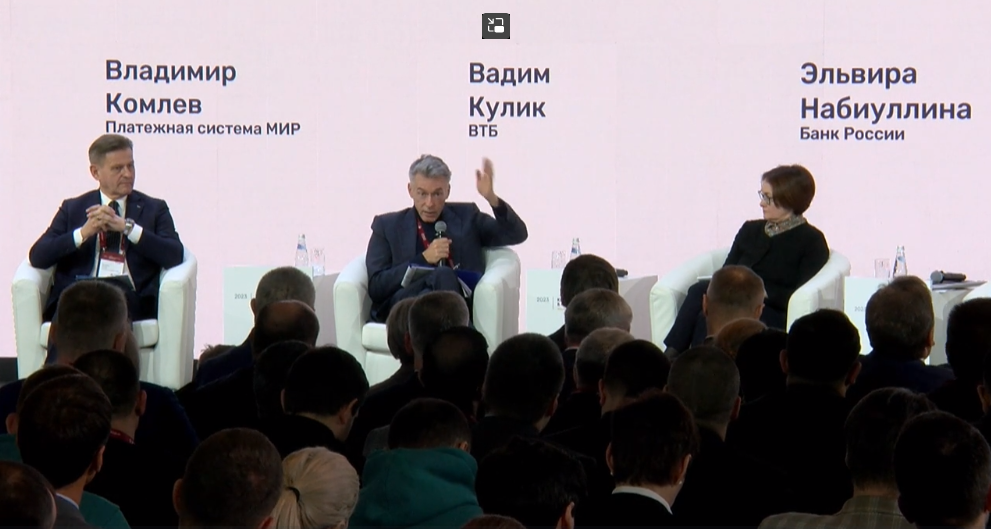

Выступая на панельной дискуссии «Противодействие мошенничеству и социальной инженерии» на форуме «Кибербезопасность в финансах», прошедшем в Екатеринбурге 15–17 февраля 2023 года, Станислав Кузнецов, заместитель председателя правления Сбербанка, заявил, что масштабы телефонного мошенничества в России создают угрозу для эффективной работы ее банковской системы. В стране насчитывается не менее 580 тысяч активно действующих дропов.

«Не все они действуют осознанно, некоторых используют втемную, но это уже целая отрасль, – добавил Кузнецов, – российскому банковскому сообществу необходимо делать что-то с этим явлением».

Трудно не согласиться. По официальным данным на 2 кв. 2022 года, общее количество занятого населения РФ составило 71 940 тысяч человек. Получается, что доля активно действующих дропов составляет около 0,8% от экономически активного населения страны. Это сравнимо с уровнем безработицы, которая составляет в России около 3,9%.

Управление «армией» дропов

Дропы являются частью мошеннической сети, их используют для выполнения задачи по быстрому переводу денежных средств с одного счета на другой. Такая «карусель» сильно усложняет отслеживание цепочки передачи денег от жертвы мошенничества к управляющему центру. Обычно он формируется вместе с кол-центром.

Еще несколько лет назад многие мошеннические кол-центры размещались на базе учреждений пенитенциарной системы. Тогда главными жертвами их деятельности выступали клиенты Сбера. Со слов Станислава Кузнецова, благодаря предпринятым Сбербанком усилиям удалось прекратить работу около 40% таких кол-центров. В результате количество звонков из учреждений пенитенциарной системы резко сократилось, но мошенники перебазировались в другие места и перенесли острие основного удара на другие банковские учреждения России.

В настоящее время, отметил Станислав Кузнецов, более 95% звонков в формате телефонного мошенничества против клиентов российских кредитных организаций совершается с территории Украины. «Столицей телефонного мошенничества» он назвал город Днепр. В пике зарегистрированной активности в Днепре работало более 1100 подобных кол-центров, заявил Кузнецов.

Проактивные действия Сбера по защите своих клиентов позволили нейтрализовать их работу. Тем не менее в Днепре до сих пор продолжают работать около 150 подобных кол-центров, а всего в Украине, по оценкам Кузнецова, функционирует сейчас около 800–900 точек, занимающихся телефонным мошенничеством против клиентов российских банков.

На пике активности украинских кол-центров, заявил Кузнецов, служба ИБ Сбера регистрировала до 100 000 мошеннических звонков в день. Начало СВО привело к спаду звонков: в течение марта 2022 года не было зафиксировано ни одного подобного телефонного звонка в адрес клиентов Сбера. Но с апреля 2022 года интенсивность атак стала восстанавливаться.

Применение антифрод-системы Сбера позволило остановить выполнение большинства мошеннических транзакций и сократить активность кол-центров против клиентов Сбера в 15–20 раз за 2022 год. В то же время общие объемы телефонного мошенничества не сокращаются, а атаки перетекают на другие кредитные организации России, отметил Кузнецов.

Как действуют дропы

Сегодня служба ИБ Сбера имеет возможность не только выявлять мошеннические кол-центры, но и проводить анализ их активности, регистрировать телефонные номера жертв и привлекаемых дропов. Реализованы также возможности для выявления планов готовящихся нападений, отметил Кузнецов.

Обычный сценарий атаки строится таким образом, чтобы деньги переводились сначала на дропа первого звена. Получив их, он за считаные минуты должен перевести их в адрес дропов второго, а те — уже третьего звена. Далее деньги обналичиваются и выводятся анонимно в оборот через действующие криптобиржи.

Как отметил Кузнецов, в России сейчас легально работают несколько криптобирж, замеченных на операциях подобного рода. Некоторые из них размещаются на территории «Москва-Сити». По данным системы ИБ-мониторинга Сбера, рекордные обороты вывода денежных средств через такие криптобиржи наблюдались в сентябре 2022 года: их оборот тогда составил 500 млн рублей за месяц.

Внедренная Сбером система мониторинга позволяет находить также адреса, где осуществляется вывод украденных у клиентов Сбера средств из криптобирж обратно в фиат. Как заявил Кузнецов, эти деньги отправляются в Украину, там обналичиваются и пускаются в оборот, в том числе на финансирование боевых операций.

Имея собранную информацию, Сбер провел в 2022 году одномоментную операцию по блокировке 119,000 банковских карт, «засветившихся» в операциях дропов. Как отметил Кузнецов, в ответ не было получено ни одной жалобы на апелляцию. Это косвенно указывает на 100% «попадание» и отсутствие блокировки счетов добросовестных владельцев банковских карт.

Российским банкам нужна единая антифрод-система

Как отметил Кузнецов, до 2020 года основной интерес со стороны мошенников вызывала кража денежных средств клиентов банков. Позднее сфера их «интересов» стала расширяться.

С 2020–21 гг. Сбер стал регистрировать мошеннические атаки на взятие жертвами атак кредитов. К концу 2021 года потери от таких операция составляли уже 20–25% от суммы всех потерь клиентов банка, регистрируемых по фактам телефонного мошенничества.

Следующим трендом для мошенников стали атаки по платежам в адрес ЖКХ. В 2023 году добавился терроризм: например, в виде призывов к поджогам военкоматов.

Столкнувшись с непростой ситуацией, Сбер не только разработал собственную антифрод-систему с использованием ИИ, но и открыл в мае 2022 года бесплатный доступ к своей антифрод-базе для других кредитных организаций России.

В то же время, отметил Кузнецов, для выстраивания эшелонированной защиты необходимо сотрудничество всех кредитных организаций страны с опорой на законодательство и поддержкой со стороны регулятора рынка.

Создание общероссийской антифрод-системы к концу 2023 года

Эльвира Набиуллина, председатель Банка России, поддержала инициативу Сбера, обратив внимание на то, что строительство общей российской антифрод-системы следует вести по единым стандартам и выстраивать централизованную инфраструктуру для работы с данными. По всей видимости, она будет создаваться на базе FinCERT.

В поддержку инициативы высказался Анатолий Аксаков, председатель комитета по финансовому рынку Госдумы РФ. Он отметил, что принятие поправок в Федеральный закон № 115 «О противодействии легализации (отмывании) доходов, полученных преступным путем, и финансированию терроризма» можно с уверенностью ожидать к окончанию весенней сессии Госдумы в мае 2023 года.

Новые поправки позволят временно «замораживать» транзакции (до двух дней) на счетах в случае распознания их связи с мошенническими операциями. Будет также разработан механизм для быстрой разблокировки счета в случае ошибочного решения. Поправки также обяжут банки компенсировать клиентам ущерб в случае совершения ими финансовых операций под влиянием мошенников.

В то же время зампред ВТБ Вадим Кулик считает неразумным создавать единую общероссийскую антифрод-систему на базе только ИИ-разработки Сбера. Он считает, что для обеспечения высокой достоверности результатов в работе такой системы необходимо внедрять ее на базе двух ИИ-платформ. Помимо Сбера, полезно использовать также и аналогичную антифрод-систему ВТБ.

Это позволит повысить точность распознавания мошеннических номеров (до 99,8%). Более высокая точность будет достигнута за счет объединения двух цифровых сетов, которые создаются независимо друг от друга. Полезным будет также альтернативное развитие алгоритмических моделей в двух источниках – Сбере и ВТБ.

Вадим Кулик также отметил, что новая система должна применять такие технологии работы с данными, которые позволят объединять их без компрометации даже среди разработчиков проекта.

Со слов Кулика, ВТБ готов технологически и финансово к созданию подобной системы совместно с Сбером и готов реализовать проект уже в 2023 году. По итогам обсуждения, принято, что создание общероссийской антифрод-системы должно стать главной задачей для банковского сообщества на 2023 год.