Относительно новый шифровальщик DeathRansom изначально позиционировался как шутка, поскольку вредонос не мог нормально зашифровать файлы. Однако команда Fortinet предупреждает, что DeathRansom теперь представляет реальную угрозу — исследователи провели анализ этой программы-вымогателя и вычислили её автора.

Вымогатель DeathRansom впервые появился на радаре экспертов в ноябре 2019 года, на тот момент «вредоносная» программа представляла собой довольно безобидный код.

Первые образцы шифровальщика лишь добавляли расширение к файлам пользователя, не шифруя их. Забавно, что в процессе на атакованный компьютер копировалась записка с требованием выкупа — своего рода блеф, за счёт которого злоумышленники хотели получить прибыль.

Исследователи из компании Fortinet, изучавшие данную киберугрозу, отметили, что на протяжении двух последних месяцев DeathRansom удавалось заражать новых жертв каждый день. При этом зловред уже использует устойчивое шифрование.

Специалисты также акцентируют внимание на авторе вымогателя, личность которого удалось установить благодаря отдельным строкам кода вредоносной программы. Именно эти строки позволили исследователям связать DeathRansom с очень активным в последние годы киберпреступником.

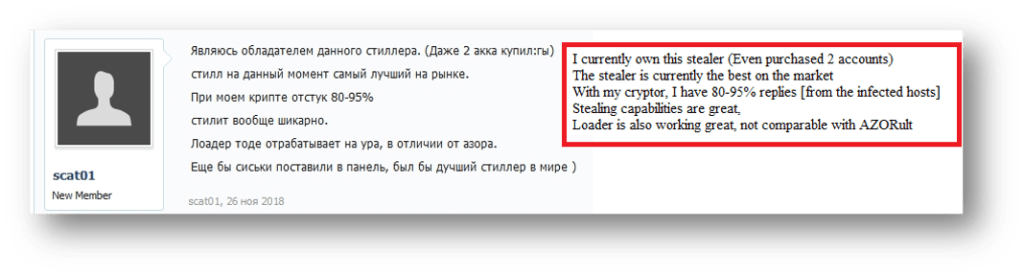

Злоумышленник, о котором идёт речь, был вовлечён в кампании по распространению программ для кражи паролей — Vidar, Azorult, Evrial, 1ms0rryStealer; а также вредоносных майнеров вроде SupremeMiner.

Расследование вывело Fortinet на пользователя под никами scat01 и SoftEgorka, использующего почту vitasa01[@]yandex.ru и российский телефонный номер. Помимо прочего, этот юзер был замечен на сайте gameshack[.]ru.

Получив такие данные, исследователи быстро вычислили реальную личность подозреваемого — некий Егор Недугов, проживающий в городе Аксай, Ростовская область.