В России оказался недоступен сервис git.kernel.org, через который разработчики получают обновления исходного кода ядра Linux. Крупные участники сообщества подтвердили проблему и связали её с действиями Роскомнадзора. Сам регулятор свою причастность отрицает.

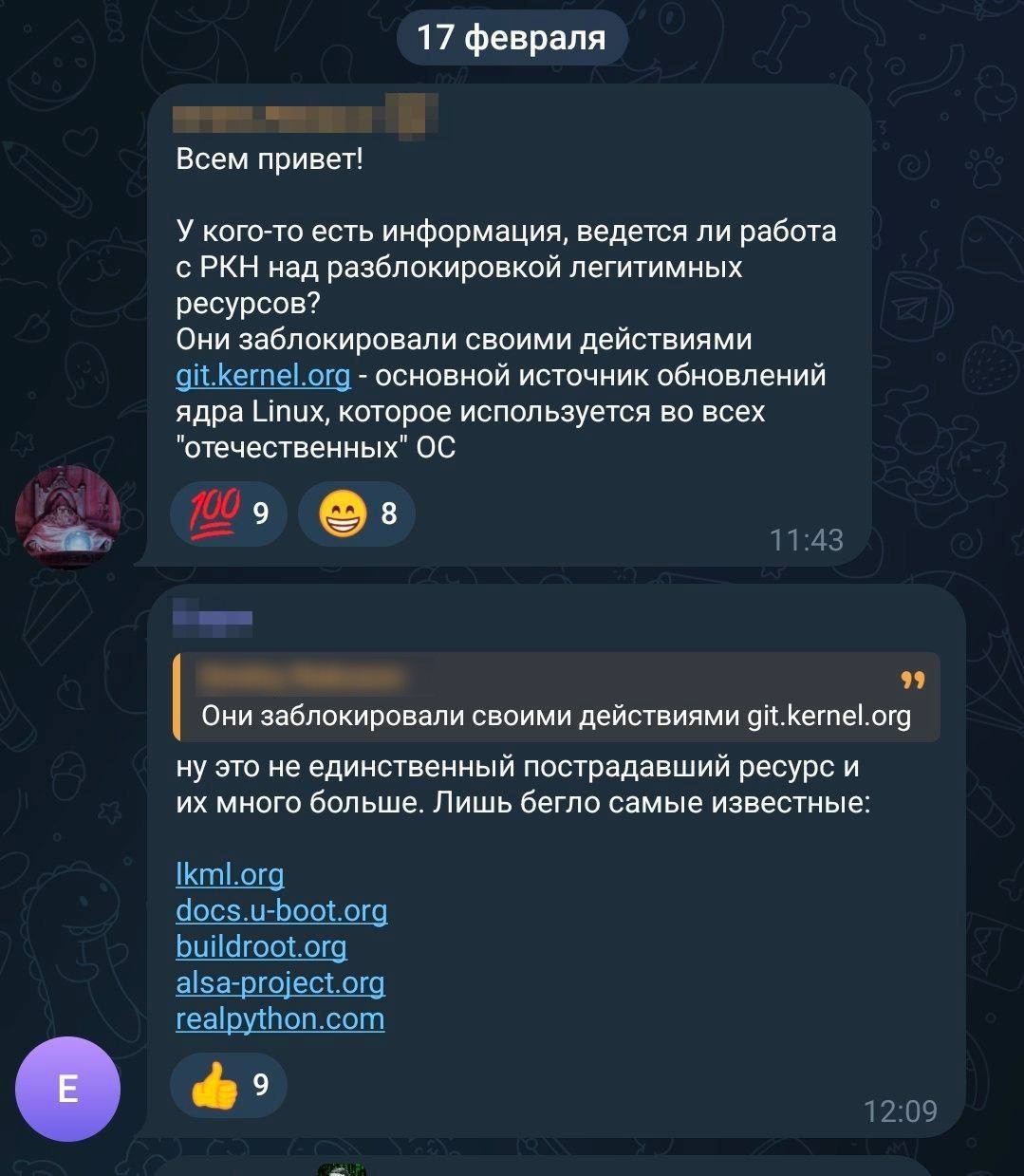

Первые сообщения о сбоях в доступе к kernel.org появились 12 февраля. Пользователи отмечали, что зайти на ресурс без использования средств подмены адреса невозможно — ни по протоколу git, ни по HTTP. Аналогичные трудности возникли и с рядом других сайтов, в том числе с онлайн-курсами по Python и ресурсами разработчиков некоторых системных библиотек.

Портал Digital Report сообщил, что сбои могли быть связаны с мерами Роскомнадзора по замедлению Telegram. По версии издания, при попытке точечно ограничить трафик мессенджера и популярных VPN-протоколов (WireGuard, OpenVPN) применялась тактика «ковровых» блокировок по диапазонам IP-адресов. В результате под ограничения могли попасть CDN-сети, на которых размещаются зеркала Linux Kernel Archives.

Как отмечает Digital Report, ещё 12 февраля разработчики обратились в профильные группы Минцифры с просьбой разобраться в ситуации. По их словам, официальной реакции долгое время не последовало, а обсуждения сопровождались смесью тревоги и иронии.

Лишь сегодня Роскомнадзор в ответ на запрос издания «Подъём» сообщил: «Решения уполномоченных органов в отношении сервисов Linux не поступали, меры ограничения к ним не применяются».

После публикации комментария доступ к сервису начал постепенно восстанавливаться. Об этом, в частности, рассказал Алексей Смирнов в комментарии для Forbes.

Накануне похожие проблемы возникли у пользователей Windows: обновления системы либо не загружались, либо устанавливались с заметными задержками. Тогда Роскомнадзор также отрицал свою причастность.