Kronos, также известный как «отец Zeus», представляет собой сложную вредоносную программу, которая может стать причиной многих проблем. Впервые Kronos был обнаружен в 2014 году на киберпреступных российских форумах, его продавали за $7000 (или пробная версия на неделю за $1000). За эту сумму разработчики обещают постоянно обновлять вредонос, оснащая его новыми функциями. И теперь исследователи компании Securonix сообщили, что Kronos получил одно из долгожданных серьезных обновлений.

Securonix опубликовала новое исследование вредоноса Kronos, а точнее его последнего экземпляра, известного также как Osiris. Именно эта версия была обнаружена в июле этого года.

Три отдельные вредоносные кампании, в которых используется Kronos, уже действуют на территории Германии, Японии и Польши. Вся цепочка заражения начинается с фишинга, а также с наборов эксплойтов вроде RIG.

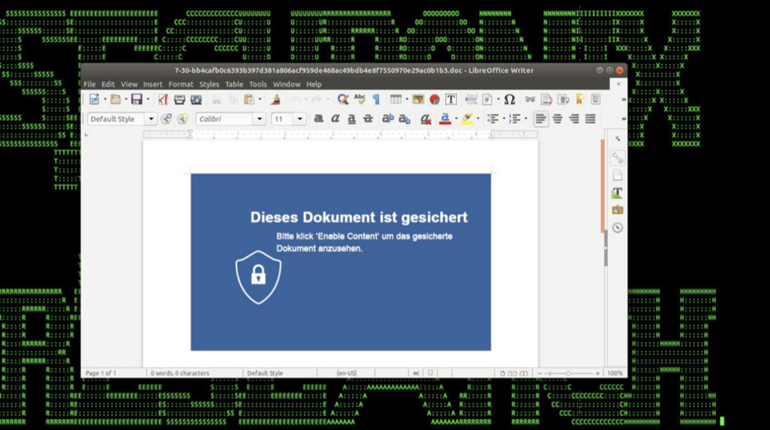

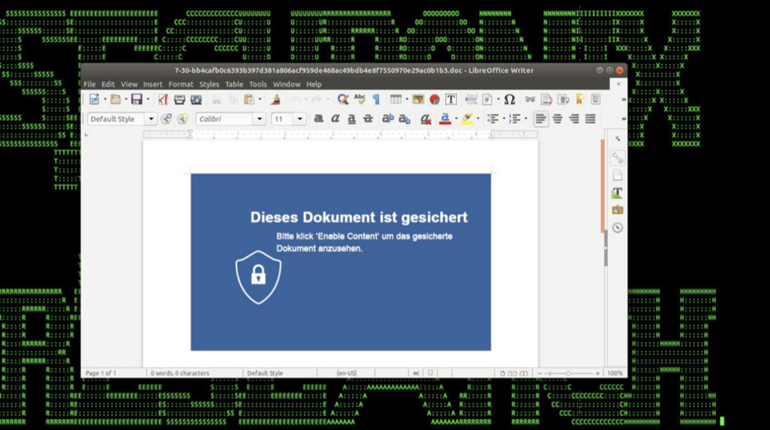

Вредоносные электронные письма содержат специально созданные документы Microsoft Word (также были замечены вложения RTF). Файлы содержат макросы, которые запускают обфусцированные VB-команды.

В ходе заражения эксплуатируется уязвимость CVE-2017-11882, которая затрагивает компонент редактора Microsoft Office Equation. Сама брешь была обнаружена в 2017 году. Если целевая система не была пропатчена, атака позволит злоумышленнику выполнить произвольный код.

Новый вариант вредоносной программы также активно использует сеть Tor, именно за ней прячется командный сервер C&C зловреда. Чтобы связаться с центром, Kronos подключается к нескольким узлам Tor, которые расположены в разных странах.

Некоторые версии также поддерживают дистанционное управление через кастомную библиотеку LibVNCServer.

После запуска в зараженной системе Kronos пытается красть данные из разных источников. Кроме этого, вредонос модифицирует реестр Windows, чтобы внедрить вредоносный код в процессы браузеров. Таким образом, при посещении банковских сайтов будет выполнена атака вида man-in-browser.

Настройки безопасности браузера Firefox также могут быть модифицированы вредоносом.

Конечная цель — получить банковские данные зараженного пользователя. Последние конфигурации вредоносного скрипта периодически подгружаются с командного сервера.

Чтобы обеспечить себе запуск на зараженной машине, зловред копирует себя в папку C: \Users\%\AppData\Roaming вместе с исполняемыми файлами Tor и вредоносными DLL. Также программа записывает себя в пункт автозапуска.