Специалисты «Лаборатории Касперского» наткнулись на новую форму вредоносной программы, которая может инфицировать компьютер пользователя либо вымогателем, либо вредоносным майнером (зависит от конфигурации компьютера). Зловред получил имя Rakhni.

Исследователи уточняют, что первые образцы семейства Trojan-Ransom.Win32.Rakhni были впервые обнаружены в 2013 году.

Теперь же злоумышленники решили добавить к возможностям Rakhni вредоносный криптомайнинг. Попав в систему, новые варианты Rakhni принимают решение, чем заразить пользователя, исходя из конфигурации его компьютера.

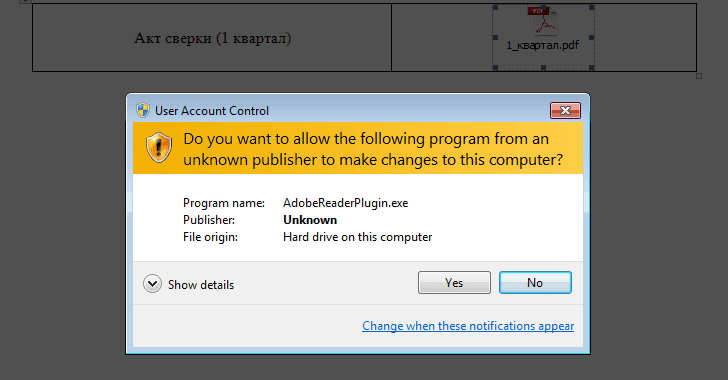

Rakhni распространяется с помощью целевого фишинга, электронные письма содержат прикрепленный файл документа Word. В документах находится значок PDF, если на него нажать, запуститься вредоносный исполняемый файл.

В процессе выполнения вредоносная составляющая отобразит пользователя сообщение об ошибке, тем временем параллельно будут выполняться проверки на установленные антивирусные программы и песочницы.

Если вредонос понимает, что систему можно заразить, он выбирает между вредоносным майнером и вымогателем.

Rakhni будет проверять наличие папки %AppData%\Bitcoin, если она существует, вредоносная программа установит шифровальщик. Если же директории нет, а компьютер располагает двумя и более логическими процессорами, зловред загрузит майнер криптовалюты.

Rakhni располагает сертификатом, то есть каждый исполняемый файл подписан. Эти поддельные сертификаты якобы были выпущены Microsoft и Adobe. Эксперты также заметили, что вредоносная программа использует CertMgr.exe для установки поддельных сертификатов.