По данным «Лаборатории Касперского», 7 176 из приблизительно 32 000 исследованных публичных точек доступа Wi-Fi (то есть более 20%), развёрнутых в городах-организаторах предстоящего чемпионата мира по футболу, не применяют алгоритмы шифрования и аутентификации. В связи с этим болельщикам стоит помнить: использование подобных открытых сетей может привести к утечке их конфиденциальных данных. Киберпреступникам достаточно находиться рядом с любой из таких точек доступа, чтобы перехватить сетевой трафик и получить персональную информацию пользователей.

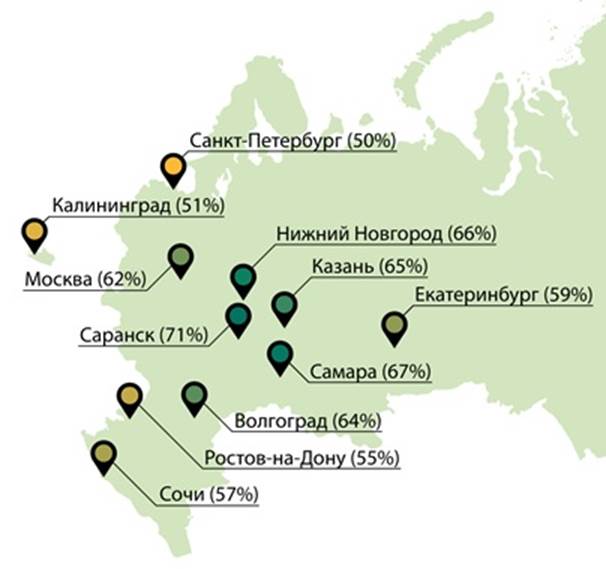

В общей сложности эксперты «Лаборатории Касперского» проанализировали публичные точки доступа Wi-Fi в 11 российских городах чемпионата мира по футболу: Волгограде, Екатеринбурге, Казани, Калининграде, Москве, Нижнем Новгороде, Ростове-на-Дону, Саранске, Самаре, Сочи и Санкт-Петербурге. Три города с самым высоким процентом ненадёжных публичных сетей Wi-Fi – это Санкт-Петербург (37%), Калининград (35%) и Ростов-на-Дону (32%). А наиболее безопасными с этой точки зрения оказались такие населённые пункты, как Саранск (10%) и Самара (17%).

Приблизительно две трети всех публичных беспроводных сетей в российских городах используют WPA2 (Wi-Fi Protected Access) – протокол шифрования, который считается одними из самых надёжных. Тем не менее, Wi-Fi под защитой WPA2 тоже может подвергаться хакерским атакам, основанным на переборе паролей, а также атакам переустановки ключа. Так что даже подобные протоколы шифрования не гарантируют полную безопасность подключения к открытым сетям.

«Крупные международные события вроде чемпионата мира по футболу обычно привлекают излишнее внимание киберпреступников. А отсутствие шифрования трафика делает сети Wi-Fi особенно привлекательной мишенью для злоумышленников, которые хотят с лёгкостью получить доступ к личным данным пользователей. Даже две трети точек доступа в городах-организаторах чемпионата мира по футболу, применяющие шифрование посредством наиболее надёжного протокола WPA2, не могут считаться безопасными, если пароль от них находится в открытом доступе. Поэтому люди должны помнить: использование публичных беспроводных сетей может поставить под угрозу сохранность их персональных данных», – подчеркнул Денис Легезо, антивирусный эксперт «Лаборатории Касперского».