Команда Check Point провела эксклюзивное исследование северокорейского антивирусного программного обеспечения SiliVaccine. Один из любопытных фактов состоит в том, что ключевые фрагменты кода SiliVaccine скопированы из десятилетней копии фрагментов ПО японской компании Trend Micro.

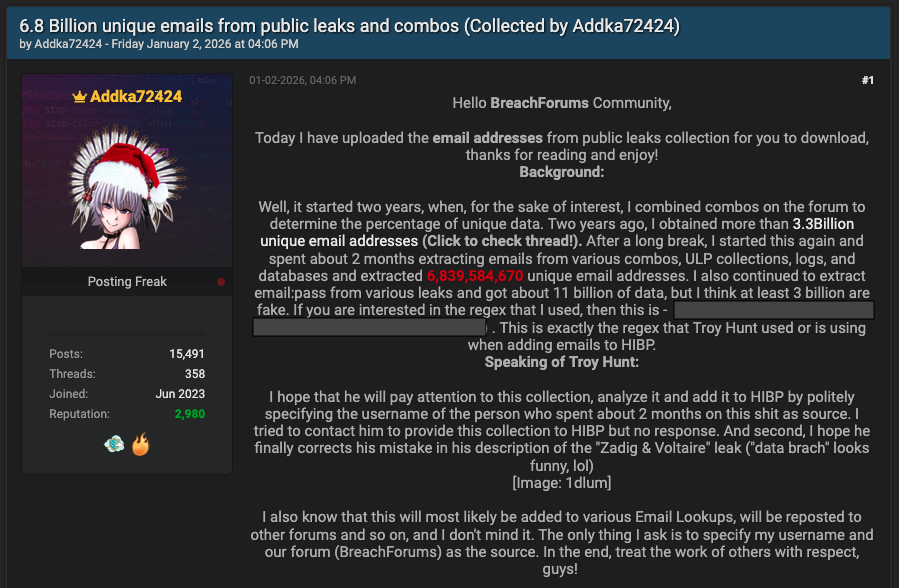

Исследовательская группа Check Point получила очень редкий образец антивирусного программного обеспечения родом из Северной Кореи SiliVaccine от журналиста Мартина Уильямса, специализирующегося на северокорейских технологиях.

8 июля 2014 года Уильямс получил программное обеспечение в виде ссылки в подозрительном письме, отправленным неким «Kang Yong Hak», предположительно, японским инженером. Почтовый ящик отправителя с тех пор был недоступен.

Электронное письмо содержало ссылку на Dropbox с zip-файлом, в котором хранилась копия программного обеспечения SiliVaccine, файл с руководством пользователя на корейском языке и подозрительный файл, позиционируемый как патч для SiliVaccine.

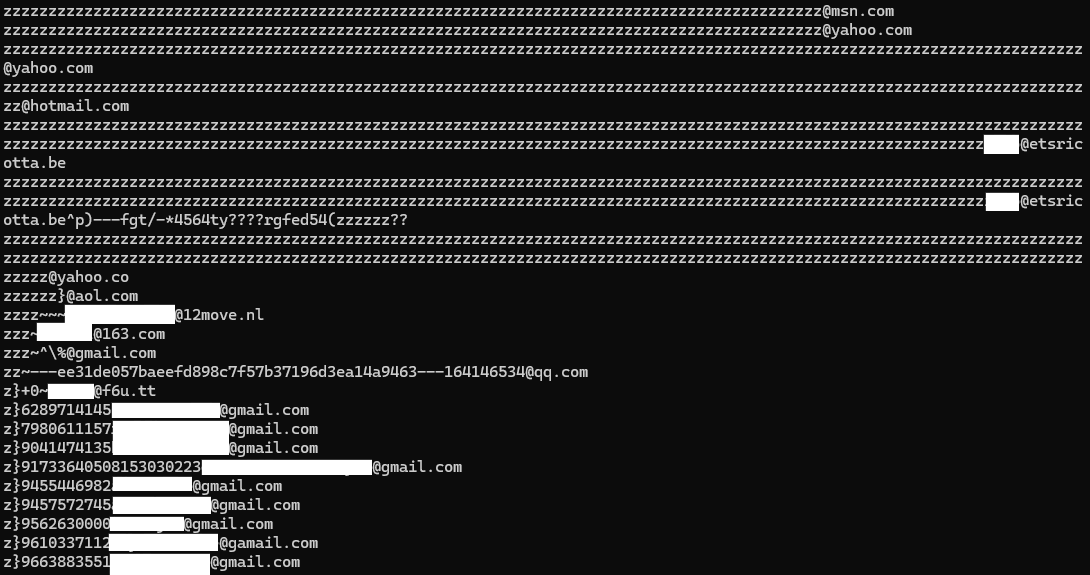

После подробного экспертного анализа файлов модуля проверки SiliVaccine исследовательская группа Check Point обнаружила, что целые куски программного кода SiliVaccine полностью копируют решения по кибербезопасности Trend Micro. Более того, совпадения были хорошо замаскированы создателями SiliVaccine. Поскольку Trend Micro — это японская компания, а Япония и Северная Корея не находятся ни в каких дипломатических или политических отношениях, это открытие стало весьма неожиданным.

Конечно, цель антивируса — блокировать все известные сигнатуры вредоносных программ. Однако более глубокое исследование SiliVaccine показало, что оно было разработано таким образом, чтобы игнорировать одну сигнатуру, которая блокируется механизмом обнаружения Trend Micro. Пока неясно, что это за сигнатура, однако можно предположить, что северокорейский режим не хочет предупреждать своих пользователей об этом.

Исследование показало, что в SiliVaccine скрывался вредонос JAKU. Не факт, что это было частью антивируса, вредоносное ПО могли использовать, чтобы атаковать журналистов, таких как г-н Уильямс.

JAKU — это очень устойчивая ботсеть, которая распространяется с помощью пиратских программ и BitTorrent и заразила около 19 000 жертв. Несмотря на широкое распространение, вредонос нацелен на конкретных индивидуальных жертв как в Южной Корее, так и в Японии, включая членов международных неправительственных организаций (НПО), инженерных компаний, ученых и государственных служащих.

«В ходе нашего расследования было обнаружено, что файл JAKU был подписан сертификатами некой компанией Ningbo Gaoxinqu zhidian Electric Power Technology Co., Ltd, той же компании, чьи сертификаты использовались для подписания файлов известной APT-атаки Dark Hotel. Предполагается, что и за JAKU, и за Dark Hotel стоят злоумышленники из Северной Кореи», — пишут специалисты Check Point.

Кроме первоначального письма с копией северокорейского антивируса, полученной от японского отправителя, исследователи также выявили другие связи с Японией.

В ходе расследования специалисты Check Point обнаружили имена компаний, которые, как считается, создали SiliVaccine, двое из них — PGI (Pyonyang Gwangmyong Information Technology) и STS Tech-Service. Похоже, что STS Tech-Service — это северокорейское учреждение, которое ранее сотрудничало с другими японскими компаниями, такими как Silver Star и Magnolia.

Открытие, совершенное в ходе исследования SiliVaccine, вполне может вызвать подозрения в подлинности и мотивах продуктов ИТ-безопасности. Хотя выявление связей и авторства всегда является сложной задачей, можно точно сказать, что создатели SiliVaccine используют преступные инструменты и преследуют сомнительные цели.