На странице официального сообщества Mail.Ru Group в социальной сети «ВКонтакте» сегодня утром появился пост, в котором компания предлагает воспользоваться ссылками, с помощью которых можно настроить соединение через прокси в мессенджере Telegram.

Оригинал сообщения можно посмотреть по этой ссылке. Оказалось, что предлагаемые серверы находятся в Амстердаме.

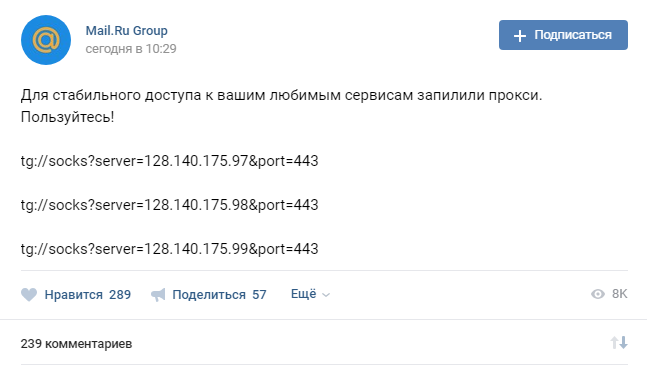

«Для стабильного доступа к вашим любимым сервисам запилили прокси. Пользуйтесь!».

Однако ИТ-консультант, а также основатель TgVPN, Владислав Здольников считает, что предложенными серверами пользоваться категорически не стоит.

«Это нелепая попытка отмазаться от создания и размещения бота для РКН, который сканировал весь интернет на предмет фронт-серверов Telegram и передавал им результат сканирования для блокировки. Этими прокси, конечно, нельзя пользоваться», — приводит TJ слова Здольникова.

«Во-первых, Mail.Ru может централизованно дампить трафик и вычислять, куда пытается обращаться Telegram, затем передавать эти адреса в РКН. Конечно, приложения стараются обращаться на централизованные серверы, которые давно заблокированы, но там могут оказаться и обращения на распределённую сеть, которая построена для противодействия блокировкам».

«Во-вторых, они выложили адреса конкретных серверов, которые могут оказаться перегружены или заблокированы. Тогда у вас просто всё перестанет работать, пока вы не настроите другой прокси».

Напомним, что ранее Mail.Ru Group обвинили в участии в поиске и блокировке прокси-серверов, используемых для обхода блокировки мессенджера. Компания, комментируя эти выпады, заявила, что не участвует в этом и выступает «за свободный интернет».