Компания Qrator Labs, специализирующаяся на противодействии DDoS-атакам и обеспечении доступности интернет-ресурсов, проанализировала основные тренды 2017 года в области интернет-безопасности в России и в мире.

В 2017 году компании Qrator Labs и Валарм отметили растущую диверсификацию угроз из-за увеличивающегося множества возможных векторов атаки. Диапазон критических уязвимостей современной глобальной сети настолько широк, что злоумышленники могут выбирать различные способы создания проблем практически для любой организации.

Если 2016 год можно было назвать годом ботнетов и терабитных атак, то 2017 год стал годом сетей и маршрутизации. Такие инциденты, как спровоцированная Google утечка маршрутов сетей Японии, перехват чужого трафика Level3 в Соединенных Штатах и “Ростелекомом” в России, как и многие другие, демонстрируют устойчивые и высокие риски, связанные с человеческим фактором, основанные на недостаточной автоматизации процессов.

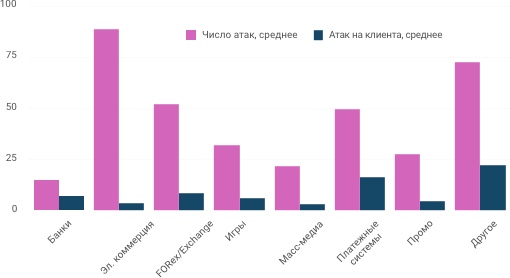

Рисунок 1. Среднее количество атак в определенных потребительских сегментах

«Основное различие между 2016 и 2017 годом заключается в том, что злоумышленники переключили собственное внимание со взлома отдельных устройств на атаки на облака и IoT платформы. Интернет вещей предоставляет злоумышленникам доступ к тысячам полностью работоспособных устройств одновременно, часто подобные проникновения остаются незамеченными. Экономическая эффективность — причина, по которой мы ожидаем увеличения частоты подобных атак на целые облака и платформы в 2018 году», — комментирует генеральный директор и основатель Qrator Labs Александр Лямин.

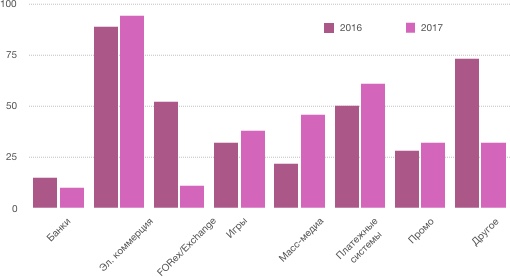

Рисунок 2. Динамика количества атак за 2016–2017 гг

Многие IoT устройства все еще взламываются с использованием тривиальных способов, таких как уязвимости в веб-интерфейсе. Почти все такие уязвимости критичны, но у производителя крайне ограниченные возможности по быстрому созданию патча и доставке его в виде обновления.

Взломы IoT устройств участились с тех пор, как инструментарий Mirai стал базовым фреймворком для создания ботнета в 2017 году. Однако стали известны и более ранние инкарнации ботнет-фреймворков, откуда Mirai черпал «вдохновение» для собственного кода, например Hajime.

«По нашим наблюдениям, ботнеты растут в размерах — недалека точка, в которой вредоносное ПО нового поколения наберет достаточный масштаб для атак на крупные соединенные куски интернета и отдельных сетей крупных провайдеров», — отмечает Александр Лямин.

В 2017 году инциденты маршрутизации стали такими же печально известными, как и ботнеты в 2016 г. Успешная DDoS-атака всегда могла сделать один, отдельно взятый ресурс или приложение недоступными.

Также 2017 стал настоящим годом взломов. От эпидемий шифровальщиков до открытий архивов Vault7 и Shadow Brokers, в дополнение к заметным утечкам вследствие человеческих ошибок, где Uber и Equifax представляют собой два наиболее громких примера. Все уязвимо. Так что разговор стоит вести не о том, “что наиболее уязвимо”, но “где уязвимость может быть найдена раньше”.

2017 год продемонстрировал, насколько разнообразные виды оборудования могут быть уязвимы к различным типам кибератак. В будущем мы увидим еще больше инцидентов, связанных с устаревшим программным и аппаратным обеспечением.

Новый и большой рынок ICO стал настоящим откровением для хакеров в 2017 году. Тенденция нападения в наиболее стрессовый для организации момент (сбор средств, рекламные кампании) сохраняется, и с растущим количеством криптовалютных проектов атаки на взлом комбинируются с DDoS. Если рынок эмитирования криптовалютных токенов продолжит свой рост — данная тенденция лишь усилится.

ICO представляют особый интерес для всех рыночных сторон. Из-за криптовалют и ICO на наших глазах выросла новая индустрия взломов. В этом рынке уже задействованы огромные объемы средств, а техническая сторона реализации многих проектов откровенно слабая. Они постоянно взламываются.

Майнинг-пулы атакуются в последние секунды подписи каждого блока с целью получения вознаграждения за подпись блока конкурирующим пулом. Облачные криптовалютные кошельки постоянно под атакой — в течение 2017 года происходили крупные взломы таких сервисов с потерей всех криптовалют их создателями.