В Dark Web появился новый криптовымогатель, работающий по принципу Ransomware-as-a-Service (RaaS), — Data Keeper. Он стал третьей программой, распространяющейся таким образом, после Saturn и GandCrab. Уже через два дня после того, как мошенники начали рекламировать Data Keeper, появились первые жертвы вредоносной программы.

Принцип Ransomware-as-a-Service облегчает распространение вирусов в сети. Создатели вредоноса выкладывают копию программы на сайт в Dark Web и предлагают всем желающим распространять ее без первоначального взноса за активацию учетной записи. Все, что нужно сделать, — зарегистрироваться на сайте, получить свою копию вируса, сгенерировать зараженные файлы и начать их распространение.

Если пользователь открывает зараженный файл, вредонос шифрует все данные с его компьютера и требует выкуп в биткоинах. Если жертва платит выкуп, партнер, сгенерировавший и отправивший файл, получает процент от выкупа. Например, создатели Saturn заявили, что распространители получат 70%. Команда Data Keeper открыто не говорит, сколько денег получат партнеры.

По данным, предоставленным Beeping Computer экспертами MalwareHunterTeam, Data Keeper сделан довольно искусно и состоит из четырех слоев. Первый уровень — это файл EXE, который перенесет другой EXE в LocalAppData со случайным именем и расширением .bin, а затем запустит его с помощью параметров ProcessPriorityClass.BelowNormal и ProcessWindowStyle.Hidden. Этот второй файл EXE подгрузит файл DLL, который загрузит еще один DLL с вредоносом-шифровальщиком. Затем все слои защищаются с помощью ConfuserEx. По сравнению с другими вымогателями, Data Keeper имеет необычно высокий уровень защиты.

Кроме того, этот вымогатель не добавляет специального расширения к поврежденным файлам, поэтому жертвы не смогут увидеть, какие файлы зашифрованы, пока не попытаются открыть их все. В итоге пользователь не может вычислить, насколько серьезный ущерб нанесен компьютеру. RaaS также позволяет каждому партнеру выбирать типы файлов для таргетинга, то есть разные версии Data Keeper будут шифровать разные файлы.

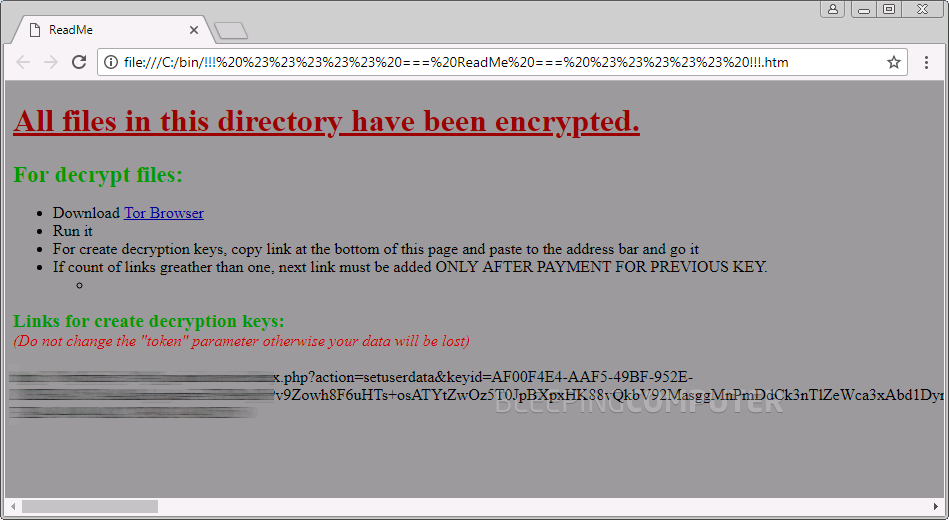

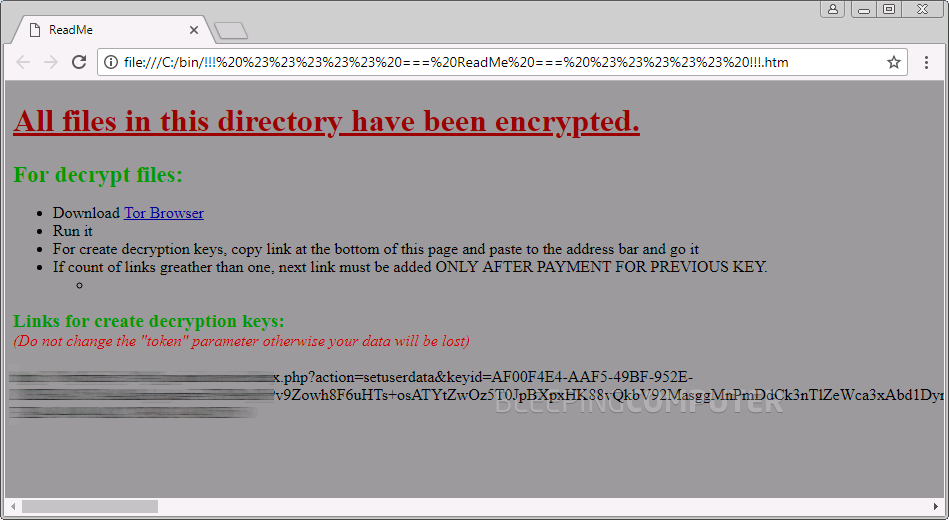

Единственное, что увидит пользователь зараженного компьютера, — это файл "!!! ##### === ReadMe === ##### !!! .. htm", который вымогатель разместит в каждой папке с зашифрованными файлами.

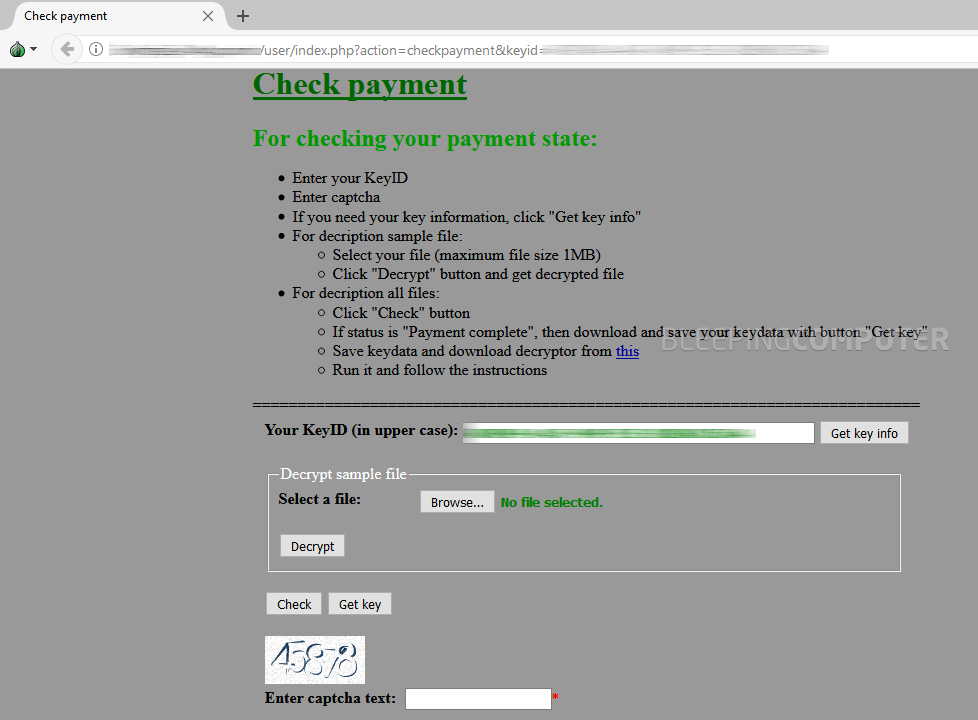

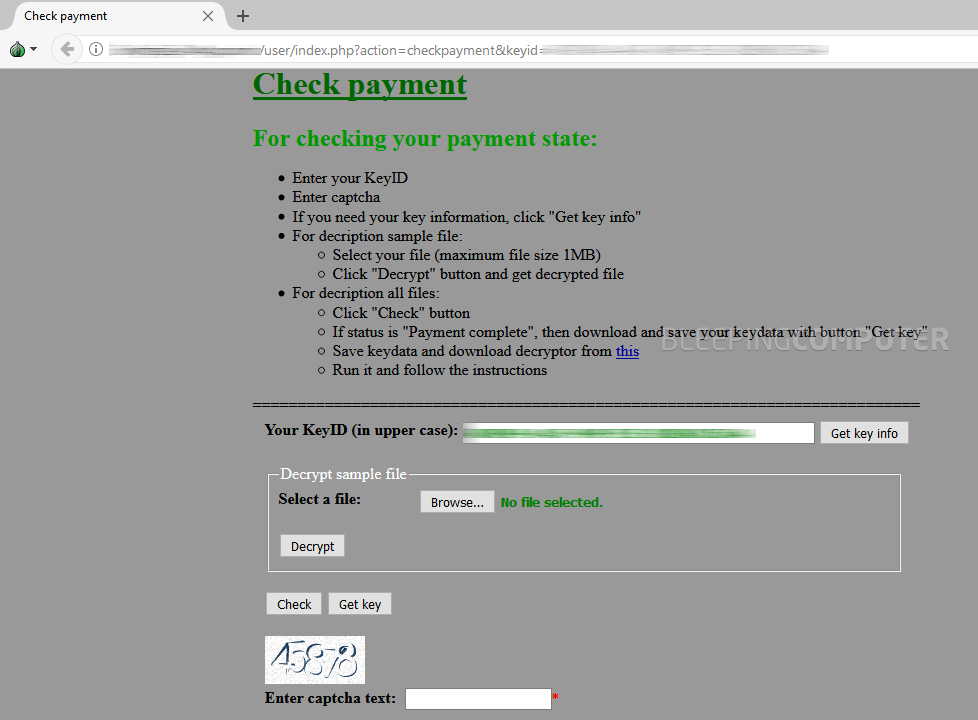

Инфицированным пользователям предлагают пройти по ссылке в Tor, чтобы узнать, как заплатить выкуп и расшифровать файлы. Размеры оплаты варьируются от случая к случаю. Если вредонос заражает сеть компьютеров компании, выкуп придется заплатить за каждый компьютер в отдельности. Это может привести к огромным затратам для фирм, желающих вернуть зашифрованные файлы.

На прошлой неделе мы также писали про криптовымогатель Saturn, распространяющийся по принципу RaaS.