Компания Entensys объявляет о выпуске нового компактного программно-аппаратного решения UserGate X для промышленного применения. Новое устройство так же, как и другие модели из линейки программно-аппаратных комплексов UserGate (C, D, E и F), работает на одноименной платформе и обеспечивает защиту сети от всевозможных интернет-угроз.

Однако в отличие от других моделей программно-аппаратный комплекс UserGate X рассчитан на работу в самых суровых условиях: при температурах от -40C до 70C и относительной влажности от 5% до 95%. Модель имеет компактный размер, вес около 1 кг и настенное крепление или крепление на DIN-рейку. Все это делает возможным ее применение для защиты промышленных, транспортных и других объектов, расположенных на открытом воздухе.

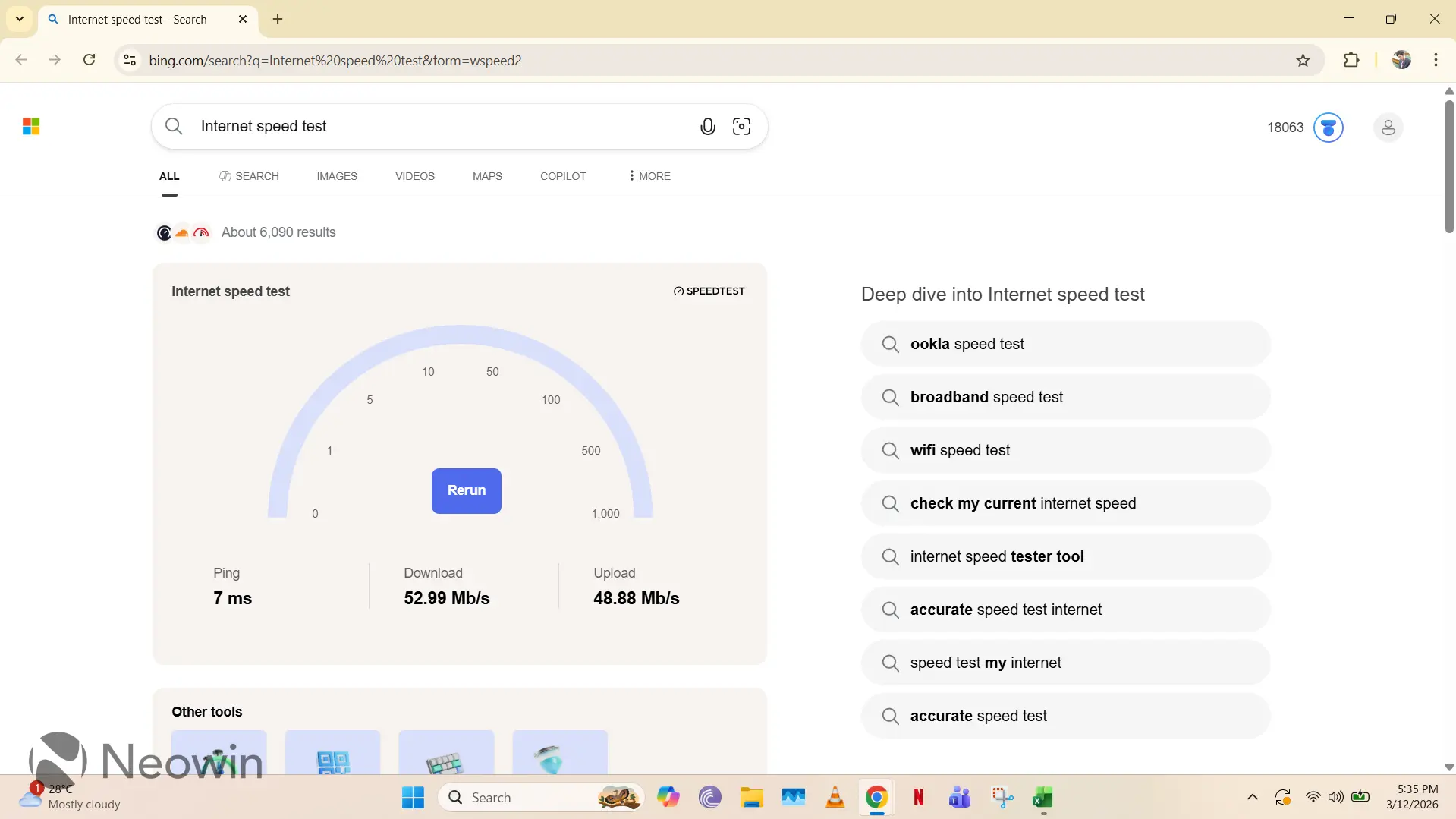

Работа модели UserGate X основана на тех же технологиях, что используются в решениях UserGate для защиты корпоративных сетей. С ее помощью можно обеспечить функциональность межсетевого экрана, защиту от атак, блокирование опасных скриптов и приложений, защиту от вирусов, а также другие функции безопасности. Модель обрабатывает трафик со скоростью более 100 Мб/с в режиме межсетевого экрана и до 10-15 Мб/с в режиме с включенными функциями безопасности (предотвращение вторжений, защита от угроз и т.д).

В обновленной версии операционной системы UG OS, используемой в модели UserGate X, появилась возможность настройки автоматизированной системы управления технологическим производством (АСУ ТП, SCADA) и управления ей. UserGate теперь способен контролировать передачу блока ASDU, описанного в документе ГОСТ Р МЭК 60870-5-104. Таким образом, администратор может контролировать трафик, настроив правила обнаружения, блокировки и журналирования событий. Это позволяет автоматизировать основные операции технологического процесса, сохраняя при этом возможность контроля и вмешательства человека при необходимости.

Выпуск UserGate X связан с крайне актуальной проблемой обеспечения кибербезопасности промышленных объектов в условиях развития технологий индустриального интернета вещей (IIoT – Industrial Internet of Things). В России, как и во всем мире, происходит постоянное увеличение количества интеллектуальных устройств, обслуживающих промышленные системы, многие их них находятся в категории «необслуживаемых объектов».

Функциональные возможности таких устройств также продолжают развиваться. При этом для обслуживания и обеспечения безопасности таких объектов в большинстве случаев не применяется комплексный подход, то есть используемые решения не обеспечивают комплексную безопасность и устойчивое функционирование инфраструктуры. UserGate X является комплексным решением, способным гарантировать защиту промышленных объектов от атак, попыток взлома и вредоносного кода, а также обеспечить управление ими и мониторинг.

Использование UserGate X позволит заказчикам из различных отраслей промышленности обеспечить соответствие эксплуатируемых и внедряемых решений АСУ ТП Приказу № 31 ФСТЭК России, регламентирующему требования к информационной защите критически важных производственных объектов.