Прошло уже полторы недели после начала эпидемии Petya (NotPetya, SortaPetya, Petna, Nyetya, ExPetr и так далее). Пока специалисты и правоохранительные органы выявляли источник заражения и определяли, кто все-таки являлся «нулевым пациентом» (спойлер: бухгалтерское ПО M.E.Doc), на других фронтах царило затишье.

Дело в том, что по мнению многих специалистов, Petya был не вымогателем, а вайпером, то есть умышленно повреждал информацию на диске, почти не оставляя шансов на ее восстановление. Поэтому было бы странно ожидать, к примеру, новостей о появлении дешифровщика. Впрочем, с этой теорией согласны не все. К примеру, исследователи F-secure по-прежнему допускают, что Petya мог быть именно шифровальщиком, но его создатели совершили ряд ошибок во время разработки,

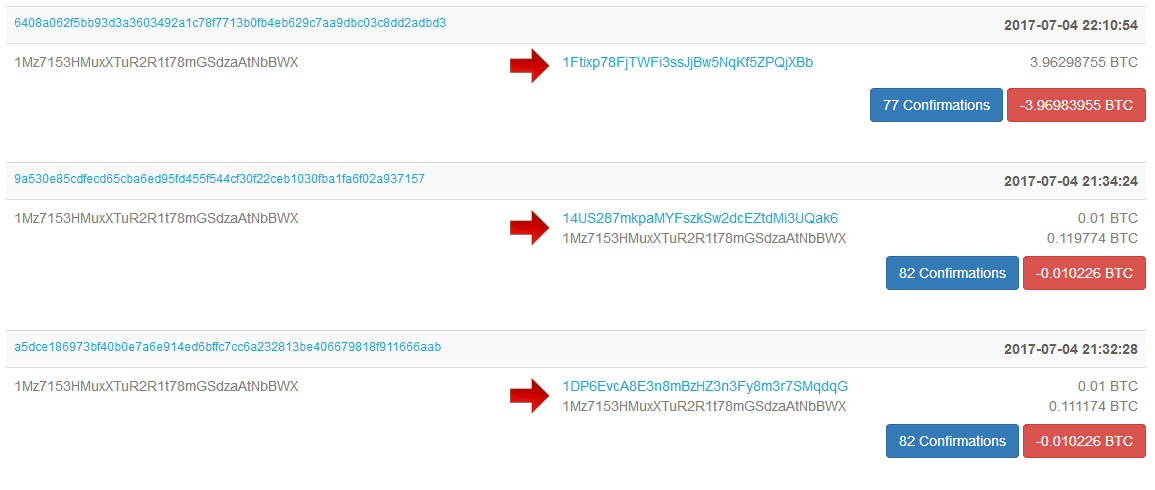

5 июля 2017 года, ИБ-эксперты заметили сразу два события. Во-первых, средства на Bitcoin-кошельке, связанном с Petya (1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX), пришли в движение. Сначала злоумышленники перевели $285 и $300 на кошельки сервисов PasteBin и DeepPaste, а часом позже осуществили транзакцию, привлекшую всеобщее внимание: вывели с кошелька 3,96298755 биткоинов (порядка $10 000), то есть весь свой суммарный «заработок».

Во-вторых, одновременно с этим на PasteBin и DeepPost были опубликованы официальные сообщения преступников. Оба послания гласят: «Пришлите мне 100 биткоинов и получите мой секретный ключ для расшифровки любого жесткого диска (кроме загрузочных дисков)». При этом хакеры не сопроводили свое сообщение адресом кошелька, вместо этого для связи с ними предлагается использовать даркнет-сервис Mattermost – онлайн чат, похожий на Slack. Отмечу, что 100 биткоинов — это около $260 000 по текущему курсу.

Воспользоваться указанными контактами в первую очередь поспешили не покупатели, а журналисты. Так, представители Vice Motherboard и Bleeping Computer связались со злоумышленниками и сумели задать им несколько вопросов. Хакеры пояснили, что высокая стоимость ключа обусловлена тем, что это «ключ для расшифровки всех компьютеров». То есть злоумышленники продают секретный ключ для user-mode криптографического модуля.

Напомню, что малварь шифрует не только файлы пользователя, но и MFT (Master File Table), перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы. И хотя специалисты уже доказали, что во время шифрования MFT Petya повреждает диск практически безвозвратно, даже если каким-то образом получится восстановить MFT и MBR, файлы на диске все равно останутся зашифрованы.

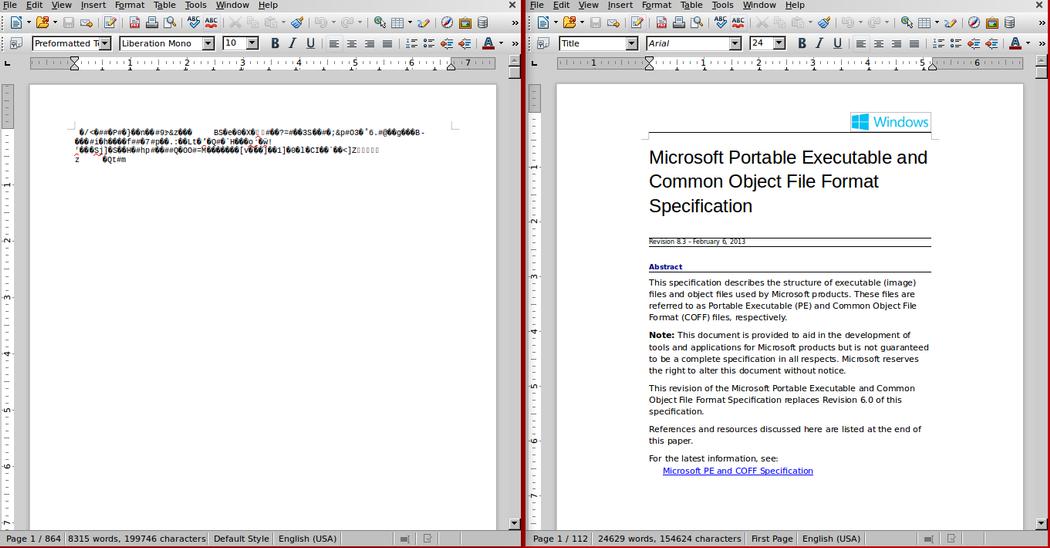

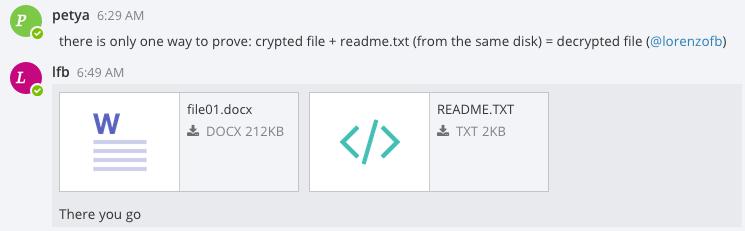

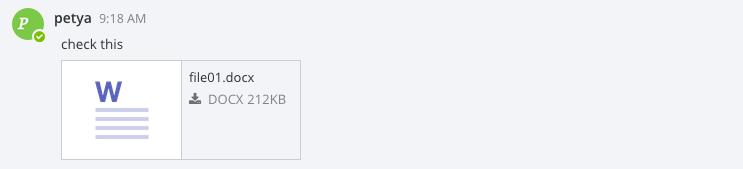

Интересно, что злоумышленники с готовностью представили журналистам доказательства своих слов. Представители Motherborad, при поддержке ESET, выслали хакерам зашифрованный Petya файл, который неизвестная группа успешно расшифровала (см. скриншоты ниже).

Впрочем, Антон Черепанов из ESET, Мэтью Сюиш (Matt Suiche) из Comae Technologies, а также независимый ИБ-эксперт MalwareTech, считают, что расшифровка одного файла еще ничего не доказывает. Так, специалисты практически уверены, что баги в коде малвари могут помешать злоумышленникам расшифровать файлы, чей объем превышает 1 Мб. Также эксперты опасаются, что хакеры могут попросту троллить исследователей и журналистов, учитывая практически необратимые повреждения MFT, которые вызывает Petya, и множество нюансов, которые следует иметь в виду, даже имея на руках секретный ключ.

На какие-либо другие вопросы члены группировки отвечать отказались, хотя хакеров спрашивали о том, почему за основу их малвари был взят шифровальщик Petya образца 2016 года; спрашивали, что заставило группу вывести $10 000 с биткоин-кошелька; и журналисты интересовались связью группы с вымогателем XData и другими угрозами, чье авторство приписывают разработчикам Petya.

Хакеры замолчали, сообщив, что теперь принимают только «реальные предложения». По их словам, покупкой ключа за четверть миллиона долларов уже заинтересовались несколько человек.