Критическая уязвимость, раскрытая на прошлой неделе разработчиками WordPress уже была использована для взлома тысячи сайтов. Об этом предупреждают специалисты фирмы Sucuri.

Напомним, что 26 января разработчики системы управления контентом WordPress сделали заявление, что в вышедшей версии WordPress 4.7.2 исправлены три уязвимости, включая SQL-инъекции и межсайтовый скриптинг (XSS).

Примерно через неделю разработчики признались, что в версии 4.7.2 исправлен еще один недостаток, позволяющий удалённому атакующему без аутентификации изменить содержимое любой страницы через манипуляцию с REST API. Брешь позволяет злоумышленнику изменять содержание любого поста или страницы на целевом сайте.

По данным Sucuri, многие сайты на WordPress до сих пор не обновлены. По словам экспертов, раскрытие деталей уязвимости стало причиной резкого увеличения количества атак, использующих ее.

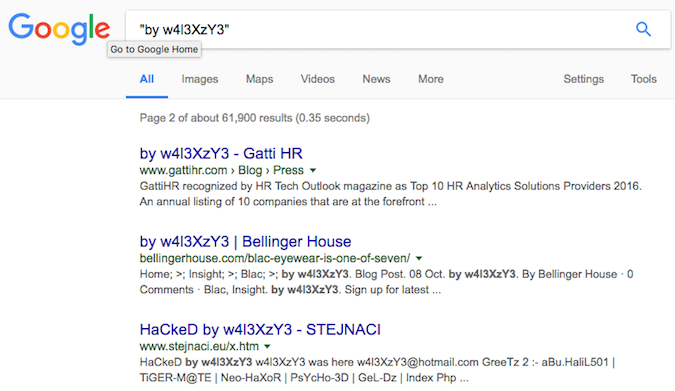

В одно из таких вредоносных кампаний злоумышленникам удалось изменить содержание более 60 000 страниц, добавив туда надпись «Hacked by».

Несмотря на то, что все указывает на причастность к подобным атакам малограмотных хакеров, именуемых скрипткиддиз, эксперты полагают, что уязвимость в дальнейшем будет использоваться очень многими киберпреступниками.

«Мы уже зафиксировали несколько попыток использования эксплоита. Благодаря возможной монетизации, мы предполагаем, что эта уязвимость будет очень популярна у киберпреступников» - Дэниел Сид, технический директор и основатель Sucuri.