Операционные системы семейства Linux все чаще подвергаются заражению вредоносными программами. Вирусные аналитики компании «Доктор Веб» исследовали еще одного Linux-троянца, написанного на языке Go. Он умеет атаковать сайты, работающие под управлением различных CMS, осуществлять DDoS-атаки, рассылать электронные письма и самостоятельно распространяться по сети.

Новый троянец получил наименование Linux.Rex.1. Пользователи форума Kernelmode, одними из первых сообщившие о распространении этого троянца, назвали его «вымогателем для Drupal» (Drupal ransomware), однако вирусные аналитики «Доктор Веб» считают это определение неполным. Linux.Rex.1 действительно атакует сайты, работающие на популярном движке Drupal, но этим его возможности не ограничиваются.

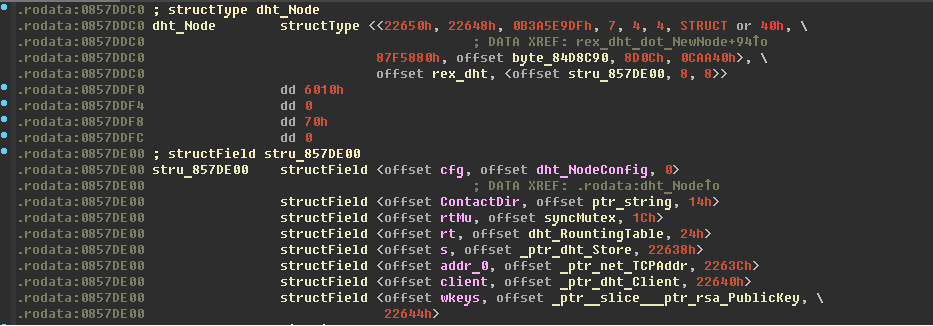

Современные ботнеты условно делятся на два типа. Первый получает команды с управляющих серверов, второй работает без них, напрямую передавая информацию от одного зараженного узла к другому. Linux.Rex.1 организует бот-сети второго типа. Они называются одноранговыми, пиринговыми или P2P-сетями (от англ. peer-to-peer, «равный к равному»). В архитектуре Linux.Rex.1 имеется собственная реализация протокола, позволяющего обмениваться информацией с другими зараженными узлами и создавать таким образом децентрализованный P2P-ботнет. Сам зараженный компьютер при запуске троянца работает как один из узлов этой сети,

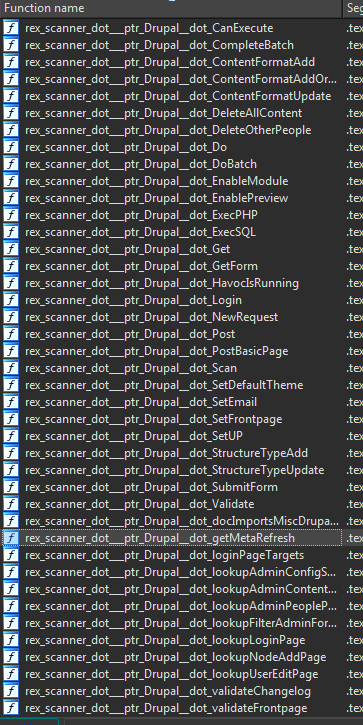

Троянец принимает от других инфицированных компьютеров управляющие директивы по протоколу HTTPS и при необходимости передает их другим узлам ботнета. По команде Linux.Rex.1 начинает или останавливает DDoS-атаку на узел с заданным IP-адресом. С помощью специального модуля троянец сканирует сеть в поисках веб-сайтов, на которых установлены системы управления контентом Drupal, Wordpress, Magento, JetSpeed и другие. Также он ищет сетевое оборудование под управлением операционной системы AirOS. Linux.Rex.1 использует известные уязвимости в этих программных продуктах, чтобы получить список пользователей, закрытые SSH-ключи, логины и пароли, хранящиеся на удаленных узлах. Хотя сделать это возможно далеко не всегда.

Еще одна функция Linux.Rex.1 — рассылка сообщений по электронной почте. В этих письмах злоумышленники угрожают владельцам веб-сайтов организовать на них DDoS-атаку. Если письмо попало не по адресу, киберпреступники просят получателя переслать его ответственному сотруднику компании, которой принадлежит сайт. Чтобы избежать атаки, потенциальной жертве предлагается заплатить выкуп в криптовалюте биткойн.

Для взлома сайтов, работающих под управлением Drupal, используется известная уязвимость этой CMS. С помощью SQL-инъекции троянец авторизуется в системе. Если взлом удался, Linux.Rex.1 загружает на скомпрометированный сайт собственную копию и запускает ее. Таким образом в Linux.Rex.1 реализована саморепликация — возможность автоматического распространения без участия пользователей.