Национальная операционная система Северной Кореи Red Star OS содержит скрытую функцию, которая может использоваться для отслеживания перемещения различных типов документов, сообщает редакция сайта Insinuator.net.

Как пишет ресурс, в процессе тестирования платформы Red Star OS было обнаружено, что система скрытно добавляет к файлам различного типа некую информацию. Это можно заметить по тому факту, что сумма MD5 файла меняется.

«Водяной знак» во всех файлах

Red Star OS добавляет информацию в файлы документов, изображений и аудиозаписей. Известно, что для того, чтобы информация была добавлена к файлу, его вовсе необязательно редактировать или даже открывать. Достаточно, чтобы система имела к нему доступ. Обозреватели Insinuator.net провели эксперимент — они записали файл формата DOCX на флешку и подключили ее к компьютеру на базе Red Star OS. Система тут же скрытно добавила к нему информацию, как только накопитель был опознан, пишет cnews.ru.

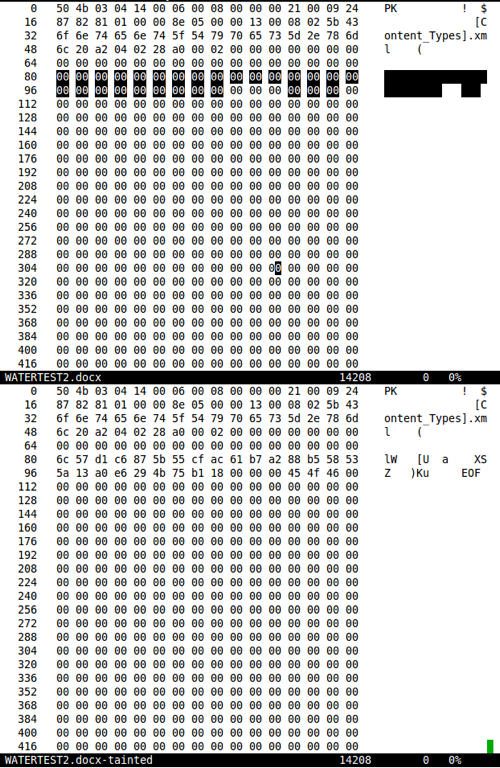

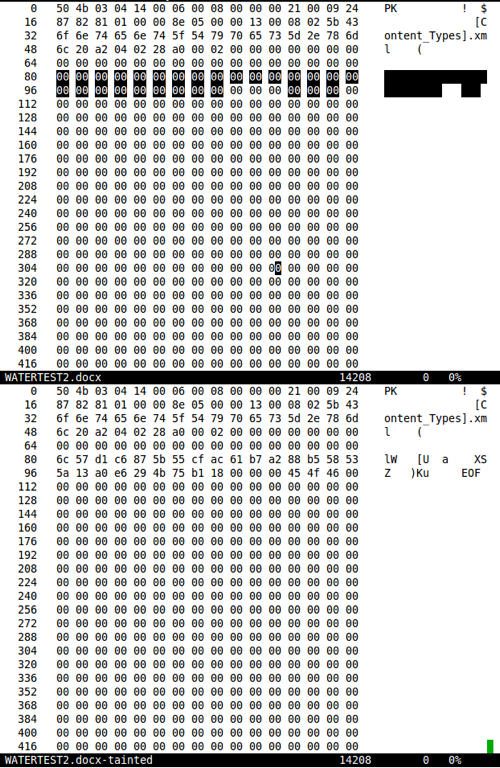

Специалисты сравнили файлы, открыв их в текстовом редакторе, поддерживающим шестнадцатеричный режим отображения. Если в исходном файле в его начали содержались нули, то в измененном файле в этих нулях появился «мусор» — набор, на первый взгляд, произвольных символов, оканчивающихся сочетанием «EOF».

По мнению Insinuator.net, этот «мусор» — или, как выразились обозреватели, «водяной знак» — позволяет отслеживать перемещение файлов с одного компьютера на другой. Например, правообладатель документа может выяснить, кто пользовался его файлом. Но функция может быть использована и для слежки, отмечает издание.

Вид исходного (вверху) и измененного файлов (внизу) при добавлении «водяного знака» системой Red Star OS

Назначение функции

«Подводя итог, можно сказать, что создание и использование медиафайлов и документов в Red Star OS может привести вас к проблемам, если вы живете в Северной Корее. Не тешьте себя иллюзиями, что доступ к вашим файлам надежно защищен, и никто не может отследить, откуда эти файлы взялись», — резюмировали обозреватели.

Red Star OS

Red Star OS — национальная компьютерная операционная система Северной Кореи, разрабатываемая государственным Корейским компьютерным центром с 2002 г. для замены Windows. Среди частных пользователей в Северной Корее она не очень популярна, в основном она используется в автоматизации и контрактных проектах.

Red Star OS основана на ядре Linux и использует среду рабочего стола KDE 3. Операционная система обладает встроенным браузером под названием Naenara, представляющим собой модифицированную версию Mozilla Firefox, и рядом предустановленных приложений, таких как Wine для запуска программ, написанных для Microsoft Windows 3.1. Актуальная версия Red Star OS — третья. Интерфейс в ней напоминает Apple OS X. Первые две версии были похожи на Windows XP.

В январе 2015 г. в третьей версии Red Star OS была обнаружена критическая уязвимость, позволяющая преодолеть защиту и получить права администратора в системе при наличии физического доступа к машине.