Уэйн Хуань (Wayne Huang) из занятой информационной безопасностью компании Proofpoint опубликовал подробный отчет о группировке хакеров Qbot, скрытно получающей доступ к чужим учетным записям в банках. На пике группировка Qbot контролировала около 500 тыс. ПК, собирая данные о вводе с клавиатуры пользовательских паролей к банковским сервисам.

Полмиллиона зараженных ПК - это не слишком большая ботсеть по нынешним стандартам, однако, исследование, опубликованное исследователем экспертом Proofpoint интересно тем, что описывает сложную тактику авторов этого ботнета, и, кроме того, оно указывает на их русское происхождение.

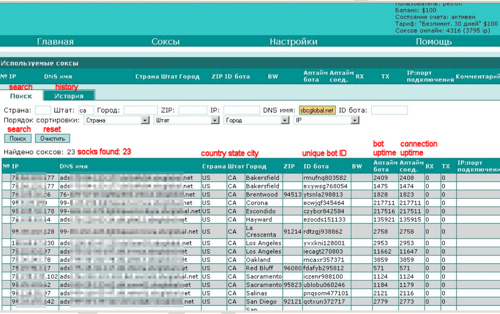

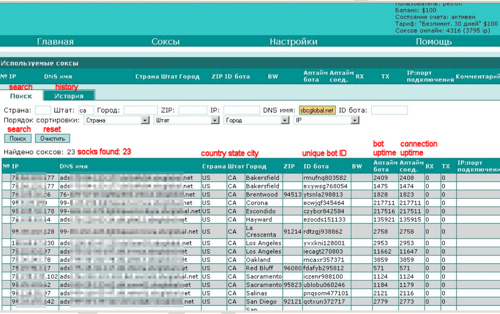

Гипотеза о русских (русскоязычных) корнях создателей ботнета основана на панели управления Qbot, к которой получили доступ исследователи Proofpoint. На скриншотах, представленных в отчетах Proofpoint, хорошо видны пункты меню и комментарии на правильном русском языке на управляющих страницах ботнета.

По данным исследования, Qbot, которую в Proofpoint также называют Qakbot, была нацелена на атаку систем дистанционного банковского обслуживания американских банков. На США приходится 75% IP-адресов, на связь с которыми выходили управляющие сервера ботнета, причем 59% из них принадлежат клиентам пяти крупнейших американских банков. На остальные страны мира приходится лишь четверть подконтрольных ПК.

Интересно, что 52% ПК, которые удалось заразить Qbot, работают под управлением Windows XP, хотя, как подчеркивают авторы отчета, эта ОС сейчас занимает долю лишь в 20-30% ПК как в домашних хозяйствах, так и в корпоративном секторе. Поддержка Windows XP была прекращена Microsoft в апреле 2014 г.

Согласно анализу Proofpoint, 82% успешных заражений Qbot были совершены посредством браузера Internet Explorer.

Панель управления Qbot с русскоязычным меню

Атаки на компьютеры потенциальных жертв проводились с сайтов, построенных на движке WordPress. Первоначальный доступ к ним создатели ботнета получили, купив на черном рынке базу админских имен и паролей, после чего внедрили в сайты свой вредоносный код.

При посещении потенциальной жертвой зараженного сайта специальная система управления трафиком анализировала ПК потенциальной жертвы по признакам его IP-адреса, типа браузера, операционной системы, установленного защитного ПО и других критериев. Таким образом создатели ботнета минимизировали опасность обнаружения их внедренного в сайты вредоносного программного обеспечения.

Большинство зараженных сайтов выполняло регулярные антивирусные сканирования, однако внедренный вредоносный код оставался незамеченым, поскольку атакующие старались использовать эксплойты, не вызывающие реакции у антивирусных программ. По данным Уэйна Хуаньа, перед загрузкой вредонсоного кода он проверялся по базе данных Scan4U, агрегирующей данные от десятков антивирусных компаний. Если база узнавала вредоносный код, его меняли на такой, у которого сканирование не вызывало проблем.

Создатели Qbot приняли меры для защиты от антиврусных компаний: если посетитель их сайта был похож на автоматический антивирусный сканер, то система управления трафиком перенаправляла его к незараженной версии сайта. В распоряжении хакеров имелся список IP-адресов, используемых ИБ-компаниями, и любой трафик от них также переадресовывался к «чистым» копиям сайтов. Вследствие этих мер, как пишет Уэйн Хуань, многие владельцы сайтов, с которыми он связывался, не верили, что они атакованы.

Для целей сниффинга (сканирования клавиатурных нажатий при вводе банковского логина и пароля) авторы Qbot использовали целый массив уязвимостей в плагинах PDF, Java, Flash и Internet Explorer, которые выбирались в каждом конкретном случае в зависимости от уникальных особенностей целевой системы. Эксплойты для эксплуатации этих уязвимостей обычно приобретались на черном рынке, и хакеры от них отказывались, когда они становились слишком распространены.

Хуань пишет в своем исследовании, что авторы Qbot, просканировав 500 тыс. компьютеров, смогли получить данные примерно о 800 тыс. банковских учетных записях.

По его данным, организованные преступные группировки готовы покупать данные о банковских учетках, исходя из цены $25 тыс. за штуку, и, таким образом, даже если создатели Qbot «продадут на черном рынке долю процента учетных записей, они получат многомиллионную прибыль от своей операции».

Хотя внутренние средства безопасности создателей Qbot были хороши, совершенными их назвать нельзя, говорит Хуань и приводит забавную подробность: когда он нашел веб-адрес панели управления ботнетом, обнаружилось, что доступ к ней не требует пароля.