Отпускной сезон в самом разгаре, и миллионы россиян заняты планированием предстоящего отдыха или подготовкой к скорому отъезду. «Лаборатория Касперского» решила составить своего рода «киберпортреты» наиболее излюбленных российскими туристами стран с точки зрения их информационной безопасности.

Как свидетельствуют данные, предоставленные Ассоциацией Туроператоров России, наши соотечественники этим летом при поиске готовых туристических предложений обращают внимание, прежде всего, на эти пять стран: Турцию, Египет, Грецию, Испанию и Италию. Эти страны отличаются не только климатом и природным ландшафтом, но и, как показала статистика облачной инфраструктуры Kaspersky Security Network, ландшафтом киберугроз.

Наибольшему риску омрачить свой отпуск неприятными киберинцидентами подвергаются туристы, направляющиеся в Турцию. По данным «Лаборатории Касперского», в первой половине 2014 года 34% пользователей в этой стране столкнулись с киберугрозами, при этом на одного из них в среднем пришлось 13 инцидентов информационной безопасности. В Испании, также привлекающей многих россиян, этот показатель идентичен – 34%, зато одному пользователю там грозило в среднем 10 случаев подвергнуться заражению вредоносным ПО.

Наименьший уровень интернет-угроз эксперты «Лаборатории Касперского» зафиксировали в Египте: за последние полгода с сетевыми угрозами здесь столкнулись 27% пользователей, а на одного юзера пришлось всего 3 инцидента кибербезопасности. Однако поклонникам египетских пирамид и пляжей не стоит особо расслабляться, поскольку уровень опасности, связанной с распространением локальных угроз, передающихся через зараженные внешние носители, в этой стране один из самых высоких – эксперты подсчитали, что благодаря опасным флешкам и дискам 52% пользователей в Египте подвергали свои устройства риску в первом полугодии.

Наибольшей опасности в отпуске, конечно же, подвергаются мобильные устройства, которые пользователи везде берут с собой и часто задействуют для общения с родными и друзьями или при поиске туристической информации. Как правило, смартфоны и планшеты содержат много персональных данных, передача которых в чужие руки точно не входит в планы пользователя. Однако не секрет, что небольшое устройство легко теряется, а иногда становится добычей преступников, которые, к сожалению, встречаются даже в самых курортных местах.

Проблема усугубляется еще и тем, что сегодня все больше россиян используют свои смартфоны и планшеты для совершения покупок в Интернете или управления своим банковским счетом онлайн. При этом только во втором квартале 2014 года эксперты «Лаборатории Касперского» обнаружили 2 033 мобильных банковских троянцев, а с начала 2014 года общее количество банковских троянцев для мобильных устройств увеличилось почти в 4 раза. В случае проникновения какой-либо вредоносной программы на эти устройства, отпуск пользователя рискует быть испорчен, а его электронный кошелек будет подвержен не меньшей опасности, чем реальный среди ловких карманников.

В сегменте вредоносного ПО для мобильных устройств за прошедший год также появились новые тенденции. Одной из них стал взрывной рост числа мобильных приложений для кражи денег с банковских счетов: за год коллекция образцов таких программ, собранная «Лабораторией Касперского», выросла почти в двадцать раз. При этом подавляющее большинство атак было нацелено на владельцев смартфонов на платформе Android.

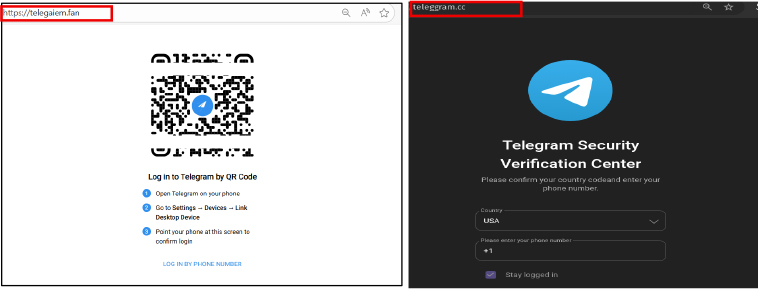

«В отпуске легко увлечься новыми впечатлениями, потерять бдительность и вообще быстро забыть обо всех проблемах и опасностях. Однако у злоумышленников и компьютерных угроз отпуска не бывает. Поэтому и пользователям мы рекомендуем всегда быть на чеку, куда бы они ни отправились. Не стоит вводить персональные данные – пароль от почты, номер кредитной карты, дату своего рождения и тому подобные сведения – если вы пользуетесь бесплатной незащищенной сетью Wi-Fi. Как показывает наш опыт, небезопасное соединение с Интернетом позволяет злоумышленникам легко перехватить все данные, – рассказывает Юрий Наместников, антивирусный эксперт «Лаборатории Касперского». – А еще лучше установить специальное защитное решение на свое устройство, с которым вы отправляетесь в отпуск, – вот тогда вы сможете по-настоящему расслабиться».