Сирийская электронная армия – группа хакеров, которая поддерживает текущий режим в Сирии, напала на очередную медиа-организацию. Ее целями оказались вебсайты и учетные записи в Twitter, принадлежащие NPR – американской публичной радиостанции.

«В начале этой неделе несколько заметок на вебсайте NPR были специальным образом модифицированы. В заголовках был использован текст «Сирийская электронная армия была здесь. Некоторые эти заметки активно распространялись и публиковались на вебсайтах NPR Member Station», – говорят официальные представители NPR.

«Мы внесли все необходимые поправки к этим заметкам на NPR.org и продолжаем работать с нашими партнерами. Схожие «сирийские» высказывания были опубликованы на многих Twitter-записях NPR. С этими учетными записями также разберутся. Мы внимательно следим за ситуацией», – добавляют эксперты.

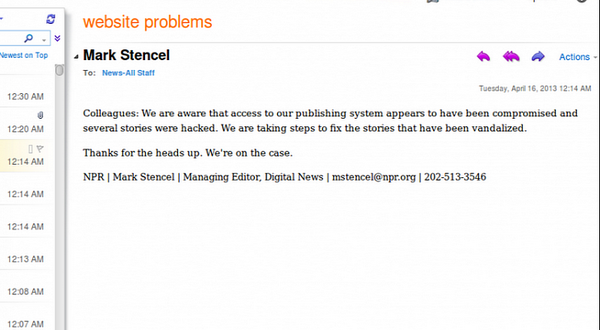

Письмо редактора NPR.

В дополнении к взлому вебсайта, взломщики также опубликовали email, который отсылал управляющий редактор NPR своим сотрудникам. Это означает, что хакеры также получили доступ к некоторыми email-аккаунтам.

Хакеры не сообщали, зачем они нацелились на сайты NPR, но скорее всего это связано с тем, как данная компания освещала события в Сирии. Многочисленные медиа-организации оказались под атакой Сирийской Электронной Армии в прошлом. Их часто обвиняли в том, что они публикую заметки, которые не имеют ничего общего с текущей ситуации в Сирии.