Эксперты компании Symantec выявили кампанию, организованную киберпреступниками с целью распространения Spyware.Redpill. Известно, что данный вредонос позволяет злоумышленникам воровать с инфицированных компьютеров различную информацию. Например, данные банковских счетов, логины и пароли пользователей инфицированных компьютеров в социальных сетях, а также различные документы и электронные письма.

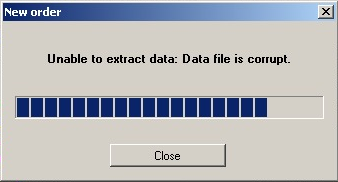

Киберпреступники организовали рассылку вредоносных электронных писем (спама) в качестве приложения к которым и прикрепляется файл с вредоносной программой. При запуске вредоносная программа выдает сообщение об ошибке, из которого следует, что файл поврежден.

Отвлекая таким образом внимание жертвы, Spyware.Redpill устанавливается на инфицированное устройство в фоновом режиме и начинает собирать информацию. При этом каждый раз при запуске компьютера вредонос создает запись в реестре, сообщая таким образом злоумышленникам, что он активирован. Всю получаемую информацию Spyware.Redpill пересылает на адрес электронной почты, жестко закодированный в программе.

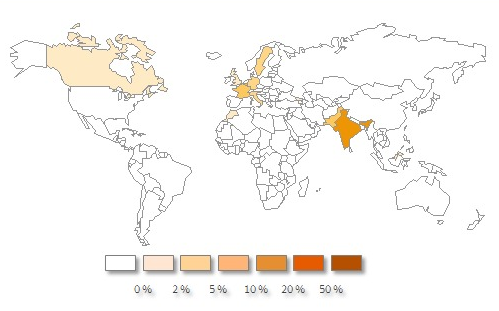

По имеющимся данным, только в марте 2013 года вредоносная программа отослала своим хозяевам 12000 электронных писем с похищенной информацией.

Изначально Spyware.Redpill разрабатывалась как приложение, позволяющее пользователям уличать партнеров в неверности, однако со временем его стали активно использовать киберпреступники.