ГосСОПКА ведёт свою историю с 2013 года, и на сегодняшний день уже несколько десятков организаций подписали соглашения с НКЦКИ. Стоит ли двигаться от MSS SOC в сторону MDR-сервисов, каковы требования регулятора к центрам ГосСОПКА, каждый ли SOC соответствует столь гордому званию, и какие компетенции нужно нарастить для его получения?

Введение

Действующие в России центры ГосСОПКА помогают регулятору получать оперативные данные о том, что происходит в критической информационной инфраструктуре. При этом далеко не каждый SOC может трансформироваться в центр ГосСОПКА, так как к последним предъявляются жёсткие требования относительно персонала, технического оснащения и функций.Какие именно — рассмотрим ниже.

Чего хочет ФСБ России от центра ГосСОПКА

НКЦКИ опубликовал набор методических рекомендаций и требований к персоналу, техническому оснащению и функциям, которые должен выполнять центр ГосСОПКА. Остановимся подробнее на функциях:

- Взаимодействие с НКЦКИ.

- Разработка документов, регламентирующих процессы в Центре.

- Эксплуатация средств ГосСОПКА.

- Приём сообщений об инцидентах от персонала и пользователей информационных ресурсов, регистрация компьютерных атак и инцидентов.

- Анализ событий информационной безопасности.

- Инвентаризация информационных ресурсов.

- Анализ угроз информационной безопасности, прогнозирование их развития и направление в НКЦКИ результатов.

- Составление и актуализация перечня угроз информационной безопасности для информационных ресурсов.

- Выявление уязвимостей информационных ресурсов и формирование предложений по повышению уровня защищённости.

- Составление перечня компьютерных инцидентов, ликвидация их последствий, анализ результатов и установление причин.

Рассмотрим подробнее эти функции.

Взаимодействие с НКЦКИ. ГосСОПКА создавалась для того, чтобы регулятор мог получать объективную, достоверную и оперативную картину происходящего в критической информационной инфраструктуре. С практической точки зрения это означает накопление данных о случившихся компьютерных инцидентах, выявление индикаторов компрометации и «перекрёстное опыление» знаниями остальных участников системы.

Здесь сразу возникает одно из основных требований к SOC, стремящемуся стать центром ГосСОПКА: необходимо организовать непрерывный мониторинг 24/7/365 — как минимум потому, что субъекты КИИ обязаны отправлять в НКЦКИ данные об инцидентах со значимыми объектами не позднее 3 часов с момента обнаружения.

Также нагрузкой на кадровое обеспечение становятся такие функции, как разработка документов, регламентирующих процессы в Центре, эксплуатация средств ГосСОПКА и приём сообщений об инцидентах от персонала и пользователей информационных ресурсов. Общее описание кадровых вопросов Центра можно найти здесь.

На функции эксплуатации средств ГосСОПКА стоит остановиться подробнее. Исходя из приказа ФСБ России от 6 мая 2019 г. №196 можно сделать вывод, что в Центре должны быть средства:

- обнаружения (один из ярких представителей — SIEM),

- предотвращения (инвентаризация, сканер уязвимостей),

- ликвидации последствий (IRP с возможностью взаимодействия с НКЦКИ),

- криптографической защиты информации.

Все эти средства могут быть реализованы одним или несколькими программными и программно-аппаратными решениями.

Сразу же бросается в глаза пункт о средствах ликвидации последствий инцидентов: появляются требования по формированию, учёту и отслеживанию карточек инцидента, а также по автоматизации этих процессов, но главное — по обмену карточками с НКЦКИ. Такие требования могут стать дополнительной нагрузкой для внутренних SOC, так как далеко не всегда есть необходимость в приобретении или развёртывании Open Source IRP — иногда хватает и простого Microsoft Excel. Техническая инфраструктура НКЦКИ позволяет работать как в автоматическом режиме с использованием API, так и в операторском, когда нужны только браузер и криптографическое средство защиты.

Из общих требований к средствам ГосСОПКА следует, что они должны быть отечественными и доверенными. Если в SOC была налажена работа с зарубежными решениями, нужно учесть проект по внедрению новых (а это — поставка, наладка, разработка контента, изменение процессов под новые средства), а также обучение сотрудников.

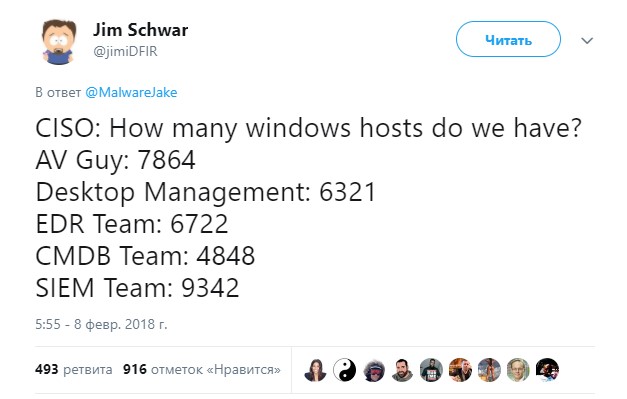

Ещё один немаловажный момент: мониторинг в центре ГосСОПКА не равен мониторингу в классическом MSS. В Центре постоянно отслеживают состояние информационных ресурсов в зоне ответственности и проводят анализ угроз, который всегда начинается с инвентаризации информационных ресурсов и заканчивается ею же, а данные постоянно сопоставляются с CMDB-моделью.

Рисунок 1. Анализ угроз должен начинаться с инвентаризации информационных ресурсов

Центр ГосСОПКА должен выявлять уязвимости информационных ресурсов, а значит, нужно как минимум проводить пентесты и держать команду Red Team, причём это должны быть не разовые события, а выстроенные процессы, цель которых — создать настоящий Vulnerability Management. Соответственно, центр ГосСОПКА в своей зоне ответственности должен производить:

- инструментальное сканирование,

- внешние и внутренние тестирования на проникновение,

- нагрузочные тестирования,

- контроль выполнения требований безопасности информации,

- исследование результатов устранения ранее выявленных уязвимостей,

- оценку соответствия применяемых мер защиты информации требованиям нормативных правовых актов,

- анализ документации информационных ресурсов перед их вводом в эксплуатацию.

Также в случае необходимости Центр должен выстраивать процессы DevSecOps и анализировать исходные коды.

Далее мы подходим к таким привычным для SOC задачам, как регистрация компьютерных атак / инцидентов и анализ событий информационной безопасности. Здесь стоит отметить, что совершенно недостаточно собирать события с IDS на периметре или между сегментами сети компании: это не обнаружит даже 30% типов и категорий атак, которые необходимо выявлять центру ГосСОПКА.

Важно собирать события информационной безопасности ещё и с операционных систем, прикладного ПО, телекоммуникационного оборудования, средств поведенческого анализа, систем обнаружения вторжений и межсетевых экранов, NTA, специализированных СЗИ и антивирусов. Только при комплексном анализе информации от всех источников можно выявить ранее неизвестные компьютерные атаки (те самые APT с 0-day наперевес).

Для выстраивания процесса выявления компьютерных атак и инцидентов необходимо предварительно проанализировать угрозы ИБ, спрогнозировать их развитие и направить в НКЦКИ результаты, а также составить и актуализировать перечень угроз ИБ для информационных ресурсов. Также требуется разработать и подготовить контент для SIEM-системы; это — базовая функция SOC, но почему-то не все её у себя реализуют.

Таким образом, для реального соответствия званию центра ГосСОПКА организация должна решать задачи не только анализа рисков, но и Threat Intelligence вкупе с развитием контента SIEM и СЗИ. Анализ угроз в свою очередь опирается на инвентаризацию ресурсов, а также на изучение уязвимостей и произошедших инцидентов.

Из данных инвентаризации берётся информация об изменениях инфраструктуры, потенциально позволяющих реализовать компьютерную атаку, и выявляются системные проблемы защищённости информационного ландшафта. Анализ файлов Threat Intelligence даёт возможность выделить угрозы, наиболее релевантные для определённой зоны ответственности, и внести превентивные изменения в инфраструктуру (выделить новый сегмент сети, повысить частоту обновления антивирусных баз или степень значимости части хостов). По результатам анализа уязвимостей определяются меры противодействия, в том числе компенсирующие — в случае отсутствия патчей. Здесь также следует учитывать результаты деятельности команды киберрасследований (форензики): проведённый анализ вредоносных программ, целевых атак на инфраструктуру и т.п.

По итогам анализа угроз и инцидентов создаются новые правила корреляции, принимаются новые технические и организационные меры, которые составляют функцию формирования предложений по повышению уровня защищённости информационных ресурсов. Реализацию этих предложений потом необходимо проверять.

Ещё одно основное отличие центра ГосСОПКА от типичного MSS SOC — необходимость заниматься реагированием на компьютерные инциденты. Эта функциональность разбита на 3 блока:

- Составление перечня компьютерных инцидентов.

- Ликвидация их последствий.

- Анализ результатов.

Таким образом подчёркивается важность каждого из этих процессов в современных условиях, когда общий фокус смещается со «слепой» периметровой защиты на живое, оперативное реагирование.

В ходе расследования сотрудники SOC должны установить причины компьютерных инцидентов, однако далеко не каждый из них можно расследовать из SIEM. Возникают случаи, когда требуется «выезжать в поля», снимать образы дисков, ОЗУ и проводить реверс-инжиниринг вредоносных программ для глубокого понимания происхождения инцидента (компьютерная криминалистика, форензика). Для этого нужна команда профильных специалистов, которым, как и пентестерам, нужно обеспечить не только внушительный фонд оплаты труда, но и регулярные «интересные» происшествия для расследования.

Что осталось за кадром

Регуляторные требования сконцентрированы на противодействии внешним нарушителям и на поиске индикаторов компрометации, ценных для большинства участников ГосСОПКА. При этом за рамками остаётся часть важных для бизнеса событий, которые тем не менее вполне успешно выявляются собственными и коммерческими SOC. Приведём далее несколько примеров.

В процессах предотвращения утечек конфиденциальной информации:

- аномально большой трафик файловых хранилищ / почты / VPN,

- аномальное поведение пользователя в CRM, использование P2P и т.д.

При выявлении мошенничества:

- изменение ключевых полей в бизнес-приложении (кредитный конвейер, АБС, ERP и т.д.),

- аномальное поведение пользователя в системах дистанционного банковского обслуживания.

В процессах контроля исполнения внутренних регламентов и правил:

- СКУД —доступ во внерабочее время,

- подключение украденного АРМ к интернету,

- использование учётной записи отсутствующего сотрудника.

Выводы

Легко увидеть, что для выполнения всех требований и положений методических рекомендаций ФСБ России субъекты ГосСОПКА должны обладать высоким уровнем зрелости. Нормативные документы регулятора закрепили наметившуюся несколько лет назад общемировую тенденцию движения от MSS SOC в сторону MDR-сервисов.

Такая тенденция закономерна и естественна, но требует серьёзной квалификации, которую, учитывая усиливающийся кадровый голод, часто неоткуда брать. Выходом может стать либо передача функций центра ГосСОПКА компаниям-лицензиатам, заключившим соглашение с НКЦКИ, либо комплексный проект по трансляции экспертизы.

Последнее подразумевает, что подрядчик принимает инфраструктуру организации в свою зону ответственности, выполняет для неё все функции центра ГосСОПКА и параллельно реализует проект по его созданию. Исполнитель помогает с подбором и обучением персонала, а впоследствии передаёт все функции Центра заказчику и отпускает его «в свободное плавание».