Статья открывает цикл, посвященный проблемам экономического планирования в сфере информационной безопасности, обоснованию инвестиций в бюджет службы безопасности и оценки эффективности ее деятельности. Рассматриваются вопросы экономического планирования годового бюджета службы безопасности, описываются ключевые критерии оценки эффективности внедряемых проектов.

2. Экономическая картина информационной безопасности

4. Показатели эффективности внедряемого решения

Введение

Перед руководителями служб безопасности нередко встают весьма специфичные вопросы планирования бюджета своей структуры и определения наиболее оптимальных перспектив дальнейшего развития. Множество различных решений по безопасности предлагаемых на рынке с различным ценовым диапазоном, характеристиками и условиями контрактов значительно усложняют процесс их выбора и финансового планирования. А отсутствие четкого технико-экономического обоснования и отчетности по своей деятельности может пошатнуть авторитет службы перед топ-менеджментом, особенно в условиях всеобщего сокращения непроизводственных затрат и повышения эффективности труда.

Какой бюджет заложить на следующий год? Как обосновать высшему руководству необходимость инвестирования финансов в развитие безопасности? Как доказать эффективность выполненных работ и приобретенных продуктов? Стоит ли тратить не малые деньги на разрекламированное решение производителя по безопасности или аналогичный результат можно достичь более простыми и уже имеющимися средствами? Чтобы ответить на эти вопросы необходимо посмотреть на информационно безопасность с несколько новой экономической стороны.

Экономическая картина информационной безопасности

В реалиях сегодняшнего дня информационная безопасность это серьезный бизнес. Компании разработчики и интеграторы предлагают все новые различные услуги, продукты и комплексные решения. Их несомненный интерес в том, чтобы продвинуть свой продукт, внедрить как можно большему числу заказчиков. Эти системы и средства действительно находят своего клиента и выполняют свой заявленный функционал. Но на деле мало кто задумывался, какая же в итоге будет отдача от использования того или иного продукта, насколько эффективно будет их эксплуатация на отдельно взятом предприятии, какие результаты в общем итоге это принесет собственнику бизнеса. Конечно, никто не ставит под сомнение необходимость мероприятий по обеспечению безопасности и вообще наличия в штате компании службы безопасности. Однако необходимо понимать, что не всегда применение этих решений и вложение инвестиций обернутся положительным результатом в годовом балансе компании.

При выборе конкретных решений учитываются множество факторов, немаловажную роль здесь занимают такие факторы, как стоимость приобретенных решений и затраты на их совокупное обслуживание. Ведь порой одну и туже задачу можно решить различными способами, а какой из них будет наиболее оптимальный – это и есть вопрос, который необходимо решить. Зачастую считается, что, приобретая определенный программно-аппаратный инструментарий, уровень безопасности компании улучшается. Т.е. бытует мнение «купил, установил – стало лучше». К сожалению, это не всегда так. Прямые затраты могут со временем не окупиться или оказаться менее оптимальными из тех вариантов что было можно выбрать.

Одной из проблем является то, что специфика отрасли сильно сказывается на методах и средствах, которые использую специалисты по безопасности в своей работе. К примеру, безопасность в банковском секторе регулируют нормативные документы Банка России под общим названием СТО БР ИББС. В отрасли нефте-газодобычи приняты свои стандарты, такие как, например, пакет документов СТО Газпром 4.2-0-00х-2009. Безопасность международных платежных систем регулируется в рамках общепринятого стандарта PCI DSS и отечественного Положения ЦБ РФ № 382-П. Образование и здравоохранение целиком регулируется ведомственными министерствами, в том числе, и вопросы с вязанные с обеспечением безопасности. Необходимо упомянуть и Федеральный закон от 29.07.2004 N 98-ФЗ «О коммерческой тайне», дающий право собственнику конфиденциальной информации защищать ее всеми не запрещенными законом способами.

В виду этого возникают возможности по варьированию средств и методов защиты. Коммерческие организации стремятся извлекать максимальную прибыль и как можно меньше нести связанных с этим процессом затрат. Логично, что каждую выделенную копейку приходится отстаивать, а по концу года отчитываться. И, если результат вложений не оправдывает ожидания, то существуют риски того, что безопасность перестанут рассматривать как важный компонент системы управления, сократив ее финансирование.

Соответственно весьма актуальным становится вопрос получения максимального эффекта для достижения поставленной цели с минимальными вложениями. Сложный вопрос что же таки будет лучше — профессиональные решения от производителей с опытом работы или многообещающая разработка популярного производителя? Ведь даже положение на рынке и статус известного разработчика еще не гарантия получения положительного результата.

В государственных учреждениях с безопасностью дела обстоят иначе. Если для собственника бизнеса за исключением выполнения обязательных требований, масштабы выбора средств и методов защиты определяется только его амбициями, то вся сфера безопасности в государственных структурах жестко регламентируется федеральной и региональной составляющий законодательства.

Как правило, бюджет на местах определяется вышестоящими властными уровнями, а прикладным специалистам уже остается в рамках имеющего варьировать статьи расходов по складывающейся ситуации. В силу нормативных требований, обязывающих применять только сертифицированные технические и программные средства с алгоритмами описанными в отечественных стандартах и ГОСТ-ах, возможности выбора становятся совсем невелики. Начиная от VPN-шлюзов для ведомственной сети, центров сертификации электронной подписи и заканчивая специальными нормами по защите персональных данных (ФЗ от 27.07.2006 N 152-ФЗ), вся инфраструктура выстраивается под выполнения этих требований. Однако, даже в таких рамках всегда есть возможность проведения анализа, определения набора оптимальных решений и управления эффективностью работы системы безопасности. Ведь для чего прикладывается столько сил? В конечном итоге усилия специалистов по безопасности направлены на то, чтобы предотвратить риски, минимизировать потенциальный ущерб, защитить законные интересы собственника и таким образом способствовать извлечению прибыли компании.

Вариантом решения описанных выше проблем является использование инструментов профессионального финансового планирование и показателей оценки эффективности внедряемых проектов.

Финансовое планирование

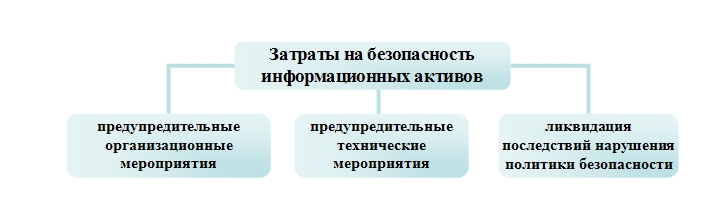

Сформированный бюджет службы безопасности можно рассмотреть на уровне упрощенной модели как совокупность трех составляющих компонент (см. рисунок 1). Всю деятельность по защите информации можно условно разделить на:

1) мероприятия административно-организационные;

2) мероприятия технические;

3) действия, направленные на ликвидацию последствий воздействия негативных факторов или форс мажорных обстоятельств.

Рисунок 1. Категории затрат на безопасность информационных активов

Суммарные ежегодные затраты на информационную безопасность можно рассчитать по формуле (1):

ЗИБ = Зо + Зт + Зл , где (1)

ЗИЗ – ежегодные суммарные затраты на безопасность, руб.

Зо – затраты на административно-организационные мероприятия, руб.

Зт – затраты на технические мероприятия, руб.

Зл– затраты на ликвидацию последствий, руб.

Зо - включают в себя годовой фонд оплаты труда, представительские расходы, расходы на аналитическую и оперативную деятельность, вообще все, что не включается в прямые затраты на приобретение и эксплуатацию материально-вещественного инструментария безопасности. Зт - затраты формируемые за счет технического перевооружения и приобретения\эксплуатации материальных фондов. Зл - резервный фонд, закладываемый на случай обстоятельств не преодолимой силы.

Для читателей, не искушенных в вопросах экономики, представленную модель можно кратко описать так: весь бюджет складывается из затрат на специалистов по безопасности и привлекаемых ими ресурсов.

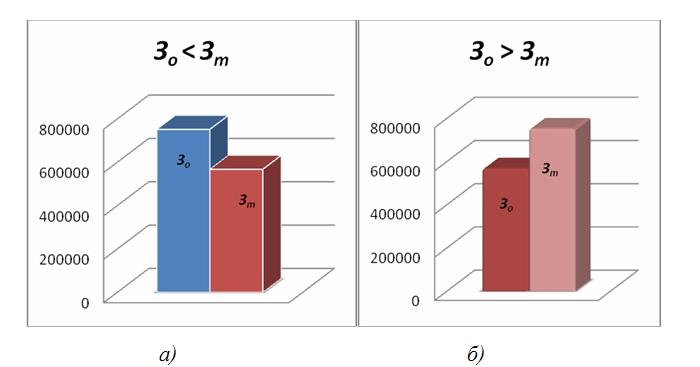

В зависимости от отрасли и вида деятельности предприятия, на примере которого рассматривается наша тематика, существуют два вида возможных состояния распределения затрат:

1) Вариант, когда Зо > Зт (рис. 2 а)

Характерно, для организаций мало или умерено использующие информационные технологии. К примеру, возьмем государственный архив, где, по большей части, защите подлежат массивы бумажных документов. Эффективность от мер нормативно-правового регулирования, обеспечения контрольно-пропускного режима и конфиденциального документооборота будут здесь значительно выше, чем использование дорогостоящей техники по защите от технических каналов утечки и специальных средств.

2) Вариант, когда Зо <Зт (рисунок 2 б)

Обратная ситуация, когда использования технических средств и специальных мероприятий дадут больший эффект, чем какие-либо другие действия, направленные на обеспечение безопасности. Характерно, к примеру, для телекоммуникационных компаний, центров обработки данных, учреждений государственной ведомственной связи, где ключевую роль в инфраструктуре играют автоматизированные системы обработки, хранения и передачи данных.

Рисунок 2. Соотношение категорий затрат на безопасность в годовом бюджете компании

Для оценки возможного ущерба и затрат на ликвидацию последствий (Зл) от реализации угроз используются следующие категории: стоимость восстановления и ремонта вычислительной техники, сетей и иного оборудования; упущенная (потенциальная) прибыль; ущерб от разглашения конфиденциальной информации; судебные издержки; потеря производительности труда; потери, связанные с простоем и выходом из строя оборудования.

Стоит обратить пристальное вниманием на результат пятилетнего исследования компанией Computer Economics (Окупаемость финансовых вложений в сетевую безопасность, Михаил Кадер, Cisco Systems, 2002г.), в котором отражен предполагаемый средний экономический ущерб от злоумышленных угроз в том случае, если не была обеспечена соответствующая защита информационных активов, сетей организации (см. таблицу 1). В данном случае явно прослеживается тенденция того, что, чем сильнее предприятие зависит от информационных технологий, тем большим будет ущерб от действий злоумышленника. Количество узлов в таблице соответствует количеству любых устройств, подключенных к корпоративной информационной сети.

Таблица 1. Предполагаемый средний экономический ущерб от угроз информационной безопасности (тыс.долл.)

| Количество узлов | Экономический ущерб для компании с уровнем использования технологий электронного бизнеса | ||

| низким | средним | высоким | |

| 25 | $12 | $31 | $66 |

| 50 | $25 | $61 | $131 |

| 100 | $46 | $109 | $233 |

| 250 | $108 | $239 | $509 |

| 500 | $203 | $430 | $916 |

| 1,000 | $402 | $812 | $1,729 |

| 2,000 | $787 | $1,554 | $3,306 |

| 3,000 | $1,245 | $2,399 | $5,104 |

| 5,000 | $2,243 | $4,113 | $8,751 |

| 10,000 | $4,065 | $6,878 | $14,635 |

| 20,000 | $7,231 | $11,555 | $24,587 |

| 50,000 | $16,790 | $25,251 | $53,726 |

Таким образом, суммарная величина экономического ущерба разделена на несколько категорий:

1) упущенная прибыль – на эту категории приходится большая доля экономического ущерба. В малых компаниях упущенная прибыль составляет приблизительно 50% от общего размера экономического ущерба, а в больших компаниях – приблизительно 80%;

2) стоимость замены, восстановления и ремонта вычислительной техники, сетей и иного оборудования составляет приблизительно 20% от экономического ущерба в небольших компаниях и 8% – в крупных компаниях;

3) потеря производительности – ущерб по данной категории составляет приблизительно 30% в небольших компаниях и 12% – в крупных компаниях.

Показатели эффективности внедряемого решения

Экономическое обоснование затрат на информационную безопасность во многих методиках приводится с помощью использования совокупных показателей: показателя ROI (Return on Investment – отдача от инвестиций) или ROSI (отдача от инвестиций в информационную безопасность) за определенный период времени, показателя TCO (Total Cost of Ownership - совокупной стоимости владения активов), Payback (окупаемость, период времени, необходимый чтобы доходы, полученные в результате инвестиций, покрыли затраты на эти инвестиции)

Рассмотрим их по порядку:

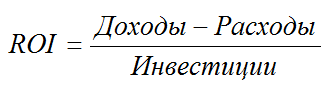

В общем случае ROI определяется по следующей формуле

(2)

(2)

, где

Доходы – фактические доходы компании за отчетный период (год),

Расходы - фактические расходы компании за отчетный период (год),

Инвестиции - инвестиции.

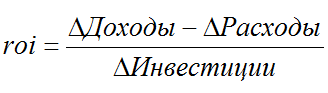

Таким образом, ROI – это интегральный критерий, позволяющий оценить насколько эффективно работают вложенные в компанию деньги, т.е. сколько денег «производит» за год каждый рубль, вложенный в компанию. Подсчет ROI, как правило, недоступен подразделению, отвечающему за информационную безопасность. Поэтому, для того, чтобы понять, как скажутся на ROI инвестиции в информационную безопасность, посчитаем, вспомогательное «маленькое» roi (или ROSI), обусловленное изменениями в системе информационной безопасности:

(3)

(3)

, где

roi - показатель изменения ROI из-за инвестиций в ИБ;

ΔДоходы - изменение в доходах, обусловленное инвестициями ИБ;

ΔРасходы - изменение в расходах, обусловленное инвестициями ИБ;

ΔИнвестиции - инвестиции, сделанные в ИБ.

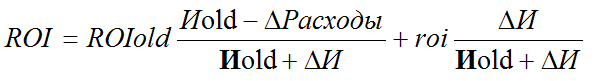

Например, до внесения изменений в систему информационной безопасности, ROI в компании равнялось ROIold, уже сделанные инвестиции Иold, планируемые инвестиции ΔЕ. Тогда показатель ROI компании после внедрения изменений в систему ИБ будет определяться так:

(4)

(4)

В зависимости от эффективности проекта организации системы информационной безопасности и от отношения размера инвестиций в него к общим инвестициям в компанию, изменяется общая эффективность компании – ROI может 1) увеличиться (roi>ROI), 2) уменьшиться (roi<ROI) или 3) остаться прежним (roi=ROI).

Подсчитав roi, его значение необходимо сравнить со следующими «пороговыми величинами»:

- roi < 0, т.е. эффективность проекта отрицательна. Это, конечно, худший вариант, но он не так редок, как может показаться;

- ROI > roi > 0, т.е. внедрение проекта приведет к уменьшению общего ROI в компании;

- roi > ROI, т.е. внедрение проекта приведет к увеличению общего ROI в компании.

Однако, применяя показатель ROI для расчета эффективности вложений в информационную безопасность, следует понимать, что прямого влияния на рост доходов система информационной безопасности не имеет. Поэтому, как правило, не стоит ожидать увеличения выручки компании после инвестиций в сферу информационной защищенности.

Показатель TCO определяется как сумма прямых и косвенных затрат, которые несет владелец системы на протяжении всего жизненного цикла эксплуатируемой системы. Как правило, считается, нормальный жизненный цикл составляет в среднем от 3 до 5 лет. И также считается, что, по истечении этого времени, система потребует серьезной модернизации либо замены - в любом случае будут необходимы капитальные затраты, учет которых выходит за рамки исследования, описываемого в данной статье. Поэтому TCO всегда считается для ограниченного периода времени - и, чаще всего, для 3-х лет, ведь именно это время в нормальных условиях функционирует современная ИТ-система.

Так почему TCO остается таким важным критерием? Да потому, что он позволяет руководителям служб безопасности обосновывать бюджет на ИБ. Кроме того, поскольку оценка экономической эффективности системы защиты информации становится «измеримой», становится возможным оперативно решать задачи контроля и коррекции показателей экономической эффективности деятельности службы безопасности.

Немаловажный аспект - при оценке стоимости внедрения какого либо решения большое внимание уделяется стоимости его приобретения (капитальные затраты), а то, сколько денег позволяет сэкономить его эксплуатация, как правило, остается в тени.

Экономия происходит ведь не только за счет снижения прямых затрат (применения новых технологий и алгоритмов, повышающих производительность и позволяющих получить больших требуемых результатов в единицу времени), но и за счет снижения косвенных издержек (к примеру, электроэнергия, аренда, техническое сопровождение, обучение персонала). Понятное дело, функциональность продукта сильно влияет на второй тип затрат (косвенные затраты).

Параметр TСО, в данном случае, для нас позиционируется как инструмент, позволяющий выбирать лучшее решение из имеющихся аналогичных вариантов.

Однако у показателя TCO есть и недостатки, Например, при выборе из двух проектов, которые оба ведут к снижению издержек, и вопрос какой из них выбрать при прочих равных условиях остается открытым. Поэтому, для полноценного анализа и принятия решения используются все приведенные показатели.

Показатель Payback (окупаемость) - характеризует период времени, необходимый чтобы доходы, полученные в результате инвестиций, покрыли затраты на эти самые инвестиции. Иначе говоря, если деньги на проект заемные, то отдадите вы их через срок, который и называется payback. Логично что, доход от инвестиции должен быть «чистым», поскольку вкладываете вы конечную и свою «чистую» сумму денег.

Очевидно, что Окупаемость оценивает также и риски невозврата инвестиций – т.е. чем больше период окупаемости, тем больше наши риски (к примеру, если окупаемость приближается к времени жизни системы - то риски считаются очень большими). Однако, показатель Окупаемость тоже не универсален: в целом, он не показывает инвестиционную привлекательность проекта с точки зрения дальнейшего дохода (т.е. после истечения срока окупаемости). Если Окупаемость равна одному году, это не факт, что проект через два года и более лет будет приносить доход на том же уровне.

Выводы

Правильное использование инструментов финансового планирования и параметров оценки эффективности внедряемых проектов позволяют выбрать наиболее оптимальное решение и существенно сэкономить на финансовых затратах компании в информационную безопасность.

В результате анализа проеденных ранее в статье показателей специалисты имеют возможность сделать обоснованный выбор в пользу того или иного проекта, а так же прогнозировать перспективы своей деятельности на обозримый срок вперед.

Итак, наиболее оптимальным выбором будет то проект, в котором присутствует комбинация следующих показателей:

- Наиболее низкий TCO (снижение затрат на содержание проекта системы защиты);

- Увеличение ROI (процента возврата финансовых вложений в проект);

- Уменьшение Payback – как можно меньший период, желательно, не больше года, т.к. это позволит обосновать вложения в рамках годового бюджета.

Приведенные в статье показатели и методика расчета, безусловно, не являются конечными, существует еще множество дополнительных критериев позволяющих проверить оптимальность принятого решения и как то подвергнуть «измерению» эффективность их эксплуатации.

Остается многого вопросов связанных с определением стоимости конфиденциальной информации и определения затрат на обеспечение ее безопасности. Обзор этих вопросов мы продолжим в следующих публикациях.