Компании постоянно сталкиваются с целевыми атаками на свою инфраструктуру. APT-группировки повышают качество проводимых операций, нанося более серьёзный ущерб. Своевременное выявление и реагирование, обучение персонала цифровой гигиене, повышение квалификации сотрудников отдела ИБ помогают снизить риски связанные с целевыми атаками. Достаточно ли этих мер? В эфире AM Live ведущие ИБ-эксперты обсудили современные риски и рассмотрели особенности эшелонированной защиты от целевых и APT-атак.

- Введение

- В чём отличие целевой атаки от APT?

- Примеры APT-атак из практики

- Методы целевых атак и аудит

- Современная защита от целевых атак

- Ответы на вопросы слушателей

- Выводы

Введение

В рамках прямого эфира, прошедшего 7 апреля 2021 года в студии Anti-Malware.ru, эксперты поговорили о защите от целевых и сложных кибератак.

Динамика роста APT-атак (Advanced Persistent Threat, устойчивая угроза повышенной сложности) за последние несколько лет снижается, но растёт ущерб, что указывает на повышение качества проведённых операций. Пандемия сместила акценты и открыла новые точки входа для злоумышленников, расширился фронт атаки.

Чем отличается целевая атака от APT? Кого чаще всего целенаправленно атакуют? Какие защитные меры эффективны? Возможно ли надёжно защитить сотрудников работающих дистанционно? Ведущие специалисты в области информационной безопасности обсудили эти и многие другие вопросы, связанные с современными целевыми атаками, привели примеры из практики, дали ценные рекомендации по построению защиты.

Приглашение в студию получили следующие эксперты:

- Станислав Фесенко, руководитель департамента системных решений Group-IB.

- Игорь Залевский, руководитель отдела расследования киберинцидентов JSOC CERT компании «Ростелеком-Солар».

- Алексей Новиков, директор экспертного центра безопасности Positive Technologies.

- Александр Русецкий, руководитель направления по защите от направленных атак, центр информационной безопасности компании «Инфосистемы Джет».

- Антон Чухнов, генеральный директор «АВ Софт».

- Алексей Белоглазов, технический эксперт по защите от кибератак, Check Point Software Technologies.

- Дмитрий Стеценко, руководитель отдела системных архитекторов «Лаборатории Касперского».

Модератором выступил Денис Батранков, консультант по новым стратегиям безопасности Palo Alto Networks.

Слушатели подключались к обсуждению в прямом эфире, задавали вопросы в чате, участвовали в опросах, результаты которых отразили текущую картину обсуждаемой темы. Мы предлагаем вам ознакомиться с ключевыми моментами прошедшей встречи.

В чём отличие целевой атаки от APT?

Специалисты начали дискуссию с определения: что считается APT-атакой, а что — целевой? Чаще всего между этими определениями ставится знак равенства, но эксперты не пришли к единому мнению. Если это — атака APT (Advanced Persistent Threat), то учитывается более высокая сложность: подготовка, выявление используемых уязвимостей, длительность во времени и т. д. Целевая атака не всегда может быть сложной, например когда аккаунт в социальной сети атакуется брутфорсом или фишингом.

Алексей Новиков предложил разделить: есть атаки APT, а есть инциденты, вызванные APT-атаками. Нельзя сразу идентифицировать, что это APT, об этом можно говорить только после развития атаки, выявить APT по косвенным признакам. Группировки часто заимствуют друг у друга инструменты.

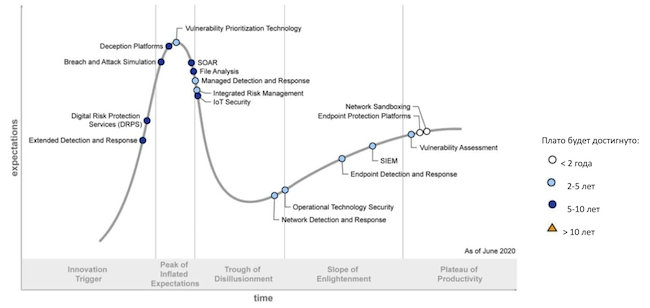

Рисунок 1. Динамика ажиотажа вокруг мониторинга и реагирования на киберинциденты за 2020 год

Также объектом целевых атак является конкретная организация, группа организаций или конкретное лицо. Игорь Залевский отметил, что с APT-атакой не всегда очевидны мотивы и причины.

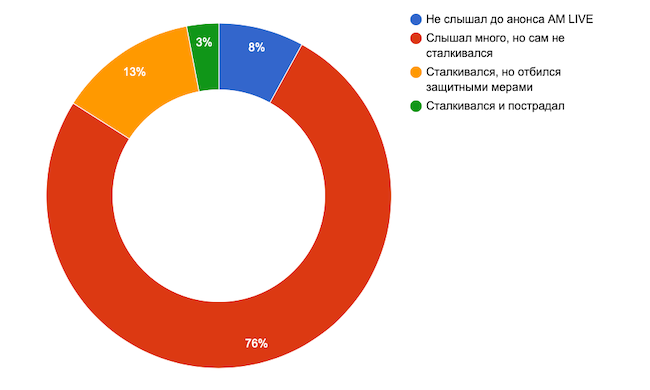

Рисунок 2. Насколько вы знакомы с целевыми атаками?

По данным опроса аудитории, 76 % многое слышали о целевых атаках, но сами не сталкивались с ними.

Примеры APT-атак из практики

Спикеры привели ряд примеров. По данным ЦРУ, китайские хакеры активно используют брешь в сервисе Microsoft DNS, которая входит в топ-25 уязвимостей. Получение контроля над доменом создаёт условия для дальнейшего распространения угроз внутри компании.

Недавно несколько энергетических компаний в Европе пострадали от атаки ботнета Qbot и трояна MTF.

Алексей Белоглазов выделил иранское правительство, которое следит за своими гражданами и политическими активистами с помощью скомпрометированных мобильных приложений, а также отметил использование уязвимостей в чипе Qualcomm, который стоит на многих устройствах.

Дмитрий Стеценко прокомментировал нашумевшую атаку на «Лабораторию Касперского»: никто не защищён от подобных целевых операций и самое важное — это вовремя обнаружить их и сделать правильные выводы.

Говоря об атаке на компанию или сектор (банки, промышленные предприятия и т. д.), участники встречи отметили, что часто один и тот же инструментарий используется в разных секторах и всё зависит от интересов злоумышленников. Эксперты подчеркнули проблему, которая связана с отсутствием обмена информацией между компаниями: при атаках на сектор те публикуют практически одинаковые кейсы, в которых одна и та же информация называется по-разному. В этом случае может помочь использование MITRE-классификации, но пока что не все компании этим пользуются.

Станислав Фесенко:

— По нашим данным, динамика роста APT-атак за последние 2 года снижается, но ущерб возрастает. Если выделять страны, то это на 70 % Запад: Европа и США. Целевые группировки объединяют усилия, тактики смешиваются, становится сложнее определить, кого атакуют.

В рамках APT-атак спикеры выделили различные инструменты: фишинг, социальную инженерию, эксплойты, бот-сети, трояны, брутфорс, цепочки поставок, бэкдоры после обновления.

Если брать цели, которые преследуют злоумышленники при APT-атаке, то это чаще всего финансы, кража данных, репутация, уничтожение инфраструктуры.

На вопрос «Важно ли, кто атаковал?» специалисты ответили утвердительно, потому что тогда можно понимать, куда пойдёт злоумышленник внутри периметра, как будет закрепляться, где оставит следы.

Методы целевых атак и аудит

Переключаясь на обсуждение методов, которые используют злоумышленники при целевых атаках, спикеры выделили в числе проблемных факторов социальную инженерию, слабые пароли сотрудников (например, совпадение паролей личной и корпоративной почты), социальные сети, а также подрядные организации, так как к ним на данный момент не предъявляются какие-либо требования по ИБ.

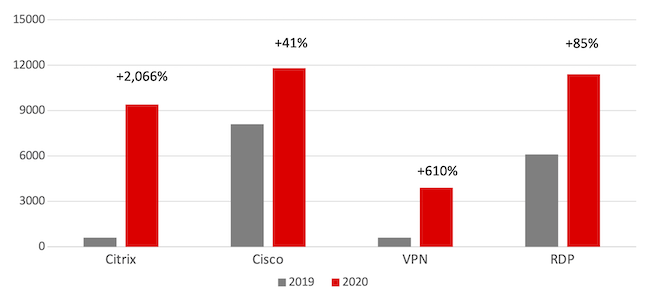

Из трендов были отмечены атаки через мессенджеры и личные звонки сотрудникам, отправка заражённых предложений о трудоустройстве (job offers). Алексей Белоглазов подчеркнул, что из-за пандемии к потенциальным «точкам входа» добавились домашние компьютеры и RDP (удалённые рабочие столы).

Переключаясь на вопрос об аудите, эксперты рекомендовали проводить его как можно чаще (лучше всего — ежедневно) и подчеркнули, что это — постоянный, непрерывный процесс, который не каждая организация может себе позволить. Наличие своего специалиста по проактивному поиску угроз (Threat Hunting) в компании также было рекомендовано.

Станислав Фесенко:

— Важно отталкиваться от ландшафта угроз и выбирать частоту [аудита], которая будет коррелировать с выбранной моделью угроз предприятия.

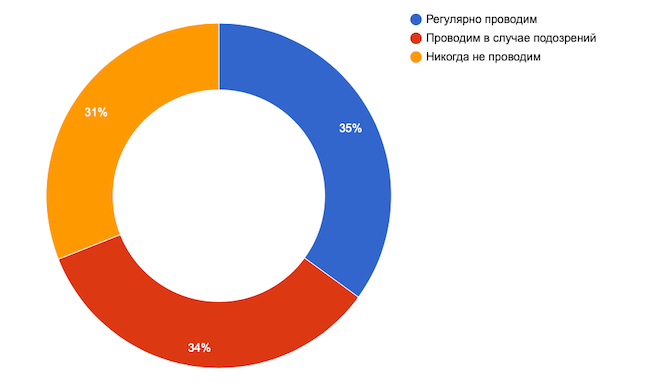

Рисунок 3. Как часто вы проводите аудит с целью обнаружения следов компрометации сети?

Результаты второго опроса показали, что респонденты разделились практически поровну: 35 % регулярно проводят аудит, 34 % проводят его в случае подозрений, 31 % никогда не проводит аудит.

Дмитрий Стеценко подвёл итог: «пробив» периметра и попадание в инфраструктуру преодолимы для злоумышленника с достаточным уровнем знаний и опыта. Если говорить о защите от APT, то это — прежде всего мониторинг и скорость обнаружения, «time to detect» и «time to respond».

Современная защита от целевых атак

Во второй части эфира специалисты сфокусировались на построении защиты от целевых атак.

Эксперты прежде всего обратили внимание на то, что построение защиты зависит от бюджета, ресурсов, бизнес-процессов, моделей угроз компании. Как правило, это — комплекс: защита периметра, песочница, сетевой мониторинг, Threat Intelligence, сервисы детектирования и реагирования от интегратора, NTA, SIEM, SOC, антивирус. EDR-решения и защиту рабочих станций отметил Алексей Белоглазов.

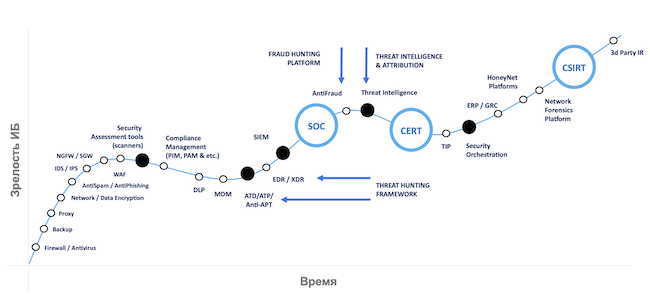

Рисунок 4. Зрелость систем защиты компании

Александр Русецкий:

— Если 5 лет назад это — песочница, то сегодня это — продвинутое обнаружение и реагирование.

Эксперты особо выделили контроль трафика, не только внешнего, но и внутреннего, а также качественную сегментацию сети, грамотно выстроенную сетевую инфраструктуру.

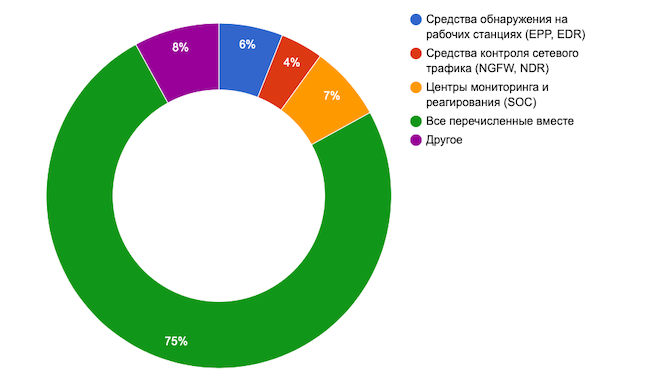

Рисунок 5. Какие средства защиты, на ваш взгляд, наиболее эффективны против целевых атак?

По данным опроса слушателей прямого эфира, 75 % используют комплекс мер в защите от целевых атак.

Дмитрий Стеценко:

— Если мы затрагиваем тему приоритетов, «эндпойнты» будут в приоритете, потому что дают больше данных для детектирования, чем сетевой шифрованный трафик.

Квалифицированные кадры и обучение сотрудников

Высокая квалификация злоумышленника при целевой атаке требует высокой квалификации со стороны специалиста по ИБ. Эксперты выделили серьёзную нехватку квалифицированных кадров, подчеркнули важность желания специалиста развиваться как самостоятельно, так и за счёт возможностей компании. Предприятия должны поддерживать регулярное повышение квалификации ИБ-специалистов: аутсорсинг, курсы. Компании также ожидают вендорской поддержки: разбора инцидентов, помощи в работе с продуктом.

Если затрагивать защиту сотрудников компании «на местах» от атак методами социальной инженерии, то специалисты рекомендуют регулярное обучение основам цифровой гигиены, регулярные «пентесты» для сотрудников. Если сотрудники отказываются учиться, если для них это сложно (много новых понятий и терминов), то штрафы работать не будут, можно в итоге вырастить того же инсайдера, действующего против интересов компании.

Важно подавать информацию в лёгкой игровой форме, делать акцент на защите личных интересов; организовать онлайн-обучение, сокращать этапы обучения, учитывать сегментацию сотрудников (бухгалтер, охранник, «айтишник» и т. д.). Также может помочь «мягкая блокировка», которая обращает внимание сотрудника, к примеру, на то, что он переходит на подозрительный ресурс или пытается открыть небезопасный файл.

Алексей Новиков сравнил обучение сотрудников с постепенным обучением детей правилам дорожного движения: когда дети вырастают, они понимают, когда и где можно переходить улицу безопасно, как вести себя в уличном движении.

Универсальной защиты от социальной инженерии нет, потому что злоумышленники будут находить новые схемы и сотрудники будут совершать ошибки. В любом случае обучение играет важную роль в снижении рисков, так как за безопасность отвечает каждый сотрудник компании.

Как защищать удалённое рабочее место?

Отвечая на этот вопрос, эксперты выделили риск-ориентированный подход. Информационная инфраструктура — это всегда разносортная среда из ОС и программ, поэтому рекомендуется EDR как современный универсальный «комбайн» в сочетании с правильно настроенной политикой, которая работает и на интересы пользователя, защищая его личные данные. Фокусировка должна быть на защите от угроз, а не на том, чем пользователь занимается. Можно сочетать VPN и EDR.

Рисунок 6. Рост числа атак с эксплуатацией уязвимостей в программах для удалённого доступа в 2019–2020 годах

Алексей Новиков предложил отдать сотруднику домой корпоративный ноутбук (или станцию), который уже настроен и соответствует политике безопасности компании. Ещё можно пропускать трафик через компанию: нагрузка увеличивается, но тогда можно осуществлять фильтрацию. В целом это — расширенный аудит: сбор логов, контроль трафика.

Что делать, если злоумышленник может обойти EDR?

Эксперты предложили эшелонированную защиту, мониторинг процессов и грамотную сегментацию сети. На случай попадания APT-группировки в инфраструктуру необходимо максимально удлинить цепочку компрометации (kill chain), усложнить работу, заставить применять разные техники и тактики — всё это будет повышать шансы увидеть злоумышленника.

Станислав Фесенко сказал в дополнение, что сейчас на рынке есть качественные продукты типа «anti-APT», которые работают и с облаком, проводят поведенческий анализ, закрывают многие проблемы и усложняют злоумышленникам действия.

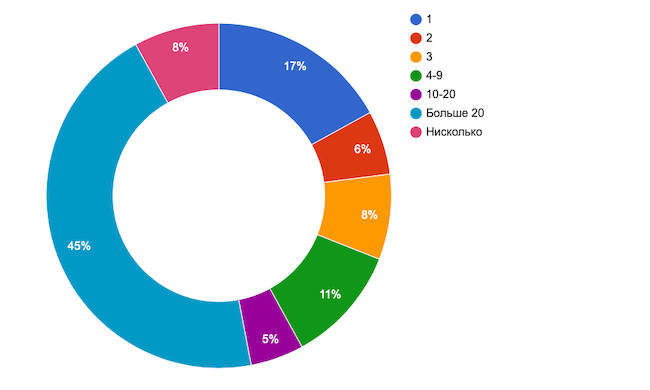

Рисунок 7. Сколько сотрудников у вас отвечает за реагирование на события по безопасности?

45 % респондентов выделяют более 20-ти сотрудников для реагирования на инциденты в безопасности.

Какими должны быть первые шаги, когда подозревается APT-атака?

Эксперты рекомендуют сначала ограничить область компрометации. Здесь может помочь подготовленная и качественно настроенная «песочница», поддерживающая поведенческий анализ и максимально приближенная к инфраструктуре организации. Также рекомендуется сочетать виртуальные песочницы с физическими.

Важна также среда окружения «песочницы», которая должна имитировать реальную корпоративную инфраструктуру.

Особенности современных «песочниц»

Спикеры выделили поддержку отечественных ОС, готовые образы, которые проводят поведенческий анализ и интегрированы с ложной инфраструктурой компании. Важен сбор не только информации с хостов, но и действий пользователя; все эти данные участвуют в более глубоком поведенческом анализе, помогая автоматизировать кейсы.

Александр Русецкий:

— Мультивендорный подход — когда песочница провела анализ и индикатор передается на «эндпойнт» другого вендора, то есть одно решение делится информацией с другим.

Песочница поддерживает многие форматы файлов, получая их из почты и веба, от файрвола; интегрируется с файлообменными ресурсами, что позволяет детектировать многое, в том числе шелл-коды.

В завершение встречи модератор озвучил итоги финального опроса аудитории.

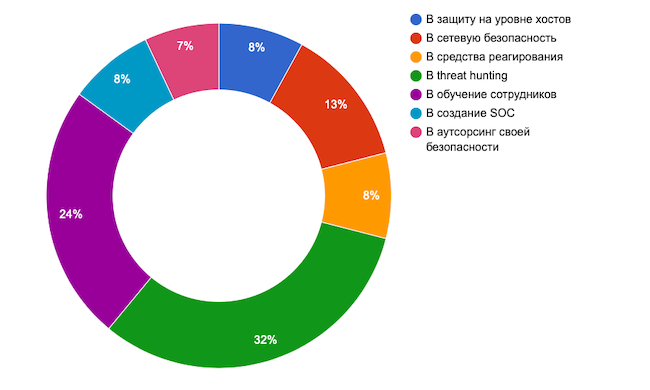

Рисунок 8. По итогам дискуссии в какие направления вы намерены инвестировать средства в первую очередь?

Большая часть респондентов готова инвестировать в проактивный поиск угроз (32 %) и в обучение сотрудников (24 %).

Ответы на вопросы слушателей

В чём разница между пентестом и заказной APT-атакой на компанию?

Если брать пентест и APT-атаку, то с APT более всего сравнимо исследование по принципу Red Team, потому что это — долгая подготовка, формирование модели угроз, выбор техник и тактик, актуальных для компании, более комплексный сфокусированный подход. Пентест не преследует цели быть длительным или постоянным (persistent). Эксперты не рекомендуют заказывать APT-атаку в качестве проверки, потому что после взлома группировка может продать данные или доступы, оставить бэкдоры, не предоставить никакого отчёта. Также нельзя гарантировать качество работы APT-группировок, так как часто они останавливаются на первой успешной атаке.

Какова роль инсайдера в APT-атаке?

Эксперты согласились, что это — один из проблемных векторов, и отметили значимость уровня доступа сотрудника, а также роль всей службы безопасности компании, не только отдела ИБ. Спикеры предложили давать новым сотрудникам ограниченный доступ ко критически важным элементам инфраструктуры, проводить обучение цифровой гигиене.

Возможна ли стопроцентно защищённая архитектура?

Специалисты ответили отрицательно и указали на бюджетирование: стоимость атаки — стоимость защиты. Закрывая конкретные критические риски компании, можно всегда построить такую систему безопасности, что злоумышленнику будет невыгодно проводить атаку.

Также эксперты рекомендовали не бояться инцидентов, когда реализовываются критические риски для компании, при наличии плана по «detection and response», потому что избежать инцидентов всё равно невозможно и в подобной ситуации важно быстро отреагировать.

Александр Русецкий:

— «Серебряной пули» нет, сейчас актуальны продвинутое обнаружение и реагирование, и важно понимать, какой будет у злоумышленника результат.

Выводы

Стопроцентная защита от целевых атак невозможна. Важно вовремя узнать, что атака была успешной, своевременно выявить наличие злоумышленника в контуре. Существует множество точек для атак злоумышленников, против которых работает только эшелонированная защита — комплекс мер, который зависит от конкретной модели угроз компании. В его составе могут использоваться следующие средства и методы обеспечения безопасности:

- песочница;

- EDR;

- защита периметра;

- сетевой мониторинг;

- киберразведка (Threat Intelligence);

- NTA;

- SIEM;

- SOC;

- антивирус.

Из проблем, которые требуют решения, — очень мало данных об инцидентах, нет обмена сведениями между компаниями об APT-атаках, информация поступает только через опубликованные кейсы.

Значительно снижают угрозу от атак методами социальной инженерии обучение сотрудников компании и повышение цифровой гигиены персонала, акцентированной на личных интересах.

Подписывайтесь на наш канал, участвуйте в опросах и дискуссиях, задавайте вопросы, получайте актуальную информацию по современным трендам в информационной безопасности от ведущих экспертов на AM Live!