Одной из основных тем конференции «Совершенно безопасно 3.0: Точка опоры» стало взаимодействие информационной и экономической безопасности. В нынешних условиях синергия стала требованием бизнеса, и никаких существенных препятствий для такого взаимодействия, как оказалось, не существует.

- Введение

- Что даёт синергия. Несколько примеров из практики

- Препятствий для взаимодействия нет

- Но метрики всё же разные

- О кадрах и их навыках

- Воспоминания о будущем. ИИ и не только

- Выводы

Введение

Бизнес переходит к единому управлению рисками. Такой подход хорошо себя зарекомендовал в финансовом секторе, и его активно перенимают в других отраслях. А это, как подчеркнул директор по продукту Staffcop Даниил Бориславский, приводит к тому, что грани между общей и экономической безопасностью стираются.

Экономическая безопасность (ЭБ), согласно определению академика Леонида Абалкина, — это «совокупность условий и факторов, обеспечивающих независимость национальной экономики, её стабильность и устойчивость, способность к постоянному обновлению и совершенствованию». Оно полностью применимо и к отдельным компаниям.

Главная задача службы экономической безопасности организации состоит в том, чтобы обеспечивать экономическую устойчивость. В функции подразделения входит противодействие внешним и внутренним угрозам, включая действия конкурентов и злоупотребления сотрудников.

Сплетение ИБ и ЭБ происходит потому, что таковы требования бизнеса. Из-за цифровизации серьёзно меняются бизнес-процессы, в итоге видоизменяются и угрозы. В результате схемы мошенничества затрагивают несколько зон ответственности.

Но есть и другие факторы. Прежде всего, речь о цифровизации бизнеса и других угроз — не только внешних, но и внутренних. А на последние, как напомнил Даниил Бориславский, приходится до 75 % всех инцидентов, а в России эта доля достигает 95 %.

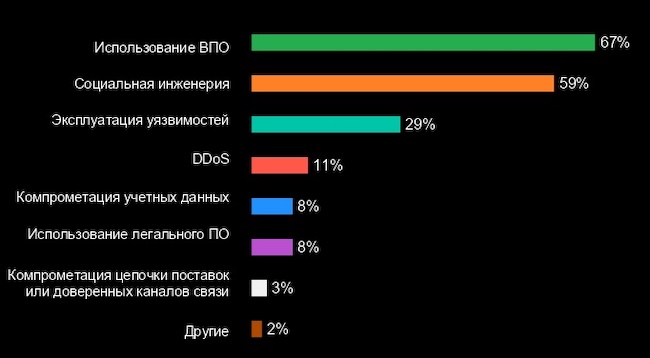

Однако в сюда входят и те эпизоды, когда внешние злоумышленники действовали через сообщников внутри атакуемой организации, вольных или невольных. Не секрет, что очень многие серьёзные инциденты связаны с атаками на персонал: например, фишинг или использование манипулятивных техник социальной инженерии. Много примеров таких атак привёл руководитель Департамента специальных сервисов Infosecurity (ГК Softline) Константин Мельников.

Рисунок 1. Основные методы успешных атак на российские организации

При этом в 2025 году новой тенденцией стало то, что практически все атаки в той или иной степени направлены на получение финансовой выгоды. Раньше среди атак на российские организации в течение почти 3 лет преобладали политически мотивированные, главным мотивом было нанесение ущерба. Тогда как монетизация не была в приоритете. Но сейчас возможность заработка вновь стала преобладать, и тенденция будет сохраняться. Об этом говорила руководитель направления аналитических исследований Positive Technologies Ирина Зиновкина, представляя новые тенденции в развитии массовых атак на конференции Positive Security Day.

Рисунок 2. Специализация группировок, атакующих российские организации

По оценкам Ирины, в среднем доходы от монетизации таких атак в 5 раз превышают затраты. И это при том, что в массовых атаках не типично использование вымогательского ПО, использование которого приносит наибольшие доходы. Однако финансово мотивированные злоумышленники никуда не исчезали, просто инциденты с их участием не вызывали большого резонанса.

Среди атак внутренних киберпреступников финансово ориентированные преобладают. И такие угрозы традиционно усиливаются в периоды экономических неурядиц. Ещё в 2015 году на одной из конференций руководители служб экономической безопасности сетовали на то, что предметом для преступных посягательств становятся любые ликвидные товарно-материальные ценности, которые раньше не привлекали никакого интереса нечистых на руку сотрудников.

Ситуации, когда до разоблачения снабженец украл вагон (и это не преувеличение, в одном случае речь шла о более чем 50 тоннах бумаги), неприемлемы. Современные технологии позволяют эту задачу успешно решить, но при условии, что ИБ и ЭБ объединят свои усилия.

Что даёт синергия. Несколько примеров из практики

Бизнес заинтересован в том, чтобы любые инциденты, будь то нарушение функционирования ИТ-инфраструктуры или фрод, мошенничество, корпоративная коррупция (откаты, коммерческий подкуп), происходили как можно реже. А масштабных, чреватых простоями и материальным ущербом он стремится вообще избежать. Цифровизация способствует тому, что меняются бизнес-процессы, а за ними — мошеннические схемы, которые эксплуатируют уязвимости в процессах.

Даниил Бориславский привёл несколько положительных примеров того, как синергия помогает добиться заметного эффекта.

Так, в одной из компаний, клиенте «Контур.Эгида», благодаря слаженной работе ИБ- и ЭБ-служб удалось выявить коммерческий сговор. ИБ обнаружила, что один из закупщиков сдавал отчётность по компании, которая оказалась поставщиком. Обе службы вместе выстроили всю цепочку злоупотреблений и, что называется, вывели махинатора на чистую воду.

Также перед конференцией в телеграм-канале «Контур.Эгида» появился другой пример, где помощь ЭБ помогла выявить виновника заражения вредоносной программой. Как оказалось, одна из сотрудниц установила зловред на ПК, используя заражённый дистрибутив Telegram. Разоблачить нарушительницу помогли данные видеонаблюдения, оператором которой была ЭБ.

Руководитель группы ГК «Гарда» Артемий Новожилов в ходе пленарной дискуссии заявил о том, что ИБ и ЭБ в нынешних условиях просто не могут работать раздельно, поскольку практические задачи ЭБ невозможно решать без ИБ, и наоборот. Он привёл пример расследования инцидента в одной из страховых компаний, где администратор баз данных выходил на клиентов, которым полагалась выплата возмещений, и предлагал им увеличенные выплаты с условием, что получит половину от суммы, которая превышала изначально назначенную. Традиционный инструментарий, которым располагают ЭБ, как отметил Артемий Новожилов, не позволяют выявлять такого рода махинации в принципе.

То же самое относится к выявлению так называемой схемы салями, когда злоумышленники крадут очень небольшие суммы. Первый прецедент имел место на заре массового использования вычислительной техники, в середине 1960-х годов в Германии. Программист внёс в систему обеспечения продаж изменение, которое целую часть суммы отправляло по назначению, а дробную — на свой личный счёт. В итоге за несколько месяцев там скопилась внушительная сумма. Попался махинатор совершенно случайно.

Раньше пресечь такие схемы было практически невозможным. Всё изменило применение технологий анализа больших данных. Именно так удалось выявить применение такой техники в одной из российских розничных сетей, где недобросовестный подрядчик модифицировал кассовую систему так, чтобы дробная часть со случайных покупок поступала на счета, подконтрольные аферистам. За две недели они таким образом собрали восьмизначную сумму. Данный прецедент стал предметом для обсуждения на одной из конференций, посвящённых борьбе с фродом и мошенничеством.

Случай выше имел место в середине 2010-х годов. Как отмечал спикер, тогда основной проблемой были организационные дрязги, связанные с разной подчинённостью ИБ, ИТ и ЭБ в компании. Положение часто усугублялось ещё и тем, что иногда процесс тормозил недостаток знаний в сфере ИТ и ИБ у руководства ЭБ подразделений, особенно возрастного. Однако уже к концу десятилетия такие случаи практически исчезли.

Препятствий для взаимодействия нет

По практически общему мнению участников пленарной сессии «Экономическая и информационная безопасность: синергия защиты или конфликт компетенций», никаких объективных непреодолимых противоречий между ИБ и ЭБ нет. С ИТ поле для конфликтов из-за потенциальной конкуренции намного обширнее.

Как отметил вице-президент по информационной безопасности ЦМРБанка Василий Окулесский, если они и есть, то носят искусственный характер и связаны с тем, что структурно за эти задачи отвечают разные подразделения с разной подчинённостью.

ВРИО директора Департамента обеспечения кибербезопасности Минцифры Евгений Хасин подчеркнул, что и ИБ, и ЭБ связаны общей задачей — противодействием рискам. Обе службы должны работать над тем, чтобы не произошли события, которые признаны недопустимыми, будь то атаки или сбои, если речь идёт об ИБ, или внутренние мошенничества, нанёсшие значительный ущерб — когда речь об экономической безопасности. По его оценке, эскалирование ИБ на первое лицо организации согласно Указу Президента Российской Федерации от 01.05.2022 №250 если не устранило, то заметно снизило многие административные барьеры.

Рисунок 3. Участники пленарной дискуссии

Однако, как напомнил Василий Окулесский, так было не всегда:

«Кажется, что специализация появилась только в последние годы. 30 лет назад, например, я работал ИБ-специалистом в отделе экономической безопасности. Но если уровень зрелости организации высок, то задачи экономической и информационной безопасности тесно смыкаются».

Независимый эксперт Наталья Пигарева обратила внимание, что у ЭБ-служб в ряде компаний есть тенденция замыкаться в себе. Тем не менее там быстро понимают, что ИБ может представить очень много полезной информации для расследования внутренних нарушений.

По мнению заместителя руководителя продуктовой группы «Контур.Эгида» Юрия Драченина, ИБ и ЭБ дополняют друг друга. Службы информационной безопасности оперируют системами, в частности, DLP (Data Leak Prevention, предотвращение утечек информации), данные из которых могут существенно облегчить работу других подразделений, причём не только ЭБ, но и, например, кадровых.

С другой стороны, костяк ЭБ составляют выходцы из правоохранительных органов, которых не нужно учить оперативной работе и проведению расследований. Именно этого ИБ-специалистам часто не хватает. Но ЭБ-службы являются операторами систем контроля и управления доступом, информация откуда часто востребована при расследовании различных инцидентов, в том числе и ИБ.

А вот сотрудникам ЭБ, как отметил руководитель группы инновационного развития «Гарда Технологии» ГК «Гарда» Вячеслав Гребнев, не хватает данных мониторинга теневых ресурсов, что ИБ уже в том или ином виде использует. А ИБ могут быть полезны данные, которые ЭБ собирает с помощью мониторинга СМИ и интернета. Сотрудничество обеих структур просто неизбежно при контроле внутренних нарушений и при устранении некоторых видов инцидентов, где необходима слаженная работа различных структур, в частности при утечках данных и кибератаках.

Но метрики всё же разные

Как подчеркнул модератор пленарной дискуссии независимый эксперт Игорь Бирюков, несмотря на схожесть угроз, ИБ и ЭБ оперируют всё же разными метриками. Вячеслав Гребнев связал это с тем, что приоритеты у подразделений все же различаются: ИБ поддерживает сохранность данных и информационных активов, а ЭБ – обеспечивает устойчивость финансово-хозяйственного положения компании.

У более зрелых организаций метрики смещаются: у ИБ — с обеспечения максимального покрытия на повышение скорости реагирования, у ЭБ — на снижение ущерба. Тем не менее по мнению Вячеслава Гребнева, в качестве общих метрик могут выступать те, что связаны с обеспечением устойчивости компании, например скорость восстановления после инцидента.

По оценке заместителя руководителя продуктовой группы «Контур.Эгида» Юрия Драченина, именно снижение ущерба от инцидентов является той самой общей метрикой для ИБ и ЭБ, которую легко «продать» бизнес-руководству, требующему измеримого эффекта. Также можно считать единой метрикой скорость выполнения основных задач: чем она меньше, тем лучше.

Директор по консалтингу, исследованиям и аналитике в «Центре экспертизы в коммерциализации информационных и финансовых технологий» Алексей Борисов назвал такой метрикой возможную стоимость взлома. Чем она выше, тем лучше. Определить такую стоимость может программа Bug bounty.

Хотя встречаются курьёзные метрики. Так, Артемий Новожилов рассказал о том, как в отдельной организации одним из показателей эффективности по выявлению внутренних нарушителей было количество уголовных дел.

Однако директор по ИБ футбольного клуба «Динамо» Алексей Волконский назвал практически универсальной метрикой, хорошо понятной всем подразделениям, соглашения об уровне сервиса (SLA). И в целом, как резюмировал Артемий Новожилов, с бизнесом надо говорить на языке бизнеса. Фраза «на нас совершили 10 DDoS-атак» ему непонятна. Лучше говорить «из-за DDoS-атак мы потеряли X клиентов, что нанесло ущерб на Y рублей».

О кадрах и их навыках

Кадровая проблема в сфере ИБ является давней, даже застарелой. С ней сталкиваются все отрасли. Председатель правления Ассоциации руководителей служб информационной безопасности Виктор Минин назвал проблемой не только количественную нехватку кадров, но и невысокое качество их подготовки. По его мнению, это является одной из издержек быстрого развития отрасли, когда за время обучения практические навыки студента успевают устареть. Это усугубляется ещё и тем, что деградирует качество фундаментальной подготовки.

Однако, как обратил внимание Вячеслав Гребнев, сейчас во главе угла у работодателей стоят практические навыки, а не специальность по диплому. Если ещё 10 лет назад без наличия профильной специальности с соискателем даже не стали бы разговаривать, то сейчас наибольшее значение приобретает экспертиза. Виктор Минин не стал спорить с тем, что уровень знаний первичен. Диплом полезен лишь тем, что у его обладателей выше кругозор.

Как отметил Евгений Хасин, чёткий перечень навыков для ИБ-специалистов содержится в Указе Президента №250 и постановлении правительства №1272. Ключевыми навыками являются не только знания ИБ, но и ИТ. Также важно иметь полное представление о том, что делаешь, как бы банально ни звучало. Для этого нужно чётко представлять себе то, что необходимо защищать, и уметь искать «план Б», если предпринятые меры не работают.

Не менее важно обеспечить высокий уровень осведомлённости персонала, чему было посвящено выступление Юрия Драченина. Это крайне важно в нынешних условиях, когда организаторы атак могут заставить многих людей буквально отдать своё имущество, не говоря уже о корпоративном. Поэтому сотрудников всех подразделений необходимо учить, причём регулярно, поскольку знания устаревают или забываются со временем, причём довольно коротким — максимум через 6 месяцев.

Наталья Пигарева поделилась опытом распространения программ повышения осведомлённости не только сотрудников организации, но и её клиентов. Это был банк, где провели эксперимент по обучению операторов систем дистанционного обслуживания. После такой программы количество инцидентов, связанных с попытками краж через данный канал, начало резко падать.

Василий Окулесский назвал важнейшим навыком как для ИБ, так и ЭБ диалог с бизнесом. Причём чем меньше размер компании, тем он важнее. Если в крупном банке не составляет труда выделить финансирование на внедрение системы, которая включена в список рекомендуемых регуляторами, то для средних и особенно малых банков и организаций ситуация кардинально меняется, и у руководства могут быть совсем другие приоритеты.

Воспоминания о будущем. ИИ и не только

Использование искусственного интеллекта (ИИ) стало новым словом в развитии продуктов. Алексей Борисов привёл статистику, согласно которой 20 % резидентов Сколково используют ИИ в своих продуктах. Обычно речь идёт о больших языковых моделях, адаптированных под нужды различных отраслей. Пока большая часть таких проектов находится на стадии пилотов, но, как отметил Алексей Борисов, спрос настолько высок, что потенциальные заказчики готовы приобретать даже «сырые» и недоделанные продукты.

А вот с ИБ-инструментами всё обстоит сложнее. По оценке Алексея Борисова, пока количество средств защиты, использующих ИИ, не очень велико. Руководитель продуктовой группы «Контур.Фокус» Антон Ломовский назвал основной нишей для ИИ в ИБ подготовку сводок информации и подсвечивание потенциально опасных ситуаций.

Даниил Бориславский считает одним из основных препятствий для внедрения ИИ в ИБ то, что искусственный интеллект практически невозможно привлечь к ответственности. Основной сферой применения ИИ, по его оценке, станет решение задач, связанных с обработкой данных, в том числе собранных в результате мониторинга. Это позволит решить множество практических задач, которые стоят как перед ИБ, так и ЭБ. По мнению Антона Ломовского, уже в самом скором времени начнут появляться ассистенты руководителя и системы предиктивного анализа, ориентированные именно на ЭБ.

По оценке Виктора Гребнева, ИИ часто обходится дороже людей. Впрочем, такая ситуация сложилась и на глобальном рынке. Как показало исследование, в котором приняли участие компании с суммарным количеством работников в 2,4 млн в 142 странах, затраты на ИИ превышают потенциальную отдачу в среднем на 27 %. В итоге тенденция к тому, что компании возвращают сотрудников, уволенных из-за внедрения ИИ-сервисов, в последние месяцы усилилась.

Однако, как напомнил Василий Окулесский, ИИ используется в системах защиты от фрода уже более 10 лет. По его оценке, это кратно подняло их эффективность. В итоге они «научились» выявлять те нарушения, которые были не по силам традиционным системам, работающим на основе правил. При этом значительно сократилось время, необходимое на внедрение и донастройку систем, к тому же часто с затратами на услуги дефицитных специалистов.

Виктор Митин напомнил: ИИ безопасен лишь тогда, когда работает автономно. Если сервис имеет доступ к своей облачной платформе, то утечки данных неизбежны.

Но, как обратил внимание Вячеслав Гребнев, именно ИИ-ассистенты, в том числе зарубежные, довольно широко применяются сотрудниками. Они стали одним из наиболее распространённых примеров «теневых ИТ» в последнее время. Тут среди возможных рисков не только утечки данных, но и издержки, связанные с возможными галлюцинациями ИИ — ошибками, которые по тем или иным причинам допускают нейросетевые сервисы.

По оценке представителя «Гарда», всё более востребованной задачей становится защита датасетов, как в плане сохранности, так и от несанкционированного искажения («отравления»).

Выводы

Взаимодействие ИБ- и ЭБ-подразделений даёт много полезных возможностей, причём не только для решения их внутренних задач, но и компании в целом. Они связаны, по больше части, с совместным использованием систем, которыми оперируют ИБ (прежде всего, DLP) и ЭБ (системы контроля и управления доступом, видеонаблюдение). ЭБ заинтересована в получении доступа к различным данным и их анализу, а ИБ — в приобретении навыков оперативной работы и расследования.

По мнению участников конференции, больших препятствий для организации такого взаимодействия нет — ни технических, ни организационных. А вот выгоды от такого взаимодействия становятся осязаемыми, причём очень быстро.