В последние годы многие примеры кибератак заставили компании осознать, что ландшафт угроз меняется всё быстрее, количество нападений продолжает неуклонно расти, увеличиваются их темп и сложность. Как центрам мониторинга и оперативного реагирования на ИБ-инциденты (Security Operations Center, SOC) идентифицировать только нужные угрозы и реагировать на них? Для этого необходимо использовать новые технологии, обеспечивающие интеллектуальный анализ и автоматизацию. Но одних технологий, разумеется, недостаточно, потому что люди и процессы в SOC также очень важны.

- Введение

- История развития SOC

- Проблемы традиционных SOC

- Функции SOC NG

- Роль человека в анализе киберинцидентов

- Выводы

Введение

Сейчас многие компании начали понимать, что текущие способы реагирования на инциденты в сфере ИБ работают всё хуже, что нужно менять тактику и стратегию базовой защиты, дабы эффективнее противостоять всё более сложным угрозам. А чтобы это сделать, нужно принимать упреждающие меры, а не ждать, пока в сеть проникнут злоумышленники, и только тогда начинать как-то реагировать.

К тому же ИТ-инфраструктура самих компаний тоже не стоит на месте: она постоянно развивается, в ней появляется всё больше различного оборудования, средств защиты, сервисов и бизнес-приложений. В связи с этим персоналу бывает очень сложно анализировать большой объём поступающих данных, и важные события из области безопасности могут остаться незамеченными.

С нашей точки зрения, на данный момент создание центра мониторинга и оперативного реагирования на ИБ-инциденты является наиболее уместным и эффективным способом решения текущих проблем такого рода, и именно он способен обеспечить решение задачи раннего обнаружения потенциальных угроз безопасности и реагирования на них.

История развития SOC

По мере совершенствования технологий злоумышленники используют всё более сложные инструменты для проведения целенаправленных атак. Но вместе с этим эволюционируют и SOC. В 2016 году компания Hewlett-Packard выпустила информативный документ об их развитии.

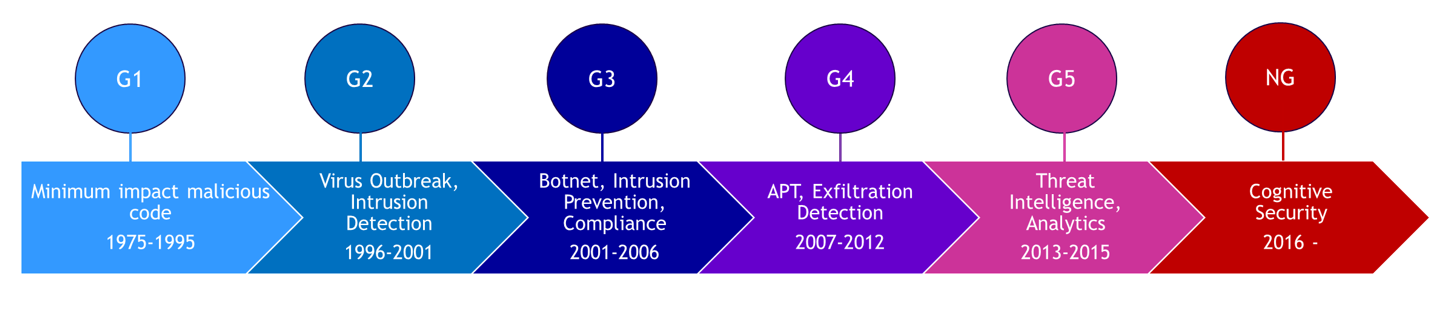

Рисунок 1. Этапы эволюции SOC

В период зарождения интернета первые поколения SOC использовались в основном для нужд оборонных предприятий и государственных учреждений. Основной задачей центров тогда была защита организаций от вредоносных программ невысокого уровня сложности. В этот период методы реагирования на данные киберугрозы были слабо формализованы и задачи решались в основном творчески. По мере развития интернета и технологий возрастали масштабы распространения вирусов, и вскоре появилась потребность в средствах обнаружения вторжений.

Соответствующую задачу решало второе поколение SOC, и они стали появляться уже в коммерческих компаниях. Дополнительно центры занимались обнаружением вирусных эпидемий и защитой от них, а также отслеживанием и исправлением уязвимостей. Также в этот период компании стали формализовывать свои процессы и процедуры, связанные с реагированием на инциденты.

В третьем поколении SOC приобрели свою основную технологию — SIEM (читайте наш обзор мирового и российского рынка SIEM-систем. — Прим. ред.). Технология SIEM решила проблему централизации мониторинга ИБ. Также к 2007 году регуляторы начали предъявлять к компаниям различные нормативные требования, и технологии SOC помогли обеспечить соблюдение этих требований.

Вскоре злоумышленники изменили стратегию и начали совершать долговременные целенаправленные APT-атаки (Advanced Persistent Threat), которые не детектировались стандартными средствами защиты. Чтобы выявить такие операции, функциональность SOC расширили, и в четвёртом поколении появились усовершенствованные методы и технологии обнаружения целевых атак.

Постепенно у служб ИБ формируется понимание того, что добавление внешних источников данных об угрозах и использование эвристического анализа в сочетании с SIEM помогает решить задачу раннего обнаружения атак. Начиная примерно с 2013 года в 5-м поколении SOC всё чаще стала использоваться технология киберразведки Threat Intelligence (предлагаем ознакомиться с обзором рынка платформ и сервисов киберразведки (Threat Intelligence) в России и в мире. — Прим. ред.).

Где-то с 2016 года начинают появляться SOC нового поколения (Next Generation, NG), которые стали использовать проактивные методы обнаружения угроз.

Проблемы традиционных SOC

Какие же факторы привели к появлению SOC NG? Концепция классического SOC была разработана в то время, когда кибератаки носили в основном «ручной» характер, и позволяла облегчить эффективное взаимодействие между сотрудниками служб обеспечения информационной безопасности. В настоящее время методы атак существенно изменились, нападения стали выполняться автоматизированным способом, и теперь они бросают вызов привычной модели SOC. По мере развития технологий в работе традиционных SOC возник ряд следующих проблем.

Проблема № 1: Масштабирование SOC путём увеличения штата сотрудников больше не работает. Исторически ответом на проблему роста числа инцидентов в сфере ИБ стал наём большего числа людей в SOC. Этот подход замедляет скорость реакции на новые угрозы и крайне неэффективен в условиях изменяющегося ландшафта угроз.

Проблема № 2: Нанимать опытных сотрудников службы безопасности дорого. Даже крупные компании не всегда могут нанять в команду SOC специалистов, которые достаточно квалифицированны для быстрого и эффективного реагирования на угрозы. Таких сотрудников трудно найти, их тяжело удержать, и они получают одни из самых высоких зарплат в ИТ-сфере.

Проблема № 3: Автоматизированные кибератаки стали перегружать SOC. Злоумышленники всё чаще используют средства автоматизации для проведения кибератак, в результате чего на команду SOC «сваливается» большое количество ИБ-событий, и она просто не успевает их обрабатывать.

Проблема № 4: Средства защиты не взаимодействуют между собой, что приводит к разрозненности информации и затрудняет автоматизацию. Многие компании выбирают для защиты от угроз лучшие в своём классе продукты по безопасности: самый надёжный межсетевой экран, лучший IDS / IPS, лучший антивирус и так далее. Но в этой архитектуре есть слабое место: функциональность различных средств защиты информации весьма трудно сопоставить, сократив тем самым время на обнаружение инцидента.

Проблема № 5: в SIEM трудно избавиться от «шума» и ложных срабатываний. Средства SIEM используются для реагирования на инциденты постфактум. При этом, как правило, в SIEM-системе весьма сложно снизить число инцидентов или выделить только критически важные. Происшествия могут потеряться в «шуме», создаваемом огромным потоком событий, а некоторые могут вообще не обрабатываться из-за высокой нагрузки на персонал SOC.

Потребность в следующем поколении SOC

Зачем вообще нам нужен этот SOC NG? Попробуйте ответить на несколько насущных вопросов. Можете ли вы обнаружить эксплойты нулевого дня, которые не детектировали ваши средства безопасности? Изо всего «шума» событий, связанных с ИБ, вы можете точно определить, какие действия являются подозрительными? Ведь операции сотрудника в интернете, которые на первый взгляд кажутся обычными, могут стать подозрительными, если сравнивать их с базовым поведением этого работника.

Индустрия кибербезопасности признаёт, что методы реактивной защиты уже давно не помогают защититься от атак, поэтому SOC следующего поколения должен обеспечивать проактивную (упреждающую) защиту, основанную на прогнозировании угроз до момента их реализации.

Функции SOC NG

SOC следующего поколения помимо традиционных функций (управление журналами, корреляция событий, работа с инцидентами и отправка оповещений) обладает новыми возможностями, такими как:

- долгосрочное хранение огромных объёмов данных, как структурированных, так и неструктурированных;

- их последующий анализ с помощью средств стека Big Data, включая методы машинного обучения, которые позволяют выявлять различные аномалии и искать скрытые угрозы (Threat Hunting);

- поведенческий анализ (UEBA) действий пользователей и узлов сети;

- координация процесса реагирования на ИБ-инциденты (оркестровка);

- автоматизация операций по реагированию на происшествия и их нейтрализации (SOAR).

Технологии SOC нового поколения

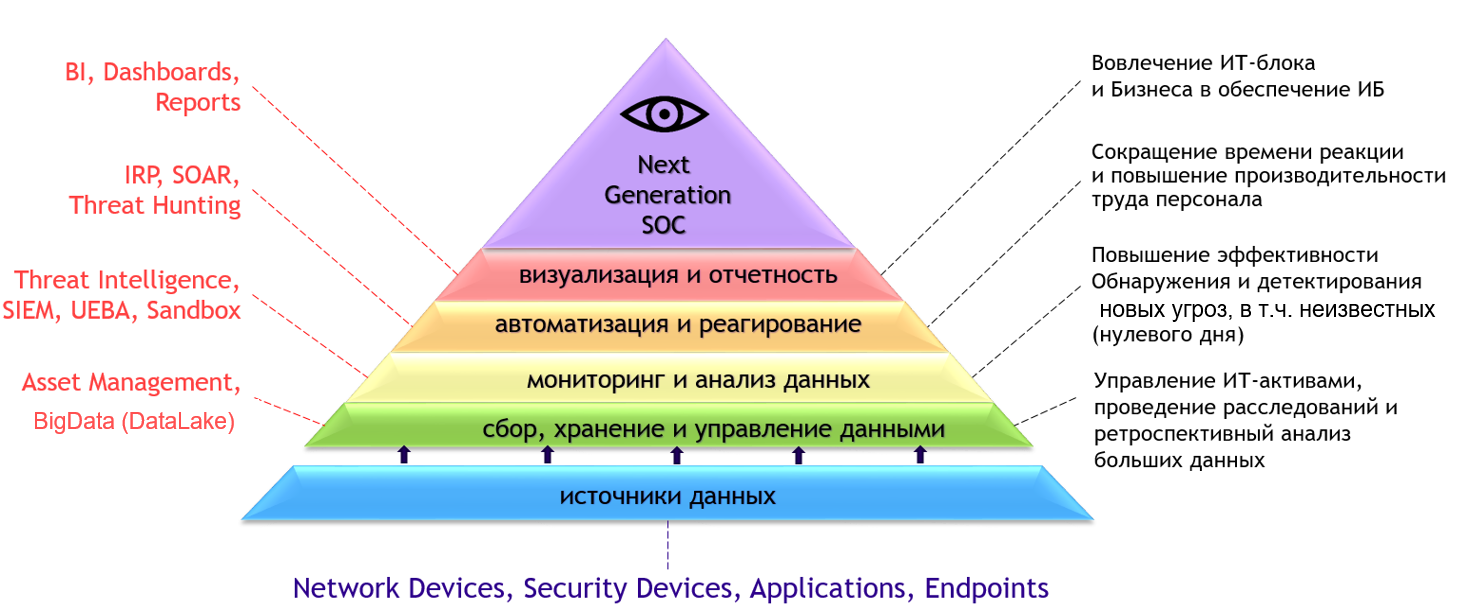

Базовые технологии SOC нового поколения можно условно разделить на несколько уровней:

- уровень сбора данных и хранения (Log Management, Big Data, Asset Management);

- уровень мониторинга и анализа данных (SIEM, UEBA, TI, Machine Learning);

- уровень автоматизации и реагирования (IRP, SOAR);

- уровень визуализации и отчётности (BI, Reports).

Рисунок 2. Технологический стек SOC NG

- SOC следующего поколения вместо устаревшей реляционной использует архитектуру хранения Big Data, которую можно практически неограниченно масштабировать. Эта технология позволяет преодолеть ограничения пропускной способности SIEM-систем и снизить стоимость владения ими.

- Расширенные аналитические возможности SOC NG являются ключом к решению проблемы выявления скрытых угроз. Эти возможности реализуются с помощью средств поведенческого анализа (UEBA), статистического анализа и машинного обучения (Machine Learning). Названные средства позволяют определять взаимосвязи между данными и выявлять различные отклонения, аномалии и тренды. В классических SIEM такой анализ провести весьма сложно или вообще невозможно. Для реализации мер активной защиты применяются средства Threat Intelligence и Sandbox, которые помогают выявлять и блокировать известные атаки, а для более точной приоритезации инцидентов используется SIEM, где данные от средств обеспечения безопасности аккумулируются и сопоставляются с информацией об угрозах, уязвимостях и активах.

- Как мы уже ранее отмечали, в SOC NG достигается автоматизация действий по реагированию на инциденты. Это позволяет повысить эффективность работы центра в целом и снизить нагрузку на персонал. Функции автоматизации обеспечивает IRP или SOAR-платформа, помогающая сотрудникам обрабатывать происшествия посредством готовых сценариев (playbooks). Также для раннего обнаружения угроз, которые могут скрываться в инфраструктуре, используются средства Threat Hunting и Big Data.

- Последний уровень — средства визуализации. Они показывают результаты анализа данных в виде трендов и корреляций, помогая своевременно распознавать проблемные ситуации. В SOC NG гибкая настройка визуализации данных позволяет сотрудникам быстрее и точнее определять закономерности и аномалии, а также ответить на следующие вопросы: как началась атака? что происходило до её обнаружения? кто ещё пострадал от атаки? есть ли проблемы в инфраструктуре, которые следует исправить, чтобы предотвратить повторное нападение?

Роль человека в анализе киберинцидентов

Все эти достижения в области технологий не снимают необходимости участия человека. Нам всё ещё нужны люди, чтобы анализировать причины и последствия инцидентов, делать выводы и повышать эффективность работы средств защиты. Люди являются самым ценным активом в SOC. Их опыт, навыки, креативность — вот что делает центр по-настоящему эффективным.

В SOC NG есть два ключевых аспекта, которые повышают действенность его работы: использование автоматизации деятельности персонала в части реагирования на инциденты и правильно выстроенная организационная модель (модель команд и уровней SOC). Разберём эти аспекты чуть подробнее.

Автоматизация деятельности персонала SOC

Автоматизация позволяет повысить производительность труда коллег и скорость отклика на инциденты. Труд специалистов SOC в основном связан с повторяющимися задачами, и именно такие задачи являются идеальными кандидатами для автоматизации.

Когда вы автоматизируете повторяющиеся и скучные операции, аналитики смогут использовать своё время и энергию для решения более интересных задач — например, разбора сложных инцидентов или проактивного поиска угроз. Подчеркнём: автоматизация нужна не для того, чтобы исключить людей из процесса мониторинга, а для расширения их возможностей. Специалисты всё так же являются ключевым звеном контроля всего процесса мониторинга и реагирования на инциденты. Также нужно помнить, что нам необходимо постоянно совершенствовать автоматизацию, потому что злоумышленники сегодня очень креативны и постоянно меняют свои методы, чтобы остаться незамеченными.

Организация работы центра

Для решения задач по мониторингу и реагированию на инциденты в сфере ИБ необходимо правильно организовать работу людей и контролировать все ключевые процессы SOC, начиная от раннего обнаружения и заканчивая нейтрализацией происшествий. Вообще организация работы SOC должна преследовать главную цель сокращения времени, необходимого для обнаружения и устранения инцидентов.

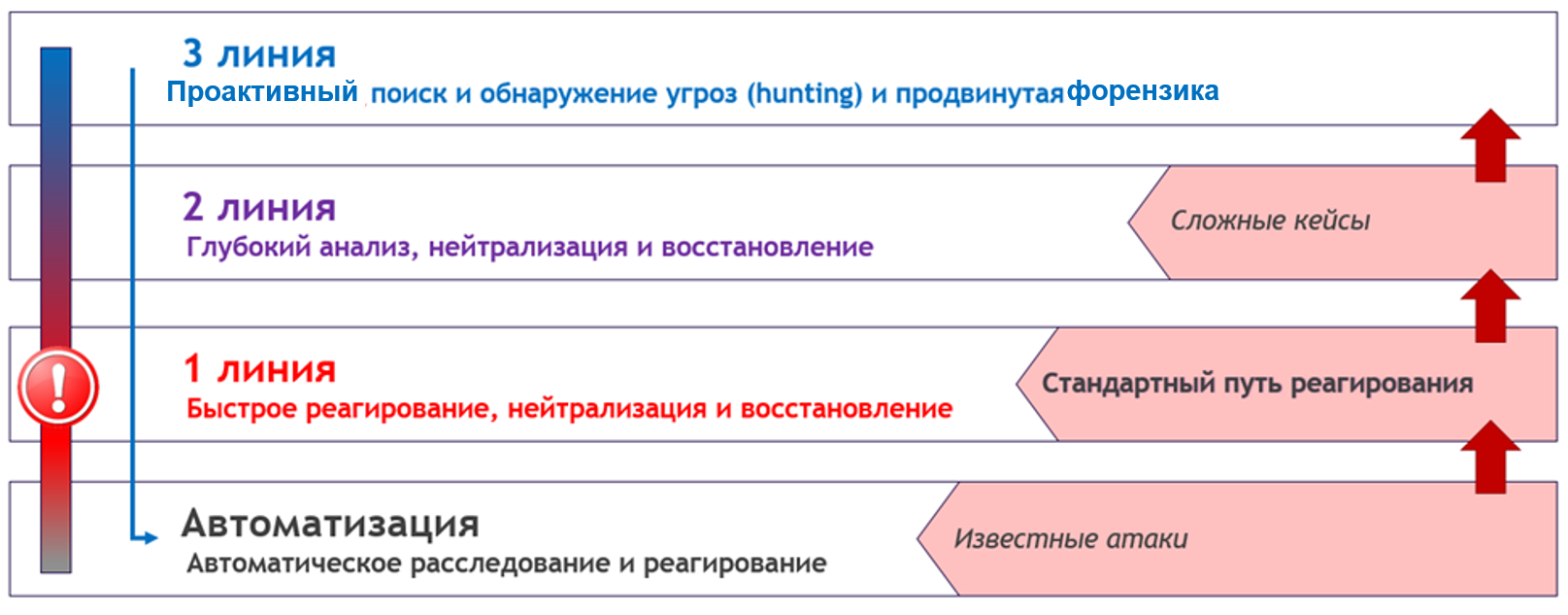

На наш взгляд, для эффективной работы SOC необходимо выделить в команде три линии специалистов и дополнительно максимально автоматизировать повторяющиеся задачи.

Рисунок 3. Организационная модель SOC NG

1-я линия является основной и должна сосредотачиваться на быстром реагировании для большинства инцидентов. Очень важно, чтобы аналитики первой линии следовали предписывающим инструкциям (playbooks): это сокращает время обработки происшествия и снижает вероятность появления ошибок. Здесь должно соблюдаться следующее базовое правило: 1-я линия обрабатывает инциденты, которые можно устранить в течение короткого интервала времени (менее часа). На 2-ю линию SOC передаются те происшествия, для которых не разработаны «плейбуки» либо требуется изоляция объекта инцидента или участие коллег по цеху.

2-я линия занимается инцидентами, требующими более глубокого анализа. Большинство происшествий попадает сюда от аналитиков первой линии, но также 2-я линия должна отслеживать инциденты, связанные с критически важными активами и известными хакерскими кампаниями (BadRabbit, WannaCry…). Здесь для расследования всё так же нужен структурированный подход, но в силу повышенной сложности проблем он может быть более гибким, чем на 1-й линии. Кроме того, некоторые аналитики 2-й линии могут заниматься проактивным поиском угроз, так как основной поток инцидентов разбирается их предшественниками.

3-я линия в основном занимается продвинутым «хантингом», т. е. проактивным поиском и изоляцией сложных угроз и скрытой активности, которые не выявили существующие средства защиты. Вообще большинство происшествий разрешается аналитиками 1-й и 2-й линий, и только инциденты с признаками существенных отклонений от нормального поведения передаются на 3-ю линию.

Выводы

Если вы решили построить либо модернизировать свой SOC, постарайтесь учесть проблемы и возможности предыдущих поколений оперативных центров. Прежде чем вносить какие-либо изменения, оцените текущий уровень информационной безопасности в вашей компании: это поможет выявить пробелы в вашей системе защиты. Вспомните и оцените свои последние инциденты в сфере ИБ, чтобы убедиться, что в вашем арсенале есть средства их обнаружения. Кибератаки должны стимулировать ваши методы и средства их обнаружения. Понимание того, в каких областях ваша компания уязвима, поможет определить, какие технологии вам нужны.

Рассматривая технологические решения для вашего SOC, представьте процесс выявления ИБ-инцидентов в виде воронки, где на самом верху находится огромное количество событий и угроз. Ваша команда SOC никак не сможет справиться с ними всеми. Это приведёт к выгоранию людей и подвергнет риску вашу компанию. Стремитесь к автоматизации, чтобы 20—30 процентов событий обрабатывалось автоматически. Выбранная правильная технология снизит объём сигналов, который придется обрабатывать людям, давая им возможность сосредоточиться на проблемах, которые технические средства не могут решить. Ведь люди в SOC имеют огромное значение.

Для эффективного противодействия угрозам необходимо менять тактику и методы, внедрять новые технологии и автоматизировать существующие процессы. В этом случае компания получит уже не просто защиту инфраструктуры, но конкурентное преимущество на рынке.