UserGate NGFW под приправой из реальных кейсов: как iTPROTECT «готовит» безопасные сети без пересола и подгорания. Автор делится архитектурами, ошибками и рецептами идеальной настройки, превращая сложный кибербез в искусство сетевой гастрономии.

- Введение

- Типовые архитектуры

- Почему UserGate NGFW может «подгореть»

- Настраиваем детектор дыма: как избавиться от ложных срабатываний

- Напоследок — комплимент от шеф-повара (выводы)

Введение

На текущем рынке российских NGFW-систем лидером является UserGate NGFW (по данным СТРИМ Консалтинг). Но чудес не бывает — сделать качественный аналог топовых иностранных продуктов за 3–5 лет практически невозможно. В этой статье проведём честную «прожарку» продукта и отметим, какие задачи система успешно решает, а где ещё есть точки роста, и как их можно обойти на примере опыта iTPROTECT.

У кибербеза много общего с кулинарией. И там, и там неправильный подход гарантированно испортит результат: деньги потратятся, а гости останутся голодными, в случае с бизнесом — беззащитными перед злоумышленниками. Поэтому всё своё повествование для наглядности рассказа я построю с этой позиции.

В конце вас ждут полезные советы, которые помогут добиться идеально «прожаренной» сетевой защиты «без крови».

Типовые архитектуры

Я приготовила меню из типовых архитектур и сценариев, где UserGate NGFW раскрывается на полную.

Первое блюдо: контроль периметра

NGFW на периметре сети или как VPN-шлюз — это классика защиты корпоративной инфраструктуры. На этом участке его главная задача — быть надёжным барьером между внутренней сетью и интернетом, проверяя всё входящее и выходящее.

Рисунок 1. Применение UserGate NGFW для контроля периметра

В этой архитектуре UserGate NGFW обеспечивает многоуровневую фильтрацию. Он отслеживает IP-адреса и порты, анализирует трафик на уровне приложений (L7), проверяет его антивирусными движками, категоризирует URL, блокируя доступ к опасным и нежелательным ресурсам.

Этот подход позволяет единовременно снизить риски проникновения, защититься от утечек конфиденциальных данных и блокировать фишинг. NGFW становится безопасным шлюзом для всего трафика между центральным офисом, филиалами, удалёнными сотрудниками (через VPN) и дочерними организациями, обеспечивая защищённый обмен данными по всем направлениям.

Обратите внимание на UserGate Management Center и LogAnalyzer. Это вспомогательные инструменты, которые во многих случаях компании могут не понадобиться.

Management Center хранит и применяет корпоративные политики. Он нужен, когда компании требуется подключить несколько площадок или устройств и управлять ими централизовано.

LogAnalyzer собирает журналы событий. Этот модуль подключается, если нужно собирать события с нескольких NGFW в единый журнал или когда по каким-то причинам компании нужно долго хранить логи. При добавлении SIEM решение обеспечивает корреляцию событий и анализ инцидентов.

Для небольшой «кухни» (офиса на 20–50 человек) можно обойтись и без дополнительных функций — хватит встроенных возможностей NGFW. Но как только ваши «производственные мощности» начинают расти, нужно задуматься о централизованном управлении и анализе логов.

Второе блюдо: проксирование веб-трафика

Эта архитектура — следующий шаг в эволюции защищённого периметра. Она построена по принципу разделения обязанностей: если наш основной NGFW — это шеф-повар, отвечающий за всё самое сложное (VPN, IPS, межсетевое экранирование), то прокси-сервер берёт на себя всю рутинную, но ресурсоёмкую работу с веб-трафиком.

Рисунок 2. Применение UserGate NGFW для проксирования веб-трафика

Функция веб-прокси — контроль веб-трафика и ничего больше. Он занимается исключительно HTTP/HTTPS-трафиком, не влияя на внутреннюю маршрутизацию и работу других сетевых сервисов.

Прокси снимает с основного NGFW фильтрацию и категоризацию контента, антивирусные проверки. Как итог — в корпоративной сети уменьшаются задержки, а страницы и веб-сервисы открываются быстрее. У NGFW на периметре сети повышается производительность без увеличения ресурсов. Высвободившиеся мощности он может направить на более глубокий анализ иных типов трафика и борьбу со сложными угрозами.

Архитектура подходит для централизованного управления доступом сотрудников в интернет без настройки политик в каждом отдельном офисе. Филиалы и дочерние подразделения основной организации могут выходить в интернет через центральный офис. Это позволяет сэкономить на организации фильтрации, закупке лицензий на антивирусы, зарплатах сотрудников на местах, которым пришлось бы настраивать и поддерживать интернет-соединение вручную.

Не забывайте про SSL-инспекцию — без неё вы слепы и не можете проверить содержимое защищённых HTTPS-соединений. Настраивайте её аккуратно, чтобы не нарушить работу банковских и критически важных сервисов, для которых нужно добавить исключения.

Десерт: глубокий анализ корпоративного трафика

Предыдущие рецепты защищали нас от угроз извне. Но что, если угроза уже внутри или сотрудник нарушает политики (возможно, даже без злого умысла)? Классический периметровый NGFW слеп к движению внутри сети. Архитектура с NGFW в ядре призвана устранить такую «слепую зону». В этом подходе главная идея — не просто блокировать, а видеть.

Рисунок 3. Применение UserGate NGFW для глубокого анализа веб-трафика

Здесь UserGate NGFW работает в режиме пассивного мониторинга. Вы будете точно видеть, кто, куда и как подключается, какие устройства (в том числе неавторизованные) появляются в сети, какие приложения используются вопреки политикам (например, мессенджеры, обходные VPN-сервисы), и каким образом пользователи обходят запреты.

Это решает частые и опасные проблемы:

- Сотрудник в филиале подключается прямо в интернет через локальный канал, минуя ваш центральный защищённый шлюз. NGFW в ядре такой трафик увидит и запишет.

- Ноутбук сотрудника, подключившийся по VPN из кафе, может стать троянским конём, если на нём есть вирус. Изнутри сети он начнёт атаковать другие ресурсы. Периметровый NGFW этого не увидит, а внутренний — засечёт.

- NGFW в ядре становится мощным источником обогащённой телеметрии. Он предоставляет SIEM-системе структурированные данные о сессиях, приложениях, угрозах и пользователях внутри сети. Это кардинально повышает эффективность анализа инцидентов и поиска аномалий.

Бессмысленно разворачивать такую архитектуру, если у вас нет команды SOC или специалиста, который будет регулярно смотреть логи и реагировать на находки. Кроме того, необходимо подумать о производительности. В ядре сети огромный поток трафика, поэтому компании потребуется либо специализированное высокопроизводительное аппаратное решение, либо грамотная настройка ПО под конкретные задачи.

Специальный деликатес: максимальная защита

Этот рецепт — для самого защищённого блюда. Все ингредиенты проверены, доступ на кухню строго по пропускам, а каждое движение контролируется.

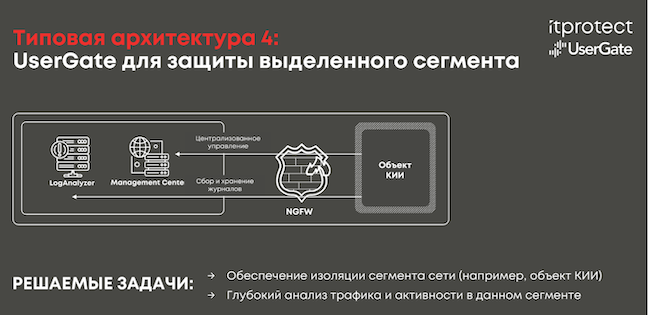

Рисунок 4. Применение UserGate NGFW в защищённых сетевых сегментах

Внутри корпоративной сети создаётся особый, строго охраняемый сегмент — своего рода «чистая зона». Весь трафик, входящий в этот сегмент и выходящий из него, проходит через NGFW, который действует как единственный КПП с ультрастрогими правилами.

Этот подход применяется для защиты самого ценного: объектов КИИ, финансовых серверов, баз с персональными данными. В таких случаях применяется политика «запрещено всё, что не разрешено явно»: допускается только конкретный трафик для конкретных служб между конкретными узлами. Всё остальное — блокируется. Особое внимание уделяется блокировке любых неавторизованных туннелей (VPN, SSH, RDP) и немедленному оповещению о малейших аномалиях.

Результат — абсолютно прозрачная и документированная зона. Каждое действие журналируется. При проверке (по требованиям ФСТЭК, 152-ФЗ и т. д.) вы можете предоставить аудиторам исчерпывающие логи о том, кто, куда и когда имел доступ.

При «готовке» этой архитектуры не просто изолируйте сегменты, но и делите их внутреннее пространство на ещё более мелкие зоны. Например, сервер приложений может говорить с базой данных, но ни с чем больше. Это ограничивает потенциальный ущерб от взлома.

Свяжите политики NGFW с учётными записями пользователей через интеграцию с AD/LDAP. Вы должны знать не просто «какой хост», но и «какой пользователь» получил доступ к критичному ресурсу. И не забывайте про служебный трафик, мониторинг, аутентификацию и бэкапы. Эти сервисы тоже должны быть явно прописаны в политиках.

Даже если компании не нужно заботиться о соответствии требованиям ФСТЭК, она может использовать такой вариант внедрения NGFW, чтобы точно отслеживать действия пользователей внутри сегмента с повышенными требованиями к безопасности. Это системы для юристов, HR, бухгалтерии с финансовой отчётностью. Речь не только про compliance (обязательное выполнение установленных стандартов), но и про реальное снижение рисков. Регулярно проводите аудит пентестами именно этого сегмента, пытаясь обойти созданные правила. Это лучший способ проверить их эффективность.

Почему UserGate NGFW может «подгореть»

Мы разобрали типовые архитектуры, но в реальных условиях идеальные конфигурации могут не сработать. В сети начинаются задержки, пользователи жалуются на сбои при доступе к корпоративным или внешним ресурсам, ИТ-служба не может контролировать события в инфраструктуре и так далее.

Если компания только что внедрила новый NGFW, возникает соблазн списать проблемы на нестабильную платформу. Но практика показывает, что это не всегда так: часто инфраструктура «пригорает» из-за специфических особенностей, которые есть абсолютно в каждой организации.

Вот несколько примеров, когда команда «поваров» iTPROTECT брала процесс в свои руки и находила решения для проблем производительности, стабильности или неработающих функций.

Сюрпризы legacy-архитектур

В одном проекте финансовая компания изначально использовала нестандартную архитектуру с bridge-интерфейсом. При выходе в интернет трафик попадал на L3-шлюз NGFW от Palo Alto, оттуда — на коммутатор (UserGate), затем обратно на NGFW, после чего уходил наружу.

С системой от Palo Alto схема работала, но с переходом на UserGate начались проблемы: страницы загружались медленно или не открывались вообще.

Как выяснилось, проблема возникала из-за конфликтующих настроек STP, а также разных подходов к конфигурации правил у Palo Alto и UserGate. У зарубежного вендора все параметры (IP-адреса, категоризация контента и т. д.) помещались в одно правило, а для нового NGFW нужно было создавать отдельные правила под каждый параметр.

Мы переписали правила, донастроили решение, связались с поддержкой вендора и добились доработки продукта под архитектуру нашего заказчика. Пришлось потратить время, но в итоге получили значительно большую гибкость, простое масштабирование, возможность адаптации под разные задачи и цели компании.

Долгое применение политик

Другой случай из того же заказчика — столкнулись с задержками при применении правил к трафику. Команде приходилось ждать по 5–10 минут, при этом интерфейс ошибочно показывал, что устройство уже работает по-новому, в то время как в реальности это было не так. Удостовериться, что политики действительно применились, можно было только вручную — долго и неудобно, особенно на ночных сменах.

После небольшого исследования стало ясно, что сбои были связаны с работой Management Center, который обеспечивал централизованное управление политиками, и начинались при высокой нагрузке. В конце концов, обратились к вендору, и коллеги нашли проблему в прошивке. С её обновлением решение заработало, как должно было.

Вывод: всегда нужно обсуждать все архитектурные особенности на старте, даже если кажется, что всё и так работает.

Сложности VPN-туннелирования

Другая компания, крупный организатор лотерей, использовала NGFW, чтобы прокидывать защищённое подключение между ЦОДом и филиалами. Нам нужно было разработать и внедрить схему защищённого канала, которая будет устойчиво работать в условиях нестандартных сетевых ограничений.

Когда мы развернули UserGate NGFW, столкнулись с периодическими обрывами соединения, а иногда туннель вовсе не поднимался. Было непонятно, ни почему это происходило, ни связаны ли сбои с NGFW, или причины в инфраструктуре. Проблему усложняло фактическое отсутствие логов — в интерфейсе UserGate не отображались точные причины разрывов VPN-соединений, так что ставить диагноз приходилось чуть ли не вслепую.

В итоге мы разработали и протестировали на стенде индивидуальное решение — Site-to-Site VPN, учли особенности сети заказчика.

Выяснилось, что трудности возникали не на стороне продукта. Решением стала индивидуальная конфигурация VPN. Мы подобрали параметры маршрутизации, протоколы IKE и IPsec, затем перенесли схему на прод. Перед этим перестроили его архитектуру — убрали оборудование MikroTik, которое добавляло хаоса. Параллельно настроили автоматическое переключение каналов, которое требовалось по условиям заказчика.

С запуском в проде разрывы прекратились, и мы запомнили: стандартные настройки VPN — никогда не вариант, решение нужно подгонять под реальные канальные и сетевые условия.

Нестандартный доступ к ресурсам

Часто у компаний появляется необходимость организации масштабных VPN-подключений с необычными вводными условиями. Например, в одном проекте для ИТ-компании требовалось настроить фильтрацию по ролям и клиентским группам с возможностью авторизации по сертификатам и интеграцией с Active Directory (AD).

Это нестандартный запрос: ни одно решение на рынке такие возможности не предоставляло. Что делать?

Мы спроектировали и реализовали механизм для автоматической генерации пользователей с привязкой к группам в AD. В этом нам помогла функция UserGate NGFW, позволяющая подтягивать пользователей из внешних источников. А интеграция NGFW по Syslog позволяет компании управлять доступом на основе собственной логики аутентификации. Как и хотел заказчик, решение обеспечивает аутентификацию по ролям и безопасный доступ по сертификатам.

Нестабильные прошивки

В этом проекте для крупного банка сошлись сразу два фактора: проблемы с прошивкой устройства и аномальный пользовательский трафик. В комплексе это создавало постоянные сбои в продуктовой среде, перезагрузки устройства, потерю «пингов».

Работа началась с аналитики сетевой активности. В итоге мы нашли конкретный компьютер, создававший аномальный трафик, из-за которого NGFW и отказывал.

А дальнейшее исследование показало, что на экране установлена не мажорная прошивка, а бета-версия. В проде не стоит экспериментировать с такими вещами. Мы установили стабильную прошивку и указали заказчику, как важно отслеживать скрытый трафик — он не только угрожает стабильности сети, но и создаёт риски безопасности.

Тяжёлая роль первопроходца

Трудности случаются и с актуальными версиями прошивки. Так, в проекте для медиакомпании после перехода с UserGate NGFW версии 5.x на 6.x мы столкнулись со сбоями из-за «сыроватых» новых функций. На тот момент как iTPROTECT, так и заказчик были первопроходцами — эту версию ещё никто не использовал в проде. Поскольку именно из-за этих возможностей компания и обновляла решение, откатиться назад было невозможно.

Здесь мы с нуля настроили решение и адаптировали его под заказчика. Параллельно завели тикеты для поддержки вендора, добились доработки функций в очередном релизе.

В течение года мы сопровождали заказчика, собрали рабочую конфигурацию и помогли вендору улучшить стабильность платформы. Более того, теперь мы создали инструмент для автоматической переноски конфигураций как со старых версий UserGate NGFW, так и с продуктов других вендоров. Инструмент опубликован на GitHub, предлагаем всем им пользоваться при необходимости.

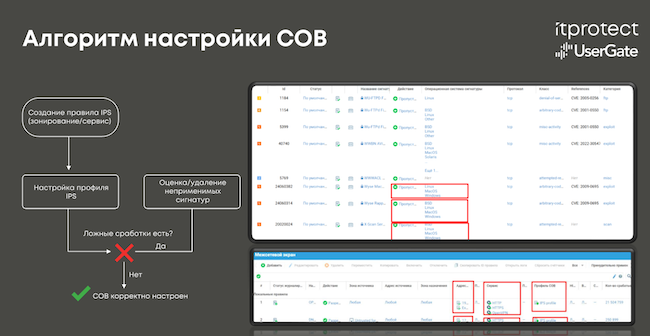

Неправильная работа IPS

Система обнаружения вторжений (СОВ, IPS) — это то, ради чего многие компании и устанавливают NGFW. Не стоит ждать, что она «из коробки» заработает в полном соответствии с индивидуальными потребностями и ожиданиями компании.

Универсальный IPS-профиль без учёта роли сетевых сегментов будет генерировать большой поток информации, которую практически невозможно использовать. Что ещё хуже, NGFW может блокировать легитимные запросы, принимая их за подозрительную активность.

У одного нашего заказчика из ИТ-отрасли постоянно возникали сбои при получении запросов от легитимного приложения в DMZ (Demilitarized Zone, демилитаризованной зоне). NGFW видел, как эти пакеты данных приходят во внутреннюю зону, и помечал их как вредоносные.

Источник проблемы был в том, что СОВ охватывала весь трафик: компания включила все модули, не пытаясь со временем упорядочить работу. Мы взялись за упорядочивание IPS: разделили один общий профиль на несколько разных под каждую зону и тип трафика. Ложные срабатывания прекратились, а производительность NGFW выросла.

Настройка IPS — такая важная тема, что её стоит рассмотреть отдельно. Разберёмся с ней дальше.

Настраиваем детектор дыма: как избавиться от ложных срабатываний

Системы обнаружения вторжений можно сравнить с «детектором дыма». Он не должен срабатывать на подгоревший в тостере хлеб — только на настоящее пламя.

Ложные срабатывания заваливают команду безопасности тысячами бессмысленных алертов, за которыми можно пропустить реальную угрозу. Вот как этого избежать, следуя принципу «точечного нанесения».

Рисунок 5. Настройка системы обнаружения вторжений на NGFW

Грамотная IPS-политика строится на том, чтобы тонко настроить правила с учётом каждой отдельной зоны. Создавайте отдельные правила для разных сегментов сети:

- Для серверов: строгий профиль с фокусом на эксплойты и уязвимости.

- Для пользователей: профиль, ориентированный на блокировку фишинга, троянов и опасного веб-контента.

- Для сегмента управления: максимально строгий профиль с блокировкой любой подозрительной активности.

IPS — это ресурсоёмкая система. Включайте её там, где риски максимальны, а трафик требует самого пристального внимания. Например, на входящем интернет-трафике и на границе критически важных сегментов (см. рецепт №4). Внутри одного доверенного сегмента пользователей часто достаточно менее ресурсоёмкой системы обнаружения вторжений (IDS) в режиме мониторинга.

Загрузите пресет для Windows, если у вас нет Linux-серверов. Отключите правила для Apache, если используете nginx. Первые недели настройте IPS-правила только на логирование. Это позволит увидеть, какие легитимные приложения и службы вызывают тревоги, добавить в исключения IP-адреса доверенного ПО, внутренние системы мониторинга и т. д. Вы также сможете понять, не слишком ли нагрузка велика для вашего аппаратного обеспечения.

После этого можно точечно переводить самые важные и проверенные правила в режим блокировки, не опасаясь сломать бизнес-процессы. За этим начинается непрерывный процесс тонкой настройки и адаптации под меняющийся трафик. Ваша цель — найти баланс между безопасностью и производительностью.

Напоследок — комплимент от шеф-повара (выводы)

Не существует идеального блюда «на все случаи жизни». Реальное развёртывание NGFW почти всегда выходит за рамки стандартной функциональности. Это комплексный процесс тонкой настройки, интеграции с другими «приборами» на вашей кухне (SIEM, AD, VPN) и постоянной калибровки.

Чтобы фильтрация работала незаметно, как хорошо отлаженный механизм, а пользователи не жаловались на «недожаренный» доступ к ресурсам или «подгоревшую» производительность, пользуйтесь советами ниже.

Изучите свою кухню. Прежде чем начать, досконально изучите свою инфраструктуру, её ограничения (производительность, legacy-системы) и бизнес-процессы. Поймите, какое влияние окажут политики безопасности на работу компании. Нельзя готовить, не зная особенностей продуктов.

Пробуйте и дегустируйте. Никогда не запускайте правила в продакшен сразу. Тестируйте в пилотной зоне, отлавливайте ложные срабатывания и кропотливо дорабатывайте настройки. Ваше блюдо должно быть стабильным и предсказуемым.

Добавьте изюминку. Адаптируйте типовые решения под себя. Создавайте собственные правила, вносите исключения для легитимного софта, прорабатывайте политики, которые отражают уникальную логику и потребности вашей компании. Без этого даже самый дорогой NGFW останется консервным ножом, которым пытаются резать стейк.

Если времени на кулинарные эксперименты нет, приходите за консультацией в iTPROTECT.

Реклама, 18+. АО «Инфозащита» ИНН 7719672244

ERID: 2Vfnxx7CP1s