В последние годы участились атаки с применением программ-вымогателей (ransomware). В группе риска — не только крупные корпорации. Злоумышленники всё чаще фокусируются на краже конфиденциальных данных средних и малых предприятий, социальных и промышленных объектов, которые далеко не всегда обеспечены надлежащей защитой. Как грамотно выстроить защиту и минимизировать риски от подобных атак злоумышленников? Отвечают ведущие эксперты по ИБ в студии Anti-Malware.ru.

- Введение

- Текущее состояние рынка программ-вымогателей

- Риски и средства защиты от программ-вымогателей

- Техники защиты от ransomware

- 4.1. Как остановить распространение программы-вымогателя

- 4.2. Эффективность белого списка и мониторинга

- 4.3. Оптимальный эшелон защиты от программ-вымогателей в 2021 году

- 4.4. Построение защиты в рамках ограниченного бюджета

- 4.5. Эволюция программ-вымогателей и прогнозы

- 4.6. Угроза социальным объектам

- Ответы экспертов на вопросы слушателей

- Выводы

Введение

Очередная встреча с ведущими экспертами в области информационной безопасности в студии Anti-Malware.ru состоялась 25 февраля 2021 года. Прямой эфир был посвящён проблеме программ-вымогателей, или «ransomware».

Как оценить и минимизировать риски, связанные с программами-вымогателями? Какие техники в построении защиты наиболее эффективны на текущий момент? Как бизнесу защититься в условиях ограниченного бюджета? Какое влияние на рынок ransomware оказала пандемия COVID-19? Возможно ли повторение масштабных инцидентов (WannaCry, notPetya) в будущем? Каковы прогнозы по эволюции атак злоумышленников? Были разобраны и другие вопросы по теме, в том числе затрагивающие юридические нюансы этой проблемы.

В течение встречи к беседе подключались слушатели, проводились опросы аудитории, которые сформировали текущую картину по проблеме программ-вымогателей.

В трансляции принимали участие следующие эксперты:

- Кирилл Михайлов, системный инженер Fortinet.

- Иван Кадыков, руководитель направления отдела развития продуктов компании «ИнфоТеКС».

- Михаил Кондрашин, технический директор Trend Micro в СНГ, Грузии и Монголии.

- Алексей Белоглазов, технический эксперт по защите от кибератак, Check Point Software Technologies.

- Павел Косарев, технический консультант, Veeam Software.

- Дмитрий Лифанов, ведущий аналитик центра мониторинга и реагирования на инциденты ИБ Jet CSIRT, «Инфосистемы Джет».

- Олег Скулкин, ведущий специалист по компьютерной криминалистике, Group-IB.

Модераторами-ведущими прямого эфира выступили:

- Игорь Кубышко, руководитель управления реагирования на инциденты информационной безопасности, «Тинькофф».

- Иван Шубин, руководитель службы информационной безопасности, «Элекснет».

Текущее состояние рынка программ-вымогателей

На сегодняшний день рынок ransomware развивается экспоненциально. Специфика экономической модели включает в себя не только готовые «продукты», но и услуги разработчиков, продажу доступов в корпоративные сети для дальнейших более узко фокусированных атак. Ущерб от программ-вымогателей оценивается в десятки миллиардов долларов.

Рисунок 1. Ущерб от действий программ-вымогателей, 2015–2021 гг.

Участники встречи отметили, что акцент смещается в сторону кражи ценных данных, появляется больше программ, которые не включают в себя опцию шифрования. Кроме того, рост рынка ransomware говорит о том, что в ближайшее время угроза не исчезнет.

В ответ на вопрос «будет ли расти средний чек для пострадавшего?» специалисты высказали мнение, что так как успешных атак вымогателей становится всё больше и больше, средний чек будет снижаться по закону «спрос — предложение».

В целом же сумма выкупа зависит от категории данных, от целей заказчика и от компании. Злоумышленники хорошо понимают бюджеты той или иной компании и не будут требовать той суммы, которую компания не сможет заплатить, отметил Олег Скулкин.

При ответе на вопрос «почему проблема программ-вымогателей до сих пор не решена, хотя имеется многолетний опыт?» участники сошлись во мнении, что дело в человеческом факторе. Технические средства защиты давно присутствуют на рынке и постоянно эволюционируют параллельно с программами-вымогателями. Проблема заключается в недостаточном внедрении профилированных средств защиты из-за отсутствия правильной оценки рисков. Также важную роль играют грамотная настройка и эксплуатация.

Многие полагаются только на средства резервного копирования, но Павел Косарев считает, что оптимальная стратегия защиты — это применение превентивных мер, методов СЗИ в сочетании с грамотной организацией резервного копирования. В случае успешной атаки злоумышленников бэкапы выступают как последняя линия обороны.

Иван Шубин отметил, что в даркнете легко можно приобрести рабочие версии вымогателей. Цена варьируется от 15 до 2000 евро в зависимости от требуемых функций. Ряд площадок предлагает приобрести исходные коды и услуги, связанные с программами-вымогателями, также можно найти общедоступные исходные коды ransomware в Сети. Даже без наличия опыта можно организовать атаку руками наёмных специалистов.

Олег Скулкин подчеркнул, что далеко не все исходные коды можно приобрести. Также в этом бизнесе хорошо организованы партнёрские программы. Доступы к сетям компаний и корпораций могут отдаваться операторам шифровальщиков за процент. Предложений ransomware-as-a-service на дарк-рынке очень много. На данный момент операторы реализуют атаки через сетевые инфраструктуры. В 2019-м, например, атаки проводились спам-кампаниями, применялись наборы эксплойтов (эксплойт-киты). В случае когда жертва не платит выкуп за похищенные данные, злоумышленники выставляют их на аукционы и успешно продают, как это произошло недавно с похищенным кодом нашумевшей игры Cyberpunk 2077.

Рисунок 2. Инфраструктура большинства вымогателей

Риски и средства защиты от программ-вымогателей

Алексей Белоглазов высказал мнение, что оценка рисков ransomware-атаки схожа с оценкой рисков APT-атаки, только с шансом выкупа конфиденциальных данных. Стоимость информации складывается с потерями от простоя систем и бизнес-процессов в организации; далее происходит сравнение со стоимостью средств защиты, которые позволяют закрыть риски. Каждый подход к защите, будь то песочница, IPS, обучение пользователей или ограничение доменов, закрывает только часть рисков. Программы-вымогатели работают непосредственно на конечных точках; если на серверах или рабочих станциях нет специализированных средств защиты, ориентированных непосредственно на шифровальщики — аналогично тому, как это делается для борьбы с APT, — то защита слаба.

Точка зрения специалиста по мониторингу Дмитрия Лифанова: мониторинг процессов играет важнейшую роль, но уже фиксируются случаи, когда злоумышленники начинают внедрять во взломанную инфраструктуру виртуальные машины (например, с Windows XP) и реализуют атаку из виртуальной среды, обеспечивая легитимность с точки зрения систем мониторинга. Мониторинг ключевых процессов специализированной защиты на конечных точках должен собираться в единой консоли. Специалистам следует уделять должное внимание уведомлениям («алёртам»). Крайне важна правильная настройка защитных решений, чтобы злоумышленники не смогли отключить эти механизмы и развить атаку.

Согласно отчётам бэкап-сервисов, большая часть данных теряется не по причине работы шифровальщиков, а из-за ошибок персонала, сбоя носителей. Кроме того, от утечки ценных данных бэкап никак не спасает. Потерю данных на конечных точках, на устройстве могут помочь предотвратить облачные сервисы, по мнению Михаила Кондрашина.

Иван Шубин о рисках: основной риск — это атаки на структуры с большим количеством персональных данных, такие как больницы и прочие социальные институты. Если выкуп выплачивается, то ситуация более-менее стабилизируется, а если нет — проблема критическая. За рубежом, как правило, следуют судебные иски. Применяя иностранный опыт, мы можем эффективно выстраивать модель защиты от атак шифровальщиков в России.

Олег Скулкин также согласился, что текущие средства защиты эффективны, но это — только инструмент. Требуются опыт и должное внимание специалистов по эксплуатации, нужны анализ всех «алёртов» и грамотная работа с защитными инструментами. По поводу применения облачных сервисов эксперт отметил, что облака тоже уязвимы и данные из облака можно украсть, чем обязательно будут пользоваться злоумышленники. Также зафиксированы случаи, когда жертва платила за удаление данных, отказываясь от расшифровки.

Недавние атаки шифровальщиков и последствия

Одна из нашумевших атак 2020 года была проведена против Garmin, когда продолжительное время сервис был полностью нерабочим.

Ещё, как уже отмечалось, в 2020-м у компании CD Projekt RED был украден исходный код игры Cyberpunk 2077, часть его оказалась продана. Также была выложена в общий доступ тестовая сборка.

В компании NL Group злоумышленники зашифровали сеть инструментом Netwalker. Был выкуп или нет — неизвестно.

Tall Group пострадала от шифровальщика, но инфраструктуру удалось восстановить. Что примечательно, после восстановления атаку повторили.

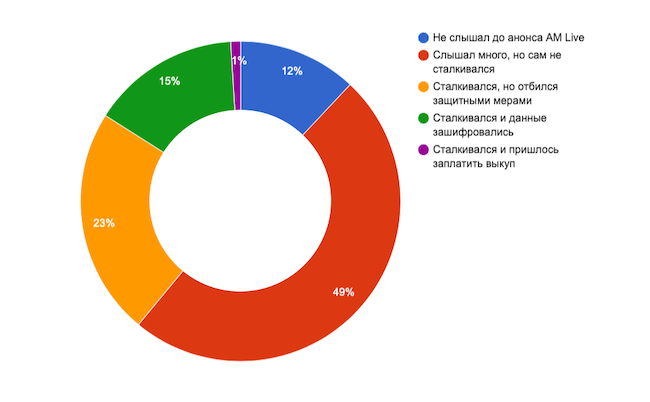

Рисунок 3. Насколько вы знакомы с программами-вымогателями?

Опрос показал, что большинство респондентов (49 %) слышали о вымогателях, но сами не сталкивались с ними.

В конце первой части прямого эфира Павел Косарев отметил важность правильной настройки средств резервного копирования, чтобы в критический момент утраченные данные можно было восстановить. Эксперт выделил 4 условия комплексного подхода:

- корректность создания бэкапа,

- проверка созданного бэкапа на ошибки,

- сохранение бэкапа до критического момента (когда данные будут удалены или зашифрованы),

- корректность восстановления (чтобы не вернуть вредоносный код в систему).

Техники защиты от ransomware

Прежде всего постараемся ответить на вопрос: возможно ли защититься от программ-вымогателей только техническими средствами?

Специалисты отмечали ранее, что технические средства — это только инструмент. Не менее важную роль в защите будет играть специалист: грамотная настройка продукта и реакция на инциденты крайне важны. Если брать рядового пользователя на конечных точках, то ему нужно обучение: что делать безопасно, а что — нет. В любом случае слабым звеном всегда выступает человек, инциденты всё равно происходят и будут происходить, по мнению Кирилла Михайлова. Например, для сотрудников, которые работают удалённо, лучшая практика по защите от вымогателей состоит из набора определённых политик безопасности, которые настраиваются в софт от Fortinet. Это — по сути превентивные меры: мониторинг процессов рабочей станции и блокировка подозрительной активности.

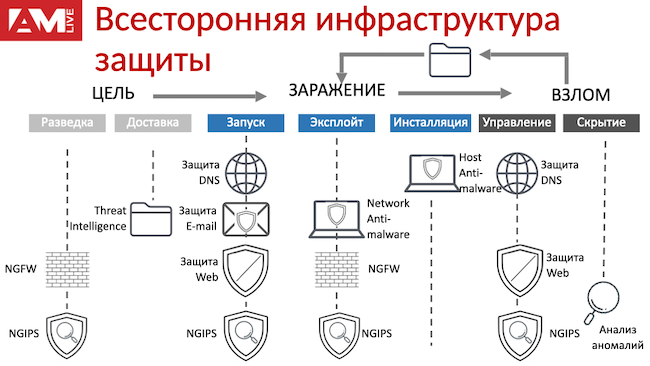

Рисунок 4. Всесторонняя инфраструктура защиты

Как остановить распространение программы-вымогателя

Помимо микросегментации и ограничения на домене Иван Шубин отметил цифровую гигиену: своевременное обновление софта и операционной системы, белые и чёрные списки, строгий контроль запускаемых процессов. Пригодится и матрица доступа: разграничение полномочий будет минимизировать риски распространения.

Алексей Белоглазов согласился, что если минимизировать риски со стороны пользователя, то злоумышленник переключится на уязвимости в программах, поэтому важно поддерживать актуальные версии программ и операционных систем. Пример из практики: отключение 445-го порта помогло остановить атаку. Эффективными превентивными мерами являются фильтрация почты и веб-трафика, автоматизация на микро- и макроуровне. Алексей считает, что в целом возможно организовать защиту от программ-шифровальщиков на очень высоком уровне только техническими средствами.

Эффективность белого списка и мониторинга

Так как разработчики вымогателей постоянно совершенствуют код, меняют его модули, случайным образом генерируют имена файлов, белый список с высокой вероятностью не будет эффективен, считает Дмитрий Лифанов.

Олег Скулкин: если нет надлежащего мониторинга, злоумышленники отключают защитные барьеры путём смены настроек безопасности в системе. Если возможно добраться до бэкапов — удаляют бэкапы, так как злоумышленники понимают всю важность резервных копий. Крайне значим мониторинг. В среднем злоумышленникам необходимо провести в сети 18 дней для подготовки к атаке. Непосредственно вывод средств защиты из строя (логи, «алёрты», бэкапы) происходит чаще всего в пятницу, субботу и воскресенье, когда активность на контуре снижается.

Михаил Кондрашин добавил, что с точки зрения многослойной безопасности полезны, как правило, виртуальные заплатки, песочница, мониторинг, анализ поведения и машинное обучение. Обучение пользователя малоэффективно, потому что у злоумышленника очень много попыток — рано или поздно сотрудник совершит ошибку. Поэтому эффективнее научить пользователя рапортовать в случае ошибки, а не только соблюдать осторожность.

Оптимальный эшелон защиты от программ-вымогателей в 2021 году

Все эксперты сошлись во мнении, что в основе такой защиты должен быть автоматизированный EDR / XDR, потому что скорость всегда помогает сократить ущерб. SOC реагирует на инцидент в среднем 1–4 дня, а злоумышленник тем временем получает множество доступов и привилегий в системе. Детектирование подозрительной активности, изменений файлов, системные вызовы, «алёрты» — всё это крайне важно автоматизировать, это основной тренд 2021 года.

Алексей Белоглазов: помогает тонкая настройка правил поведения, проводится машинное обучение, далее правила внедряются во все конечные точки. Для критических срабатываний применяются превентивные меры, а некритические расследуются. В целом внедрение EDR происходит в 2 этапа: детектируется всё, с чем есть конфликты и срабатывания, настраиваются исключения, далее применяются лучшие практики и развёртывание на производстве. Этот подход помогает бороться с ложными срабатываниями.

Кирилл Михайлов согласен с внедрением и сопровождением EDR, но рекомендует уделять время анализу логов и просмотру событий для более тонкой настройки правил и исключений. Это особенно важно делать в критических системах, чтобы исключить конфликты и отказы в инфраструктуре. Менее значимые логи и «алёрты» всегда следует отправлять в SOC на анализ.

Специалисты считают, что что EDR необходимо заниматься, должен работать квалифицированный специалист. Это — не просто антивирус, который «купил — установил».

Следующий уровень — это XDR, который позволяет увидеть картину на контуре в целом, что значительно снижает количество ложных срабатываний, но тоже требует квалифицированного подхода для максимальной эффективности.

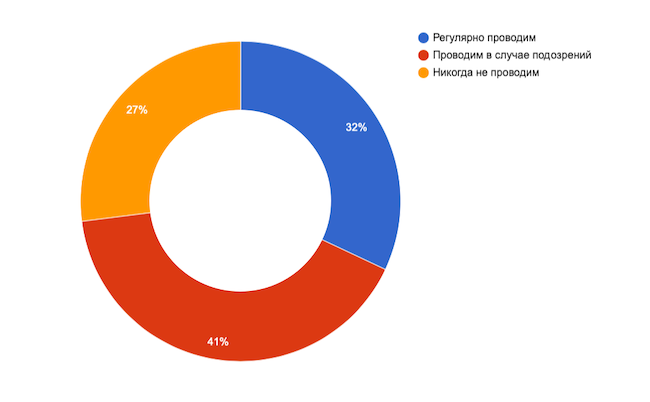

Рисунок 5. Как часто вы проводите аудит с целью обнаружения следов компрометации сети?

Опрос показал, что 41 % зрителей прямого эфира проводит аудит сети в случае возникновения подозрений. 32 % делают это регулярно.

Построение защиты в рамках ограниченного бюджета

Эксперты сошлись во мнении, что для этого оптимален XDR, который будет вполне эффективно функционировать в автоматическом режиме. На этапе внедрения потребуется специалист для создания сценариев реагирования (плейбуков). Для эксплуатации XDR высокой квалификации сотрудника не требуется.

Кирилл Михайлов: XDR эффективен, например, если происходит атака посредством электронной почты. Он заблокирует вредоносную активность и минимизирует участие сотрудников.

Алексей Белоглазов: нужна комбинация сетевой защиты. Песочница будет работать превентивно для электронной почты и веба, а XDR можно настроить с пониженным уровнем «алёртов».

Павел Косарев предложил решение по резервным копиям для компаний, у которых мал бюджет: создавать локальные бэкапы, заблокированные для изменения и удаления. Далее понадобится настроить и строго ограничить административный доступ к этому хранилищу резервных копий.

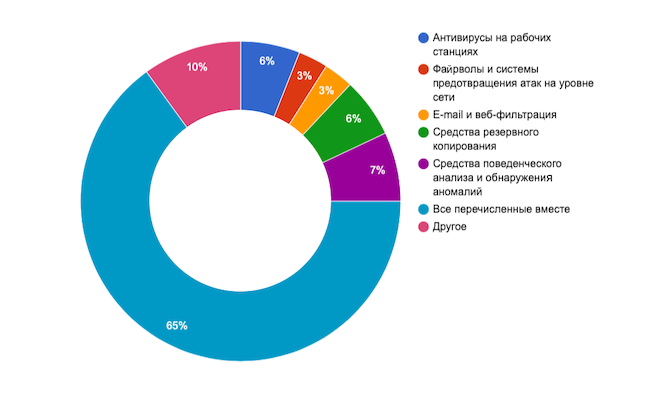

Рисунок 6. Какие средства защиты наиболее эффективны против программ-вымогателей?

65 % зрителей прямого эфира выбрали вариант ответа «Все перечисленные вместе». Судя по этому результату, у респондентов есть понимание комплексного подхода к организации системы защиты.

Эволюция программ-вымогателей и прогнозы

Олег Скулкин: внедряются проактивные средства защиты, поэтому распространять вымогатели в системах будет сложнее. Акцент сместится на выгрузку информации, злоумышленники сфокусируются на более ценных конкретных данных. Программы-вымогатели развиваются постоянно, уже зафиксированы экземпляры ransomware для *nix-систем, а не только для Windows.

Алексей Белоглазов выделил несколько направлений. Требование выкупа сохранится, если атаки будут успешными. Вероятность масштабных (WannaCry, notPetya) атак остаётся высокой. Интерес для злоумышленников может представлять и личный компрометирующий материал: записи с микрофонов, видеокамер, IoT. Атаки на промышленный сектор также не исключены.

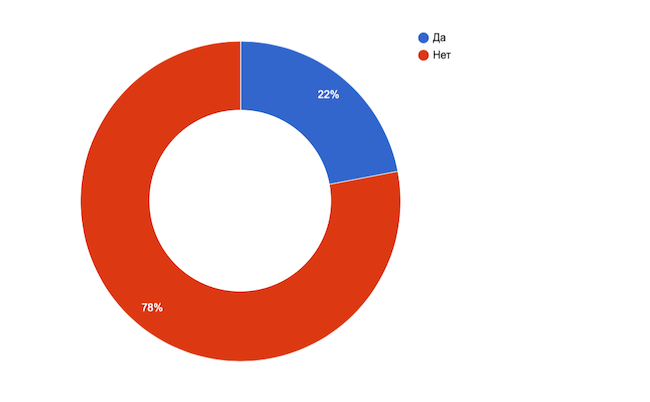

Рисунок 7. Знаете ли вы, как быстро создать криптовалютный кошелёк?

Опрос аудитории показал, что 78 % респондентов не знают, как создать криптовалютный кошелёк, с помощью которого можно было бы заплатить выкуп.

Угроза социальным объектам

Специалисты ответили, что такая угроза существует уже сейчас и риски постепенно растут. Социальные объекты — это почти всегда персональные данные или критически важные инфраструктуры. Если брать на рассмотрение медицинский сектор, медицинское оборудование, то по сути это — IoT. Вывод из строя, блокирование медицинских устройств вредоносными программами может нести риски для жизни человека. На данный момент зафиксированы единичные случаи подобных атак.

В ответ на вопрос о появлении революционных защитных техник в борьбе с программами-вымогателями эксперты обрисовали классическое противостояние щита и меча. Серьёзный атакующий инструмент рано или поздно получает равноценный защитный ответ. Появление «супертехнологии» защиты от ransomware в ближайшее время крайне маловероятно.

Если в компании грамотно выстроена защита от атак шифровальщиков, то злоумышленники не будут развивать атаку, это будет им совершенно невыгодно.

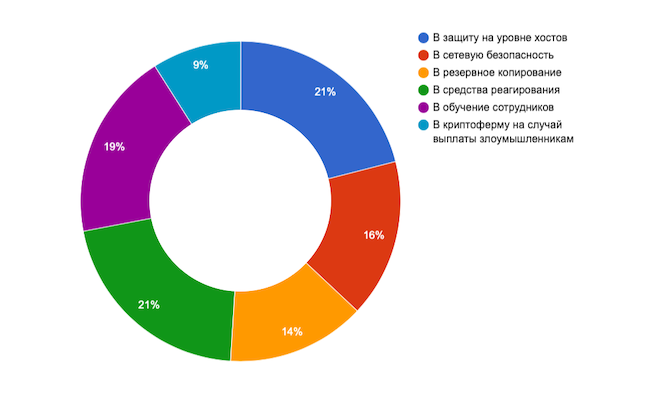

Рисунок 8. По итогам дискуссии в какие направления вы намерены инвестировать средства в первую очередь?

21 % наших зрителей готов инвестировать в средства реагирования, столько же — в защиту на уровне хостов.

Ответы экспертов на вопросы слушателей

Возможно ли дешифровать взломанную систему?

Вероятность расшифровать данные очень мала, даже если применяется слабая криптография. Ошибки разработчиков программ-вымогателей встречаются, но это более эффективно в борьбе против распространения вредоноса и крайне редко приводит к дешифровке данных. Ресурсы у злоумышленников сейчас значительны, ransomware-as-a-service обеспечивает наём хороших специалистов (или можно выгодно уйти в партнёрские программы).

Доходили ли какие-то инциденты с криптолокерами в РФ до суда?

Хотя многие операторы программ-вымогателей — русскоговорящие, атаки производятся на иностранные инфраструктуры: помимо прочего, это более выгодно с финансовой точки зрения. На данный момент судебных процессов в РФ по проблеме программ-вымогателей не зафиксировано.

Борются ли правоохранительные органы с операторами программ-вымогателей?

Идёт активная борьба на международном уровне. Например, на Украине задержаны партнёры Imatet. В Канаде был задержан один из участников Netwalker. Так как действия шифровальщиков приводят к серьёзному ущербу, большие компании, используя свои рычаги, форсируют расследования.

Из недавних примеров — атака на муниципалитеты в США, когда для быстрого получения доступа к серверам были задействованы правоохранительные органы разных стран. Чаще всего задержаниям мешают бюрократические нюансы, что играет на руку злоумышленникам. В любом случае это — коллективные действия, сотрудника в Интерполе недостаточно для поимки преступников.

Как развито страхование рисков ущерба от ransomware?

В РФ не развито страхование рисков для ИБ. За рубежом, чтобы получить подобную страховку, необходимо пройти серьёзный аудит. Без аудита стоимость страховки очень высока, дешевле будет заплатить выкуп.

Чаще всего используют комбинированный подход: часть рисков закрывает компания силами ИБ, а часть — страховка.

Также сложно оценить репутационные риски. У всех злоумышленников, как правило, есть сайт, где они выставляют похищенные данные для доказательств, многое зависит от профиля компании-жертвы.

Как вести диалог с вымогателем?

У каждого оператора вымогателя есть портал с личным кабинетом — это площадка для взаимодействий. Все серьёзно и автоматизировано. Там даже предоставляются скидки постоянным клиентам.

Бывают ли атаки на промышленные объекты?

Подобные целевые атаки фиксируются, потому что это экономически выгодно, но их не очень много. Сейчас более популярны атаки на корпоративные сети.

Как строить защиту мобильных устройств от шифровальщика?

Резервное копирование данных в облако будет оптимальным решением. После форматирования устройства можно восстановиться из резервной копии, если таковая имеется. Android атакуют чаще, чем iOS. Защита представлена программными средствами как для индивидуального пользователя, так и для бизнеса.

Встречаются приложения-шифровальщики, которые маскируются под известные бренды, как, например, это было с якобы игрой Cyberpunk 2077 под Android.

Выводы

Операторы шифровальщиков смещают акценты в сторону похищения наиболее ценных данных, атакуют корпоративные сети и социальные объекты, используют ransomware-as-a-service для развития и масштабирования атак.

Идеального решения для полной защиты от программ-вымогателей не существует, и вряд ли оно появится в будущем. Только комплексный подход из технических (EDR / XDR, автоматизация, мониторинг) и организационных (обучение пользователей, аналитика) мер в сочетании с грамотным резервным копированием позволит минимизировать риски от атак ransomware. Рекомендуем подписаться на наш YouTube-канал и включить уведомления, чтобы не пропускать новые онлайн-встречи в нашей студии.