На AM Live обсудили тему развития рынка коммерческих SOC (Security Operations Center) в России. Эта модель предусматривает организацию защиты инфраструктуры компаний от кибератак, где внешнему SOC поручается задача мониторинга инцидентов и управления средствами защиты при реагировании. Основным клиентом коммерческих SOC является средний бизнес, хотя доля крупного бизнеса также существенна.

- Введение

- Реалии рынка безопасности в России

- Коммерческий SOC: крупный, средний и малый бизнес

- Подключение внешнего SOC

- SOC: зоны ответственности

- Технические вопросы при подключении SOC

- Цены на подключение коммерческого SOC

- Особенности процесса выбора наиболее подходящего SOC

- SOC и количество используемых индикаторов компрометации

- Страхование рисков

- Требования к заказчикам со стороны SOC

- Перспективы рынка коммерческих SOC

- Выводы

Введение

Новый эфир AM Live был посвящён теме развития коммерческих центров оперативного реагирования на инциденты в информационной безопасности (Security Operations Center, SOC). Какие изменения произошли на рынке в условиях санкционного давления? Как выросло число кибератак? Какие изменения наблюдаются на рынке SOC?

Ведущие эксперты — представители наиболее сильных российских SOC обсудили своё участие в реагировании на инциденты. Они рассказали о том, на что следует обращать внимание заказчикам при выборе SOC, как составлять SLA в договорах, какие технические вопросы важны при оценке партнёра.

В обсуждении приняли участие:

- Виктор Вячеславов, руководитель центра кибербезопасности компании УЦСБ.

- Алексей Мальнев, руководитель центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет».

- Теймур Хеирхабаров, руководитель центра мониторинга и реагирования на киберугрозы компании BI.ZONE.

- Владимир Зуев, руководитель по развитию коммерческого SOC компании «МегаФон».

- Артём Грибков, заместитель директора Angara SOC по развитию бизнеса компании Angara Security.

- Иван Мелехин, директор по развитию компании «Информзащита».

- Андрей Дугин, руководитель коммерческого и корпоративного SOC компании МТС.

- Алексей Павлов, директор по развитию бизнеса центра противодействия кибератакам Solar JSOC компании «РТК-Солар».

Прямой эфир AM Live состоялся 28 сентября 2022 года.

Рисунок 1. Участники дискуссии в эфире AM Live

Ранее мы рассказывали о том, как ускорить проект по запуску центра мониторинга и реагирования на киберинциденты и как построить свой корпоративный центр обнаружения кибератак и реагирования на них.

Реалии рынка безопасности в России

«После февраля основные риски для заказчиков были связаны с защитой периметра, — заявил Теймур Хеирхабаров (BI.ZONE). — Наиболее востребованными стали сервисы WAF (Web Application Firewall) и anti-DDoS. Услуги SOC также вызывали интерес, но он стремительно вырос позднее. Сейчас наблюдается некоторое снижение интереса к WAF и DDoS, в то время как интерес к SOC стремительно растёт».

«Количество кибератак на WAF и DDoS сократилось, — отметил по этому поводу Алексей Павлов («РТК-Солар»). — Например, сентябрьские политические события в России прошли без их заметных всплесков. Появляются точечные кибернападения, но такой массовости уже нет. Взамен атак направленных на быстрый эффект (взлом, безвозвратное шифрование с выкупом или без) главный акцент сейчас делается на атаки с целью кражи данных. Как показывает оценка инфраструктуры многих заказчиков, проведённая с помощью Compromise Assessment, весной прошла волна “пробивки периметра”. Сейчас же наблюдается неспешное отстраивание скомпрометированных сетей. Пока угрозы не дошли до уровня промышленных процессов и социально значимых активов, но движение в эту сторону прослеживается».

Оценивая спрос на рынке, Алексей Павлов заявил, что сервисы WAF и DDoS востребованны по-прежнему, в то время как сервис SOC находится на значительном подъёме.

Коммерческий SOC: крупный, средний и малый бизнес

По единодушному мнению участников, доля среднего и крупного бизнеса среди клиентов коммерческих SOC составляет 60–70 %. «Этим компаниям не хватает собственных ресурсов для выстраивания ИБ, поэтому они передают часть на аутсорсинг», — пояснил Виктор Вячеславов (УЦСБ).

Андрей Дугин (МТС) отметил также и другую причину, которая подталкивает крупный бизнес к использованию сервиса внешнего SOC. «В случае инцидента достаточно сложно искать решение без компетенций, поскольку причина связана с работой как ИТ-, так и ИБ-подразделений. Необходим внешний арбитр, который сможет выбрать источник инцидента и ошибки».

«Сценарий прихода среднего бизнеса — достаточно общий, — добавил Владимир Зуев («МегаФон»). — Сначала крупная головная компания в холдинге интересуется услугами коммерческого SOC. Получив необходимый опыт и выстроив взаимоотношения, она ищет пути, чтобы распространить практику на свои компании, входящие в холдинг».

«Большую роль в приходе среднего бизнеса, — отметил Виктор Вячеславов (УЦСБ), — играют также работа комьюнити, публикации, активность SOC, давление со стороны регуляторов в виде указов и требований подключения к ГосСОПКА, информация об инцидентах и собственная практика».

По оценкам Алексея Павлова («РТК-Солар»), «на рынке должно сформироваться сообщество из 10–15 SOC. Привлечение новых, более мелких SOC может быть только спекулятивным: построить полноценный SOC без опыта невозможно». Коммерческие SOC будут помогать становлению корпоративных. «Через два года количество корпоративных SOC станет в четыре раза больше».

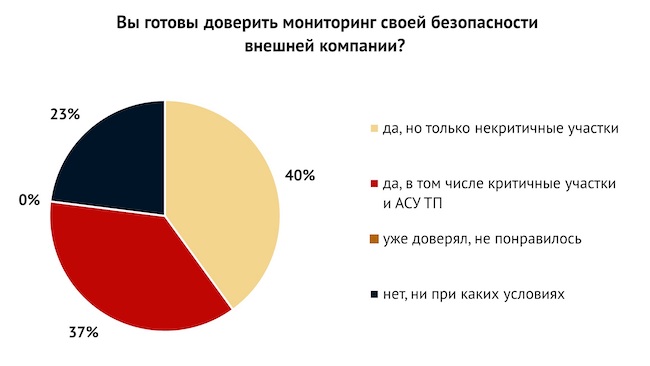

Рисунок 2. Вы готовы доверить мониторинг своей безопасности внешней компании?

Подключение внешнего SOC

После прихода нового клиента внутри SOC под него выделяются сервис-менеджер и аналитик. Участие сервис-менеджера больше связано с решением организационных задач, аналитик отвечает прежде всего за техническую часть проекта.

«В случае строительства гибридной модели SOC к процессу подключаются также архитекторы, — добавил Алексей Мальнев («Инфосистемы Джет»). — Они помогают выстроить необходимую часть SOC на стороне заказчика. Многие заказчики строят свою систему защиты итерационно: при появлении в инфраструктуре новых инструментов они добавляют соответствующие корреляционные правила. В итоге формируется сложный ландшафт защиты, где корреляционная логика выстроена на уровне атомарных техник и тактик».

SOC: зоны ответственности

Вопрос о зоне ответственности SOC и выполняемых им задачах вызвал полярные суждения. Иван Мелехин («Информзащита») отметил, что в реальности то, за что должен отвечать SOC, определяет не он сам, а бюджет заказчика. «SOC предоставляет сервис по уже готовым расценкам, которые в целом похожи друг на друга по рынку. На SOC ложится задача обеспечить техническую поддержку. Какие функции выбрать — это задача для заказчика. Обычно он старается собрать всё по максимуму в пределах располагаемых средств».

«Информзащита» предлагает в первую очередь обратить внимание на периметр: рабочие станции, серверы, контроль домена, средства защиты. «Сразу брать заказчику под контроль внешний WAF, который обычно даёт ежедневно тысячи алертов об автоматически отражённых атаках, не стоит».

Алексей Павлов («РТК-Солар») считает, что бюджет для проекта всё-таки вторичен. «При подключении SOC следует исходить прежде всего из задач клиента. Они всегда конкретны. Для SOC основные затраты связаны с подключением “железа”. Поэтому всегда можно искать консенсус, меняя, например, сроки хранения резервных копий и логов, подключая за счёт экономии большее количество рабочих станций».

Виктор Вячеславов (УЦСБ) считает, что при выделении зоны ответственности SOC надо исходить в первую очередь из концепции Web 2.0. Она указывает на зависимость поддержки сетевых взаимодействий от количества участников. «Расставлять защиту надо в тех местах, где ожидаются наиболее вероятные векторы атак».

С этим подходом согласен Алексей Мальнев («Инфосистемы Джет»). В то же время он отметил, что на практике надо сокращать количество отслеживаемых событий до минимального необходимого уровня. Всё остальное — выводить в «телеметрию» и отдавать на автоматическую обработку.

«Многие готовы подключать только критически значимые сегменты инфраструктуры. Но это не совсем правильно, — считает Теймур Хеирхабаров (BI.ZONE). — Атаки начнутся, скорее всего, не там. Важно оценивать реальные тактики, применяемые злоумышленниками».

Рисунок 3. Что для вас наиболее важно при выборе коммерческого SOC?

Технические вопросы при подключении SOC

Иван Мелехин («Информзащита») заявил, что в последнее время заказчики перестали задавать вопросы о выборе технических платформ для SOC: им интересен в первую очередь предоставляемый сервис. Отвечая на вопрос об использовании отечественных решений, он отметил, что нынешний период лучше назвать переходным: «каждый заказчик выбирает решение с учётом предъявляемых требований, но при этом придерживается собственного пути».

Алексей Павлов («РТК-Солар») отметил, что при подключении ко внешнему SOC заказчику необходимо выстроить процесс реагирования на инциденты. Андрей Дугин (МТС) добавил, что для этого потребуется организовать прямое взаимодействие SOC с ИТ-подразделением компании или сформировать внутренний бизнес-процесс, который позволит выполнять необходимые действия по рекомендациям со стороны SOC.

«Очень важно появление у заказчика роли инцидент-менеджера, — подчеркнул Алексей Мальнев («Инфосистемы Джет»). — Когда происходит что-то критически значимое, на него возлагается задача по раздаче чётких инструкций для правильного взаимодействия с SOC».

«Это необходимо сделать, — объяснил Теймур Хеирхабаров (BI.ZONE). — Реагирование редко ограничивается только добавлением новых правил на файрволе или запуском внеплановой проверки антивирусом. Скорее всего, в случае инцидента потребуется доступ к инфраструктуре, появится необходимость проведения проверки сетевого оборудования и домена. Кроме использования специализированных инструментов EDR, практически никто из заказчиков не даёт других возможностей для доступа извне».

Цены на подключение коммерческого SOC

Большинство участников решили обойти этот вопрос молчанием, отметив только, что цены на подключение SOC выросли за последние полгода.

Ясность внёс Артём Грибков (Angara Security). Он заявил, что ещё недавно стоимость подключения коммерческого SOC составляла около 5-6 млн рублей. В нынешней ситуации Angara Security предлагает специальный тариф — от 1,9 млн.

Рисунок 4. Должен ли коммерческий SOC нести ответственность за пропуск инцидента?

Особенности выбора подходящего SOC

О том, как следует выбирать SOC, рассказал Алексей Павлов («РТК-Солар»). Он обратил внимание зрителей на то, что демонстрация возможностей SOC на пилотных проектах далеко не всегда отражает их истинный уровень. «Некоторые заказчики привлекают для “пилотов” пентестеров, несколько команд SOC. Но они забывают, что SOC привлекает к этим “учениям” своих лучших сотрудников. Чем ближе условия “пилота” к реальной практике, тем более честной получится оценка».

Алексей Мальнев («Инфосистемы Джет») также отметил, что проведение пентеста во время «пилота» не даёт реалистичной оценки SOC. «Лучше на “пилоте” просто познакомить заказчика с командой аналитиков SOC, рассказать об экспертизе, разъяснить процесс отражения атак. Это — более полезная коммуникация».

Андрей Дугин (МТС) рассказал, что некоторые заказчики из числа тех, кто собираются в будущем строить собственный SOC, проводят «пилоты», чтобы набраться опыта, познакомиться с применяемыми тактиками и инструментами. Но Артём Грибков (Angara Security) разъяснил, что это — малоэффективный способ. «Вряд ли через “пилот” можно набраться каких-то компетенций, которых было бы достаточно для строительства собственного SOC».

По словам Теймура Хеирхабарова (BI.ZONE), в реальности всё решается во время конкурсного отбора. «Конкурсы проводят либо под конкретного производителя, либо исходя из цены». Поэтому главное, как отметил Иван Мелехин («Информзащита»), — чтобы на конкурс не пришёл кто-то такой, кто поставит цену на 25 % ниже других. Вряд ли он сможет предложить реальный сервис, но выиграть конкурс сумеет.

SOC и количество используемых индикаторов компрометации

Вопрос об использовании индикаторов компрометации (IoC) при оценке SOC вызвал большой интерес среди участников. Напомним: IoC представляют собой фрагменты информации, артефакты в сети или ОС, которые с высокой вероятностью свидетельствуют о вредоносной активности или взломе.

Оценка SOC по количеству проверяемых индикаторов компрометации неоднозначна сама по себе, заявили все участники дискуссии. Как отметил Теймур Хеирхабаров (BI.ZONE), детектирование инцидентов по атомарным индикаторам составляет лишь очень малую часть практической деятельности зрелого SOC. «Значительная часть инцидентов выявляются совершенно иными способами. Оценка уровня SOC не связана с тем, сколько применяется фидов атомарных индикаторов».

Как разъяснил Алексей Павлов («РТК-Солар»), отдельный атомарный индикатор срабатывает только один раз. Обнаружив компрометацию, злоумышленники меняют свою тактику взлома. Поэтому срок жизни IoC настолько мал, что выстраивать защиту на его базе бесполезно.

Страхование рисков

Страхование рисков имеет важное значение для развития рынка SOC, считает модератор Алексей Новиков (Positive Technologies).

По мнению Теймура Хеирхабарова (BI.ZONE), к страховой ответственности может быть привлечён SOC, который не выполнил обязательства, указанные в договоре — например, не сумел нейтрализовать DDoS-атаку, в результате которой прекратились продажи с сайта заказчика. Такой ущерб может быть оценён, поэтому появления страховых продуктов подобного рода можно ожидать уже в скором будущем.

Тема страхования была популярной приблизительно шесть лет назад, отметил Иван Мелехин («Информзащита»). «Тогда практически все вендоры SOC объявили об этой инициативе, но рынок отреагировал молчанием. За прошедшее время у нас не было ни одного запроса на страховку со стороны заказчиков».

«У нас было четыре запроса за прошедшие полтора года, — сказал Алексей Павлов («РТК-Солар»). — Но качественно изменить ситуацию может только регуляторика. Первые попытки в этом направлении делал ЦБ вместе с АРБ (Ассоциацией банков России). Их идея предполагала страховую защиту на определённых направлениях, где можно посчитать убытки. Предлагалось страховать остаточный риск в размере 10–15 % от стоимости сервиса».

Требования к заказчикам со стороны SOC

По словам участников, при подключении SOC требования предъявляются также и к заказчикам. «Сейчас это — часто применяемая практика», — отметил Иван Мелехин («Информзащита»). Тезис подтвердил и Алексей Павлов («РТК-Солар»): «…в контрактах обычно указывается, что если в ходе развития инцидента заказчик не предпринял ответные меры даже после получения оповещения от SOC, то ответственность с центра снимается».

Согласно опыту Алексея Мальнева («Инфосистемы Джет»), в контракте указывается, что в случае отсутствия реакции заказчика на инцидент в течение опредёленного времени инцидент переводится в другую категорию или применяется функция «автозакрытия».

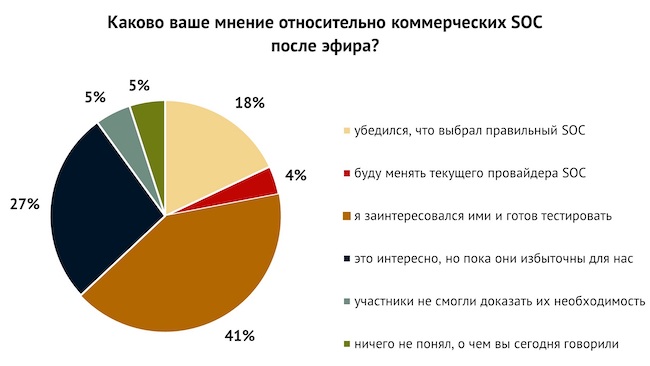

Рисунок 5. Каково ваше мнение относительно коммерческих SOC после эфира?

Перспективы рынка коммерческих SOC

«Рынок SOC будет расти, без всякого сомнения, — считает Владимир Зуев («МегаФон»). — Главная задача сейчас — обеспечить высокое качество услуг. При выборе SOC будет расти роль уровня зрелости заказчиков. Необходимо, чтобы они выходили на этот рынок с уже готовыми запросами. Это позволит эффективно управлять услугами».

С этим мнением согласны все участники, хотя Иван Мелехин («Информзащита») отметил, что горизонт стратегического планирования сейчас крайне мал. «Говорить о том, что будет в предстоящем году, сейчас никто не станет. В то же время очевидно, что услуга SOC будет развиваться. Будут появляться новые практики, в SOC будет больше форензики, больше пентестов».

Алексей Мальнев («Инфосистемы Джет») считает, что сейчас на российском рынке происходит смена концепции SOC. «Заказчики ждут не просто мониторинга, а привлечения сильной команды исследователей, способных охватывать все направления — Threat Intelligence, EDR и прочие. Нужды рынка будут требовать больше экспертизы».

Алексей Павлов («РТК-Солар») считает, что в следующем году проявится крен в сторону развития экосистемных подходов, когда заказчики будут стремиться к моновендорности, комплексному развитию регионального сервиса ИБ, наращиванию полноты функций ИБ в приобретаемых решениях.

Все без исключения участники дискуссии отметили нарастающее влияние нехватки «железа» и кадровый голод. Виктор Вячеславов (УЦСБ) указал, что уже сейчас не хватает хороших аналитиков и экспертов. Частично остроту проблемы будет снимать автоматизация средств реагирования, но это не устранит проблемы.

По мнению Артёма Грибкова (Angara Security), кадровый голод заставит те компании, которые сейчас ещё собираются строить собственные SOC, передумать и выбрать коммерческие. По мнению Андрея Дугина (МТС), кадровый голод повысит интерес заказчиков к выстраиванию облачных сервисов SOC. Это, по его оценкам, — реальность для среднесрочного будущего.

Выводы

Рынок безопасности российских компаний сейчас перешёл во вторую фазу развития. После выстраивания эшелонированной защиты на периметре интерес заказчиков сместился на подключение внешних SOC для мониторинга инцидентов и управления средствами защиты при реагировании. Основным клиентом коммерческих SOC стал средний бизнес.

Участники рассказали об особенностях этого направления рынка ИБ, о том, как компании развивают сервис, какие преимущества получают заказчики. Они также затронули технические аспекты оценки коммерческих SOC и выбора наилучшего варианта среди различных предложений. В конце дискуссии эксперты очертили перспективы развития рынка и функциональности SOC.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!

Реклама: ООО "Уайт Бокс Медиа", ИНН 9731048741, JapBIRR9s