В силу своей специфики контейнеризация требует отдельного подхода к безопасности. Ограниченный доступ к зарубежным решениям Container Security вызвал активное развитие отечественных продуктов. Рассмотрим, какие решения представлены на рынке средств защиты контейнеризации в 2026 году.

- 1. Введение

- 2. Основные угрозы для контейнерной инфраструктуры и методы защиты

- 3. Требования регуляторов по защите средств контейнеризации

- 4. Мировой рынок продуктов для защиты сред контейнеризации

- 5. Российский рынок продуктов для защиты сред контейнеризации

- 6. Обзор отечественных средств защиты контейнеризации

- 7. Альтернативные варианты защиты

- 8. Выводы

Введение

Контейнерные технологии, такие как Docker и Kubernetes, составляют фундамент современной разработки. На смену методологии DevOps, объединившей процессы разработки программного обеспечения (Development) и его эксплуатации (Operations) для ускорения поставки и повышения надёжности ИТ-решений, пришла концепция безопасной разработки приложений (DevSecOps), что привело к пониманию необходимости защиты контейнеров на всех этапах жизненного цикла разработки — от проектирования до эксплуатации.

Обеспечить безопасность контейнеров не так-то просто, поскольку традиционные средства защиты зачастую не адаптированы к специфике контейнерных сред. Безопасность контейнеров должна охватывать защиту самих контейнеров, инфраструктуры, в которой они существуют, и приложений, работающих внутри, на всех этапах сборки, развёртывания и эксплуатации. Важно обеспечить безопасность на уровне оркестратора и кластера в целом. При этом защита контейнеров должна органично встраиваться в существующие корпоративные политики и процессы, а не существовать как изолированный контроль.

Основные угрозы для контейнерной инфраструктуры и методы защиты

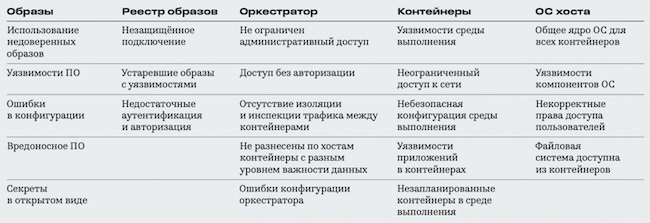

Использование контейнеризации создаёт особые риски для информационной безопасности и требует применения специализированных средств защиты. Стандартные методы, применяемые для обеспечения защищённости серверов, часто оказываются малоэффективными из-за особенностей данной технологии, где каждый компонент — от образа до среды выполнения — может быть потенциальной мишенью для атаки. При использовании контейнерных сред необходимо построить многоуровневую систему безопасности, которая будет защищать все элементы, задействованные в процессе разработки и эксплуатации.

Рисунок 1. Ключевые угрозы для контейнерной инфраструктуры

Разберём каждый из элементов технологии контейнеризации отдельно и определимся, как можно комплексно обеспечить их безопасность.

Защита образов

Как и любая ИТ-система, образы контейнеров могут содержать уязвимости. Для предотвращения несанкционированных проникновений необходимо регулярно сканировать их на наличие вредоносного кода и потенциальных угроз. Именно регулярность проверок обеспечивает наиболее полную картину безопасности, поскольку при каждом последующем сканировании могут быть обнаружены уязвимости в компонентах, считавшихся ранее безопасными.

Защита реестра контейнеров

Реестр контейнеров — централизованное хранилище образов — является критически важным компонентом, поскольку через его уязвимости возможна атака на само приложение. Для его защиты требуется обеспечить безопасность сервера, на котором он размещён, внедрить регулярный мониторинг на предмет уязвимостей и подозрительной активности, а также строго контролировать доступы с использованием надеёжных механизмов аутентификации.

Защита среды выполнения контейнеров

Среда выполнения контейнеров сама по себе тоже является потенциальной целью для атак. Специфика технологии контейнеризации делает невозможным эффективный анализ содержимого контейнеров стандартными средствами защиты. Для обеспечения безопасности среды необходимо зафиксировать её нормальное, эталонное состояние. Это позволит в дальнейшем сравнивать текущие параметры работы с исходными данными. Выявление любых отклонений от этого эталона может служить ключевым индикатором потенциальной атаки или компрометации системы.

Защита оркестратора

Ключевым элементом защиты платформы оркестрации является строгий контроль привилегированных доступов. Основная рекомендация — следовать принципу минимальных привилегий, разрешая только необходимые действия для каждой роли через механизмы «белого» списка в политиках безопасности Kubernetes и Docker. Для обеспечения безопасности также важно контролировать сетевую коммуникацию между группами контейнеров.

Защита хостовой операционной системы

Компрометация ОС хоста предоставляет злоумышленникам полный доступ ко всем данным и контейнерам, развёрнутым на нём. Для обеспечения защиты необходимо регулярно сканировать ОС на наличие уязвимостей, строго управлять правами доступа пользователей и служб, а также непрерывно контролировать целостность критических системных файлов, конфигураций и процессов, чтобы своевременно обнаруживать признаки взлома.

Требования регуляторов по защите средств контейнеризации

Требования к безопасности систем контейнеризации регулируются приказом ФСТЭК России №118 от 04.07.2022. Этот нормативный акт вводит градацию из 6 классов защиты контейнерных сред, где 1-й класс соответствует наивысшим требованиям, а 6-й класс считается минимальным.

Согласно п.8 вышеуказанных Требований, средство контейнеризации должно обеспечивать обязательный набор функций защиты, а также может включать дополнительные возможности для построения более зрелой системы безопасности.

К базовым функциям безопасности относятся:

- Изоляция контейнеров — обеспечение разделения процессов, файловых систем и сетей между контейнерами и от хостовой ОС.

- Выявление уязвимостей — сканирование образов контейнеров на наличие известных уязвимостей перед их запуском.

- Проверка корректности конфигурации — аудит настроек контейнеров на соответствие требованиям безопасности.

- Контроль целостности — мониторинг неизменности образов и запущенных контейнеров для выявления признаков компрометации.

Рекомендуемые/дополнительные функции:

- Управление доступом — разграничение прав пользователей и сервисов на основе ролей.

- Идентификация и аутентификация — надёжное подтверждение личности пользователей и сервисных аккаунтов.

- Централизованное управление — единая точка контроля для образов, контейнеров и политик безопасности в распределённой среде.

- Регистрация событий безопасности — сбор и хранение логов, связанных с жизненным циклом контейнеров и действиями пользователей.

Само средство контейнеризации должно соответствовать уровню доверия (УД) к средствам защиты информации и безопасности информационных технологий, который задаётся приказом ФСТЭК России от 02.06.2020 №76. Использование средств контейнеризации того или иного класса на объекте КИИ определено пунктами 4 и 6 Требований, утверждённых приказом ФСТЭК России №118 от 04.07.2022, в зависимости от категории его значимости. При этом хостовая ОС, на которой развёрнуты средства контейнеризации, должна соответствовать требованиям защиты информации, устанавливаемым приказом ФСТЭК России №119 от 19.08.2016 (изложены в информационном письме ФСТЭК России от 18.10.2016 №240/24/4893).

Дополнительные требования к средствам контейнеризации и образам контейнеров установлены в информационном сообщении ФСТЭК России от 13.01.2025 №240/24/38. Их должны учитывать разработчики СЗИ.

Мировой рынок продуктов для защиты сред контейнеризации

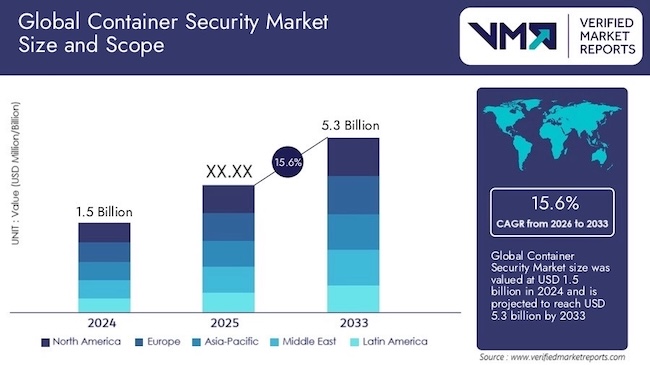

Согласно отчёту аналитического агентства Verified Market Reports, объём мирового рынка в 2024 году составил 1,5 млрд долларов. Эксперты ожидают, что к 2033 году он достигнет отметки в 5,3 млрд долларов при ежегодном темпе прироста в 15,6 %.

Рисунок 2. Рост рынка средств защиты контейнеризации (источник: verifiedmarketreports.com)

Ключевыми игроками на мировом рынке Container Security являются компании: Aqua Security, Alert Logic, Anchore, Qualys, Docker, Palo Alto Networks, NeuVector, Aporeto, Trend Micro, Red Hat, CloudPassage. Согласно отчёту агентства Global Insight Services, ключевыми инноваторами в сфере контейнерной безопасности являются Aqua Security и Palo Alto Networks. Эти компании предлагают комплексные решения, специально разработанные для устранения уязвимостей, присущих контейнерным средам и средствам.

Российский рынок продуктов для защиты сред контейнеризации

В условиях ограниченной доступности зарубежных решений акцент закономерно смещается на отечественные СЗИ для контейнерных сред. Прежде всего, стоит обратить внимание на специализированные решения — Container Security Platform (CSP). Однако встроенные средства защиты есть и на самих платформах контейнеризации, о которых мы писали отдельном обзоре.

Согласно исследованию Red Hat, 9 из 10 компаний, внедривших контейнерные технологии, столкнулись как минимум с одним инцидентом ИБ в средах Kubernetes. По данным исследования VK Cloud, именно решения K8s лидируют в России среди ПО для управления контейнерами: для оркестровки их используют 57 % компаний.

Риски для контейнерной инфраструктуры, актуальные проблемы защиты контейнерных сред и инциденты, связанные с их компрометацией, обсуждались в эфире AM Live. В 2024 году эксперты оценивали объём российского рынка средств контейнерной безопасности примерно в 4 млрд рублей, прогнозируя его рост к 2029 до 8–9 млрд.

Обзор отечественных средств защиты контейнеризации

Для защиты контейнерных сред можно использовать специализированные решения, платформы управления, средства виртуализации или возможности некоторых ОС. Но в приоритете именно решения Container Security.

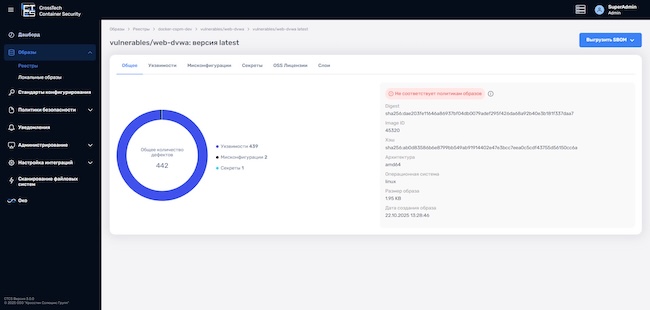

CrossTech Container Security

В 2025 году компания Crosstech Solutions Group представила рынку специализированный продукт для защиты контейнерных инфраструктур — CrossTech Container Security (CTCS). Решение охватывает полный жизненный цикл безопасности контейнерных сред: от этапа сканирования образов на наличие дефектов до контроля запуска рабочих нагрузок и оперативного реагирования на инциденты непосредственно в средах выполнения (Runtime), обеспечивая соответствие заданным политикам безопасности.

CrossTech Container Security представляет собой решение, реализующее функции проверки образов контейнеров с возможностью выбора скоупа (области) и режима сканирования. Доступен контроль запуска рабочих нагрузок и реагирования в средах выполнения согласно политикам безопасности — как на основе шаблонов, так и согласно задаваемым критериям в кастомных политиках. Также решение обладает функциями дискаверинга (обнаружения, идентификации и поддержания актуальной информации) сущностей в Kubernetes и возможностью проверки окружения на соответствие стандартам конфигурирования CIS Kubernetes и CIS Docker.

Рисунок 3. Карточка образа в CrossTech Container Security

Система обеспечивает автоматическую генерацию отчётов по обнаруженным уязвимостям, с детализацией по каждому реестру и версии образа. CrossTech Container Security поддерживает базовые интеграции с популярными реестрами контейнеров, системами сбора событий безопасности и провайдерами авторизации.

Особенности продукта:

- Площадь покрытия — обеспечение безопасности как в рамках оркестратора Kubernetes, так и на отдельных хостах с Docker.

- Уникальная архитектура — использование однонаправленных соединений от ядра в сторону агент-менеджеров минимизирует поверхность атаки, обеспечивая соблюдение принципов Zero Trust на уровне сегментов инфраструктуры и в air-gap-средах.

- Открытый API обеспечивает доступ ко всем функциональным возможностям веб-интерфейса.

- Автоматическое сканирование с контролем соответствия стандартам CIS, экспорт SBOM в форматах SPDX и CycloneDX.

- Простота установки при помощи Helm-чартов, облегчающих предварительную настройку в соответствии с действующими практиками безопасности.

Платформа CrossTech Container Security включена в реестр российского ПО (реестровая запись №25043 от 27.11.2024).

На нашем сайте есть обзор версии 3.0 данного продукта, а ещё больше информации о нём можно найти на сайте вендора.

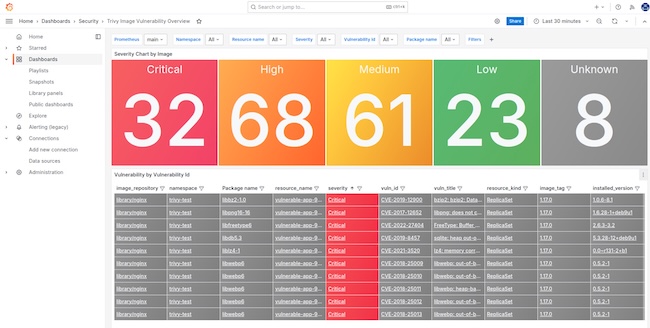

Deckhouse Kubernetes Platform Certified Security Edition

Deckhouse Platform Certified Security Edition (DKP CSE) представляет собой платформу для управления Kubernetes-кластерами с полным набором инструментов оркестрации. Решение разработано компанией «Флант» с акцентом на выполнение требований регуляторов в области безопасности, включая стандарты ФСТЭК России и ФСБ. DKP CSE первой среди отечественных решений получила сертификат ФСТЭК России на соответствие требованиям по безопасности информации к средствам контейнеризации (утверждены приказом ФСТЭК России № 118 от 4 июля 2022 г.) — по 4-му классу защиты.

Deckhouse Kubernetes Platform (DKP) соответствует рекомендациям CIS Kubernetes Benchmark, обеспечивая безопасность на уровне компонентов и всей платформы. Для непрерывного контроля на соответствие требованиям CIS в каждом кластере DKP автоматически выполняются регулярные проверки. Результаты этих проверок формируются в виде отчётов и отображаются в Grafana-дашборде.

Рисунок 4. Сканирование контейнерных образов в Deckhouse Kubernetes Platform

В разработке и совершенствовании Deckhouse Kubernetes Platform участвует более 200 инженеров. Платформа выпускает свыше 5–10 минорных обновлений в год, что превышает типичный для рынка график в 2–3 обновления. Такая частота выпуска новых версий характеризует DKP как одну из наиболее динамично развивающихся Kubernetes-платформ. После получения сертификата ФСТЭК России на DKP CSE вендор выпустил уже 4 обновления сертифицированный редакции платформы.

Особенности продукта:

- Автоматический поиск уязвимостей в контейнерных образах на основе проекта Trivy, регулярная проверка образов на известные CVE.

- Аудит запущенных приложений (включая вызовы API Kubernetes), оповещения о событиях безопасности, их доставка в SIEM-системы.

- Формирование отчёта Software Bill of Materials (SBOM) для контейнерного образа, используемого в рабочей нагрузке Kubernetes.

- Анализ настроек RBAC (Role-Based Access Control) в кластере Kubernetes.

- Централизованное хранение и управление секретами в кластере, автоматическая ротация сертификатов и интеграция с корпоративными Vault и HSM.

Платформа Deckhouse Kubernetes Platform включена в реестр российского ПО (реестровая запись №12338 от 21.12.2021), а её версия Deckhouse Platform Certified Security Edition сертифицирована ФСТЭК России (сертификат соответствия № 4860).

На нашем сайте есть интервью с директором департамента разработки Deckhouse, ещё больше информации о продукте можно найти на сайте вендора.

Kaspersky Container Security

Платформа Kaspersky Container Security (KCS) создана для безопасности DevOps: она обеспечивает надёжную защиту контейнеров на всех этапах разработки. Решение автоматизирует ключевые процессы кибербезопасности, комплексно защищая контейнерные среды, приложения и микросервисы с фокусом на оптимизацию по ресурсам и высокую производительность.

Kaspersky Container Security обеспечивает комплексную защиту контейнерных сред, выявляя уязвимости и обеспечивая соблюдение политик безопасности на всех этапах жизненного цикла: от сканирования образов до контроля среды выполнения в оркестраторах. Решение автоматизирует проверку соответствия требованиям ИБ, включая нормативы регуляторов, и предоставляет многоуровневую защиту архитектуры с поддержкой российских ОС. Поддерживаются все основные платформы управления контейнерами: OpenShift, Deckhouse, «Боцман», «Штурвал».

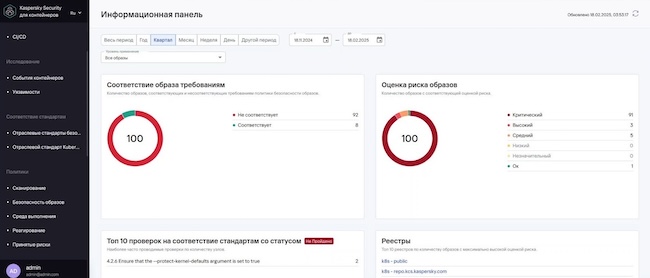

Рисунок 5. Информационная панель Kaspersky Container Security

KCS включает 3 основных компонента: сервер централизованного управления, агент для обеспечения безопасности на узлах (nodes) и сканер для проверки конфигурационных файлов и образов. Решение поддерживает развёртывание как в изолированных (закрытых), так и в подключённых к интернету (открытых) сетевых контурах, отличается простым лицензированием — просто по количеству worker-нод, без иных ограничений.

Особенности продукта:

- Интеграция с популярными реестрами (Docker Hub, Artifactory, Nexus, GitLab Registry, Harbor, Yandex Registry) для автоматического сканирования образов, поддержка облаков — как российских, так и международных. Проверка позволяет выявлять известные уязвимости (по NVD и БДУ ФСТЭК), наличие секретов (пароли, токены), ошибки конфигурации и вредоносный код.

- Автоматическая сверка конфигурации нод кластеров с требованиями ведущих отраслевых стандартов безопасности (например, CIS Kubernetes Benchmarks) для обеспечения комплаенса.

- Постоянное наблюдение за состоянием и активностью ресурсов в контролируемых кластерах.

- Контроль соблюдения политик безопасности на всех стадиях жизненного цикла приложения — от этапа разработки и сборки до эксплуатации приложений, включая контроль за запуском контейнеров в реальном времени (runtime).

- Нативное встраивание в пайплайны CI/CD для проверки инфраструктуры как кода (IaC) и сканирования образов контейнеров на уязвимости и утечки данных на этапе сборки.

Kaspersky Container Security включён в реестр российского ПО (реестровая запись №16222 от 30.12.2022). В ноябре 2025 года продукт был направлен на сертификацию во ФСТЭК.

На нашем сайте есть обзор версии 2.0 данного продукта, а ещё больше информации о нём можно найти на сайте вендора.

Luntry

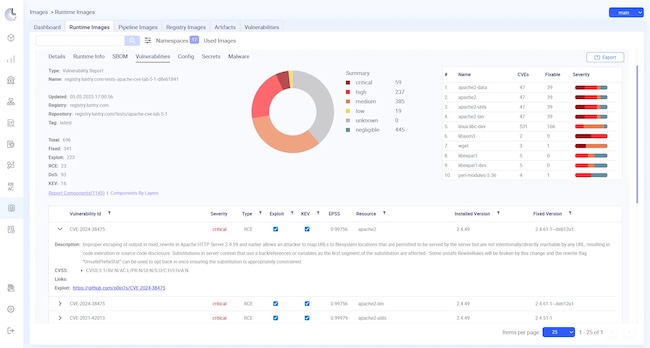

Luntry — это отечественная платформа для обеспечения безопасности и комплексного мониторинга сред Kubernetes. Решение обеспечивает видимость, контроль и комплексную защиту на всех уровнях стека: от контейнеров и образов до ресурсов Kubernetes, сервисов, их взаимодействия и изменений во времени. Поддерживает OpenShift, Managed Kubernetes и другие дистрибутивы.

Компания Luntry («КлаудРан») развивает экспертизу в области безопасности контейнеров и Kubernetes с 2019 года. При этом все её ресурсы и исследования в сфере кибербезопасности контейнерных сред направлены на разработку одного ключевого продукта. Вендор проводит единственную в России специализированную конференцию по безопасности контейнерных сред и Kubernetes — «БеКон».

Рисунок 6. Управление безопасностью образов в Luntry

«Лантри» (Luntry) представляет собой Kubernetes-native платформу, предназначенную для полного контроля и безопасности контейнерной инфраструктуры без замедления на протяжении всего жизненного цикла приложений. Продукт помогает решать задачи с безопасной разработкой, DevSecOps, платформенной безопасностью и работой Security Operations Center (SOC).

Особенности продукта:

- Гибридный подход (поведение + правила) для обнаружения Runtime-угроз.

- Детальный аудит системы ролевого доступа (RBAC) по субъектам, правам и ролям.

- Возможность создавать свои собственные стандарты соответствия.

- Автоматическая генерация сетевых политик NetworkPolicy, анализ событий Kubernetes Audit Log.

- Приоритизация уязвимостей для планирования работ по безопасности образов контейнеров.

Платформа Luntry («Лантри») включена в реестр российского ПО (реестровая запись №15188 от 14.10.2022).

Больше информации о продукте можно найти на сайте вендора.

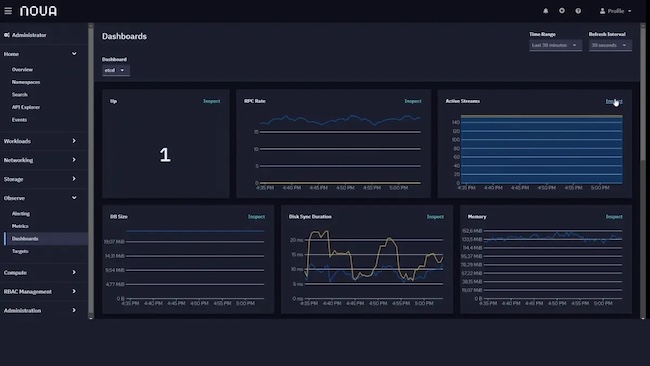

Nova Container Platform

Nova Container Platform — это целостная платформа управления контейнерной инфраструктурой на базе Kubernetes, в которой функции оркестрации, эксплуатации и безопасности изначально объединены в одном решении. Такой подход позволяет заказчикам отказаться от последующей интеграции отдельных ИБ-продуктов и инфраструктурных компонентов, снижая как операционные риски, так и совокупную стоимость владения.

Платформа закрывает базовые задачи контейнерной среды: «ванильный» Kubernetes (vanilla Kubernetes, core), мониторинг и логирование, преднастроенные сетевые и storage-плагины, service mesh, управление кластерами, а также офлайн-установка.

Управление Kubernetes-кластерами осуществляется через единый Cluster Manager, включая изолированные среды без доступа к интернету, что упрощает администрирование и повышает прозрачность эксплуатации. Для управления секретами используется интегрированное решение StarVault, поддерживающее динамические секреты, SSO и двухфакторную аутентификацию для сервисов.

Защита контейнерной среды обеспечивается доработанной и преднастроенной платформой NeuVector, которая отвечает за сканирование уязвимостей, контроль поведения контейнеров и сетевую сегментацию. Платформа интегрирована с российскими БДУ (базами данных уязвимостей): БДУ ФСТЭК, Astra Linux и РЕД ОС. Такой подход позволяет избежать дополнительных затрат на лицензирование и сложные интеграционные проекты.

Рисунок 7. Дашборд Nova Container Platform

Отдельно стоит отметить редакцию Nova Container Platform Special Edition — сертифицированную ФСТЭК России версию платформы. Она включает все функции базовой редакции, а также встроенные модули информационной безопасности: управление доступом, идентификацию и аутентификацию пользователей, контроль целостности, сканирование образов и централизованный сбор событий безопасности. За счёт этого редакция может применяться на объектах КИИ.

Особенности продукта:

- Возможность оффлайн установки, а также управления кластерами Nova из Cluster Manager, интегрированный модуль безопасности NeuVector с поддержкой российских БДУ.

- Централизованное управление контейнерами и образами через API или веб-интерфейс на базе Red Hat OpenShift console.

- Модуль резервного копирования через web-интерфейс Nova Data Protection и система доверенной загрузки для контроля целостности образов и контейнеров.

- Поддержка RBAC, интеграция с внешними IDM (FreeIPA, Keycloak и др.) для управления доступом на базе встроенного модуля StarVault.

- Интеграция с платформой виртуализации zVirt и платформой для управления виртуальной и облачной ИТ-инфраструктурой Cloudlink.

Платформа NOVA Container Platform включена в реестр российского ПО (реестровая запись №18277 от 12.07.2023), а её версия NOVA Container Platform Special Edition сертифицирована ФСТЭК России (сертификат соответствия №4943) и соответствует 4-му уровню доверия.

На нашем сайте есть распаковка данного продукта, а ещё больше информации о нём можно найти на сайте вендора.

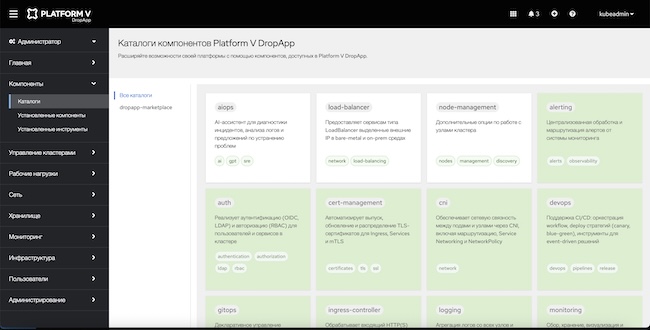

Platform V DropApp

Platform V DropApp — отечественная платформа для управления контейнерными приложениями, разработанная компанией «СберТех». Решение упрощает и автоматизирует процессы развёртывания, масштабирования и оркестрации контейнеров. Платформа позволяет создавать и централизованно управлять идентичными Kubernetes-кластерами в любой инфраструктуре, обеспечивая их полностью автоматизированную эксплуатацию.

Решение охватывает полный цикл управления Kubernetes-кластерами и контейнерными рабочими нагрузками на базе российского ПО и позволяет построить отказоустойчивую инфраструктуру корпоративного уровня. Также решение имеет полнофункциональный стек для внедрения AI/ML на стороне пользователя в закрытом контуре, что обеспечивает безопасное использование AI-моделей для обработки любого типа информации.

Рисунок 8. Каталог компонентов Platform V DropApp

Platform V DropApp имеет сертификат ФСТЭК России и соответствует требованиям к безопасности информации в средствах контейнеризации 4 класса защиты. Сертифицированная версия реализует все необходимые функции безопасности для защиты контейнерных приложений от несанкционированного доступа и может применяться в ГИС, ЗОКИИ, ИСПДн и АСУ ТП до 1 класса.

За счёт применения принципов Infrastructure-as-Code (IaC) и автоматизации жизненного цикла контейнеров DropApp снижает затраты на инфраструктуру, повышает эффективность использования ресурсов и упрощает оркестрацию приложений, автоматически масштабируя их в зависимости от нагрузки.

Особенности продукта:

- Встроенное хранилище секретов и инструменты по их тиражированию в кластерах, снижающие риски утечек данных, ключей и токенов. Поддержка установки в публичных облаках, приватных инфраструктурах (on-premise) и гибридных средах.

- Готовый инструментарий для непрерывной интеграции CI/CD и доставки на базе Argo CD, ускоряющий циклы разработки и вывода ПО и позволяющий организациям практиковать современный GitOps-подход без необходимости долгой интеграции инструментов вручную.

- Вложенные кластеры (kube-in-kube), уменьшающие затраты на инфраструктуру при множестве изолированных команд/проектов и снижающие совокупные затраты на инфраструктуру при сохранении изоляции и управляемости.

- Встроенный AIOps (Artificial Intelligence for IT Operations), включающий встроенные интеллектуальные функции (интеграцию с k8sgpt и GigaChat для автоматической диагностики и выдачи рекомендаций по состоянию кластеров и сервисов, в том числе в офлайн контурах), позволяющие повышать оперативность реагирования на инциденты, снижать нагрузку на команды эксплуатации и поддержки и дополнительно усиливать общую устойчивость и безопасность платформы.

- Более 50 сертифицированных операторов, включённых в сертифицированную версию продукта, для выполнения требований ФСТЭК России по выявлению уязвимостей в образах контейнеров, проверке конфигурации контейнеров, контролю целостности, регистрации событий безопасности, управлению доступом, идентификации и аутентификации, а также централизованному управлению.

Платформа Platform V DropApp включена в реестр российского ПО (реестровая запись №18621 от 22.08.2023). Операционная система Platform V SberLinux OS Server, частью которой является платформа, сертифицирована ФСТЭК России (сертификат №4883).

Больше информации о продукте можно найти на сайте вендора.

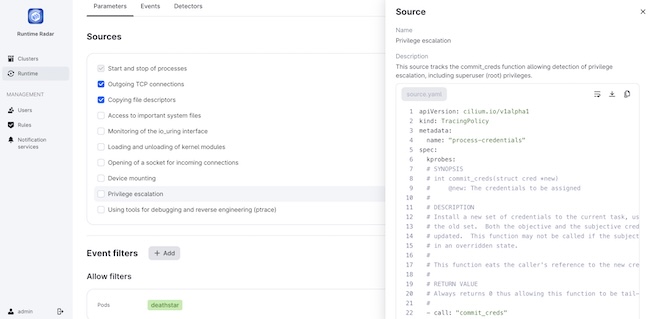

Runtime Radar

В 2025 году компания Positive Technologies представила Runtime Radar — первое российское опенсорсное решение для защиты контейнерных сред. Проект является вкладом вендора в развитие отечественного open-source-сообщества. Его цель — предоставить специалистам ИБ доступный инструмент для повышения безопасности контейнерных развертываний, без необходимости за него платить.

Runtime Radar — это открытая платформа для глубокого анализа событий и реагирования на инциденты в контейнеризированных средах. Продукт собирает и анализирует рантайм-события (происходящие во время выполнения работы), фиксируя реальные техники атак, аномалии и опасные паттерны поведения в продуктивных средах, помогая в расследовании инцидентов в кластерах Kubernetes. В отличие от сканеров образов и конфигураций, Runtime Radar фокусируется не на том, что может пойти не так, а на том, что действительно происходит в рантайме.

Рисунок 9. Интерфейс Runtime Radar

Особенности продукта:

- Даёт объективное представление о реальных угрозах для контейнерной инфраструктуры.

- Показывает техники атак, которые невозможно выявить на этапе CI/CD.

- Помогает SOC и DevSecOps-командам видеть поведение контейнеров изнутри.

- Служит основой для построения эффективных политик рантайм-защиты.

- Встраивается в архитектуру ИБ компании за счёт кастомизируемых интеграций с syslog, почтой, вебхуками.

Полная документация и исходный код размещены на GitHub, где продукт уже привлек внимание инженеров по мониторингу и команд SOC. Движок решения построен на основе технологии eBPF и открытого сенсора Tetragon, что обеспечивает глубокую видимость процессов и сетевой активности в контейнерах.

Больше информации о продукте можно найти на сайте проекта. Проект опубликован на github.

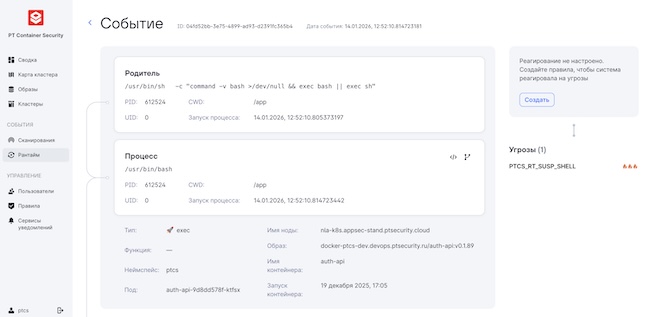

PT Container Security

PT Container Security — это решение для комплексной защиты гибридных облачных инфраструктур, созданное с целью обеспечения безопасности процессов разработки и эксплуатации приложений, в которых задействуются контейнерные технологии.

Данный продукт предназначен для защиты ИТ-инфраструктуры организаций, применяющих технологии контейнеризации. Решение предоставляет встроенную защиту контейнеров на всех этапах жизненного цикла приложений, основанную на постоянно актуализируемой экспертизе, которая соответствует как отраслевым стандартам безопасности, так и собственным исследованиям Positive Technologies.

Рисунок 10. Скрин события из мониторинга рантайма

PT Container Security позволяет тонко настраивать сбор событий на уровне ядра Linux, используя различные механизмы получения низкоуровневой телеметрии (kprobe, tracepoint, и т. д.) или системные вызовы, а также применять к полученным событиям контекстные фильтры (процессы, файлы и т. д.) на лету (без перезапуска компонентов).Это даёт пользователям возможность самостоятельно выбирать оптимальный баланс между глубиной мониторинга, потреблением ресурсов и охватом инфраструктуры.

Особенности продукта:

- Централизованное управление несколькими кластерами Kubernetes (поддержка мультикластера) даже при отсутствии сетевой связности между кластерами.

- Экспертиза для выявления инцидентов работает на базе webassemly, что позволяет писать детекторы на любом современном языке программирования экспертам вендора и пользователями продукта.

- Широкий инструментарий для расследования инцидентов, настройка глубины собираемых событий и выбор областей инфраструктуры для наблюдения.

- Автоматизированный мониторинг и реагирование на инциденты ИБ.

- Возможность кастомизации контента и шаблонов уведомлений.

Positive Technologies Container Security (PT CS) включён в реестр российского ПО (реестровая запись №17884 от 06.06.2023).

На нашем сайте есть обзор данного продукта, а ещё больше информации о нём можно найти на сайте вендора.

Альтернативные варианты защиты

В этом разделе мы рассмотрим решения, которые не относятся к классу средств защиты контейнеризации, но содержат встроенные механизмы обеспечения безопасности контейнерных сред.

ОС, соответствующие требованиям безопасности

Хотя многие серверные ОС российской разработки входят в реестр отечественного ПО, далеко не все из них прошли сертификацию ФСТЭК на соответствие требованиям к средствам защиты контейнеров.

Ниже перечислены решения, прошедшие такую сертификацию:

- Astra Linux Special Edition. Продукт сертифицирован ФСТЭК России и отвечает требованиям к средствам контейнеризации по первому классу защиты (сертификат №2557). В Astra Linux Special Edition предусмотрено 3 режима защищённости в зависимости от приобретённой лицензии СЗИ: «Воронеж» (усиленный), «Смоленск» (максимальный), «Орёл» (базовый).

- Platform V SberLinux OS Server. Это российская серверная операционная система корпоративного уровня, созданная компанией «СберТех». Решение предназначено для развёртывания безопасной среды исполнения различных рабочих нагрузок, включая серверные приложения, базы данных, системы распределённых вычислений. ОС сертифицирована ФСТЭК России и соответствует требованиям по безопасности к контейнерным средствам 4-го класса защиты (сертификат № 4884).

- Альт 8 СП. Российская ОС для серверов и рабочих станций, сертифицированная ФСТЭК по четвёртому профилю защиты (сертификат №3866). Важной особенностью дистрибутива является поддержка Docker и Kubernetes, интеграции с SELinux и совместимость с популярным российским ПО, изоляции через пространства имён (namespaces) и контрольные группы (cgroups).

- «МСВСфера». Первоначально эта операционная система разрабатывалась как часть проекта «Мобильная система Вооружённых сил», чем и обусловлено её название. В настоящее время она представляет собой полноценную корпоративную ОС, ориентированную на безопасность критичной инфраструктуры и возможность оперативного восстановления в случае сбоев. Сертифицирована ФСТЭК на требования к средствам контейнеризации по четвёртому классу защиты (сертификат №4977).

- «ОСнова». Отечественная операционная система, разработанная с учётом требований информационной безопасности и специфики российского ИТ-сектора. Её отличает фреймворк безопасности NESS — собственная разработка вендора. Данная ОС не только сертифицирована ФСТЭК России, но и прошла сертификацию ФСБ России и Минобороны РФ. Имеет сертификат ФСТЭК России №4381 на соответствие требованиям к контейнерным средствам по 4-му уровню защиты.

- РЕД ОС. Российский дистрибутив Linux, созданный компанией РЕД СОФТ для развёртывания на серверах и рабочих станциях. Платформа предоставляет полный набор инструментов для управления контейнерами, включая поддержку Docker и Kubernetes, встроенные средства оркестрации и соответствие стандарту OCI. Система обеспечивает интеграцию с модулями безопасности SELinux и AppArmor, реализует изоляцию контейнеров через namespaces и cgroups. Соответствует требованиям ФСТЭК России по 4-му классу защиты (сертификат №4060).

Более подробную информацию об этих продуктах можно найти в обзорах российских операционных систем для серверов и рабочих станций.

Средства виртуализации

Контейнеризация — это закономерное развитие технологий виртуализации, открывающее принципиально новые возможности, которые недоступны при использовании традиционных решений на базе гипервизора.

Несмотря на наличие специализированных решений, некоторые системы виртуализации также можно использовать для защиты контейнеров:

- «Звезда». ПАК (программно-аппаратный комплекс) «Звезда» представляет собой универсальное решение для серверной виртуализации, построенное на основе гипервизора «Горизонт-ВС». Он обеспечивает как виртуализацию серверных рабочих нагрузок, так и развёртывание виртуальных рабочих мест пользователей и VDI. Средство виртуализации соответствует требованиям безопасности контейнеризации по классу 4 (сертификат ФСТЭК России №4934).

- «Р-Виртуализация». Это система серверной виртуализации от компании «Росплатформа», предназначенная для построения и управления виртуальными инфраструктурами с целью эффективного распределения ресурсов серверов. Решение поддерживает технологию контейнерной виртуализации, что обеспечивает более плотное размещение рабочих нагрузок по сравнению с классической виртуализацией. ПО соответствует требованиям безопасной контейнеризации четвёртого класса (сертификат ФСТЭК России №4853).

Более подробная информацию об этих продуктах приводится в обзоре российского рынка систем серверной виртуализации.

Выводы

Обеспечение защиты контейнерных сред требует целостного подхода, поскольку контейнеризация ограничивает возможность использования традиционных СЗИ. Применение средств защиты контейнеризации предполагает планомерное укрепление каждого элемента системы.

Несмотря на исходную сложность задачи и уход зарубежных вендоров, российский рынок успешно адаптировался к текущим условиям. Отечественные вендоры предложили ряд решений, которые не только реализуют функциональность импортных аналогов, но и обеспечивают необходимый уровень безопасности средств контейнеризации. Таким образом, российский рынок средств защиты контейнеризации сейчас демонстрирует зрелость и технологическую самостоятельность, соответствующую требованиям ИБ.