В статье будут рассмотрены основные тенденции развития угроз для малого и среднего бизнеса (SMB), статистика различных компаний в оценивании киберугроз. Также будут проанализированы ключевые источники внутренних и внешних угроз, а также применяемые на практике методы защиты от них.

2. Проблематика обеспечения информационной безопасности малого и среднего бизнеса

Введение

Пересылка электронных сообщений, поиск новых клиентов и партнеров в сети, использование IM-мессенджеров и социальных сетей для общения и, что самое важное, использование банк-клиентов для проведения финансовых операций – так выглядит рабочий день в небольшой компании.

Ежегодно количество киберугроз растет в количественном и качественном отношении. Злоумышленники совершенствуют технологии для заражения большего количества компьютеров. По данным «Лаборатории Касперского», ежедневно появляется около 200 тысяч новых образцов вредоносного кода.

Бизнес зависим от интернета, который таит в себе множество угроз. Не стоит забывать и о внутренних угрозах: утечке данных, уязвимостях в используемом программном обеспечении, шпионаже и т.д. Весь спектр внешних и внутренних угроз ставит перед небольшими компаниями непростую задачу по созданию системы IT-безопасности, которая позволит эффективно противостоять современным угрозам.

Проблематика SMB

Малый и средний бизнес, в отличие от больших компаний, не считает приоритетной задачу разработки четкой стратегии развития IT-инфраструктуры своего предприятия, на первое место ставится продуктовая, операционная или маркетинговая деятельность. Отсюда и возникают проблемы, связанные с информационной безопасностью. Немаловажной причиной является отсутствие квалифицированного персонала, в редких случаях небольшие компании могут похвастаться наличием в штате IT-специалиста. Обычно его функции выполняет опытный пользователь из числа штатных сотрудников или, в лучшем случае, приходящий системный администратор. Многие небольшие компании не имеют штатного специалиста по IT, поэтому об отдельном специалисте по ИБ даже и речи идти не может. Как правило, такие организации работают по принципу «пока гром не грянет», ведь превентивно оценивать возможные риски IT-безопасности просто некому. В лучшем случае вопросами информационной безопасности занимается IT-отдел или внутренняя служба безопасности.

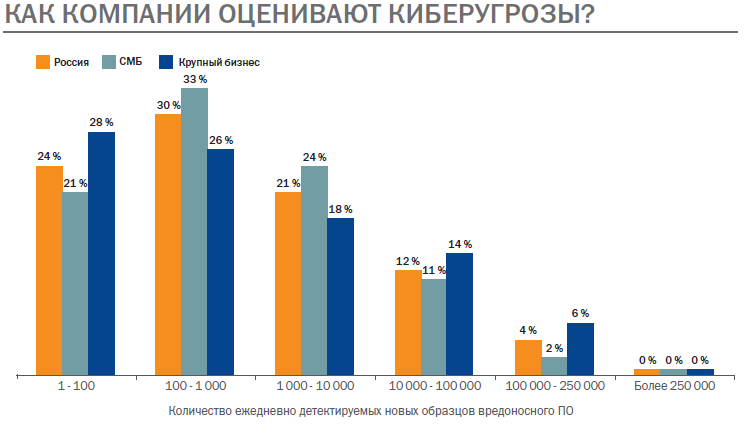

Согласно недавнему исследованию* «Лаборатории Касперского» и «B2B International» 96% опрошенных IT-специалистов неверно оценивают скорость появления новых угроз, лишь 4% опрошенных дали близкую к реальности оценку.

Рисунок 1. Оценка специалистами масштабов появления новых угроз по данным «Лаборатории Касперского»

В небольших компаниях руководящее звено не придает особой значимости вопросам информационной безопасности, считая киберугрозы несущественным риском для бизнеса, и, как следствие, выделяет недостаточно времени и средств на решение вопросов безопасности. Ограниченность бюджета заставляет компании переходить на бесплатное или нелицензионное программное обеспечение. Особенно остро проблема отсутствия средств и использование нелицензионного программного обеспечения ощущается в регионах. Неделями не обновляемые антивирусные базы, ввиду блокировки лицензии защитного программного обеспечения – стандартная картина для маленькой фирмы. Обучение персонала компании основам работы с IT-системами особенно важно, так как человеческий фактор нередко играет решающую роль при проведении атаки на компанию. Однако в 2013 году интерес к инвестициям в обучение персонала работе с IT-системами снизился на 7%.

Рисунок 2. Приоритетные задачи IT-отделов компаний SMB по данным исследования «Лаборатории Касперского»

Внутренние угрозы

Уязвимости в программном обеспечении, утечка данных или кража мобильных устройств сотрудников компании приносит большую головную боль специалистам по информационной безопасности. Для минимизации инцидентов, связанных с внутренними угрозами, на средних и крупных предприятиях используются программно-аппаратные DLP-системы, которые позволяют осуществлять комплексные мероприятия по предотвращению утечки данных из компании. Шифрование деловой переписки, папок и файлов, контроль съемных носителей – небольшой перечень действий необходимых для минимизации утечки данных. Управление обновлением программного обеспечения – один из ключевых аспектов внутренней безопасности, так как подавляющее большинство атак начинается с эксплуатирования уязвимостей в ПО. Отчет «Лаборатории Касперского» это подтверждает.

Рисунок 3: Динамика распределения внутренних угроз по данным исследования «Лаборатории Касперского»

Так в 2010 году, используя уязвимость в браузере Internet Explorer, была осуществлена атака на ряд известных мировых компаний, в том числе корпорация Google сообщила о факте получения киберпреступниками доступа к почтовым серверам Gmail. Примеров таких атак масса, злоумышленники получают доступ не только к данным клиентов компаний, но и конфиденциальным данным самой компании.

Любопытной особенностью является тот факт, что компании часто заботятся о новейших уязвимостях, но забывают про старые бреши, которые до сих пор используются для атак. Анализ крупных инцидентов в прошлом, зачастую свидетельствует о том, что в них не были использованы уязвимости нулевого дня. На эту тему было проведено специальное исследование.

Доминирующей концепцией последних нескольких лет становится использование личных мобильных устройств сотрудников в рабочих целях, так называемый BYOD (Bring Your Own Device). Современный бизнес поощряет мобильность сотрудников, делая их более лояльными, позволяя находиться вне офиса и выполнять рабочие задачи. Использование собственных устройств порождает дополнительные IT-риски для компаний, новые устройства превращаются в точки доступа к корпоративной инфраструктуре.

Существует несколько подходов для обеспечения безопасности при использовании BYOD:

- VDI (Virtual Desktop Infrastructure) - технология позволяет организовать доступ к рабочим местам, используя специальные приложения или операционные системы, запущенные в виртуальной среде на серверах организации. Подход обеспечивает централизованное администрирование и хранение данных.

- MDM (Mobile Device Management) - программное обеспечение для доступа к корпоративной инфраструктуре с мобильных устройств.

- Клиентское ПО безопасности - клиент на мобильном устройстве пользователя, обеспечивающий антивирусную защиту и фильтрацию трафика.

В России BYOD развивается менее активно, чем во всем мире. Причина отставания находится в ментальности руководства, привыкшего находиться в офисе и того же требующего от своих подчиненных. Старая закалка далеко не единственная причина: защита BYOD, помимо современных методов управления, требует инвестиций в безопасность, на что малый и средний бизнес реагирует неохотно. Некоторые компании практикуют тотальный запрет использования мобильных устройств. Согласно проведённым исследованиям, лидером по внедрению BYOD выступает – Китай, самым ярым противником - Япония.

В небольших компаниях вопрос защиты от внутренних угроз стоит острее, чем в среднем и крупном бизнесе. Это обусловлено отсутствием IT–отделов, служб безопасности и, как следствие, приводит к бесконтрольности сотрудников. Для малого бизнеса существуют комплексные решения, объединяющие в себе антивирусные компоненты, фильтрацию контента и трафика, а так же шифрование необходимых данных. К таким решениям предъявляется дополнительное требование – простота установки и настройки, для того, чтобы с ним мог разобраться продвинутый пользователь, который отвечает за IT–процессы в маленьких компаниях. Наличие в сети компании привилегированных пользователей, делает сеть уязвимой перед действиями своих же сотрудников. Привилегированные пользователи нередко пренебрегают политиками безопасности компании, пароли для учетных записей могут не изменяться годами. Более того, встречаются ситуации, когда несколько сотрудников, имеющие административные права, используют одну учетную запись для внесения изменений, в таком случае невозможно установить лицо, допустившее утечку информации. Подробно проблемы контроля привилегированных пользователей были рассмотрены в этой статье. Для контроля привилегированных пользователей существуют специальные решения, например Wallix AdminBastion.

Внешние угрозы

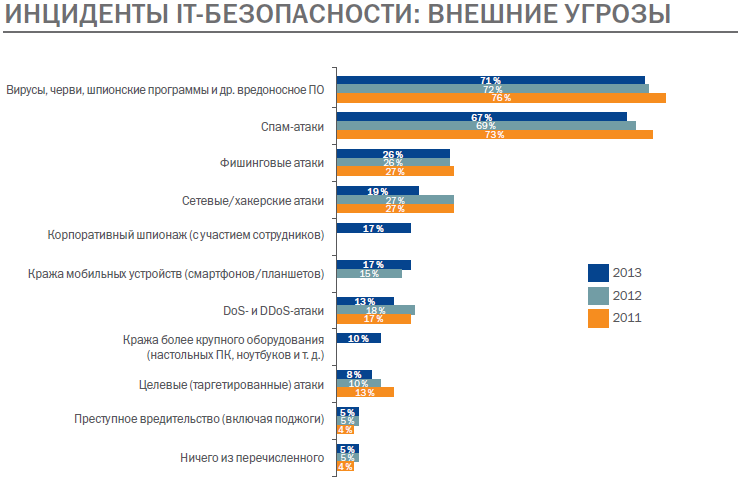

По статистике «Лаборатории Касперского» 95% российских компаний подвергались внешней атаке в 2013 году. Причем наибольшую угрозу представляют собой вредоносные программы.

Рисунок 4: Динамика развития внешних угроз по данным «Лаборатории Касперского»

Профессиональные киберпреступники действуют исключительно в финансовых интересах, изобретая новые способы проникновения в компьютерные системы. Ярким примером вредоносной программы, нацеленной на кражу финансовой информации, стала троянская программа Zeus. Многомодульность программы позволяет ей осуществлять всесторонний шпионаж на зараженной машине, отличительной особенностью «Зевса» стало использование мобильной версии, которая отвечает за перехват mTAN кодов в SMS от банков. Среди атакуемых организаций представлены российские банки и платежные системы. Малый бизнес в силу своих особенностей менее защищен, чем средний и крупный бизнес. Любой системный администратор может рассказать множество историй, как в небольших организациях ему приходилось бороться с заражением и его последствиями. Нередко в маленьких компаниях пользователи работают с правами администратора. Ничего удивительного в этом нет, но отсутствие понимания необходимости комплексной защиты в таких организациях играет злую шутку с финансами компании. Предотвратить заражение обходиться значительно дешевле – нейтрализации и устранения последствий. К сожалению, пока «гром не грянет» - редко кто задумывается над этими вопросами.

Популярность спам-атак снижается с каждым годом. Если средний бизнес видит в спаме угрозу, которая может парализовать обмен информацией в компании, то представители малого бизнеса скептически относятся к этой проблеме, зачастую в организации отсутствует даже собственный почтовый сервер, сотрудники пользуются публичными сервисами для обмена информацией.

В киберпреступном мире существует масса группировок, готовых за определенную плату произвести DDoS-атаку на сайт неугодной компании. Атакуемый ресурс становится недоступным и компания - жертва несет убытки, связанные с недоступностью сервисов. Ущерб от атак носит не только финансовый, но и репутационный характер. Примером подобной атаки, получившей широкую огласку в СМИ, стала атака на системы онлайн-бронирования компании «Аэрофлот» в 2010 году. Ущерб от атаки компании «Аэрофлот» оценивается в 146 млн. рублей, компании Assist – партнера «Аэрофлота» в 15 млн. рублей. В июле 2013 года организатор атаки был осужден на 2,5 года лишения свободы. Большой бизнес осознает опасность DDoS-атак и старается подготовить и защитить свою инфраструктуру от возможной атаки, однако получается далеко не всегда. Ботнеты, используемые для атак, способны генерировать трафик в десятки Gb/s, защита в такой ситуации становится нетривиальной задачей.

Зарекомендовавший себя в преступных кругах фишинг, активно набирает обороты и применяется злоумышленниками для получения конфиденциальной информации. Например, с помощью фишинговой атаки в 2013 году хакер смог получить данные 2 млн. абонентов Vodafone Germany. Сотрудники компаний стали чаще использовать мобильные гаджеты для работы и угроза кражи девайса, который имеет доступ в корпоративную сеть, постоянно растет.

Методы защиты

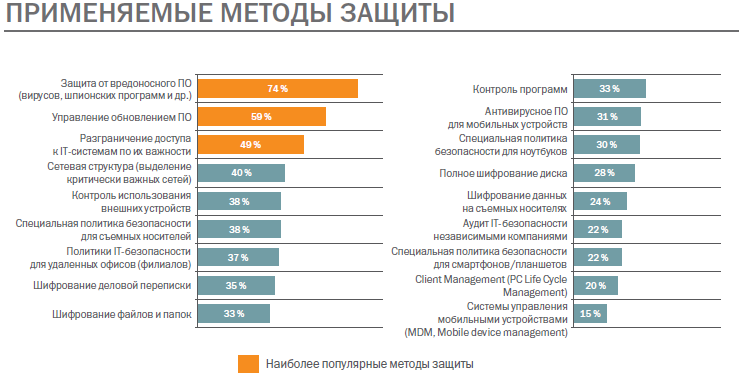

Наиболее распространенной мерой обеспечения информационной безопасности в компаниях остается использование антивирусной защиты.

Рисунок 5: Методы, применяемые для защиты информации по данным «Лаборатории Касперского»

Сигнатурных и эвристических методов защиты недостаточно для обеспечения безопасности от новейших угроз. Для защиты от эксплуатирования уязвимостей в операционной системе и приложениях следует использовать решения, которые включают в себя компоненты анализа поведения программ, одним из таких решений является Kaspersky Small Office Security.

Управлению обновления программного обеспечения уделяется большая роль, ведь уязвимое программное обеспечение является одним из основных источников угроз. Для централизованного обновления развертываются специальные системы, пренебрежение которыми может обернуться миллионными потерями. Использование сетевых экранов и IDS вкупе с DLP позволяет эффективно противостоять сетевым атакам, своевременно выявлять подозрительный трафик в сети и обнаруживать утечку конфиденциальных данных из компании.

Большинство компаний разграничивает доступ к IT-системам, согласно уровню доступа сотрудников предприятия. Выстраивание внутренней информационной безопасности без контроля мобильных устройств сотрудников, сводит на нет меры по предотвращению утечек информации. Мобильные устройства, будь то смартфоны или планшеты, могут быть скомпрометированы злоумышленниками для получения доступа к внутренней инфраструктуре компании с ее конфиденциальной информацией. Уже сейчас существуют решения позволяющие обеспечивать комплексную защиту мобильных устройств, надежно защищая их от вредоносных программ, спама и фишинга. Мобильное устройство может быть утеряно или украдено, в этом случае необходимо иметь возможность удаленного контроля устройства. Удаленная блокировка и очистка устройства, в случае его утери или кражи, реализована в защитном приложении для мобильных устройств, входящем в пакет Kaspersky Small Office Security. При утере или краже мобильного устройства такой функционал становится незаменимым, позволяя минимизировать риск кражи конфиденциальных данных.

В средних и крупных компаниях применяется запрет использования съемных носителей. Принесенный на флешке червь одним из сотрудников мгновенно станет достоянием всей сети. Червь Kido, использовавший сменные носители для своего распространения, являлся в кошмарных снах системным администраторам, в сети которых были разрешены сменные носители. Современные решения для малого бизнеса должны обеспечивать автоматический контроль использования подключаемых устройств.

Выводы

Большинство компаний недооценивает риски связанные с киберугрозами. Компании должны инвестировать в обучение сотрудников, объясняя базовые правила безопасной работы в сети и повышая уровень осведомленности о новых угрозах. Грамотные пользователи на рабочих местах – хорошая основа для информационной системы безопасности компании. Концепция BYOD, набирающая популярность, создает для бизнеса дополнительные риски информационной безопасности, для решения которых необходимо использование специальных политик для мобильных устройств и MDM. Вопросы информационной безопасности для небольших компаний отходят на задний план или вообще не решаются. Сотрудники компаний имеют права администратора, полный доступ ко всем устройствам и системам, что вызывает бесконтрольное использование ресурсов организации. Отдельная защита требуется при работе с системами онлайн-банкинга и другими платежными системами, которая позволит обезопасить сотрудников от ввода данных на фишинговых сайтах и перехвата параметров доступа к счетам вредоносными программами. Небольшим компаниям нужно универсальное решение за разумную стоимость, отличающееся простотой установки и управления, которое позволит гибко настроить использование ресурсов компании, а так же обеспечит комплексную защиту от всех типов угроз. Примером такого решения служит Kaspersky Small Office Security.