В текущем году специалисты отмечают рост количества случаев шантажа. Под угрозой как обычные люди, так и компании, которые подвергаются атакам при помощи таких сотрудников. Как выявить подобные угрозы и защититься от них?

Введение

В последний год количество проявлений шантажа растёт. Причём речь идёт почти всегда об онлайн-шантаже. Согласно классическому определению, шантаж является ситуацией, когда человека заставляют выполнить требования под угрозой оглашения неприятных сведений или причинения вреда. Требование сводится к выплате определённой суммы, передачи имущества, а также участия в сомнительных или незаконных действиях.

Шантаж может быть традиционным и с использованием онлайн-инструментов. Последний распространён намного шире. Он в целом более стандартизован и типизирован, и методы киберпреступников таковы, что позволяют их использовать в отношении любых людей, в том числе абсолютно незнакомых.

Плюс ко всему, играют роль анонимность, отсутствие границ и чувство безопасности. Использование цифровых инструментов к тому же существенно упрощает решение многих задач шантажистов, в частности, связанных с распространением компрометирующих данных.

Традиционный «офлайновый» шантаж требует сбора сведений о потенциальном объекте и знания чего-то, что может стать рычагом для влияния. Как правило, жертвами офлайнового шантажа становятся те, кто лично знаком с шантажистом. Нередко шантажистами оказываются родственники, особенно когда речь заходит о дележе наследства.

Преподаватель Высшей Школы Правоведения РАНХиГС адвокат Евгений Кривцун выделил следующие виды шантажа:

- Финансовый. Наиболее распространённый и очевидный.

- Интимный. Часто используются поддельные изображения или видео, изготовленные с помощью технологии дипфейк.

- Репутационный. Наиболее часто используется в отношении публичных персон или владельцев бизнеса.

- Разглашение персональных данных (доксинг).

- Действия в отношении окружения. На жертву пытаются действовать не напрямую, а через окружение, обычно членов семьи.

- Принуждение к действиям. Причём само действие также может впоследствии стать поводом для продолжения шантажа.

Количество уголовных дел, которые возбуждают российские правоохранительные органы в отношении шантажистов, идёт на многие сотни. Только по статье 163 УК РФ (вымогательство) в 2024 году было возбуждено более 1400 дел в отношении шантажистов. В 2025 году, по оценке частного детектива Егора Гросмана, количество случаев шантажа в отношении жителей России выросло как минимум на 20 %.

Три проявления шантажа

Шантаж — явление довольно многоликое. Но в целом можно выделить 3 варианта. Один из них ориентирован на детей и подростков, другой — на взрослых. Целями злоумышленников являются частные лица. Третий вариант — это те случаи, когда основная цель состоит в атаке на компанию, а ведомые шантажистом сотрудники являются одним из инструментов.

Когда цель — дети

О росте количества атак на детей операторы связи, ИБ-компании и эксперты говорят с начала года. Среди вариаций атак шантаж занимает далеко не последнее место.

Его активно используют при так называемом кибергруминге — наиболее распространённой форме сексуализированной эксплуатации детей и подростков. Злоумышленники долгое время входят в доверие к потенциальным жертвам, чтобы заставить их отправлять интимное фото и видео. Но обычно злоумышленники пытаются выстроить доверительные отношения с жертвами и изолировать их от привычного окружения, включая родителей и друзей. В ряде случаев целью является установление интимных отношений в реальной жизни.

Специфической чертой онлайн-груминга является быстрое развитие ситуации. Если при традиционном развитии отношения занимают месяцы и годы, то в онлайне весь процесс длится несколько недель. Плюс ко всему, преследователи и шантажисты часто скрывают свой возраст, выдавая себя за ровесников.

Основной платформой, где распространён груминг, являются онлайн-игры. Так, одним из формальных поводов для блокировки игры Roblox было как раз слабое модерирование, которое не препятствовало в том числе сексуальным домогательствам в отношении детей. К слову, аналогичные претензии к данной игре выдвигают власти других стран. И, как показало недавнее исследование Hindenburg Research, они небезосновательны. В несколько меньшей степени груминг распространён в мессенджерах и социальных сетях, но чем старше подростки, тем доля этих каналов выше.

По данным «Лаборатории Касперского», каждый шестой российский подросток сталкивался с попытками груминга со стороны взрослых при общении в сети. По оценке детского психолога Ольги Бочковой, наибольшему риску груминга подвержены дети 7–12 лет. Именно в этом возрасте они в наименьшей степени способны противостоять манипуляциям. Как говорит британское исследование, подавляющее большинство жертв груминга — девочки: на них приходится более 80 % пострадавших.

Инициаторами сбора интимных фото и видео могут быть знакомые детей или их ровесники, так что попытки родителей как-то ограничить общение часто оказываются неэффективными. Ольга Бочкова рекомендует пытаться восстановить отношения и показать, что родителям можно доверять.

В мае 2025 года появилась новая техника атак на подростков. Конечной целью ее является вовлечение в противоправную деятельность либо кража денег или других ценных вещей родителей.

Как правило, атаки носят многоступенчатый характер. Обычно злоумышленники начинают общение под видом ровесников и пытаются выведать геометку. После этого в дело вступают «украинский военный» с угрозой нанести удар по данным координатам, и «сотрудник ФСБ», пытающийся выведать платёжные реквизиты карт родителей. Такой атаке подвергся, например, сын публициста Дмитрия Самойлова.

Компания F6 в ноябре зафиксировала более 6 тысяч атак на подростков, где конечной целью был доступ к деньгам родителей. Злоумышленники используют для знакомства мессенджеры и онлайн-игры, требуют выполнения неких безобидных заданий, обещая внутриигровые валюты или инвентарь. Затем общение переносится в мессенджер, где давление усиливается. Помимо денег, целью может стать и конфиденциальная информация, которая хранится на устройствах родителей.

Примером вовлечения в противоправную деятельность стал инцидент, когда подросток совершил поджог кинозала в одном из московских торгово-развлекательных комплексов (рис. 1). Как сообщил отец виновника, на преступление он пошёл под влиянием онлайн-шантажистов, которые угрожали ему через мессенджеры и онлайн-игры. Также, как рассказал директор сервиса Membrana Kids Арсений Эпов, злоумышленники также активно вербуют дропов и курьеров среди подростков, однако их привлекают в основном возможностью заработка.

Рисунок 1. Задержание подростка, который поджёг кинотеатр из-за шантажа

Шантаж с целью вымогательства

Количество схем, связанных с шантажом, ориентированных на взрослых, довольно много. Среди них есть весьма жестокие, например, связанные с угрозами вмешательства в работу кардиостимуляторов или электронными письмами, где якобы наёмные убийцы требуют оплатить им сумму, которая превышает стоимость «заказа».

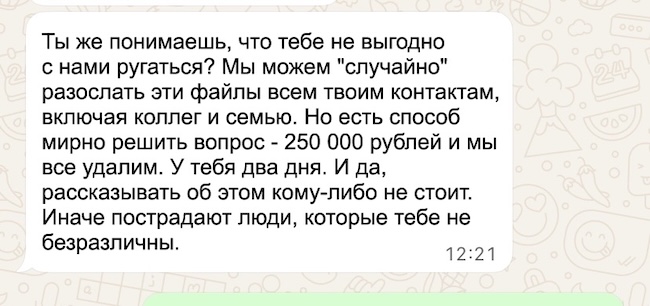

Однако чаще злоумышленники угрожают тем, что получили доступ к данным со взломанного компьютера или телефона, включая личную переписку и интимные фотографии, и требуют денег за молчание (рис. 2). Другой распространённой схемой является обвинение в распространении противоправных материалов от имени правоохранительных органов разных стран (рис. 3). В текущем мае появилась схема, где владельцам телеграм-каналов угрожают привлечением к ответственности за нарушение норм по маркировке рекламы. Во всех этих случаях требованием мошенников является выкуп.

Рисунок 2. Сообщение от шантажистов с требованием выкупа

Рисунок 3. Сообщение в мессенджере с угрозой от шантажистов о просмотре запрещённого контента

Также, как предупреждает Управление по организации борьбы с противоправным использованием информационно-коммуникационных технологий МВД России, шантаж является одним из способов монетизации кражи аккаунтов в мессенджерах и социальных сетях. Злоумышленники вымогают деньги за то, чтобы данные оттуда не распространялись.

Часто жертвой шантажистов становятся посетители сервисов знакомств. По данным опроса 2020 года, проведённого одним из антивирусных вендоров, с проявлениями шантажа сталкивался каждый девятый россиянин. Как правило, пользователям таких сервисов угрожают публикацией интимных фото или видео. С широким распространением технологий дипфейк количество попыток использования для шантажа обработанных или просто сгенерированных нейросетями видео будет только расти.

Также каналом для получения интимных фото стали объявления о кастингах непрофессиональных артистов массовки для съёмок видеоклипов. «Известиям» удалось связаться с одной из пострадавших от действий таких шантажистов.

Девушка рассказала, что её во время кастинга, который проходил в режиме видеоконференции, заставили раздеваться якобы для того, чтобы убедиться, что у неё отсутствуют пирсинги, татуировки, рубцы и шрамы. Затем её фото появились на ресурсе с рекламой интим-услуг. За то, чтобы убрать её анкету оттуда, шантажисты требовали довольно внушительную сумму.

Основатель компании «Киберсистема» Иван Ануфриев в комментарии для «Известий» назвал такой сценарий довольно распространённым. А эксперт по социотехническому тестированию Angara Security Яков Филевский видит у него большой потенциал по масштабированию и автоматизации за счёт использования нейросетевых технологий:

«Логично ждать фальшивых видеозвонков «от продюсеров» с поддельными лицами знаменитостей, автоматизированных ботов, отыгрывающих поведение кастинг-менеджеров и, возможно, даже запросов на 3D-сканы тела «для виртуальной примерки костюмов» — то есть сбор максимально интимных биометрических данных под красивой легендой».

Шантаж как элемент атаки на компанию

По мнению опрошенных нами экспертов, такие атаки встречаются. Однако большинство компаний предпочитает не выносить сор из избы и редко делает оглашает инциденты. В отличие от атак на обычных пользователей, эксперты не видят тенденции к росту таких атак.

Генеральный директор компании «Стахановец» Дмитрий Исаев назвал шантаж сотрудников как элемент атаки явлением не массовым, но тем не менее он представляет реальную угрозу. Особенно в сферах с высокой конкуренцией или доступом к ценной информации.

Руководитель департамента специальных сервисов Infosecurity (ГК Softline) Константин Мельников назвал такие случаи не слишком массовыми, но всё же регулярными. Речь идёт о нескольких десятках инцидентов за год.

Он назвал несколько сценариев возможных атак.

Первый — атака на одного человека, где в качестве объекта шантажа злоумышленник использовал взлом не личного, а корпоративного ПК. В практике Константина Мельникова был такой случай, причём на компьютере не было никаких критичных данных.

Более сложный и опасный случай — вербовка сотрудника внутри организации. Его могут вынудить передавать конфиденциальные данные, внедрять вредоносные программы в инфраструктуру или способствовать доступу в сеть организации. Конечной целью может выступать кража корпоративных данных или закрепление в инфраструктуре атакованной компании.

По оценке представителя Infosecurity, злоумышленники могут для получения данных или проведения действий использовать схему fake boss с применением технологий дипфейк и дипвойс (поддельная внешность и голос), действуя от имени руководителей.

Также, по мнению Константина, имеет место и публичный шантаж, объектом которого является руководство или собственники. Как правило, речь идёт об угрозах публикации компрометирующих материалов на них или компанию в целом с требованием выкупа.

Руководитель аналитического центра компании Zecurion Владимир Ульянов назвал шантаж одним из возможных способов вербовки инсайдеров. Однако он не слишком распространён, поскольку требует довольно трудоёмкой подготовительной работы, связанной с получением специфичной информации.

Руководитель продукта «Гарда DLP» ГК «Гарда» Арен Торосян назвал кибершантаж довольно распространённым явлением. Он стал одним из основных инструментов получения финансовой выгоды для злоумышленников. Злонамеренный инсайдер, внедрившийся в контур компании или завладевший ценной информацией, может шантажировать организацию и требовать вознаграждение, чтобы данные не попали в общий доступ или даркнет, либо чтобы не была нарушена работоспособность ИТ-инфраструктуры.

Схожей точки зрения придерживается и начальник службы безопасности «СёрчИнформ» Алексей Дрозд. Со ссылкой на данные от «Лаборатории Касперского» он оценил рост количества одних только мошеннических рассылок по схеме fake boss в 3–5 раз по сравнению с 2024 годом. Шантаж ключевых сторонников, по его оценке, стал одним из широко применяемых инструментов для атак на компании. Целью таких нападений является не быстрое обогащение, а нанесение максимального ущерба.

Ведущий кейс-аналитик ГК InfoWatch Эликс Смирнов отметил, что, как правило, шантаж сотрудников используют высокопрофессиональные и прогосударственные кибергруппировки, организованная преступность и зарубежные спецслужбы. Шантаж — широко распространённый способ вербовки, угрозы публикации компрометирующих материалов применяются наряду с идеологической и финансовой мотивацией.

Как обратил внимание Эликс, интерес могут представлять и бывшие сотрудники:

«В ИБ-сообществе широко известна история, когда на работных сайтах искали специалистов, имеющих опыт работы с маршрутизаторами конкретного телеком-оператора. На поверку это оказалось поиском людей, владеющих информацией о ключевых узлах ИТ-инфраструктуры и готовых к сотрудничеству. В дальнейшем таких сотрудников могут использовать не только как источник данных, но и как активных участников атаки».

Директор по продукту Staffcop, ИБ-эксперт Контур.Эгида Даниил Бориславский привёл пример из своей практики, когда, наоборот, сотрудник пытался шантажировать руководство компании:

«Сотрудник с повышенными правами, фактически системный администратор, понимая, что его будут увольнять, заранее скопировал критически важную информацию: коммерческие данные, контракты, бухгалтерию. После увольнения он начал шантажировать компанию, требуя деньги в обмен на нераспространение данных».

Архитектор информационной безопасности UserGate uFactor Дмитрий Овчинников выразил мнение, что атаки с использованием ведомых сотрудников работают только в специфических случаях, когда есть заказ на конкретную компанию, и обойти меры защиты в разумные сроки невозможно. По его оценке, нападения очень сложно детектировать, так как злоумышленники могут действовать под прикрытием легитимной учётной записи инсайдера. Такие атаки требуют очень тщательной подготовки и довольно глубоких знаний о компании.

Что делать?

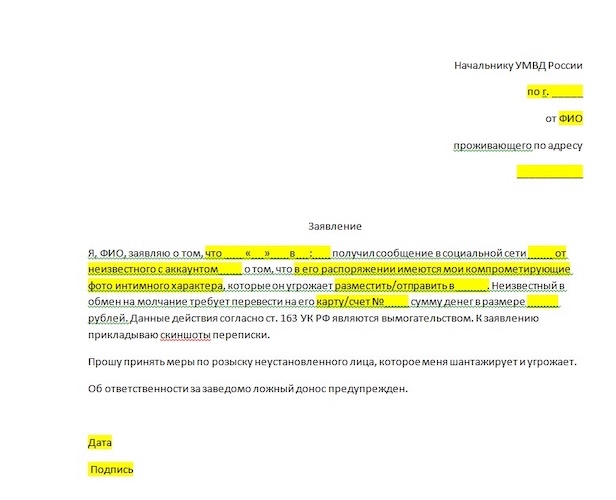

При шантаже, в отличие от кибербуллинга или преследования (сталкинга), злоумышленника привлечь вполне можно. Такие прецеденты есть, в том числе по довольно «тяжёлым» статьям Уголовного кодекса: 163 (вымогательство) и 242.1 (распространение порнографических материалов с участием лиц, не достигших 14 лет). Обе они предусматривают ответственность до 10 лет лишения свободы.

Существуют примеры привлечения шантажистов к ответственности по статьям 137 (нарушение неприкосновенности частной жизни), 138 (нарушение тайны переписки и телефонных переговоров) и 242 (распространение порнографических материалов) УК. Однако ответственность по ним намного меньше. Как правило, суды назначают по ним условное наказание или штраф.

«Главное — помнить: шантаж в мессенджерах — не приговор. Это ситуация, которую можно и нужно брать под контроль. Вы не обязаны оставаться один на один с угрозами, помощь всегда есть», — призывает Егор Гросман.

Он советует тем, кто подвергается шантажу, следовать такому порядку действий:

- Не платить. Вымогатель, получив деньги, не останавливается, и начинает требовать их снова и снова.

- Необходимо фиксировать всё: скриншоты, ссылки на профили, номера карт. Эти данные пригодятся для работы специалистов.

- Заблокировать вымогателя после того, как собрана доказательная база.

- Проанализировать, насколько реален компромат. Как минимум в половине случаев угрозы являются блефом.

- Обратиться к специалистам. Это может быть обращение в правоохранительные органы, к частному детективу, который поможет определить личность злоумышленника и собрать доказательную базу для привлечения его к ответственности.

Юрист по судебным спорам компании «Интеллект-Право» Анастасия Тарасенко при этом призывает не грубить и не оскорблять злоумышленника. Тем самым можно его спровоцировать. И в целом задача преступника сводится к тому, чтобы вывести жертву на эмоции, которые помогут заставить заплатить или выполнить другие нужные действия. При общении со злоумышленником лучше тянуть время, за которое можно собрать доказательства и обратиться в правоохранительные органы (рис. 4).

Рисунок 4. Образец заявления в правоохранительные органы по факту шантажа

В некоторых случаях злоумышленники действуют от имени сотрудников правоохранительных органов. Старший спам-аналитик «Лаборатории Касперского» Анна Лазаричева напоминает, что правоохранительные органы не высылают обвинения по электронной почте, а угрозы «выложить компромат» — не более чем психологический приём.

В случае атак на детей, как подчёркивает Ольга Бочкова, нужно добиться того, чтобы они не скрывали от взрослых свои проблемы. Неслучайно шантажисты пытаются сделать всё, чтобы их жертвы держали свои проблемы в секрете.

Из технических средств, способных снизить вероятность атак, хотелось бы отметить инструменты борьбы со спамом. На конференции PHDays 2024 приводилась статистика, согласно которой правильно настроенная защита от непрошенной почты позволяла купировать до 90 % угроз, которые распространяются по данному каналу.

Такие технологии существуют и для мессенджеров, например специальные боты для Telegram и встроенные средства «Семейная защита» для Max. Но онлайн-игры и социальные сети подобных решений не имеют.

Как отмечает Алексей Дрозд, любые жертвы шантажа и других киберпреступлений имеют право на забвение — удаление любой порочащей, неактуальной или нарушающей закон информации. Оно закреплено в статье 10.3 Федерального закона №149-ФЗ «Об информации, информационных технологиях и о защите информации».

Во многом эти же рекомендации действуют и при атаках на компании. Но есть и своя специфика. Так, например, Даниил Бориславский предупреждает: при оплате выкупа начинают возникать различные посредники и псевдопосредники, которые пытаются вымогать деньги.

«Первая задача — быстро понять, каким образом была украдена информация, закрыть этот канал, проверить и заблокировать все учётные записи и доступы. Есть риск, что инсайдер до сих пор присутствует в системе и знает планы компании. Коммуникации в такой ситуации лучше выносить в альтернативные каналы. Дальше — анализ путей кражи и выноса данных, и формирование плана, который не допустит повторения такой ситуации в будущем», — советует Даниил.

Дмитрий Овчинников рекомендует построить культуру доверия в компании. А вот воспитание «культуры страха» за любую провинность приводит к умалчиванию инцидентов, включая резкое снижение скорости реакции сотрудников и повышение стоимости устранения последствий атаки.

Владимир Ульянов напоминает, что сотрудник, ставший жертвой шантажа, может быть полезен для расследования инцидента, понимания источника атаки, а в отдельных случаях — стать инструментом ответной атаки, доставки дезинформации и т. д. При общении с жертвой шантажа необходимо избегать психологического давления. В интересах же службы безопасности организации — собрать информацию и минимизировать последствия.

«Главный риск, способный привести к обратному эффекту, — чрезмерно жёсткая реакция со стороны СБ. Если сотрудник столкнётся с таким давлением, он может принять решение не сообщать о будущих инцидентах. Это формирует культуру замалчивания, которая в долгосрочной перспективе представляет для компании гораздо большую угрозу, чем единичный случай шантажа», — добавляет Константин Мельников.

Дмитрий Исаев рекомендует сосредоточиться на поддержке сотрудника, который стал жертвой шантажа, и технико-правовом анализе:

«Важно обеспечить конфиденциальность и моральную поддержку, одновременно оценивая масштаб угрозы, собирая цифровые следы и подключая юридический отдел для того, чтобы делать правильные шаги и не усугублять ситуацию. И, конечно же, обязательно подключить правоохранительные органы, потому что рано или поздно факт шантажа будет установлен, и в этом случае очень много будет зависеть от позиции сотрудника и его готовности сотрудничать со следствием».

Эликс Смирнов подчеркнул, что обычно использование ведомых сотрудников является признаком очень опасных и серьёзных атак, поэтому обращаться в правоохранительные органы нужно обязательно. Без их помощи купировать атаку часто просто невозможно.

Что касается технических средств, то для купирования корпоративных угроз существует целый спектр защитных решений, включая DLP (Data Leak Prevention, предотвращение утечек данных), IRM (Information Rights Management, управление правами на информацию), DCAP (Data-Centric Audit and Protection, аудит и защита данных). Они позволяют с помощью встроенных аналитических средств выявлять аномалии в поведении сотрудников, которые обычно свидетельствуют о том, что идёт сбор данных. Главное тут — не пропустить такой момент и вовремя отреагировать на тревожные симптомы.

«Современные DLP способны отслеживать изменения на основе статистики, собираемой сенсорами системы, и анализа естественной переписки сотрудников. Такой подход позволяет выявлять отклонения в поведении, но «расшифровка» этих отклонений, понимание сути аномалий и что за ними стоит, лежит на сотрудниках служб безопасности. Программными средствами можно шаблонизировать некоторые из сценариев, например, внутрикорпоративный конфликт или подготовку к увольнению, но сказать наверняка, что коллега стал жертвой шантажа, пока невозможно», — предупреждает Владимир Ульянов. Выявить конкретный вид угрозы можно лишь в том случае, если он нашёл отражение в корпоративной переписке, которую отслеживает DLP-система.

Как предупреждает Алексей Дрозд, шантаж трудно описать жёсткими правилами. Поэтому классические аналитические средства не позволяют выделить такой сценарий из числа возможных.

Выводы

Кибершантаж является довольно распространённым явлением. Но в силу того, что злоумышленники используют интимные темы для воздействия на своих жертв, его проявления не слишком афишируются. Причём такие атаки имеют явные тенденции к росту, особенно в случаях шантажа детей и подростков.

Атаки на компании с использованием шантажируемых сотрудников распространены меньше. Однако нельзя исключать того, что значительная часть таких случаев не раскрывается. Такие атаки чрезвычайно опасны, поскольку за ними стоят высокопрофессиональные кибергруппировки или спецслужбы.