На пресс-конференциях, посвящённых подведению итогов года, любые ИБ-компании пытаются прогнозировать то, как будет развиваться ситуация в будущем. Не стала исключением и «Лаборатория Касперского». По мнению её экспертов, ключевой угрозой станет сосредоточение злоумышленников на атаках бизнеса.

- 1. Введение

- 2. Направления главного удара

- 3. ИИ. И новая надежда, и скрытая угроза

- 4. Серые лебеди. Прилетят ли они?

- 5. Выводы

Введение

Обычно ИБ-компании уже несколько лет традиционно пессимистичны в том, что касается оценки ситуации с угрозами. Прогнозы же обычно сводятся к тому, что всё будет ещё хуже.

Эксперты «Лаборатории Касперского» в ходе пресс-конференции, посвящённой подведению итогов 2025 года и прогнозу развития ситуации на ближайшую перспективу, были довольно оптимистичны. Так, главный эксперт компании Сергей Голованов обратил внимание на то, что ушедший год стал первым с 2022-го, когда количество пользователей, которые лично столкнулись с различными киберугрозами, упало ниже 50 %.

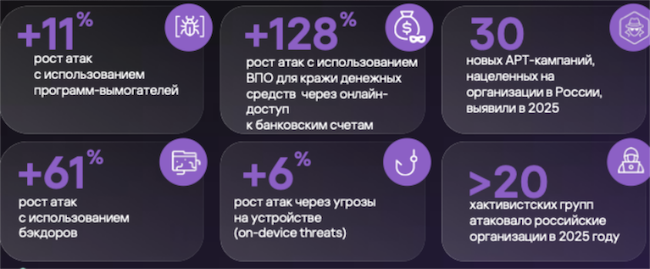

Но при этом, как подчеркнула вице-президент «Лаборатории Касперского» по развитию бизнеса в России и странах СНГ Анна Кулашова, активность злоумышленников отнюдь не снижалась. Так, системы компании в 2025 году ежедневно обнаруживали около полумиллиона новых образцов вредоносного кода против 342 тысяч в 2019 году. Количество некоторых видов атак выросло более чем вдвое (рис. 1).

Рисунок 1. Атаки на российские организации по итогам 2025 года

Тем не менее есть и очевидные успехи. Среди них Сергей Голованов назвал победу над мобильным зловредом NFCGate в его изначальной или прямой версии. Анна Кулашова назвала серьёзным фактором включение высшего руководства компаний в вопросы кибербезопасности.

С другой стороны, есть немало довольно тревожных факторов и тенденций. Также периодически приходится сталкиваться с возвращением, казалось бы, давно забытых практик и техник атак. Не исключено, что некоторые из них вернутся в наступившем году.

Направления главного удара

По оценке Анны Кулашовой, ключевыми тенденциями 2026 года станут 2 глобальных фактора:

- Использование искусственного интеллекта как для целей киберзащиты, так и кибернападения.

- Распад единого мирового киберландшафта, или его балканизация.

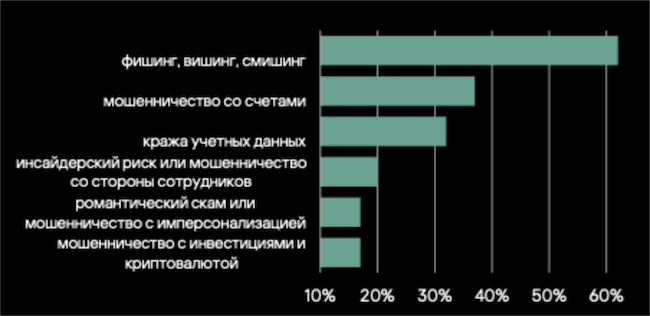

Основным видом угроз, причём для всех категорий пользователей, она назвала кибермошенничество. Согласно данным исследования Global Cybersecurity Outlook 2026, которое было приурочено к открытию Всемирного экономического форума в Давосе, с проявлениями фишинга и его голосовой формы — вишинга — сталкивались 75 % генеральных директоров компаний, а с вымогательством — более половины (рис. 2).

Рисунок 2. Результаты опроса генеральных директоров Global Cybersecurity Outlook 2026

Новой тенденцией 2025 года на российском рынке, как подчеркнул Сергей Голованов, стало заметное перераспределение усилий злоумышленников в сторону атак на бизнес. Это связано с тем, что у компании, даже небольшой, за один эпизод можно украсть больше, чем в случае успешной атаки на частное лицо. При атаках на крупный бизнес и относительно небольшие компании злоумышленники используют разные методы.

Атаки на обычных пользователей

С одной стороны, доля российских конечных пользователей, которые пострадали от атак за 2025 год, уменьшилась до 47,4 %. Для сравнения, в 2024 году она составляла 58 %.

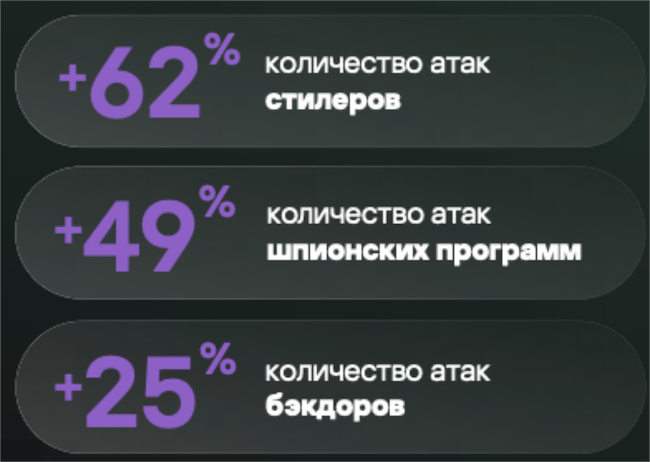

Однако, как отметил руководитель Kaspersky GReAT в России Дмитрий Галов, это стало побочным эффектом перераспределения усилий злоумышленников, в том числе в сторону резкого роста использования шпионских программ (рис. 3).

Рисунок 3. Основные индикаторы роста шпионских атак на российских конечных пользователей в 2025 году

Основными жертвами шпионских программ обычно являются политики, активисты, топ-менеджеры и собственники бизнесов, журналисты, блогеры, дипломаты, исследователи и различные медийные персоны. В целом шпионские программы хорошо маскируются, но, как подчеркнул Дмитрий Галов, современные средства защиты информации шпионское ПО выявляют.

Наиболее высокий рост демонстрируют мобильные шпионские программы. Среди них Дмитрий Галов особо выделелил Triada, количество заражений которым выросло в 4,5 раза за год, а также LunaSpy, который в 2025 году только появился. Оба эти зловреда помимо шпионажа позволяют решать множество задач злоумышленников, от кражи паролей до перенаправления звонков на нужные атакующим номера.

Стабильно тяжёлой Дмитрий назвал ситуацию с навязчивыми преследованием, слежкой (сталкингом). По его оценке, резкого роста количества проявлений сталкинга в 2025 году не было. А вот в 2024 году рост количества инцидентов, по данным «Лаборатории Касперского», составил 25 %. Согласно исследованию, со слежкой лично сталкивался каждый седьмой россиянин. Причём практически одинаковое количество считает сталкинг неприемлемым и не видит в этом ничего предосудительного.

Из технических средств сталкеры активно используют специализированное ПО — stalkerware. В прессе приводились примеры того, когда преследовали применяли и легитимное ПО для родительского контроля, однако, по оценке Дмитрия Галова, такая ситуация в целом как минимум нетипична. Более распространено использование различных трекеров, тем более что их очень легко превратить в средство для слежки.

Как отметил Сергей Голованов, серьёзной угрозой для конечных пользователей остаётся телефонное мошенничество. По данным WhoCalls, в 2025 году с такого рода звонками столкнулись ровно две трети россиян, с телефонным спамом — практически все мобильные абоненты.

Данная угроза, по его оценке, будет развиваться в сторону расширения использования технологий дипфейк, чему способствует рост качества видео. С другой стороны, он не видит предпосылок для выхода на отечественный рынок крупных международных скам-центров, расположенных в азиатских странах. С таким предостережением на SOC Forum 2025 выступил заместитель председателя правления Сбербанка Станислав Кузнецов.

Однако Сергей Голованов считает эти опасения несколько преждевременными. Во-первых, лингвистические технологии пока не достигли того уровня, который позволяет проводить синхронный перевод, и во-вторых, речь, сгенерированная ИИ, до сих пор выглядит неестественно, эффективность таких атак будет крайне низкой.

Но наиболее опасной и быстрорастущей угрозой Сергей назвал мобильные зловреды. Особо он выделил троян Mamont и обратную версию NFCGate, предназначенную для краж средств с карточных счетов. На них приходится более 90 % всех заражений мобильных устройств.

Атаки на малый бизнес

Сергей Голованов назвал 2025 год «годом взломанных бухгалтеров». В середине года произошли массовые кражи на системы дистанционного банковского обслуживания (ДБО). Такие атаки были массовыми с конца нулевых до середины 2010 годов. В 2025 году пострадали, согласно статистике компании, около 12 тыс. компаний, в основном малых и средних. Отраслевое распределение приведено на рис. 4.

Рисунок 4. Распределение компаний, атакованных через ДБО в 2025 году

В атаках 2025 года использовались те же троянские программы, что и 10–15 лет назад. Злоумышленники использовали троянцы PureRAT, VenomRAT и Buhtrap. Это те же зловреды, которые применялись для краж через ДБО на рубеже нулевых и десятых. Также, как обратил внимание Сергей Голованов, злоумышленники активно пользовались массовыми нарушениями правил работы с банковскими приложениями и отсутствием полных проверок финальных поручений перед отправкой в банк.

Однако были и фундаментальные различия между атаками 10–15-летней давности и в 2025 году. Раньше, как обращал внимание генеральный директор RTM Group Евгений Царев, злоумышленники очень часто эксплуатировали уязвимости в системах ДБО. В 2025 году ничего подобного не наблюдалось. Зато в ушедшем году заражённые документы, которые служили контейнерами для распространения троянцев, распространялись через системы электронного документооборота. Ранее заражённые файлы рассылали по электронной почте.

Как признался Сергей Голованов, в конце 2025 года компания ожидала второй волны атак на ДБО. Однако её не случилось. Не исключено, что она повторится в середине уже текущего года.

Бизнес, прежде всего малый и средний, столкнулся с атаками класса Fake Boss. Злоумышленники активно использовали дипфейк-имитации голосов реальных руководителей. К концу 2025 года даже бесплатные инструменты смогли генерировать изображения вполне приличного качества, которое не выдавали те или иные артефакты, характерные для видео, сгенерированного нейросетью на основе фотографий из открытых источников (соцсети, фотогалереи на корпоративных веб-сайтах).

Между тем, сотрудники атакованных компаний всё же довольно часто выявляли такие атаки. В основном из-за того, что манера общения злоумышленника разительно отличалась от той, которую использует реальный руководитель. Несколько реже фейкового руководителя выдавала слишком «стерильная» речь без фоновых шумов. Автору также известны примеры того, когда лже-руководителя выдало оформление аккаунта в мессенджере: другое фото на аватаре, а также скрытый номер телефона у злоумышленника, который выдавал себя за генерального директора.

В целом, как показало совместное исследование «Контур.Толк» и «Лаборатории Касперского», с атаками Fake Boss сталкивались 80 % опрошенных компаний. В каждой девятой такая атака была успешной для злоумышленников. Однако проникновение в ИТ-инфраструктуру, кража денег или передача платёжных реквизитов отмечали единичное количество респондентов.

Что угрожает крупным компаниям

Главной угрозой для крупных компаний Сергей Голованов назвал шифровальщики и вайперы. Согласно данным «Лаборатории Касперского», с такими атаками столкнулись 6 % крупных российских компаний. Сергей подчеркнул, что именно такими были все без исключения знаковые инциденты 2025 года, которые попали в публичную плоскость. Среди пострадавших отраслей он отметил финансовый сектор, транспорт, розничную торговлю и производство.

В 2026 году данная тенденция продолжится. Причём это случится вне зависимости от того, как будет развиваться геополитическая ситуация: поменяется только мотивация атакующих. В случае деэскалации доминировать будет финансовая выгода и возможный выкуп, который, как отметил Сергей Голованов, некоторые компании уже закладывают в бюджеты. Если же текущая ситуация законсервируется, то основным станет желание нарушить бизнес-процессы атакуемой компании. Тут злоумышленники будут чаще использовать вайперы, которые ориентированы на уничтожение данных.

Основным вектором проникновения стали атаки на цепочки поставок. Эта ситуация сохраняется уже не первый год. Злоумышленники атакуют компании не напрямую, а через партнёров, где ниже уровень защиты.

А вот активный блеф на краже данных стал уже новой тенденцией, характерной для 2025 года. Это стало прямым следствием ужесточения ответственности за утечки персональных данных, которые с конца мая чреваты увеличенными штрафами, в том числе и оборотными.

Помимо «Лаборатории Касперского», на данную тенденцию обратили внимание и другие игроки ИБ-рынка. Еще в июне её обнаружили в IZ SOC (коммерческий SOC компании «Информзащита»). Одной из наиболее опасных группировок, которая начала практиковать двойное вымогательство, стала проукраинская Librabian Ghouls.

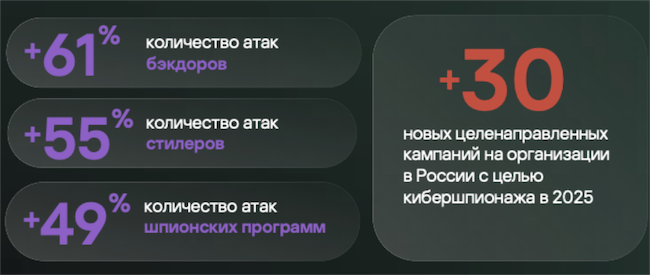

Также крупный бизнес и госучреждения являются целью группировок, которые специализируются на кибершпионаже. Как отметил Дмитрий Галов, в 2025 году количество таких атак быстро росло (рис. 5).

Рисунок 5. Рост количества шпионских атак на российские компании

Среди новых кампаний Дмитрий особо отметил бэкдор CoolClient. Он использовался для атак на компании в России и странах Средней Азии.

Значительный рост атак с целью кибершпионажа фиксируют и другие ИБ-компании. В частности, по данным исследования ландшафта угроз Threat Zone 2026, подготовленного BI.ZONE Threat Intelligence, доля такого рода атак выросла в 2025 году до 37 % против 21 % годом ранее. Схожие результаты показало аналогичное исследование F6.

Также F6 провела атрибуцию группировок. Ожидаемо среди тех, которые атакуют российские организации, преобладают проукраинские. Однако среди них оказалось немало китайских, 3 северокорейских и одна казахстанская.

Как обратила внимание Анна Кулашова, заметно отличаются приоритеты генеральных директоров и руководителей ИБ-служб в том, что касается организации противодействия основным угрозам, согласно данным исследования Global Cybersecurity Outlook 2026 (см. таблицу). Это может быть чревато развитием внутренних конфликтов в компаниях. Впрочем, данные результаты были получены в ходе глобального опроса, и нельзя исключать того, что в российских организациях ситуация будет отличаться.

Таблица 1. Киберриски, вызывающие наибольшие опасения у CEO и CISO

|

Приоритеты генеральных директоров |

Приоритеты ИБ-директоров |

|||

|

Номер пп |

2025 год |

2026 год |

2025 год |

2026 год |

|

1 |

Шифровальщики |

Кибермошенничество |

Шифровальщики |

Шифровальщики |

|

2 |

Кибермошенничество и фишинг |

Уязвимости ИИ |

Риски атак на цепочки поставок |

Риски атак на цепочки поставок |

|

3 |

Риски атак на цепочки поставок |

Эксплуатация уязвимостей |

Кибермошенничество и фишинг |

Эксплуатация уязвимостей |

ИИ. И новая надежда, и скрытая угроза

Искусственный интеллект и сервисы, которые его используют, уже далеко не первый год формируют новостную повестку, причём далеко не только в сферах ИТ и ИБ. На него возлагают большие надежды, но, с другой стороны, появляется скепсис.

Все больше людей склонны рассматривать ИИ как угрозу, в том числе экзистенциальную. В одном религиозном журнале даже обсуждали, может ли антихрист быть не человеком, а компьютерной программой. С другой стороны, угроза быть уволенным из-за замены ИИ ненулевая. Согласно данным опросов, боится быть уволенными из-за внедрения ИИ в среднем каждый восьмой россиянин. И такие прецеденты реально уже есть.

Руководитель группы AI Technology Research «Лаборатории Касперского» Владислав Тушканов назвал главной тенденцией 2025 года, как на глобальном, так и на российском рынке, появление моделей с открытым кодом. Пионерами стали китайские проекты, начиная с Deepseek. Использование такой модели разработки позволило с относительно небольшими затратами сделать вполне конкурентоспособный сервис. Здесь же в ряду: Qwen, GLM, Kimi, Minimax. Даже OpenAI в 2025 году выложил в открытый доступ некоторые из своих моделей. Не отставали и российские разработчики, включая Яндекс, Сбер и Т-Банк.

Другой тенденцией, на которую обратил внимание Владислав, стал выход ИИ-агентов в сегмент B2C. Такие инструменты появились практически во всех сколько-нибудь популярных браузерах, в том числе самом популярном Google Chrome, отечественном Яндекс Браузере, штатном обозревателе Windows Edge и Apple Safari. Интеллектуальные ассистенты активно внедрялись в системы управления умным домом, особенно для реализации консьерж-функций.

Летом 2025 года «Лаборатория Касперского» провела опрос, посвящённый основным сценариям использования ИИ россиянами (рис. 6). Как оказалось, наиболее популярными стали консультации в таких весьма чувствительных сферах, как финансы, личное здоровье, смежная область формирования оптимального рациона питания, юридические вопросы.

Рисунок 6. Сценарии использования ИИ россиянами

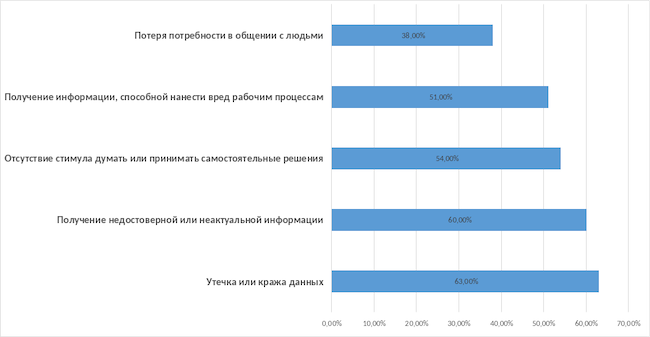

С другой стороны, две трети респондентов заявили, что не считают нейросети полностью безопасными. Основные опасения, которые показал опрос, приведены на рис. 7.

Рисунок 7. Основные опасения россиян, связанные с использованием нейросетей

Соблюдают меры предосторожности при работе с нейросетями — заявили 86 % респондентов. Почти две трети (63 %) не оперируют персональными и прочими конфиденциальными данными, 53 % перепроверяют информацию, 49 % не предоставляют доступы к файлам на локальных накопителях устройств, ровно четверть запрещает использовать свои переписки для обучения моделей, а 21 % удаляют свои переписки с чат-ботами.

Не менее серьёзной угрозой, как подчеркнул Владислав Тушканов, является то, что широкое использование агентов с ИИ не только усугубляет существующие риски (мошенничество, вредоносный код), но и порождает новые. Причём те же большие языковые модели могут быть как инструментом (точнее, такие атаки уже имеют место), так и целью атаки.

Всё это, по мнению Владислава Тушканова, требует принятия мер: «ИИ-агенты — это растущий тренд, в 2026 году они буду развиваться ещё активнее. Важно, чтобы и разработчики, и обычные пользователи знали о возможных рисках. Многие уже в курсе, что нейросети могут галлюцинировать, но существуют и другие проблемы, например промпт-инъекции. Число кибератак, в которых LLM — инструмент или цель, растёт, поэтому нужно не только повышать осведомлённость пользователей об угрозах, но и активно развивать системы для защиты от них, в том числе на базе машинного обучения».

В качестве примера таких защитных средств Владислав назвал функции DLL Hijacking Detection и Compromised Account Detection в Kaspersky SIEM (KUMA) и Kaspersky XDR.

Однако есть и другие точки зрения. Так, как показало обсуждение на одной из конференций, посвящённых внедрению ИИ в процесс разработки, большие языковые модели выдают код очень низкого качества, причём они совершают некоторые виды ошибок даже чаще, чем люди. К вредоносному коду данное утверждение также применимо в полной мере.

Есть 2 направления, где ИИ действительно является серьёзной угрозой. Уже в 2023 году применение генеративного ИИ позволило поднять эффективность массовых фишинговых атак практически до уровня целевых практически без затрат. Кроме того, ИИ широко используют для создания сайтов-клонов, куда заманивают потенциальных жертв организаторы фишинговых атак, что многократно повышает их эффективность.

Другой сферой приложения стали технологии дипфейк. Качество сгенерированных изображений, фото и видео неуклонно растёт. Как обратил внимание Сергей Голованов, ещё в начале 2025 года многие дипфейк-видео уже в первые секунды выдавали своё происхождение, а уже к осени артефакты на них исчезли.

Выдают их разве что отсутствие фоновых шумов, а также манера разговора, скажем там, нетипичная для оригинала, если речь идёт о схемах вроде Fake Boss или «мама, я попал в беду».

Серые лебеди. Прилетят ли они?

Выступление главного технологического эксперта компании Александра Гостева было посвящено анализу в целом маловероятных, но потенциально очень опасных угроз. По его мнению, их 6.

«Данные сценарии — не предсказания того, что произойдёт в следующем году, а структурированные мысленные эксперименты о том, что может произойти, если некоторые из наших основных технических предположений не сбудутся. Они занимают среднее положение между обычными прогнозами и полноценными „чёрными лебедями” — их сложно смоделировать, но они потенциально могут серьёзно повлиять на развитие отрасли», — прокомментировал Александр Гостев.

Прежде всего, среди таких сценариев Александр выделил возможную атаку на сервисы NTP, которые обеспечивают синхронизацию времени. Возможным последствием тут может стать расхождение временных меток транзакций в финансовых системах, сбои в процессах безналичных расчётов, аннулирование сертификатов шифрования. Также без точной временной привязки потеряют ценность многие данные, которые хранятся в журналах (логах). Всё это разрушит основу, необходимую для координации любых сложных цифровых систем.

Ещё одной неочевидной угрозой является утрата цифровых знаний из-за совокупности сразу нескольких факторов: выхода из строя носителей (магнитных, твердотельных и оптических дисков, магнитных лент, разного рода картриджей), использования устаревших форматов файлов, которые не может прочитать современное ПО, отсутствия специалистов, которые умеют работать с устаревшим оборудованием. Утеря цифровых знаний грозит утратой важных исторических источников и результатов научных исследований.

Уже были прецеденты. Так, в 2016 году оказалось, что получить доступ к архиву известного телевизионного продюсера Юджина (Джина) Родденберри, создателя франшизы Star Trek («Звёздный путь») невозможно из-за того, что данные с 200 дискет из его архива невозможно прочитать ни на одном из компьютеров, которые были в распоряжении наследников. Пришлось обращаться к услугам компании DriveSavers, которой удалось найти компьютер той же модели, которой пользовался продюсер, и прочитать дискеты. Причём найти ПК удалось с большим трудом в одном из музеев компьютерной техники.

Среди серых лебедей Александр Гостев также назвал возможный кризис существующей модели интеллектуальной собственности, связанный с широким распространением искусственного интеллекта. Это связано с тем, что корпорации всё чаще патентуют не только конкретные устройства, но и широкие классы методов и алгоритмов, разработанных с помощью ИИ. Особенно это касается таких сфер, как биомедицина, химия, материаловедение, где возможное дублирование может привести к тому, что из-за «патентных войн» компаний затормозятся исследования, так как независимые лаборатории и университеты будут их избегать вследствие юридических рисков.

Возможный коллапс пузыря, связанного с ИИ, также может стать угрозой. К её реализации может привести разрыв между ожиданиями от внедрения этих технологий и практическими результатами, которые оказываются значительно скромнее. Может быть эффект, сравнимый с крахом доткомов в 2001 году. Нельзя исключать и того, что схлопывание ИИ-пузыря может привести к очередной «зиме» ИИ. Впрочем, и в 1950-х, и в 1980-х, когда наблюдалось разочарование в ИИ, разрыв между ожиданиями и результатом был очень большим. Но даже в то время развитие не прекратилось, хотя и существенно замедлилось.

Серьёзную угрозу может также представлять внезапное математическое открытие в области теории чисел, которое кардинально упростит решение задач по факторизации или дискретным логарифмам на классических компьютерах. Это может в короткие сроки привести к компрометации всей существующей криптографии.

Нельзя исключать и того, что очередная солнечная вспышка вызовет массовый выход из строя спутников, которые находятся на орбите. Помимо того, что перестанут работать сервисы, которые обеспечивают различные орбитальные группировки, включая доступ в интернет, дистанционное зондирование Земли или геопозиционирование, все эти аппараты превратятся в космический мусор, от которого сложно и дорого избавляться. Все это приведёт к тому, что вывод на орбиту новых спутников станет сложнее и дороже.

Среди возможных угроз Александр Гостев назвал также биоэкотерроризм — атаки, целью которой являются незаметные, но постоянные выбросы веществ в небольших количествах в природные экосистемы. Ущерб становится явным спустя несколько лет, когда он уже может стать необратимым.

А логическим концом балканизации глобального онлайн-пространства может стать внешняя цифровая изоляция национальных или межстрановых сегментов, а также компаний и отдельных цифровых платформ. Это может произойти из-за того, что инициаторы такой акции смогут воспользоваться уязвимыми местами в глобальной инфраструктуре.

Это может быть физические воздействие на кабельные линии, манипуляции с протоколом BGP (Border Gateway Protocol, основной протокол динамической маршрутизации между узлами интернета), аннулирование критически важных сертификатов. Пока единственным таким прецедентом стала мощная DDoS-атака на Либерию в ноябре 2016 года, которая привела к тому, что эта страна оказалась полностью отключена от интернета на несколько часов.

Выводы

В целом в 2026 году стоит ожидать развития тенденций, заложенных в 2025 году, особенно в его второй половине. Ключевой угрозой для крупного бизнеса будут шифровальщики и вайперы, для малого и среднего — атаки класса Fake Boss, но нельзя исключить новой волны краж через системы ДБО, особенно накануне очередного налогового дедлайна.

Поводом для вымогательских атак могут также стать расширение практики шантажа разглашением утечек данных. В самой высокой степени подвергаются такому риску медицинские учреждения, особенно те, которые специализируются на лечении стигматизированных заболеваний (психических, зависимостей, инфекций, передающихся половым путём, ВИЧ-СПИД).

Также источником значительного количества утёкших данных может стать использование ИИ. Предпосылкой этого является обсуждение с ИИ-ассистентами весьма деликатной информации. Возможны и атаки, направленные на инфраструктуру ИИ, как публичную, так и корпоративную.

Серьёзной угрозой становится рост квалификации хактивистских группировок. Уже сейчас некоторые из них достигли уровня высокопрофессиональных APT.

Основной массовой угрозой останутся мобильные зловреды. Заметную долю составят шпионские и сталкерские программы.