Сертификат AM Test Lab

Номер сертификата: 341

Дата выдачи: 25.05.2021

Срок действия: 25.05.2026

- Введение

- Функциональные возможности WEB ANTIFRAUD

- Архитектура WEB ANTIFRAUD

- Системные требования WEB ANTIFRAUD

- Выводы

Введение

Как это часто бывает, развитию класса антифрод-систем помог «стартовый импульс» в виде требований регулятора. В 2003 году платёжная система Visa выпустила стандарт мониторинга операций по банковским картам, в котором были описаны обязанности участников системы по проведению проверок случаев потери, кражи или несанкционированного использования информации по счетам и данным клиентов — физических лиц.

В 2007–2008 гг. платёжные системы Visa и MasterCard ввели правило переноса ответственности за совершение мошеннических операций по картам с чипом на банки-эмитенты и банки-эквайреры.

В 2018 году был издан Федеральный закон от 27.06.2018 № 167-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации в части противодействия хищению денежных средств», накладывающий на операторов по переводу денежных средств определённые обязанности в части выявления мошеннических операций.

Второй движущей силой в части развития и внедрения антифрод-систем явились атаки кибермошенников на системы дистанционного банковского обслуживания, в результате чего многие физические и юридические лица потеряли свои средства. Таким образом, системы класса «антифрод» помогают не только сохранить клиентские средства, но и снизить репутационные риски.

Третьей причиной развития рынка антифрод-систем стало развитие различных бонусных программ, при которых их новым участникам полагались определённые преференции в виде скидок на товары, услуги и т. д. Регистрируя множество «левых» аккаунтов, злоумышленники могли воспользоваться скидками и предложенными бонусами многократно, в результате чего компания, проводящая акцию, не только не могла заработать, но и получала убытки.

Таким образом, антифрод-системы, начинавшиеся с компонентов для мониторинга процессингового центра, стали полноценными решениями, направленными на борьбу с мошенничеством в разных его проявлениях.

Известная российская антифрод-система WEB ANTIFRAUD также развивается, и недавно вышла очередная, третья, версия этого продукта. Обзоры первой и второй версий были представлены на Anti-Malware.ru ранее. Рассмотрим, какие новые функциональные возможности появились в этой системе.

Функциональные возможности WEB ANTIFRAUD

В предыдущих версиях WEB ANTIFRAUD были реализованы следующие модули: анализ устройства и браузера, с которого клиент компании осуществляет подключение, на предмет аномалий; подсистема анализа поведения клиента на предмет нетипичных для него действий; подсистема борьбы с троянами, защищающая от воздействия вредоносных элементов на целевой ресурс.

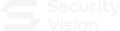

В новой версии WEB ANTIFRAUD добавлена информация по событиям, регистрируемым информационной системой. В отличие от инцидентов, однозначно являющихся попыткой обмана, события представляют собой дополнительную информацию, позволяющую внести ясность в общую картину и понять текущий уровень риска мошенничества. Примеры событий описаны ниже.

Риски среды, из которой заходит пользователь

Стандартный набор устройств для доступа к аккаунту представляет собой компьютер и смартфон. Дополнительные устройства могут быть, но используются намного реже. Вход в систему с нового устройства — риск «угона» аккаунта. Поэтому информация о новом устройстве добавляется в события для дальнейшего анализа.

Рисунок 1. Событие в системе WEB ANTIFRAUD v.3: вход с нового устройства

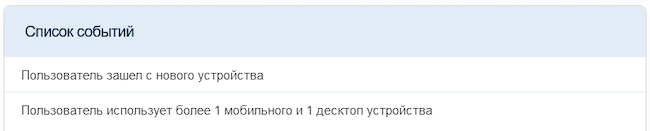

WEB ANTIFRAUD «подсвечивает» не только использование нового устройства, но и сопутствующие параметры, такие как информация о местонахождении пользователя, характеристики соединения и т. д.

Рисунок 2. Обзор пользователя в системе WEB ANTIFRAUD v.3

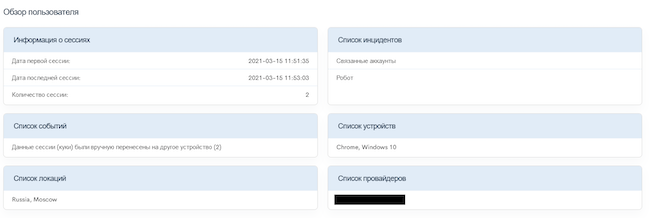

К рискам среды можно также отнести чистку куки-файлов после сессии: пользователи редко очищают содержимое хранилищ самостоятельно. Если очистка произошла вручную, то это — также событие, на которое необходимо обратить внимание.

Рисунок 3. Событие в системе WEB ANTIFRAUD v.3: очистка куки-файлов

Выявление аномалий в языках, времени, местоположении

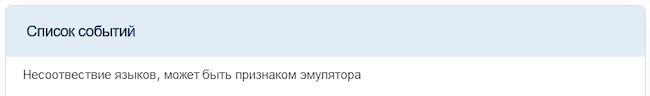

Одним из способов обмана является «антидетект» — использование эмуляторов браузеров, имитирующих использование разных аппаратных платформ, типов устройств и т. д.

WEB ANTIFRAUD выявляет потенциальные признаки подобных эмуляторов — например, несоответствие языков: в разных параметрах браузера указаны разные языки как основные. Такое может произойти в случае, если при изменении языка в браузере замена была произведена не во всех местах.

Рисунок 4. Событие в системе WEB ANTIFRAUD v.3: использование эмулятора браузера

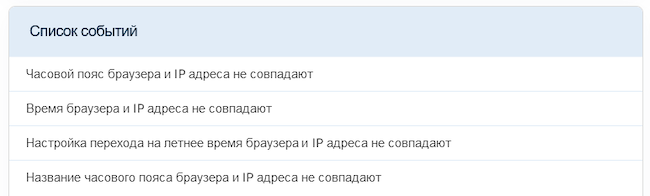

Большое внимание уделяется соответствию часовых поясов. Сюда входит сопоставление IP-адреса и браузера (позволяет выявить использование прокси), названия часового пояса браузера и IP-адреса (должны быть идентичны — например, «UTC +03:00, Москва, Санкт-Петербург»), настройки перехода на летнее время браузера и IP-адреса (могут различаться при использовании прокси).

Рисунок 5. Событие в системе WEB ANTIFRAUD v.3: несоответствие часовых поясов

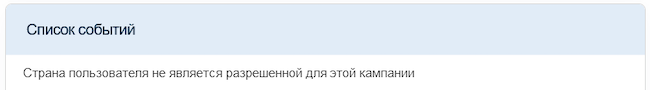

Также пользователь WEB ANTIFRAUD может обозначить страны, из которых могут быть его клиенты. В случае если доступ к системе пытается получить пользователь из иной страны, данный факт помечается как событие.

Рисунок 6. Событие в системе WEB ANTIFRAUD v.3: доступ из «иной» страны

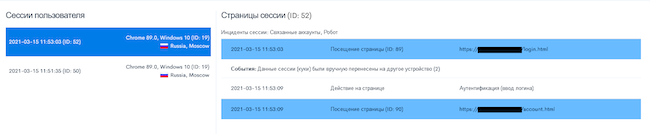

Для удобства анализа действий в разделе сессий пользователя агрегируются все посещения для данного аккаунта, набор страниц, действий, инцидентов и событий для каждой сессии.

Рисунок 7. Информация о сессиях пользователя, отображаемая в системе WEB ANTIFRAUD v.3

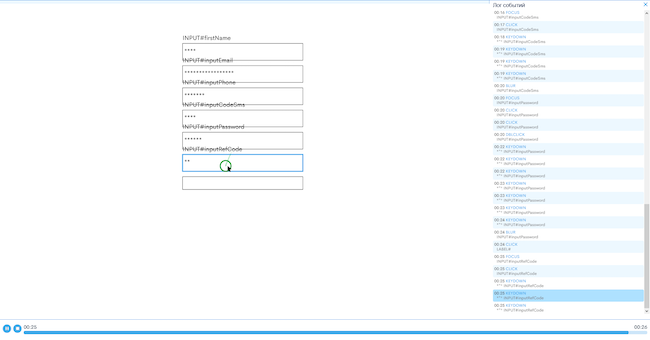

Для посещённых страниц доступна визуализация действий пользователя, в том числе показ всех движений курсора или взаимодействия с сенсорным экраном, а также заполнения форм (с заменой вводимых данных на «*»).

Рисунок 8. Визуализация действий пользователя в системе WEB ANTIFRAUD v.3

Другие признаки, определяемые как события

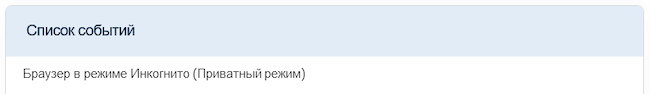

WEB ANTIFRAUD посредством глубокого технического анализа выявляет использование браузеров в режиме инкогнито. Включение этого режима не говорит явно о намерении пользователя уйти от отслеживания, но является косвенным индикатором.

Рисунок 9. Событие в системе WEB ANTIFRAUD v.3: использование браузера в режиме инкогнито

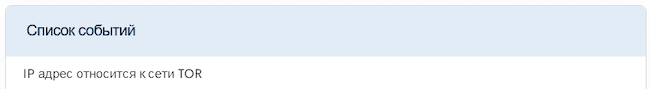

Антифрод-система определяет отнесение IP-адресов пользователей к TOR-сетям. Классическое использование сети TOR — с целью проксирования трафика.

Рисунок 10. Событие в системе WEB ANTIFRAUD v.3: использование TOR-сетей

Также WEB ANTIFRAUD определяет наличие открытой консоли разработчика в браузере. Зачастую этот инструмент используется для того, чтобы узнать, как работает сайт клиента. Это может использоваться в том числе для подготовки разных атак на сайт (автоматизация запросов, перехват данных).

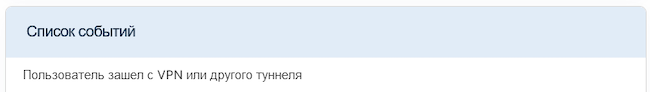

Обновлённая версия WEB ANTIFRAUD выполняет также анализ соединений, в том числе получение их отпечатков, позволяющих определять использование VPN-туннелей или аналогичных инструментов. VPN может применяться как инструмент не только для организации доступа сотрудников, но и для скрытия реального адреса компьютера, с которого пользователь заходит на сайт.

Рисунок 11. Анализ соединений, проводимый системой WEB ANTIFRAUD v.3

Иногда соединение производится из другой операционной системы, отличной от той, что указана в браузере. Такое часто бывает при использовании прокси-сервера, что является косвенным признаком попытки мошенничества.

Рисунок 12. Событие в системе WEB ANTIFRAUD v.3: различие операционных систем в браузере

Ещё один потенциальный признак использования прокси-сервера для доступа к ресурсу — время работы устройства меняется некорректно. У большинства устройств есть внутренний таймер, который запускается при включении и используется для установки каждого соединения с сайтом. Если он меняется таким образом, который не может быть заложен в логику, то это — признак использования прокси. Например, вчера время работы с момента включения было 1 день, а завтра — уже 10 дней.

Рисунок 13. Событие в системе WEB ANTIFRAUD v.3: некорректное время работы устройства

В дополнение к отпечатку браузера и соединения был добавлен отпечаток операционной системы, который позволяет объединять активность в разных браузерах на одной системе. Это дополнение также позволяет выявлять аномалии в поведении устройств и предотвращать мошеннические действия.

Рисунок 14. Отпечаток операционной системы, определяемый системой WEB ANTIFRAUD v.3 при поиске связанных аккаунтов

В обновлённой версии WEB ANTIFRAUD появился и контроль сессии, защищающий её от перехвата и переноса на другое устройство. Злоумышленник может перенести данные из хранилища браузера пользователя в свой браузер, чтобы выглядеть как настоящий пользователь. Например, это может быть номер сессии, хранящийся в куки-файлах. Часто сайты доверяют этим данным и не запрашивают дополнительных проверок. WEB ANTIFRAUD сообщает о таких случаях переноса данных между разными устройствами.

Рисунок 15. Событие в системе WEB ANTIFRAUD v.3: перенос данных между разными устройствами

Ещё одна новая функциональная возможность WEB ANTIFRAUD — защита от атак с повторением старых запросов (replay-атак). Некоторые сайты или даже антифрод-системы можно обмануть путём повторения ранее сделанных запросов с данными, которые сайт теперь считает доверенными, тем самым обойдя защиту. WEB ANTIFRAUD использует проверенные и надёжные решения для защиты от replay-атак, которые включают в себя использование временных меток (короткое время жизни данных, на момент повтора запроса злоумышленником оно истечёт) и уникальные числа (nonce — «number that can only be used once»), запросы с которыми могут быть отправлены только один раз. При повторной отправке того же запроса будет создано событие.

Рисунок 16. Событие в системе WEB ANTIFRAUD v.3: повторная отправка запроса

В третьей версии системы WEB ANTIFRAUD не обошли вниманием и пользователей, у которых был отключён JavaScript в браузере либо которые активно противодействовали анализу их активности. Теперь их видно в статистике и даже показан некоторый набор данных о них, которые можно получить, учитывая отсутствие работы рассматриваемой системы в браузерах таких пользователей.

Рисунок 17. Событие в системе WEB ANTIFRAUD v.3: пользователь с отключённым JavaScript

Особое внимание в системе уделяется так называемым «антидетектам». Это, как уже говорилось выше, — эмуляторы, или модифицированные браузеры, используемые для совершения мошенничества. WEB ANTIFRAUD отличается от аналогов тем, что проводит тщательный анализ технических свойств браузера и проверку их соответствия стандартным значениям. Даже при небольшом изменении этих свойств система распознает такую модификацию браузера.

Рисунок 18. Инцидент в системе WEB ANTIFRAUD v.3: обнаружение антидетекта

В новой версии системы значительно улучшено составление отпечатка устройства, который стал более точным и при этом гибким. Чем больше разных параметров в отпечатке, тем больше вероятность того, что один из них поменяется и из-за этого изменится весь отпечаток. Антифрод-система определяет незначительные изменения в этих параметрах (например, они могут произойти при обновлении браузера) и объединяет новый отпечаток с полученным ранее.

Рисунок 19. Событие в системе WEB ANTIFRAUD v.3: изменение отпечатка устройства

Определение программ-роботов — ещё один трудоёмкий процесс, выполняемый WEB ANTIFRAUD. Они определяются по техническим особенностям и поведению. Выявлению подлежат не только программы-роботы «из коробки», но и те, которые модифицированы для защиты от антифрод-систем. Определение роботов по поведению становится актуальным, когда все подобные отличия от обычного браузера скрыты, но логика работы программы по-прежнему сильно отличается от действий обычного человека. Алгоритмы, заложенные в WEB ANTIFRAUD, находят эти различия и успешно выявляют роботов.

Рисунок 20. Инцидент в системе WEB ANTIFRAUD v.3: выявление программы-робота

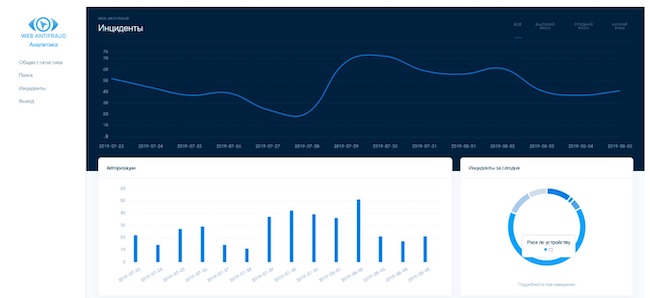

Большие изменения произошли в аналитической панели. В ней добавились следующие возможности: поиск, комментарии к аккаунтам, подробная информация о пользователе и его сессиях, отчёты, данные для интеграции, удобное переключение между кампаниями клиента.

Рисунок 21. Общий вид аналитической панели

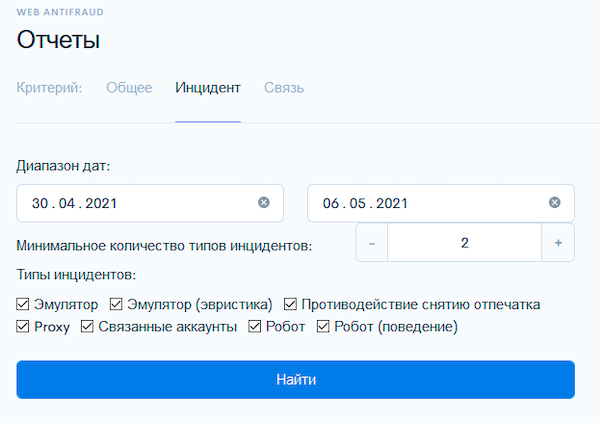

Рисунок 22. Система отчётов в WEB ANTIFRAUD v.3

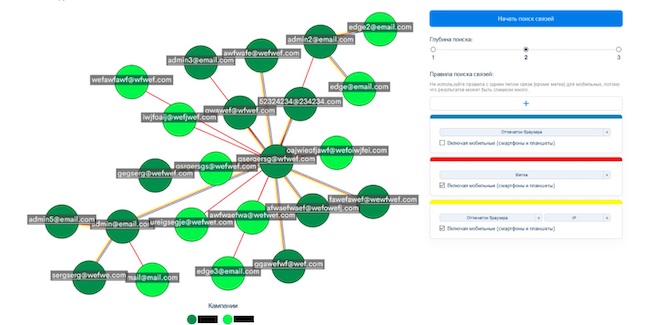

Обновлены возможности системы в части поиска связанных аккаунтов. Отдельные кампании (сайты) теперь связаны в общую сеть. При поиске связанных аккаунтов теперь ищутся все аккаунты среди принадлежащих одному клиенту сайтов.

Рисунок 23. Определение связанных аккаунтов системой WEB ANTIFRAUD v.3

Поиск связанных аккаунтов полезен для борьбы со множественной регистрацией учётных записей одним человеком (например, для сбора бонусов на сайте или призов в промоакции) или с управлением разными аккаунтами одним человеком (например, для манипулирования денежными средствами на нескольких учётных записях с номинальными владельцами). Таким образом, определение таких связей помогает бороться с отмыванием денежных средств и с бонус-хантингом на сайтах промоакций и в бонусных сервисах.

Благодаря установке уникальной метки в браузере, использованию отпечатков браузера, операционной системы, соединения, поиску связей по IP-адресу, адресу сети, а также локальным и глобальным IP-адресам, полученным из WebRTC, возможно связывание разных аккаунтов в разных случаях. Один из примеров — связь между очисткой хранилищ и использованием режима инкогнито в браузере: при режиме инкогнито запускается экземпляр браузера с чистыми хранилищами (куки, локальное хранилище, кеш и другие). Есть и много других способов, благодаря которым выявляются связанные аккаунты: смена IP-адреса (намеренное использование прокси на устройстве или непроизвольное изменение в результате перезагрузки роутера или переподключения интернет-соединения); использование разных устройств, выходящих в интернет через один роутер; очистка хранилищ вместе со сменой IP-адреса; использование другого браузера на том же устройстве; изменение свойств браузера (например, смена значения User-Agent). Последнее действие дополнительно вызывает срабатывание инцидента типа «эмулятор».

Стоит отдельно сказать о метке, которая служит надёжной связью разных аккаунтов. Её легко удалить путём очистки хранилищ браузера — но во-первых, если произойдет ручная очистка хранилища, система это увидит и создаст соответствующее событие, а во-вторых, после очистки эта метка будет автоматически восстановлена на основе некоторых косвенных признаков среды, собираемых системой.

Архитектура WEB ANTIFRAUD

Система WEB ANTIFRAUD состоит изо следующих блоков, которые позволяют ей быть эффективной:

- Блок анализа устройства. На основании глубокого анализа устройств, с которых подключаются пользователи, производится выявление различных средств анонимизации и инструментов для мошенничества: прокси-серверов, TOR-браузера, роботов, «антидетектов» и других.

- Блок анализа поведения. За счёт использования этого блока система выявляет нестандартное поведение пользователей и сравнивает его с поведением мошенников. При этом блок анализа поведения не требует доступа ко вводимой информации, что позволяет обеспечивать конфиденциальность передаваемых данных. Блок анализа поведения использует только метаданные (например, нажата буква или цифра, скорость щелчков мыши и другие).

- Блок поиска троянов, отвечающий за анализ подключаемых устройств на предмет внедрения вредоносного кода, а также удалённого управления заражённым устройством с целью мошенничества.

- Блок поиска связанных аккаунтов, которые могут использоваться для мошенничества и даже для отмывания денег.

Системные требования WEB ANTIFRAUD

WEB ANTIFRAUD предоставляется вендором по модели SaaS (программное обеспечение как услуга), поэтому у клиентов нет потребности в приобретении или аренде вычислительных мощностей. Всё, что требуется от компании, использующей данную систему, — подключить защищаемый ресурс к WEB ANTIFRAUD и выделить сотрудника, который будет анализировать попадающую в аналитическую панель информацию.

Подключение системы производится весьма просто — добавлением JavaScript-кода на значимые страницы сайта и подключением бэкенда сайта к API системы.

WEB ANTIFRAUD не требует доступа во внутреннюю инфраструктуру ресурса и к базам данных, что немаловажно с учётом отсутствия доверия ко внешним ресурсам со стороны многих компаний.

Выводы

Обновлённая версия WEB ANTIFRAUD стала значительно эффективнее в части выявления попыток мошенничества. Глубокий технический анализ свойств устройств пользователей, вне зависимости от платформы, позволяет выявлять мошенников на ранних этапах их операций и минимизировать финансовые потери в результате обмана организации — владельца ресурса.

Немаловажен тот факт, что WEB ANTIFRAUD не требует ни внедрения в инфраструктуру заказчика, ни анализа вводимых данных; таким образом ликвидируется потенциальная возможность утечки информации через эту систему.

Развитие архитектурных модулей свидетельствует о том, что компания — производитель решения WEB ANTIFRAUD следит за основными трендами и адаптирует продукт под них, позволяя превентивно выявлять потенциальные угрозы.

Достоинства:

- Появление категории «события», позволяющей получить более ясную картину происходящего и произвести оценку риска мошенничества.

- Глубокий технический анализ подключаемых устройств.

- Детализация действий пользователя при каждой сессии.

- Наглядная аналитическая панель.

- Поиск связанных между собой аккаунтов.

Недостатки:

- Отсутствие круглосуточной технической поддержки.

- Отсутствие возможности интеграции с SIEM-системой заказчика.