Сертификат AM Test Lab

Номер сертификата: 298

Дата выдачи: 26.07.2020

Срок действия: 26.07.2025

- Введение

- Принцип работы Solar webProxy

- Функциональные возможности Solar webProxy

- 3.1. Аутентификация

- 3.2. Контроль HTTPS-трафика

- 3.3. Фильтрация трафика

- 3.4. Учёт активности пользователей и отчёты

- 3.5. Ведение досье сотрудника

- 3.6. Категоризация ресурсов

- 3.7. Блокировка рекламы

- 3.8. Интеграция с антивирусным ПО

- 3.9. Балансировка и отказоустойчивость

- 3.10. Интеграция со смежными системами

- Применение Solar webProxy

- 4.1. Интерфейс системы

- 4.2. Карточка персоны

- 4.3. Главная страница зоны «Статистика» (отчёты)

- 4.4. Рабочий стол

- 4.5. Мониторинг состояния шлюза веб-безопасности

- 4.6. Политики

- Выводы

Введение

Шлюз веб-безопасности по сути является для специалистов точкой входа, с которой начинается поиск ИБ-инцидентов в компании. Программный комплекс Solar webProxy предназначен для защиты корпоративных сетей от рисков, связанных с использованием веб-ресурсов. Защита обеспечивается комплексом мер, включающим авторизацию пользователей и протоколирование их действий, а также фильтрацию данных, передаваемых по протоколам HTTP, HTTPS и FTP over HTTP.

Веб-прокси даёт возможность увидеть полную картину активности пользователей в сети «Интернет»: как сотрудники используют интернет-ресурсы, какими категориями сайтов они интересуются, что ищут в сети, что скачивают из интернета или, наоборот, загружают в него.

Принцип работы Solar webProxy

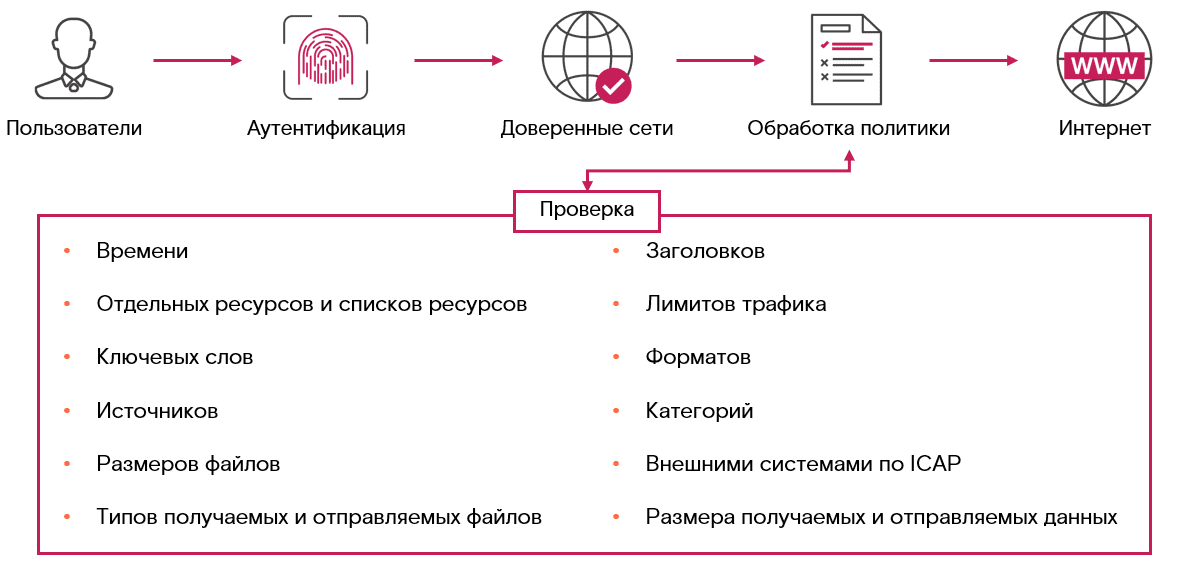

Шлюз веб-безопасности Solar webProxy устанавливается в корпоративной сети предприятия «в разрыв» и контролирует доступ сотрудников к интернету. Решение осуществляет проверку всех данных, которыми работники организации обмениваются с ресурсами глобальной сети. Данные фильтруются с помощью методов, учитывающих среди прочей информации и служебные сведения. Благодаря этому осуществляется детальный анализ передаваемых данных, определяются их кодировка, формат, заголовки сетевых пакетов, а в случае текстовой информации — и язык. Упрощённая схема работы приведена на рисунке ниже.

Рисунок 1. Упрощённая схема работы Solar webProxy

Рассмотрим чуть детальнее каждый из этапов работы шлюза.

Шаг первый. Когда сотрудник обращается к тому или иному веб-ресурсу, используемое им для этого приложение должно пройти аутентификацию в Solar webProxy. При этом возможна организация входа в прозрачном режиме, а для некоторых ресурсов можно вообще настроить доступ без запроса аутентификационной информации.

Шаг второй. Шлюз анализирует полученные от сотрудника данные, а также информацию о сервере назначения и технические параметры запроса, после чего применяет соответствующую политику безопасности. На этом этапе может происходить запрос дополнительной информации — например, от антивируса или DLP-системы.

Шаг третий. В случае если политика позволила осуществить передачу данных, запрос от приложения поступает на сервер назначения.

Шаг четвертый. Прокси-сервер также проверяет соответствие ответа, полученного от сервера назначения, заданной политике безопасности. Если верификация прошла успешно, ответ передаётся запрашивавшему его приложению.

Шаг пятый. Если запрос или ответ вошли в противоречие с политиками безопасности, то вместо доступа к веб-ресурсу сотрудник видит на экране рабочего стола всплывающее окно с информацией о причинах запрета, а приложение получает отказ в доступе.

Функциональные возможности Solar webProxy

Как показывает практика, компании, использующие прокси-серверы для ограничения доступа пользователей к интернет-ресурсам, не ставят себе цель ввести режим тотального запрета на всё и вся. Чаще всего ограничение доступа к сайтам определённых категорий обеспечивает дополнительную безопасность как рабочим станциям сотрудников, так и компании в целом. Далее рассмотрим ряд функциональных возможностей решения Solar webProxy, способствующих повышению уровня защищённости корпоративной сети предприятия.

Аутентификация

В Solar webProxy реализована поддержка всех наиболее распространенных механизмов предоставления пользователям прав доступа к ресурсам глобальной сети, начиная с протоколов Basic, NTLM, Kerberos и заканчивая аутентификацией по IP-адресам и доменной аутентификацией в прозрачном режиме.

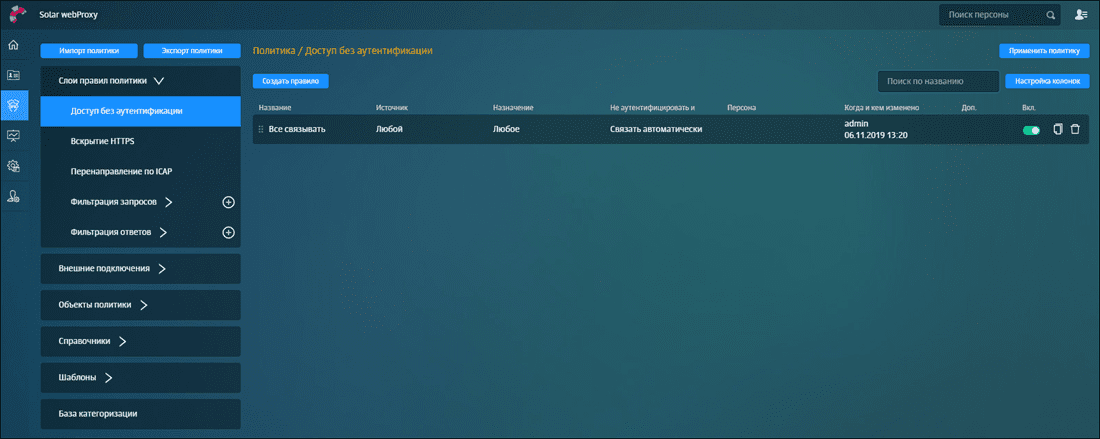

Решение может интегрироваться с Microsoft Active Directory. Для служб обновления ПО, банковских приложений и прочих программ, не поддерживающих AD, можно настроить исключения аутентификации. Такая настройка доступна в слое правил политики «Доступ без аутентификации» раздела «Политики» (см. рис. 2).

Рисунок 2. Слой политики «Доступ без аутентификации»

Контроль HTTPS-трафика

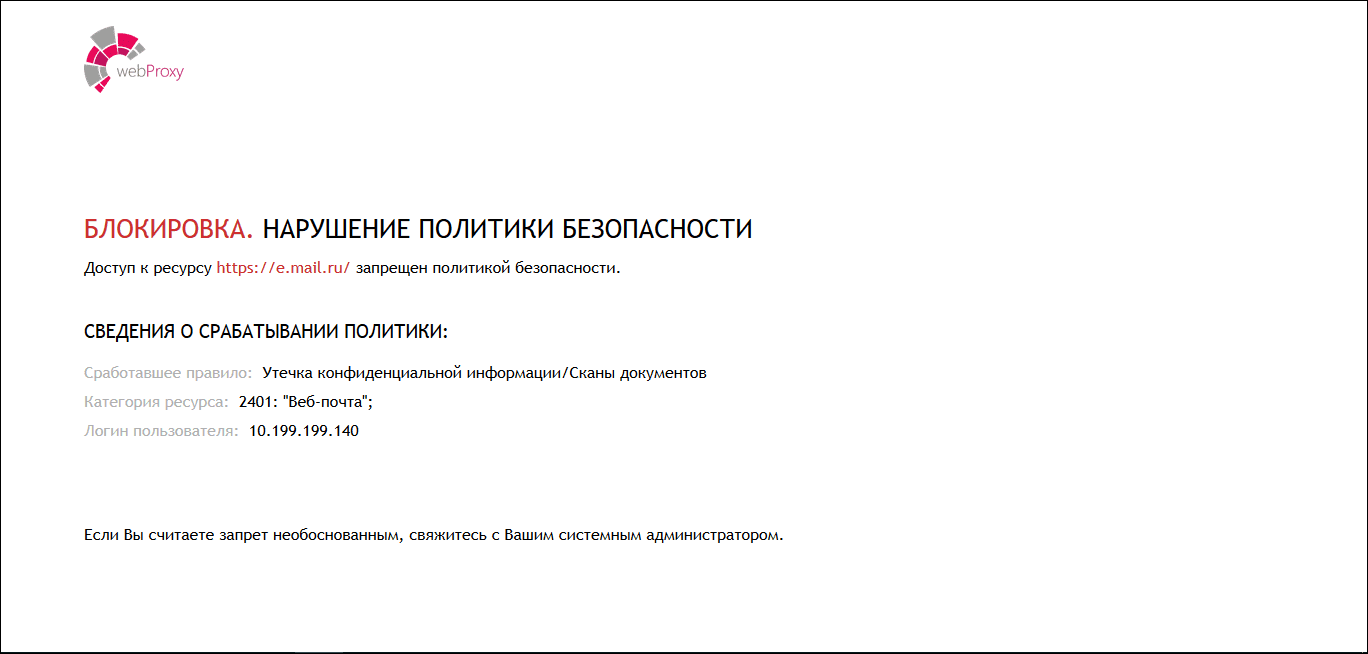

Современный интернет практически невозможно себе представить без защиты информации, передаваемой от клиента к серверу. Однако такая информация может нести в себе и угрозу. В этом случае не обойтись без вскрытия HTTPS. У Solar webProxy есть возможность расшифровки HTTPS-трафика в прозрачном режиме, поскольку шлюз по сути встраивается между клиентом и сервером. В такой реализации становится возможной проверка всего трафика, проходящего через шлюз, с помощью заданной в системе политики, а также средствами антивирусной защиты. Для расшифровки HTTPS-трафика Solar webProxy, в отличие от конкурирующих решений, позволяет запрашивать всю цепочку сертификатов в том случае, если интернет-сайт её не предоставил.

Для тех компаний, в которых уже используется система защиты от утечек Solar Dozor, возможности шлюза по расшифровке HTTPS будут полезны для своевременного выявления попыток передачи вовне конфиденциальной информации даже при том условии, что она была предварительно зашифрована.

Пример страницы блокировки, которая отображается в веб-браузере при попытке сотрудника передать файл с конфиденциальной информацией, приведён на рисунке ниже.

Рисунок 3. Страница блокировки, отображаемая при попытке передачи файла с конфиденциальной информацией

Проверка установки и перенаправление на страницу установки сертификата

Зачастую процесс установки сертификата для вскрытия HTTPS-соединений даже в доменных сетях вызывает затруднения. Для недоменных рабочих станций это представляет собой особую сложность, так как удалённо установить нужный сертификат не всегда представляется возможным. Чтобы администратору было проще решить эту задачу, в Solar webProxy реализована функциональность проверки установки сертификата. Если на рабочей станции он установлен, система беспрепятственно пустит пользователя в интернет. Если сертификат отсутствует или браузер пользователя применяет собственное (несистемное) хранилище сертификатов, шлюз веб-безопасности выдаст сообщение об отсутствии нужного сертификата и предложит его установить используя инструкцию в соответствии с ОС и браузером сотрудника. Доступ в интернет до момента установки сертификата будет приостановлен. Такое решение задачи является уникальной особенностью Solar webProxy, которая не реализована ни в одной из конкурирующих российских систем данного класса — да и в зарубежных разработках эта опция встречается крайне редко, хотя она позволяет существенно ускорить процесс распространения сертификатов для вскрытия HTTPS-трафика.

Фильтрация трафика

Solar webProxy осуществляет фильтрацию всего проходящего через него трафика по определённому набору правил, заданных в политике. Политику можно применять как к отдельному пользователю или IP-адресу, так и к группе пользователей и диапазону IP-адресов.

Рассматриваемый шлюз веб-безопасности позволяет фильтровать информационные потоки по множеству различных параметров: по ключевым словам, портам, протоколам, типам пересылаемых файлов, IP-адресу и URL сайта или категориям веб-ресурсов и т. п. Если ресурс поддерживает протокол HTTPS, то запрос пользователя может быть принудительно перенаправлен на HTTPS-версию ресурса.

Учёт активности пользователей и отчёты

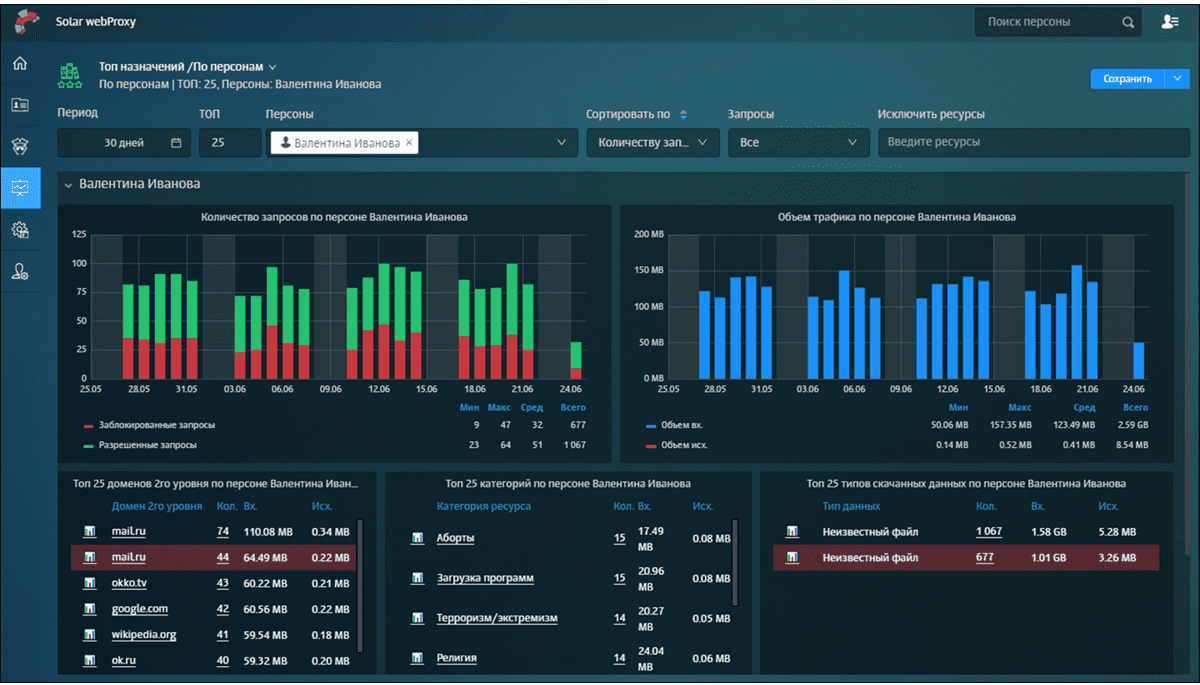

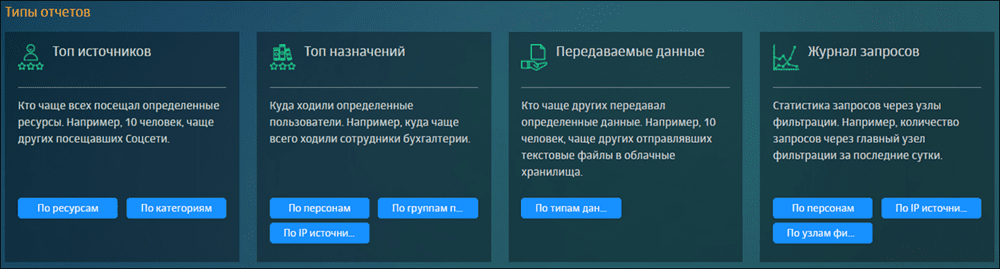

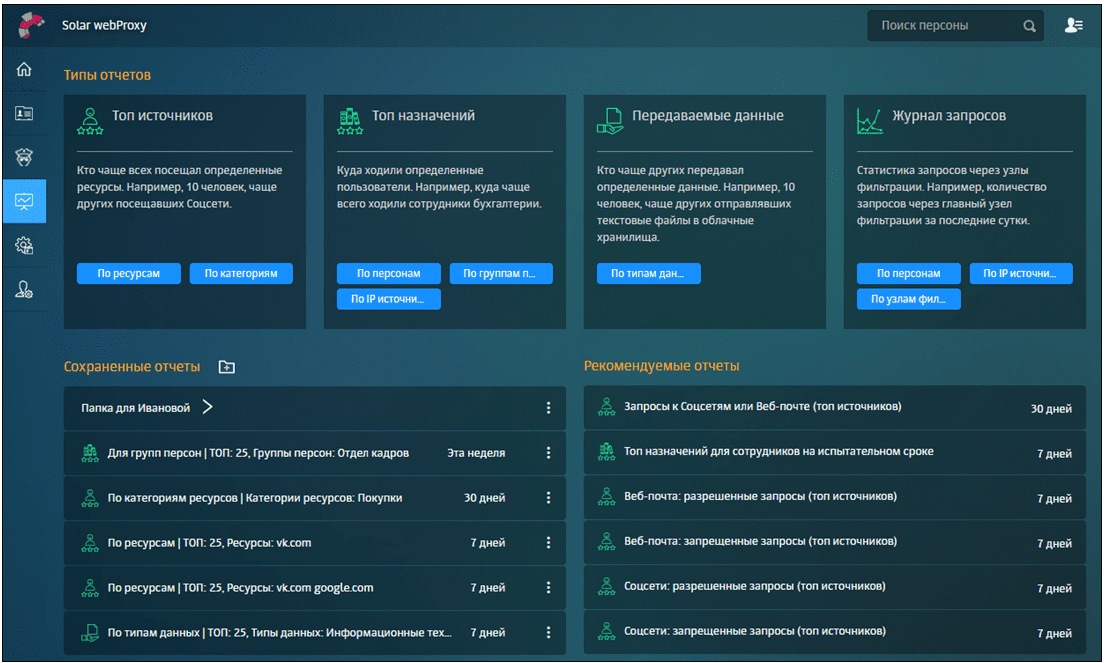

С помощью решения Solar webProxy можно осуществлять мониторинг активности пользователей в глобальной сети «Интернет», результаты которого доступны в виде удобных отчётов. Система генерирует отчёты по самым разнообразным срезам данных, как видно из примера ниже (см. рис. 4).

Рисунок 4. Отчёт по активности пользователя в сети «Интернет»

Для удобства администратора в решении доступны разные виды шаблонов отчётов. Примеры сводок, которые можно создать, приведены далее (см. рис. 5). Применив к ним специальные фильтры, можно сконструировать «под себя» отчёт по любым интересующим вас показателям и параметрам. Кроме того, система имеет и набор предварительно настроенных, рекомендуемых отчётов под наиболее часто встречающиеся у заказчиков задачи.

Рисунок 5. Типы отчётов

Свои настроенные отчёты можно сохранять, выгружать их в файлы формата PDF и обмениваться ими с коллегами непосредственно в самой системе. Более подробное описание работы с отчётами приведено ниже.

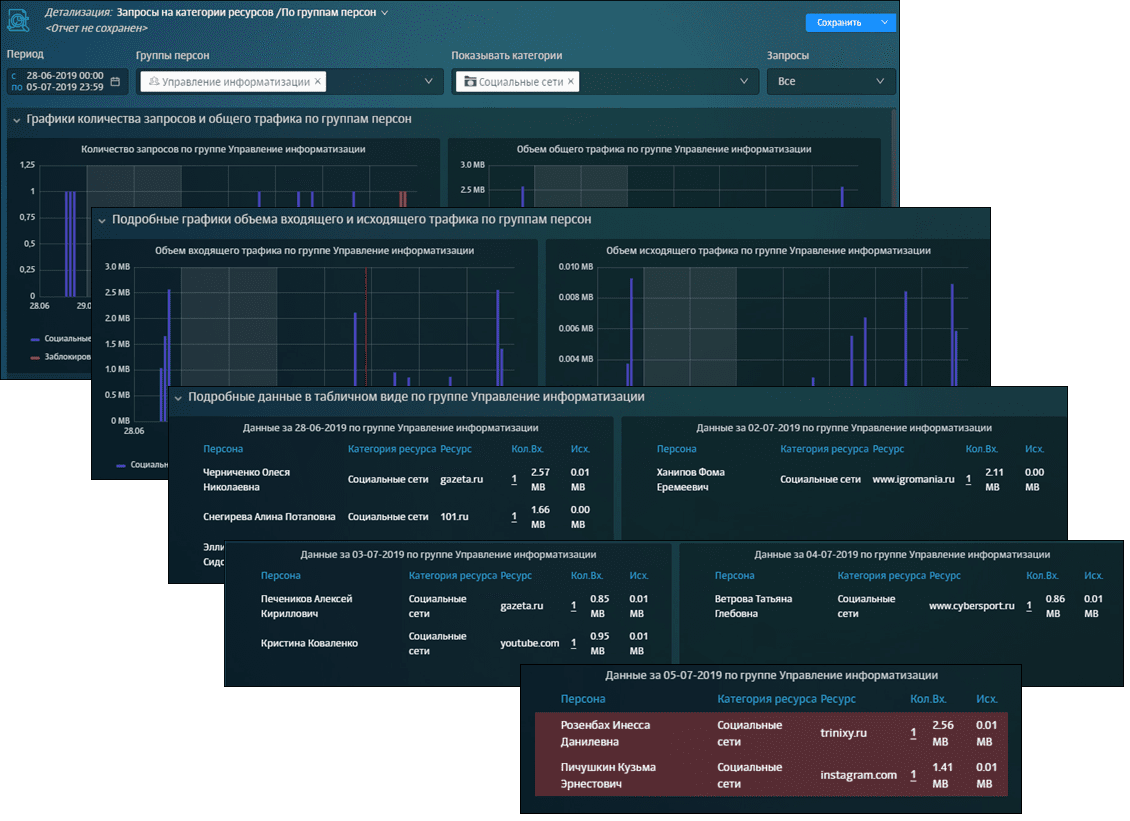

По любому из представленных в разделе отчётности срезов данных можно посмотреть более детальную статистику и даже сугубо техническую детализацию (журналы активности на различных интернет-ресурсах). Например, ниже на рисунке можно ознакомиться с детализацией запросов по социальным сетям группы персон «Управление информатизацией».

Рисунок 6. Детализированная статистика по категории «Социальные сети» группы персон «Управление информатизацией»

Ведение досье сотрудника

Информацию о трафике, создаваемом каждым сотрудником при работе с приложениями, Solar webProxy помещает в специальное досье — другими словами, карточку со всеми данными по работнику. Система ведёт учёт этого трафика, применяет к нему те или иные правила политики, он составляет основу для отчётности.

Благодаря тесной интеграции шлюза с DLP-системой Solar Dozor досье сотрудника автоматически синхронизируется в обеих системах. Таким образом формируется единое досье персоны, содержащее все данные на работника из обеих систем: изменения в интерфейсе одной немедленно отображаются и в интерфейсе другой. Более того, если сотрудник компании нарушит политику DLP-системы, шлюз веб-безопасности автоматически заблокирует для этого работника выход в интернет.

Категоризация ресурсов

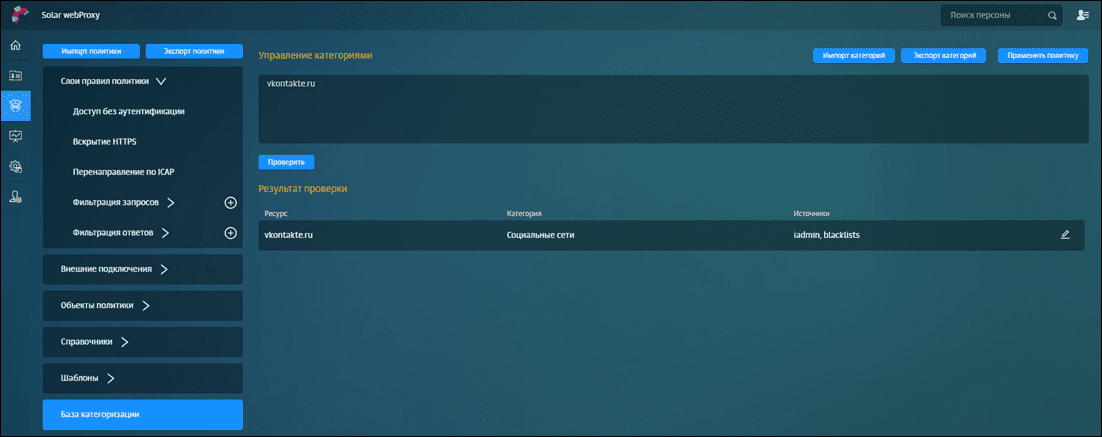

Solar webProxy осуществляет категоризацию интернет-ресурсов, используя сразу несколько сервисов их определения: это — как внешние службы, например Symantec BlueCoat или «Интернет Администратор» (iAdmin), так и собственный внутренний справочник. Поддерживается возможность переопределения и формирования локального перечня категорий. Такая комбинированная схема позволяет определять категории интернет-ресурсов максимально точно.

Блокировка рекламы

Одна из удобных дополнительных функций шлюза веб-безопасности от «Ростелеком-Солар» — возможность блокировки содержащихся в трафике рекламных сообщений на основании встроенной базы adware-сигнатур. Это позволяет пользователям быстрее и комфортнее работать с различными сайтами и защищает рабочие станции компании от заражения вредоносными программами, которые могут содержаться в навязчивых рекламных сообщениях из входящего веб-трафика. Также эта функциональность позволяет защитить пользовательские данные, которые может незаметно собирать встроенное в веб-ресурсы рекламное ПО.

Интеграция с антивирусным ПО

Администратору Solar webProxy доступна проверка передаваемых в веб-трафике файлов на наличие вредоносных программ. Эта возможность реализована с помощью лёгкой интеграции с любыми серверами антивирусного ПО, например c Symantec Scan Engine, Dr.Web или ClamAV.

Балансировка и отказоустойчивость

Рассматриваемое SWG-решение демонстрирует высокую работоспособность как в системах с единым сервером, так и в распределённых сетях со множеством серверов. В последнем случае шлюз веб-безопасности устанавливается на нескольких служебных узлах, а потоки данных перенаправляются с помощью балансировщика нагрузки.

Распределённая система актуальна для компаний с большой численностью персонала — именно они нуждаются в высокой производительности и отказоустойчивости. Применение балансировщика помогает контролировать работоспособность узлов сети и в случае отказа автоматически исключает их из процесса обработки запросов.

Для обеспечения балансировки в Solar webProxy интегрировано серверное программное обеспечение HAProxy. Оно позволяет реализовать высокую доступность и балансировку нагрузки для TCP- и HTTP-приложений посредством распределения входящих запросов на несколько обслуживающих серверов. Система полностью поддерживает «родной» протокол Proxy, предоставляет как готовые конфигурации для балансировщика по умолчанию, так и возможность самостоятельной настройки пользователем. Всё это позволяет расширить спектр решаемых задач.

Интеграция со смежными системами

Шлюз Solar webProxy способен функционировать параллельно с другим вышестоящим прокси-сервером, а также с комплексами дополнительной проверки трафика, например DLP-системами и решениями класса Sandbox. Возможность лёгкой интеграции с аналогичными системами позволяет решению принимать от другого прокси-сервера или маршрутизатора запросы по протоколу ICAP, применять к полученной информации заданную политику безопасности и транслировать ответ в систему-источник бесконфликтно со смежными комплексами.

При этом благодаря интеграции с Solar Dozor весь веб-трафик может проходить проверку на соответствие политикам безопасности DLP-системы, а содержащаяся в нём конфиденциальная информация — блокироваться без применения анализа по ключевым словам (например, при попытке отправки вовне документа, содержащего секреты производства, с личного ящика на бесплатном почтовом сервисе).

Применение Solar webProxy

Интерфейс системы

Управление системой выполняется с помощью графического веб-интерфейса по протоколу HTTPS. Работа с веб-интерфейсом Solar webProxy начинается с авторизации пользователя. Фрагмент страницы приведён ниже (см. рис. 7).

Рисунок 7. Вход в веб-интерфейс Solar webProxy

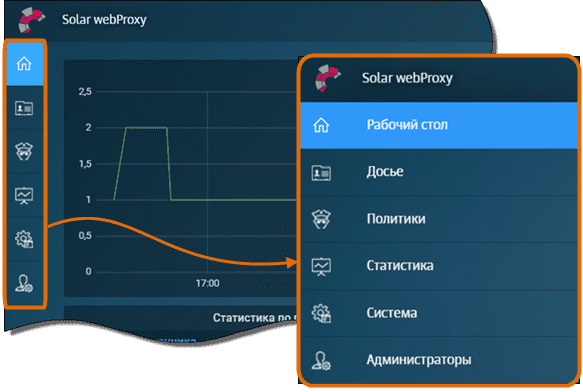

После успешной идентификации в Solar webProxy пользователь получает доступ к интерфейсу системы. На экране отобразится «Рабочий стол» — единая информационная панель, предназначенная для оценки сетевой активности пользователей (сотрудников компании) на узлах фильтрации в режиме реального времени.

Если при первой загрузке веб-интерфейса в браузере возникает ошибка сертификата безопасности этого веб-узла, то для доступа к интерфейсу Solar webProxy необходимо пройти по ссылке «Продолжить открытие этого веб-узла (не рекомендуется)».

При наведении курсора мыши на область меню отображается главное меню (см. рис. 8), пункты которого обеспечивают доступ к основным разделам интерфейса:

- «Рабочий стол» — позволяет выполнять мониторинг активности сотрудников компании;

- «Досье» — обеспечивает доступ ко всей имеющейся личной, контактной и сетевой информации о персонах (сотрудниках компании). Можно отслеживать деятельность персон и их групп на предмет подозрительного поведения;

- «Политики» — позволяет перейти к средствам настройки функций безопасности, а также к редактированию наборов групп пользователей и ПК;

- «Статистика» — обеспечивает доступ к средствам просмотра информации, собранной модулем в процессе мониторинга;

- «Система» — даёт возможность задавать настройки модуля, служит для конфигурирования различных параметров работы, их просмотра и редактирования;

- «Администрирование» — обеспечивает доступ к административным функциям, предоставляемым Solar webProxy.

В Solar webProxy имеется возможность разграничения доступа к разделам интерфейса и системным функциям. Пользователь может просматривать только те разделы и выполнять только те функции, к которым у него есть доступ.

Рисунок 8. Главное меню веб-интерфейса Solar webProxy

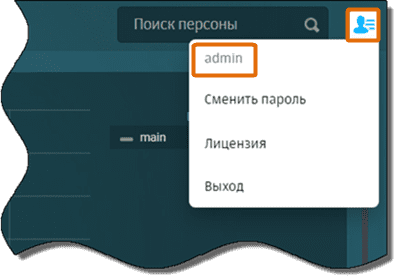

В правом верхнем углу веб-интерфейса Solar webProxy расположено поле «Поиск персоны», предназначенное для оперативного получения информации о персонах из «Досье».

При нажатии кнопки ![]() , расположенной в верхнем правом углу, отображается меню пользователя, которое позволяет:

, расположенной в верхнем правом углу, отображается меню пользователя, которое позволяет:

- сменить пароль на вход в модуль (при этом нужно ввести текущий и новый пароли),

- просмотреть информацию о лицензии (при необходимости можно загрузить новый лицензионный файл),

- завершить сеанс работы с модулем.

Ниже приведён внешний вид этого меню (см. рис. 9).

Рисунок 9. Меню пользователя

Карточка персоны

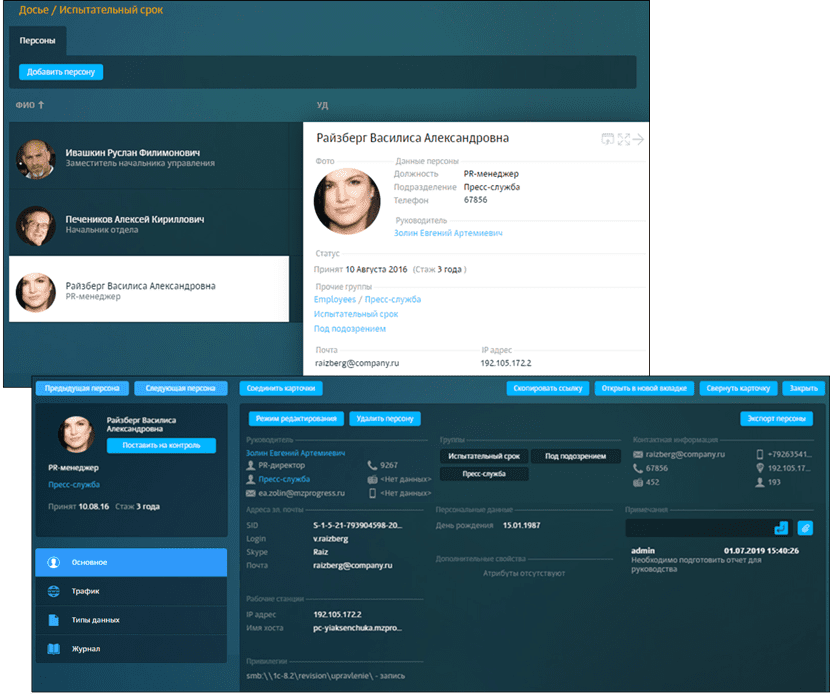

Открываем карточку персоны.

Если вы знакомы с DLP-системой Solar Dozor, то увидите, что дизайн карточки сотрудника в Solar Dozor и в Solar webProxy во многом схож, и это не случайно. Прокси-сервер имеет общее досье персон с DLP-системой, и таким образом всю информацию о деятельности сотрудника можно посмотреть сразу из двух систем, не переключаясь между интерфейсами. Специалисты по безопасности могут обмениваться информацией о сотруднике и оставлять комментарии в одной системе, а храниться и отображаться она будет в обеих одновременно.

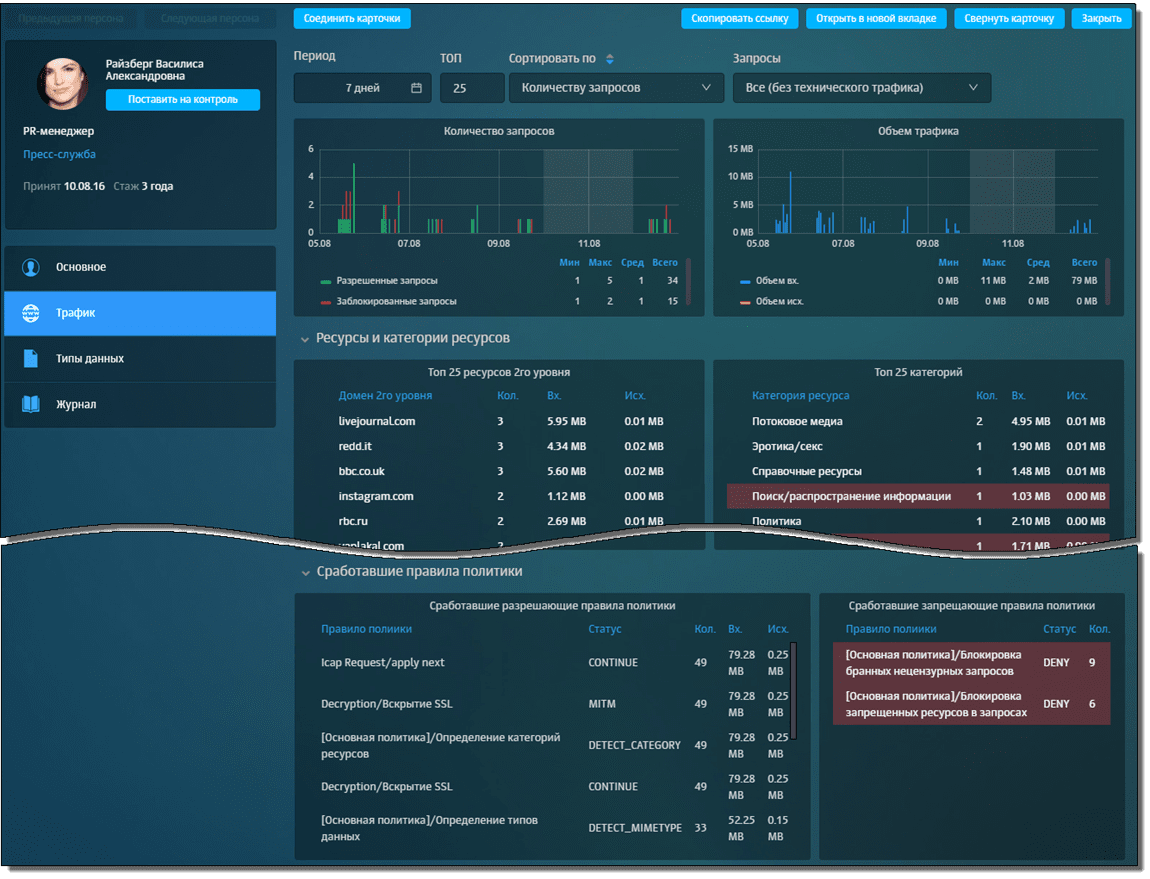

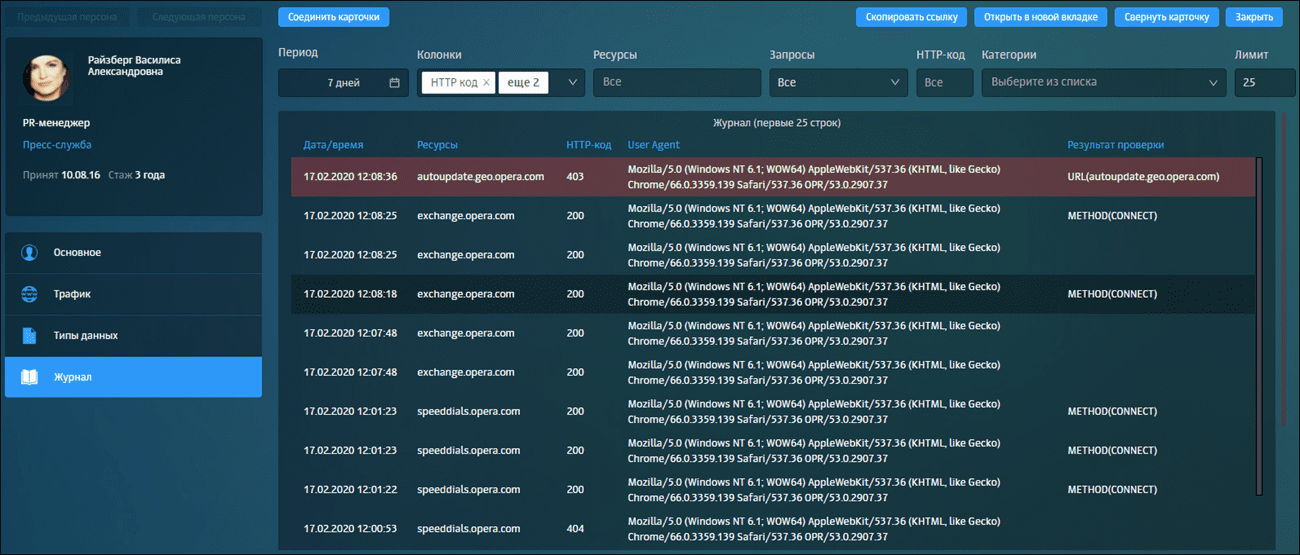

В карточке персоны представлена статистика использования интернет-ресурсов работником. Здесь можно выбрать данные за интересующий нас период. Например, мы открываем карточку сотрудника пресс-службы Райзберг Василисы Александровны и видим, что в течение рабочего дня она посещала сайты instagram.com, redd.it и ещё несколько новостных сайтов (см. рис. 10). Таким образом, мы видим, что сотрудником в рабочее время весьма востребованы ресурсы развлекательного характера.

Рисунок 10. Карточка пользователя

Аналогичную статистику можно посмотреть по категориям запросов (см. рис. 11). В частности, в статистике нашего пользователя видны запросы из категорий «Эротика / секс» или «Поиск / распространение информации» — доступ к ним был заблокирован веб-прокси.

Рисунок 11. Карточка пользователя: данные об активности в сети интернет

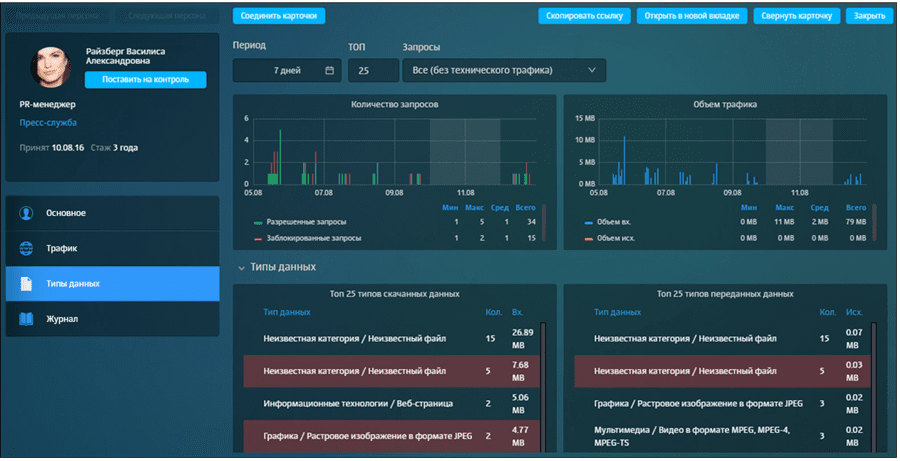

Также в интерфейсе веб-прокси мы видим, какие правила политики настроены для данного пользователя. Вся информация по активности работника собрана в его «досье» (карточке персоны). Здесь же мы можем посмотреть, что данный сотрудник скачивал в сети «Интернет» (см. рис. 12). Мы видим, что наш пользователь Василиса Райзберг скачивала графику и мультимедиа-файлы, а также что эта сотрудница имеет примерно одинаковый характер скачиваемых и выгружаемых данных.

Рисунок 12. Карточка пользователя: данные о скачиваемых и выгружаемых пользователем файлах

Кроме того, можно просмотреть журнал разрешённых и запрещённых запросов, выполненных пользователем (см. рис. 13).

Рисунок 13. Карточка пользователя: журнал запросов

Главная страница зоны «Статистика» (отчёты)

На данной странице отображаются основные типы отчётов, которые предоставляет Solar webProxy. В разделе можно быстро и просто ознакомиться со статистикой активности сотрудников в сети «Интернет», сгенерировав сводки по конкретному работнику, группе, подразделению и т. д. (см. рис. 14).

Можно создать отчёт по посещению персоналом компании конкретного ресурса или же сайтов определённой категории — например, «Социальные сети» или «Поиск работы, карьера».

Рисунок 14. Раздел «Статистика»

В отчётах доступна информация о распределении посещений веб-ресурсов сотрудниками по рабочему времени. Обычно пик использования интернета приходится на обеденное время, с 12:00 до 13:00. Также здесь отображается статистика взаимодействия с интернет-ресурсами различных отделов компании. Технические специалисты могут посмотреть информацию об обращениях к тем или иным веб-сайтам по IP-адресам, а также детализацию всех пользовательских запросов.

Все отчёты в системе построены по единому принципу: сначала выдаётся общая статистика о посещении интернет-ресурсов, по каждому из параметров которой можно посмотреть детализацию. Для этого не нужно открывать вкладку в соседнем окне или подгружать эти данные отдельно. Вся информация, представленная в карточке персоны, доступна и в формате отчёта.

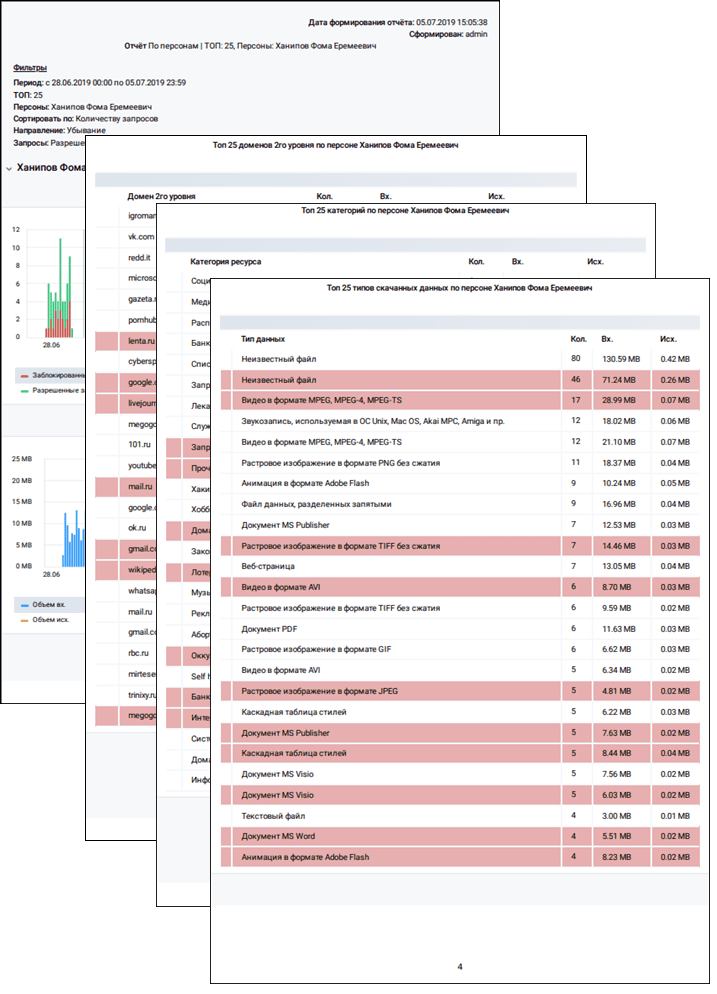

Полная отчётность веб-прокси по любому из запрошенных параметров выгружается в виде PDF-файлов для оперативного предоставления данных руководству (см. рис. 15). Таким образом, администратору Solar webProxy не приходится самостоятельно строить отчёты в Excel.

Рисунок 15. Выгруженный отчёт в формате PDF

Более того, доступна настройка автоматической отправки отчётов на выбранный адрес электронной почты, например отчёта по активности конкретного сотрудника для его непосредственного руководителя. При этом можно задать регулярность отправки — скажем, еженедельно. Таким образом система существенно экономит время администратора: можно не заходить в неё каждый день, а просто регулярно получать отчёты на свою почту.

Техническую информацию по конкретным записям можно посмотреть в журнале запросов.

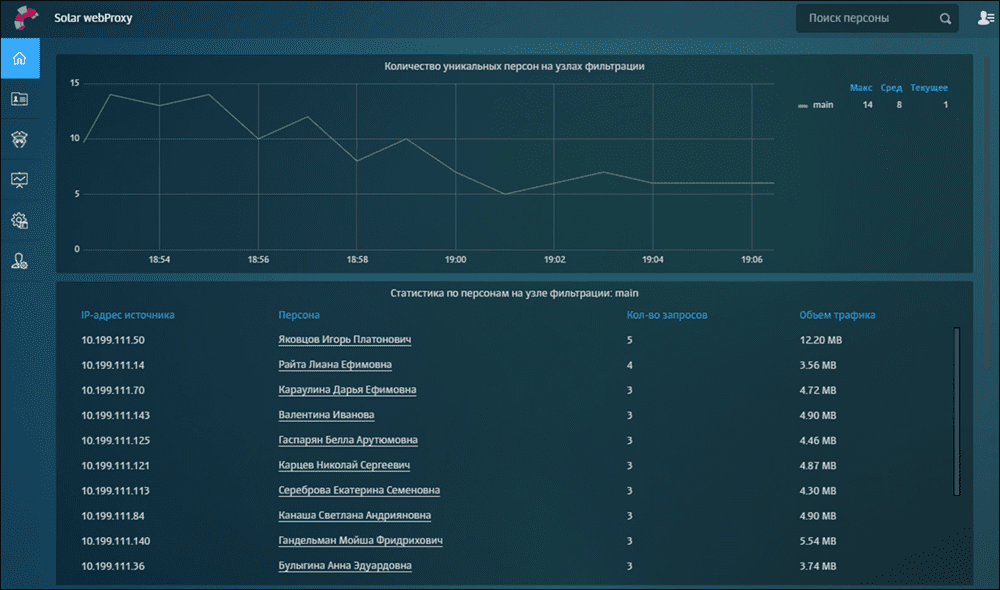

Рабочий стол

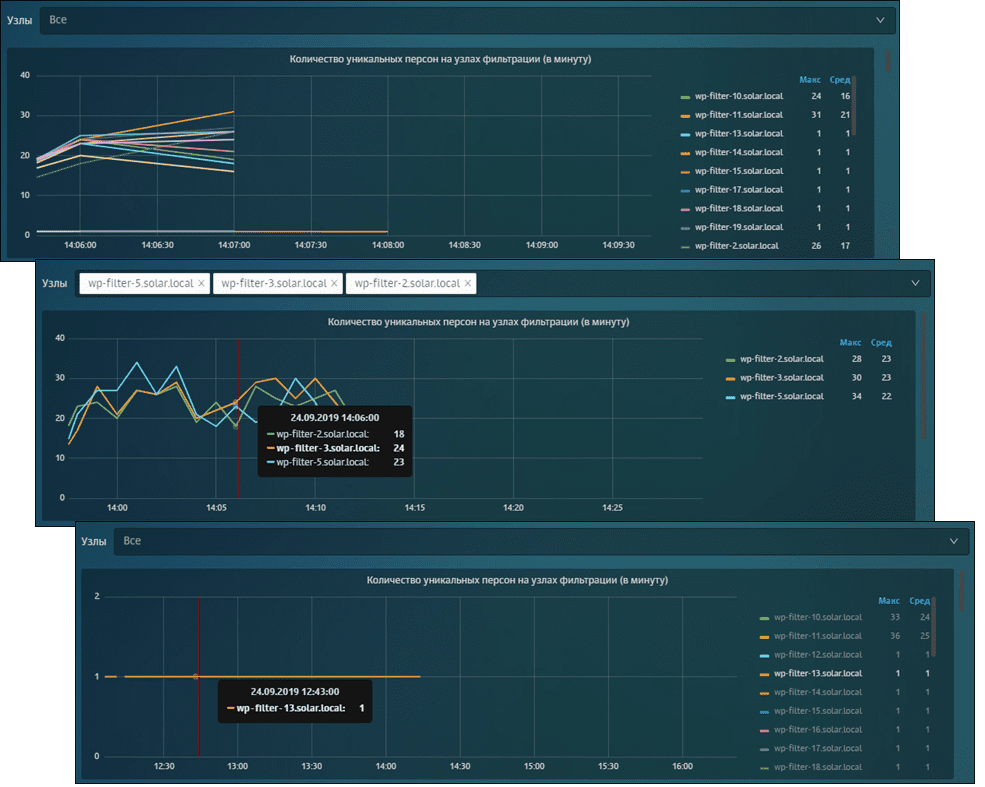

На рабочем столе отображается информация о распределении нагрузки по узлам фильтрации и пользователей по каждому узлу, сведения о степени активности пользователей в сети «Интернет» (см. рис. 16). Такая расширенная техническая информация позволяет осуществлять мониторинг состояния системы: доступно для просмотра среднее количество запросов на каждый её узел.

Рисунок 16. Раздел «Рабочий стол»

Если система установлена на нескольких серверах (имеет несколько нод), мы увидим статистику по всем узлам сразу (см. рис. 17).

Рисунок 17. Статистика по нескольким узлам фильтрации

Мониторинг состояния шлюза веб-безопасности

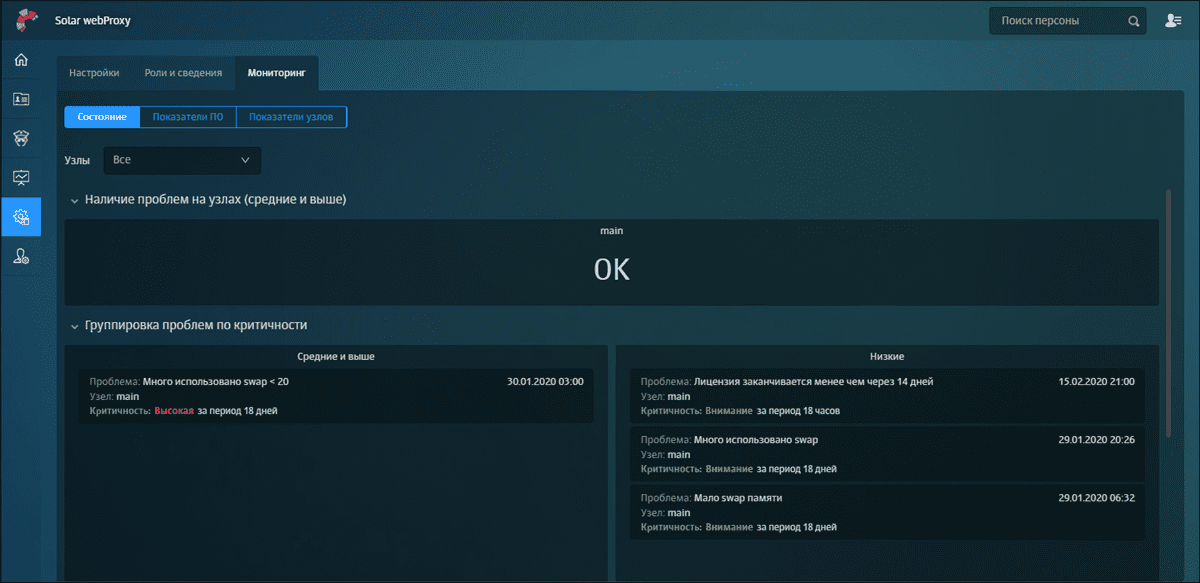

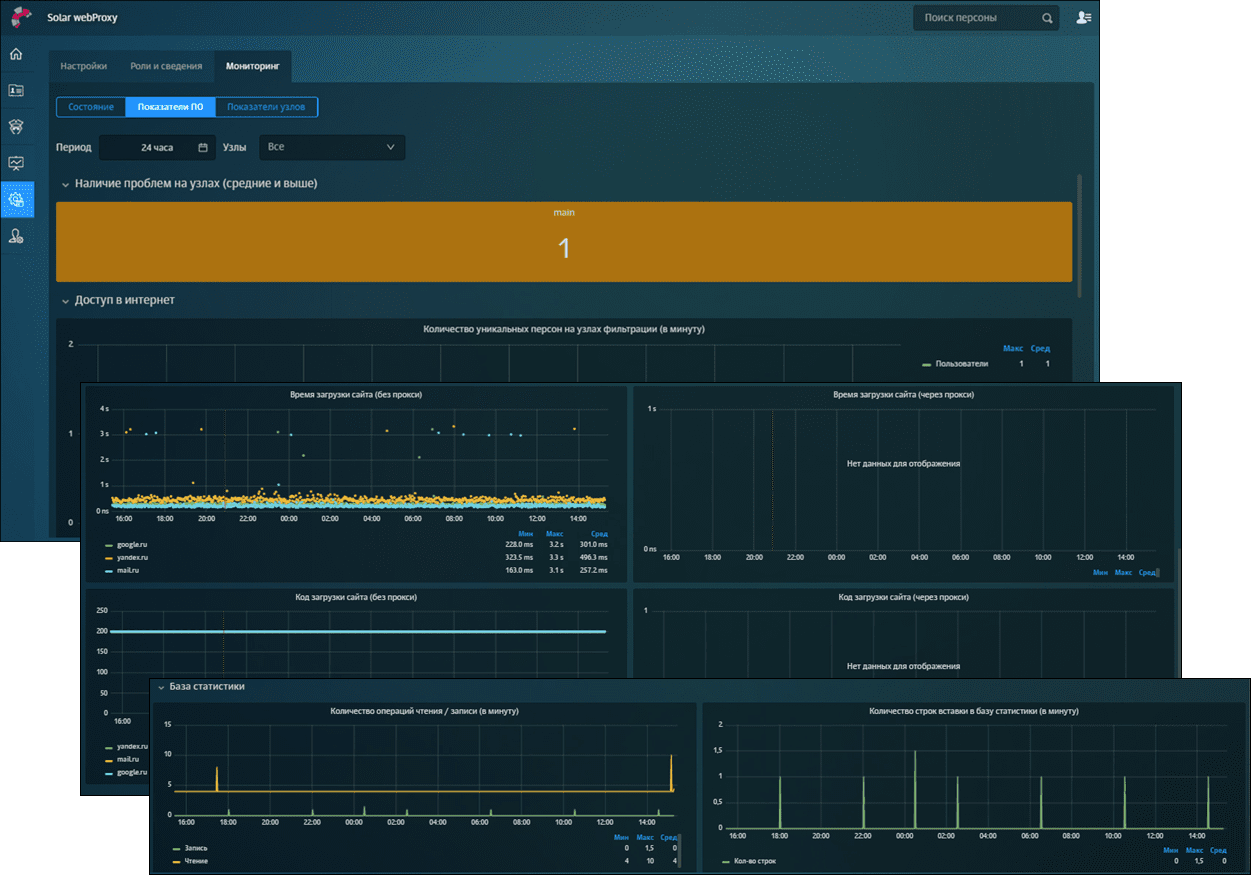

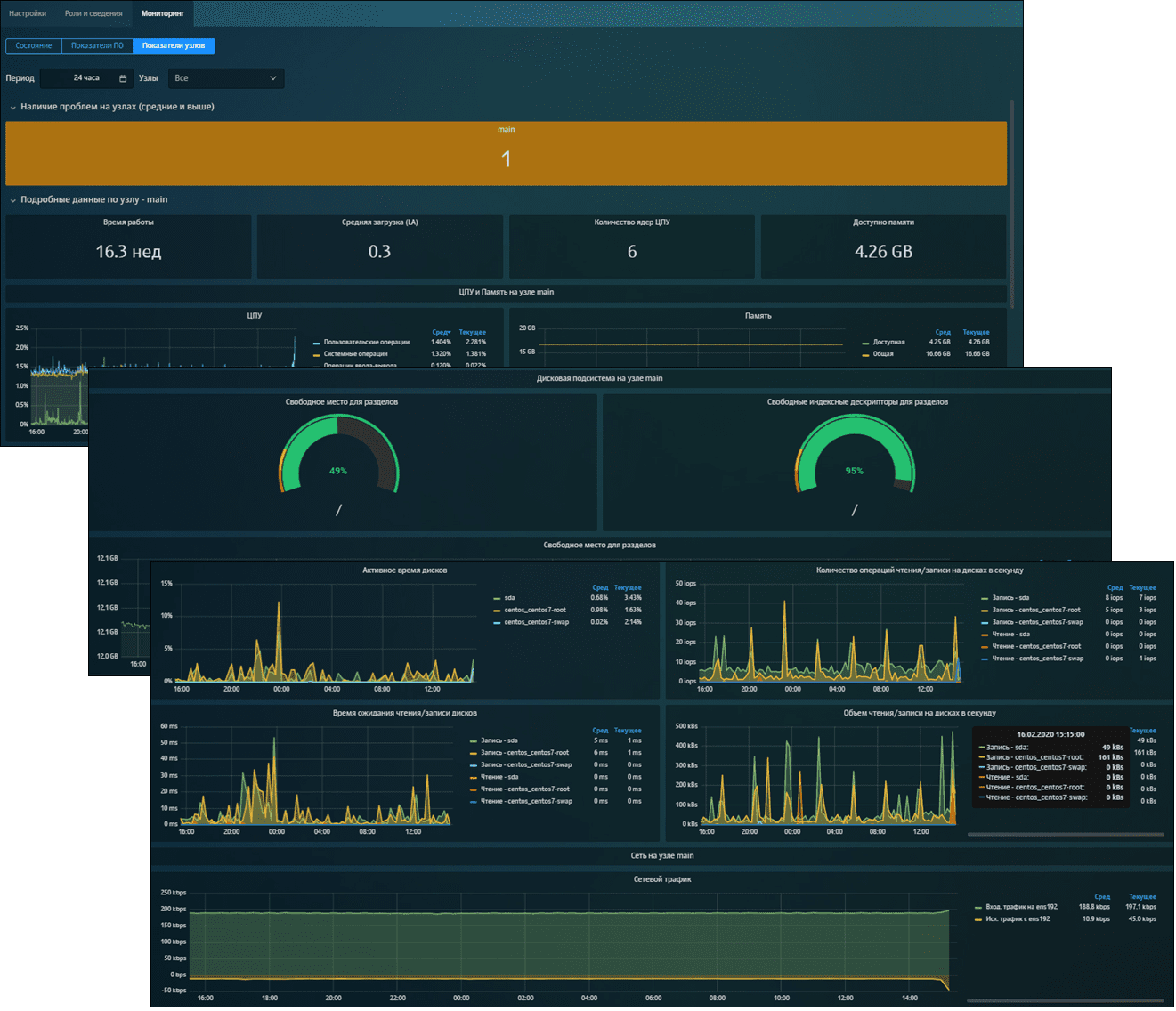

Раздел «Мониторинг» представляет собой центр отслеживания нагрузки на узлы фильтрации Solar webProxy, который позволяет оценить в режиме реального времени работоспособность системы и сетевую активность пользователей на узлах фильтрации.

В разделе можно посмотреть подробную информацию о работе системы: диагностику проблем на узлах фильтрации Solar webProxy, а также мониторинг работы шлюза и показателей, полученных средствами ОС.

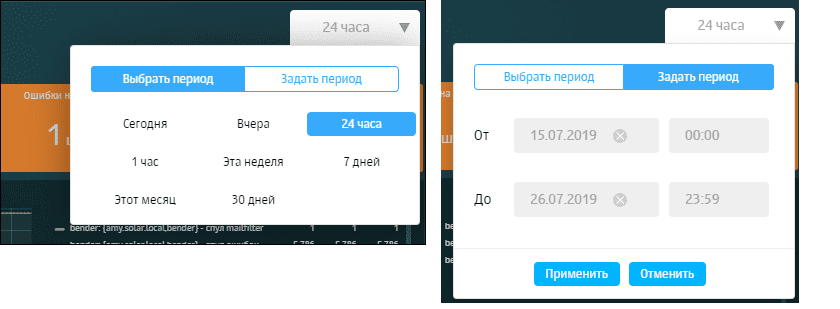

Можно изменить период времени, за который отображается информация по показателям (см. рис. 18). Для этого следует в соответствующем списке выбрать или задать требуемое значение.

Рисунок 18. Выбор / задание периода времени

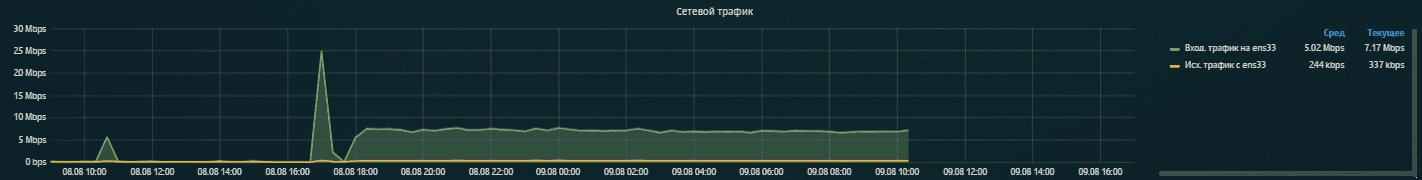

Например, для анализа сетевого трафика узла за 8-часовой рабочий день следует задать диапазон и нажать кнопку «Применить» (см. рис. 19).

Рисунок 19. Пример отображения данных за 8 часов

Область включает график и поясняющую информацию: строку заголовка и легенду, которая может располагаться справа или снизу.

Можно просмотреть информацию по конкретному показателю — например, определить максимальную и минимальную скорости входящего и исходящего трафика на узле, как показано на рисунке выше.

Цвет графика можно выбрать из раскрывающегося списка, нажав на цвет линии в легенде. На каждом графике отображаются один или несколько показателей работы системы, их выбор доступен в процессе редактирования графика.

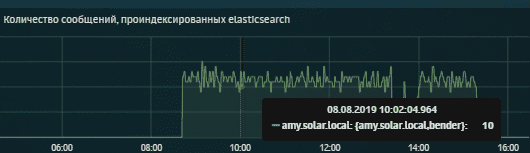

Разные показатели на графике обозначены линиями соответствующего цвета. При наведении курсора мыши на конкретную точку появляется подсказка, показывающая значение в определённый момент времени (см. рис. 20).

Рисунок 20. Просмотр значения показателя в конкретный момент времени

С помощью набора статистических показателей «Наличие проблем на узлах» (средние и выше) на каждом узле кластера Solar webProxy можно определить количество проблем с тем или иным уровнем значимости («высокая», «средняя», «низкая»). Вся эта информация видна на вкладке «Мониторинг» → «Состояние» раздела «Система»(см. рис. 21). Таким образом можно оценить состояние всех узлов шлюза.

Рисунок 21. Диагностика проблем Solar webProxy

В интерфейсе Solar webProxy отображаются проблемы, сгруппированные по уровню значимости. При появлении проблем система отправляет администратору письмо с уведомлением об этом.

В интерфейсе также можно просмотреть статистическую информацию о системных показателях работы Solar webProxy (см. рис. 22) — например, данные о фильтрации, архивации и т. д.

Рисунок 22. Информация о показателях Solar webProxy

Solar webProxy предоставляет возможность ознакомиться с информацией по статистическим показателям, которые были получены средствами ОС (см. рис. 23). Сюда относятся, в частности, размер доступной оперативной памяти, загрузка центрального процессора и т. п.

Рисунок 23. Информация о показателях ОС

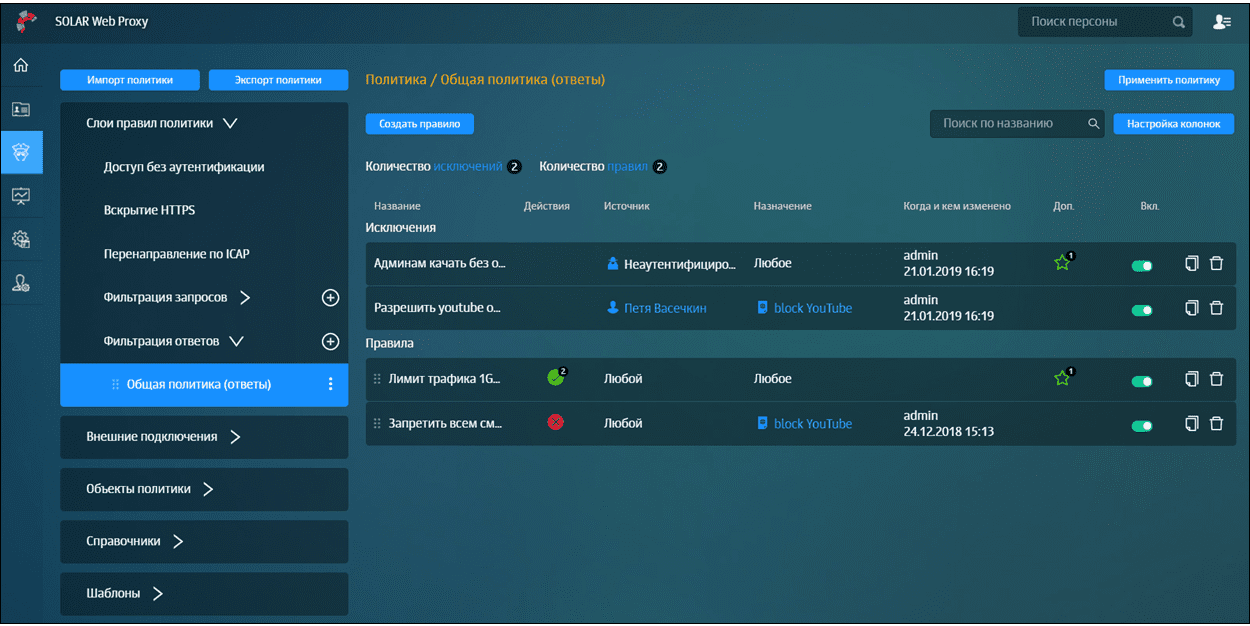

Политики

В разделе «Политики» можно выяснить, какие правила настроены в веб-прокси для пользователей в целом. Мы сразу видим любой источник, какие запреты на него установлены, какие действия сотрудникам запрещены (обозначены красным значком блокировки). Под источником мы подразумеваем пользователя или их группу, IP-адрес или их диапазон, а также маску подсети. В данном разделе можно настроить применение той или иной политики для всех работников, их групп или для конкретного сотрудника. Пример настроенной политики для слоя фильтрации ответов можно увидеть ниже (см. рис. 24).

Рисунок 24. Раздел «Политики»

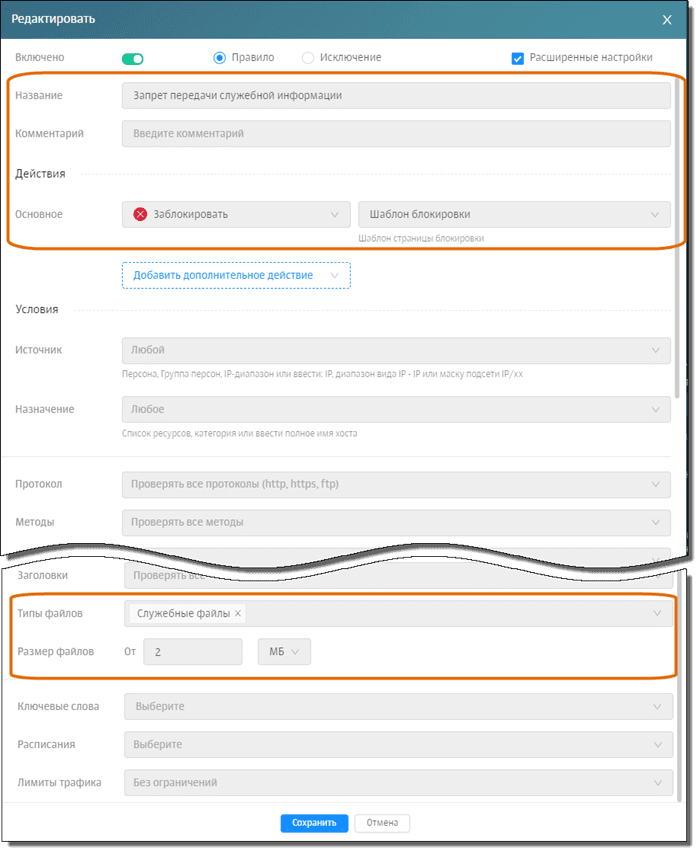

Какие политики позволяет настраивать прокси-сервер? Во-первых, базовые: каким пользователям открыт доступ в интернет, а каким — нет, к каким ресурсам разрешён / запрещён доступ, какие действия на веб-ресурсе разрешены / запрещены пользователю. Во-вторых, в Solar webProxy предусмотрены дополнительные настройки политик: можно выбирать протокол (HTTP, HTTPS, FTP), методы протокола HTTP (например, GET, POST, CONNECT и т. д.), порты, по которым будет осуществляться соединение. Можно проверять заголовки сетевых пакетов, типы подгружаемых файлов. Например, если мы не хотим, чтобы пользователь загружал себе на рабочую станцию мультимедиа-файлы, можно установить для него запрет на действия с объектами данного формата. Можно устанавливать и ограничения на размеры скачиваемых и выгружаемых файлов.

Кроме того, у Solar webProxy есть часть функциональности DLP-системы, что позволяет проверять файлы перед их отправкой на сервер назначения по ключевым словам, если мы хотим запретить пользователям выгружать какие-то конкретные данные в сеть. Это будет полезным, когда по ряду причин нет возможности с помощью DLP-системы заблокировать передачу конфиденциальной информации, но необходимо гарантированно сделать так, чтобы она не попала на сервер назначения и не дошла до адресата.

Также можно выполнять проверку и блокировку ресурсов по ключевым словам. Например, мы не хотим, чтобы пользователь попал на сайты, где есть пропаганда нетрадиционных сексуальных течений или информация о них. Для этого мы собираем все слова по этой теме в единый список, а затем указываем его в правиле политики фильтрации интернет-трафика. В итоге при попытке пользователя найти информацию по словосочетанию «горбатая гора» или перейти на ресурс, который содержит эту фразу, в браузере будет отображена страница блокировки.

На практике наиболее часто используется настройка запрета выгрузки документов с различными грифами, чтобы они не попадали на сторонние серверы, облачные файлообменники и т. п. Такую политику можно настроить непосредственно на прокси-сервере, не связывая её с DLP-системой. Пример сформированного правила для блокировки передачи файлов представлен далее (см. рис. 25).

Рисунок 25. Формирование правила на блокировку передачи файлов со служебной информацией

Рассматриваемый шлюз веб-безопасности позволяет настроить расписание доступа сотрудников к определённым ресурсам, ориентируясь на рабочее время. Например, можно установить запрет на просмотр видео или прослушивание музыкального контента в рабочие часы. Однако если сотрудник остался на рабочем месте по окончании трудового дня, то можно в качестве поощрения установить для него автоматическое разрешение доступа к этим ресурсам, при этом ограничив максимальное потребление трафика объёмом в 1 ГБ.

Что касается стандартных политик прокси-сервера, наиболее востребованна блокировка ресурсов по определённым категориям, таким как «Порно», «Экстремизм», «Социальные сети» и т. д. При этом доступна и индивидуальная настройка исключений для привилегированных пользователей.

Все категории ресурсов можно просмотреть, выгрузив их из базы категоризации. Также можно проверить или изменить классификационную информацию сайта в разделе «Политики» → «База категоризации» (см. рис. 26).

Рисунок 26. База категоризации ресурсов

Следует отметить, что база категоризации постоянно обновляется.

Выводы

Как и у любой ИТ-системы, у шлюзов веб-безопасности есть и ряд очевидных преимуществ, и определённое количество недостатков. В частности, от некоторых ощутимых для компании «плюсов» при эксплуатации SWG-решений рядовые пользователи могут быть, мягко говоря, не в восторге. И всё же не следует забывать: если безопасность собственных данных на личном ноутбуке — это ваше частное дело, то проблемы с безопасностью корпоративной сети из-за вашей рабочей станции, на которую вы подцепили вредоносный объект, гуляя в интернете, — уже головная боль всего предприятия. Поэтому если рассуждать «по-взрослому», то применение шлюзов веб-безопасности — один из дополнительных, вполне рабочих инструментов в арсенале корпоративных систем защиты.

Что касается рассмотренного в данном обзоре решения, ниже отметим основные его преимущества и честно признаемся в некоторых недостатках.

Достоинства:

- Высокая производительность системы, ограниченная лишь возможностями аппаратного обеспечения компании-пользователя.

- Удобный поиск параметров конфигурации.

- Удобство настройки и наглядность предоставляемых системой отчётов с возможностью настраивать их отправку пользователям по расписанию и выгружать их в файлы формата PDF.

- Возможность использовать распространяемую политику фильтрации интернет-трафика от вендора.

- Динамическая привязка интернет-трафика к пользователям.

- Возможность централизованного управления многоуровневой архитектурой системы.

- Отдельная карточка на каждого сотрудника с детализированной информацией о работе с интернет-ресурсами.

- Простая и удобная масштабируемость интерфейса системы.

- Наличие поддержки отказоустойчивой конфигурации.

- Возможность тесной интеграции с DLP-системой Solar Dozor для комплексного предотвращения утечек конфиденциальной информации.

Недостатки:

- Отсутствие поддержки фильтрации по интернет-протоколу HTTP версии 3.

- Отсутствие возможности указывать локальные сайты (адреса) в хостах (планируется в ближайших версиях).

- Отсутствие возможности указывать адреса IPv6 в списках ресурсов.