Сертификат AM Test Lab

Номер сертификата: 369

Дата выдачи: 14.12.2021

Срок действия: 14.12.2026

- Введение

- Функциональные возможности RuSIEM

- 2.1. Панель мониторинга

- 2.2. Работа с событиями

- 2.3. Правила корреляции

- 2.4. Статические и динамические списки

- 2.5. Работа с инцидентами

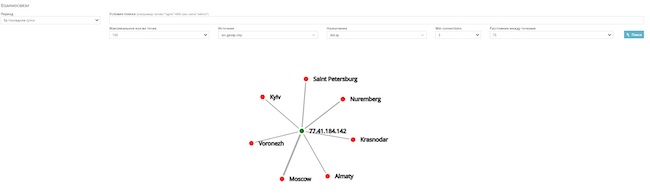

- 2.6. Граф взаимосвязей

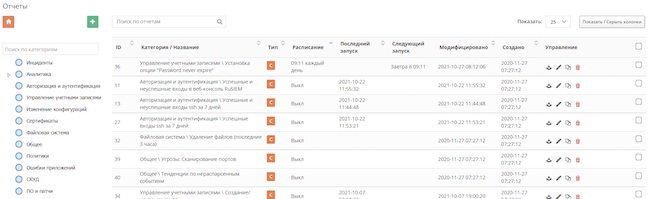

- 2.7. Система отчётов

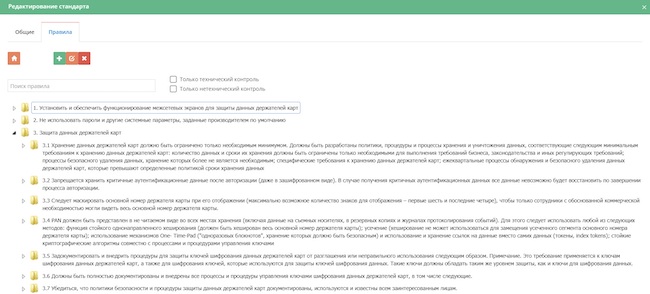

- 2.8. Работа со стандартами

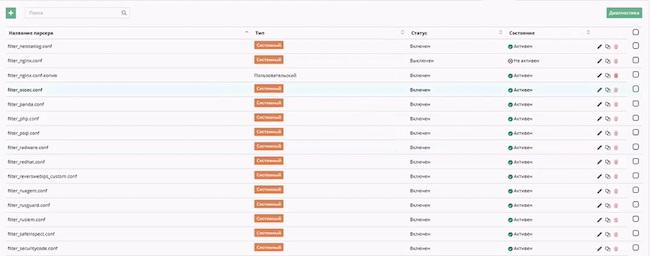

- 2.9. Работа с парсерами

- 2.10. Ролевая модель

- 2.11. Модуль аналитики

- 2.12. Работа с активами

- 2.13. Интеграция с ГосСОПКА

- 2.14. Документация RuSIEM

- Архитектура RuSIEM

- Системные требования RuSIEM

- Сценарии использования RuSIEM

- Выводы

Введение

SIEM-системы давно перестали быть чем-то новым на рынке продуктов для информационной безопасности. Этому классу решений уже более 15 лет, и, согласно последнему отчёту консалтинговой фирмы IDC, рынок уже перестал развиваться: в ближайшие пять лет он будет расти в среднем на 4,6 % в год, что очень мало. Однако это не говорит о том, что не развиваются сами системы. Наоборот, постоянное изменение векторов атак, появление новых APT-группировок, уязвимостей и эксплойтов к ним, новые тенденции требуют совершенствования решений класса SIEM.

Очень интересна ситуация по SIEM-системам на российском рынке. В соответствии с опросом IDC, в 2018 году доля проникновения SIEM на российский рынок составила 15 %, что не так уж и много, особенно с учётом интенсивности кибератак по отношению к предприятиям из нашей страны. 29 % опрошенных внедрили у себя SIEM для обеспечения соответствия требованиям регулирующих органов. При этом всего 2 % респондентов оказались недовольны внедрённым решением. Характерная черта — практически половина (47 %) опрошенных указали на необходимость вложений в системы этого класса после их внедрения.

За три года картина мало изменилась: регуляторы предписывают иметь систему мониторинга, внедрение такой системы сопровождается немалыми затратами и требует определённого уровня зрелости информационной безопасности в организации. Главный фактор, который может изменить картину в части выбора конкретной SIEM-системы в компаниях в ближайшее время, — это импортозамещение, которое вот-вот коснётся предприятий подпадающих под действие федерального закона № 187-ФЗ о критической информационной инфраструктуре Российской Федерации.

В связи с этим в ближайшее время ожидается повышенный спрос на SIEM отечественного производства. RuSIEM — одна из немногих таких систем. Её разработка началась в 2014 г., когда один из заказчиков захотел коррелировать события прохода сотрудников через СКУД и авторизации в домене. В 2021 г. RuSIEM внедрена в шести отраслях, имеет более 100 партнёров по всему миру, а свободно распространяемая версия установлена в более чем 10 000 компаний по всему миру.

В июле 2021 г. вышла новая версия RuSIEM, обзор которой приведён ниже.

Функциональные возможности RuSIEM

RuSIEM представлен на рынке тремя продуктами с разными функциональными возможностями.

RvSIEM — бесплатный, свободно распространяемый продукт класса Log Management (управление журналами), с помощью которого можно выполнять нормализацию полученных логов, обогащать события, искать данные в журналах, строить отчёты и создавать информационные панели. Количество обрабатываемых событий — до 500 в секунду.

RuSIEM — собственно SIEM-система, занимающаяся как сбором, так и обработкой и корреляцией событий. Она не имеет таких ограничений по событиям в секунду, которые свойственны RvSIEM, обладает большими функциональными возможностями в том числе в части работы с инцидентами и потоками данных Threat Intelligence.

RuSIEM Analytics — модуль, который позволяет выявлять аномалии, формировать аналитические отчёты, управлять активами, построить процесс управления уязвимостями и реализовать много других дополнительных возможностей.

В этом обзоре содержится информация о RuSIEM с подключённым модулем RuSIEM Analytics.

Таблица 1. Сравнение версий RuSIEM

Особенности | RuSIEM | RuSIEM Analytics | RvSIEM free |

Ограничение по количеству обрабатываемых EPS | В соответствии с условиями лицензирования | В соответствии с условиями лицензирования | 500 EPS |

Кластер баз данных на отдельных серверах | Не лицензируется | Не лицензируется | Не лицензируется |

Несколько нод серверов | В соответствии с условиями лицензирования | В соответствии с условиями лицензирования | 1 |

Количество агентов | Без ограничений | Без ограничений | Без ограничений |

Техническая поддержка | В соответствии с условиями лицензирования | В соответствии с условиями лицензирования | Ограничена |

Бессрочная лицензия | Да | Да | Да |

Временная лицензия | Возможна | Возможна | Нет |

Привязка лицензий к оборудованию | Да | Да | Нет |

Интеграция по API | Да | Нет | Да |

Поисковые запросы | Да | Да | Да |

Корреляция в режиме реального времени | Да | Да | Нет |

Инцидент-менеджмент | Да | Да | Нет |

Симптоматика | Да | Да | Да |

Генерация отчётов | Да | Да | Да |

Интеграция со СКУД | Да | Нет | Нет |

Отслеживание аутентификации | Нет | Да | Нет |

Управление уязвимостями | Нет | Да | Нет |

Данные об угрозах | Нет | Да | Нет |

Поведенческий анализ | Нет | Да | Нет |

Машинное обучение | Нет | Да | Нет |

Аудит соответствия | Да | Нет | Нет |

Управление активами | Нет | Да | Нет |

Аналитические отчёты | Нет | Да | Нет |

Понятно, что главная функциональная задача любой SIEM-системы — это работа с логами: парсинг, нормализация, корреляция в соответствии с правилами, выявление инцидентов. RuSIEM в этом плане ничем не отличается от других SIEM-систем. Однако есть ряд функциональных возможностей, которые делают эту систему более универсальной. Рассмотрим часть из них.

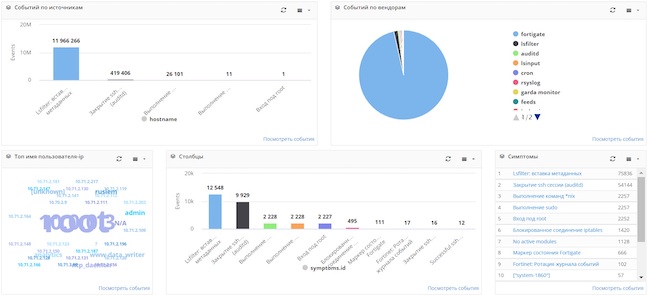

Панель мониторинга

RuSIEM обладает настраиваемой панелью мониторинга, куда выводится вся информация, которая необходима для проведения экспресс-анализа — например, основные категории симптомов при срабатывании тех или иных правил, количество выявленных системой инцидентов, последние происшествия, распределение IP-адресов по геолокации и др.

Можно удалять виджеты или добавлять новые, в виде как графиков, так и таблиц.

Рисунок 1. Панель мониторинга в RuSIEM

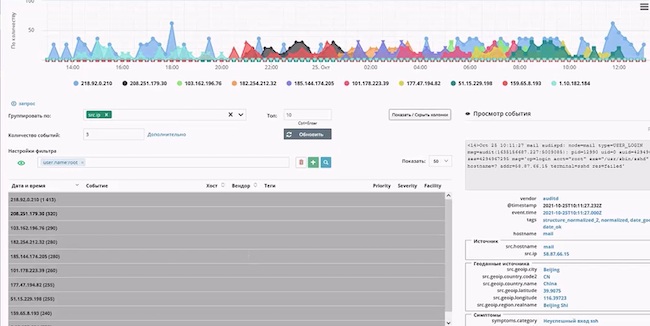

Работа с событиями

События, поступающие из подключённых к RuSIEM систем, можно фильтровать и группировать в соответствии с заданными критериями. Здесь же можно посмотреть описание события после нормализации.

Рисунок 2. Работа с событиями в RuSIEM

Настроенные фильтры можно сохранять для экономии времени в будущем.

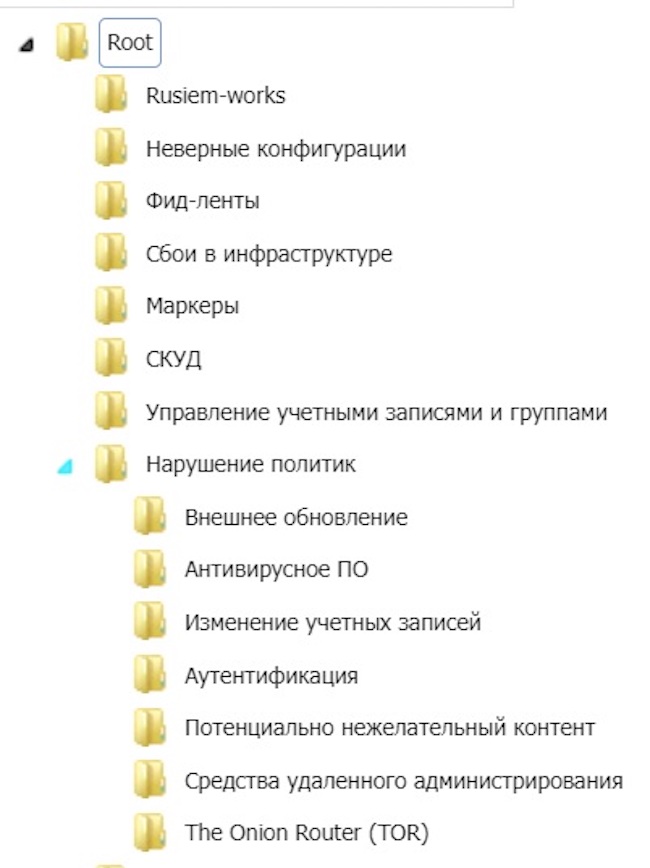

Правила корреляции

«Из коробки» система имеет более 350 правил корреляции, разбитых на группы в соответствии с теми типами инцидентов, которые могут быть выявлены при их использовании.

Рисунок 3. Правила корреляции, заложенные в RuSIEM «по умолчанию»

Пользователь может добавить свои правила корреляции, написав их или загрузив из файла.

Помимо правил корреляции в RuSIEM также есть регулярно обновляемые индикаторы компрометации (IoC). Периодичность их обновления — каждый день.

Рисунок 4. Индикаторы компрометации в RuSIEM

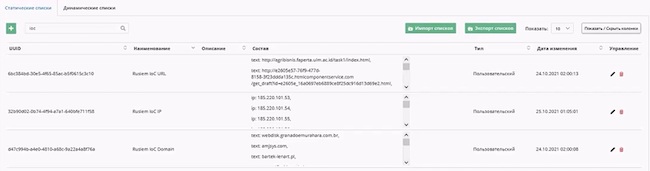

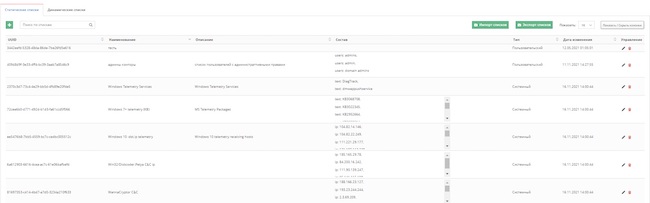

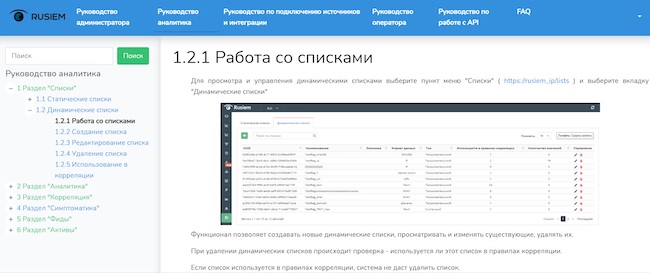

Статические и динамические списки

Создание правил корреляции и поиск инцидентов упрощаются благодаря возможности использования статических и динамических списков. Таким образом нет необходимости указывать конкретные значения искомых параметров: они просматриваются в созданных списках. И статические, и динамические списки имеют TTL (время жизни записей).

Главное различие заключается в том, что статические правила заполняются вручную, а динамические — в соответствии с правилами корреляции. Система позволяет добавлять динамические значения в список или удалять их оттуда, а также искать необходимые значения.

Благодаря этому поиск инцидентов в ИБ становится намного эффективнее.

Рисунок 5. Статические и динамические списки RuSIEM

Работа с инцидентами

Для работы с инцидентами RuSIEM предоставляет возможность использования собственной IR-платформы. Нельзя сказать, что сейчас это — полноценная IRP или тем более SOAR. Однако компания движется в этом направлении и планирует доработку в последующих релизах. Кроме того, у продукта есть глубокая интеграция с используемыми на рынке SOAR-платформами и гибкий API, позволяющий вполне быстро организовать интеграцию с платформами по желанию заказчика.

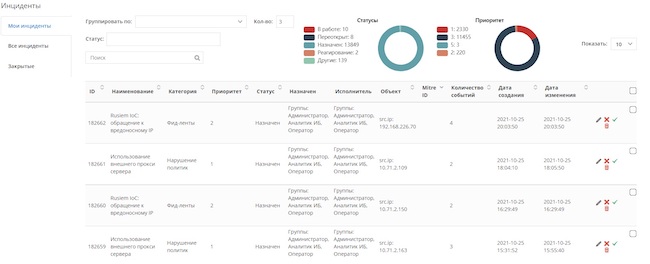

Панель инцидентов визуализирует происшествия в зависимости от их типа, статуса и приоритета.

Рисунок 6. Панель инцидентов в RuSIEM

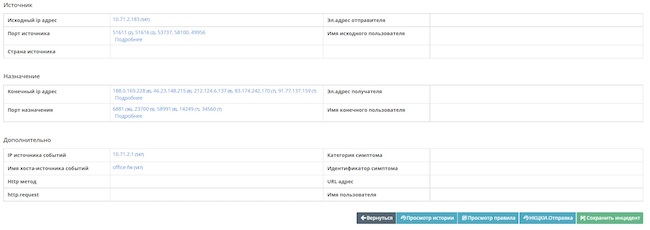

События попадают в систему автоматически по результатам отработки правил корреляции. Возможно также ручное заведение инцидентов в системе.

Рисунок 7. Ручное заведение инцидентов в RuSIEM

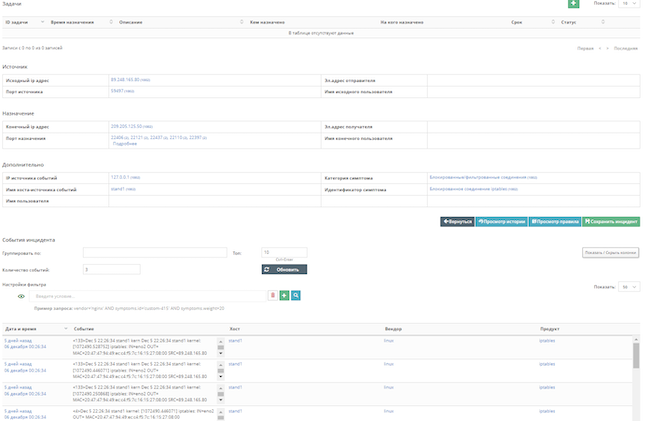

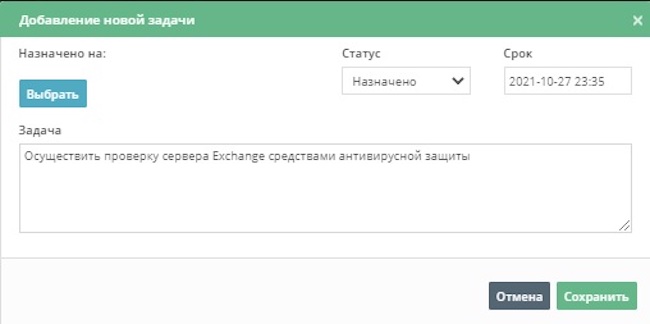

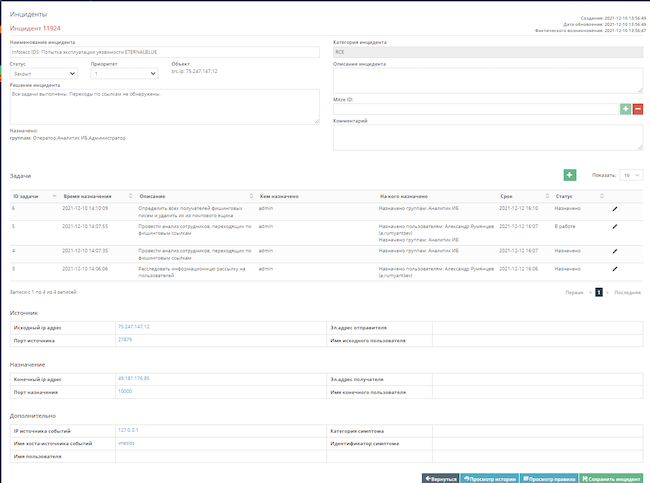

В карточке инцидента можно посмотреть всю доступную информацию по нему, создать задачи для различных исполнителей, а также отправить его в НКЦКИ.

Рисунок 8. Пример карточки инцидента в RuSIEM

Рисунок 9. Создание задачи в рамках расследования инцидента в RuSIEM

Граф взаимосвязей

Возможности RuSIEM позволяют строить наглядный граф взаимосвязей для проведения анализа. В качестве исходных данных для такого графа могут браться заданные пользователем условия или ряд предопределённых параметров, которых насчитывается более 100.

Рисунок 10. Граф взаимосвязей «Город — IP-адрес назначения» в RuSIEM

Система отчётов

RuSIEM обладает возможностью готовить отчёты в соответствии с заданными параметрами. В системе есть ряд предварительно настроенных отчётов, разнесённых по разным категориям. Также имеется возможность создавать свои отчёты и категории, а уже имеющиеся индивидуализируются в соответствии с потребностями пользователя. Можно формировать отчёты вручную или задать расписание и список получателей для последующей автоматической отправки сводок на электронные ящики ответственных сотрудников. Отчёты могут содержать как графики, так и табличные данные; поддерживаются различные форматы файла — XLS, CSV, PDF.

Рисунок 11. Панель работы с отчётами RuSIEM

Работа со стандартами

RuSIEM помогает пользователям работать со стандартами для проведения аудитов соответствия нормативным документам (обеспечения комплаенса).

Изначально в RuSIEM заведён только стандарт PCI DSS, но также можно добавлять в систему и свои стандарты, с которыми необходимо работать. Например, это могут быть требования по приказу ФСТЭК России № 239 от 26.03.2019.

Правила, созданные в рамках стандартов, позволяют делить необходимые меры защиты на технические и организационные, что даёт возможность гибче выстраивать процессы по реализации соответствия им.

Рисунок 12. Правила в рамках стандарта PCI DSS в системе RuSIEM

Работа с парсерами

Для работы с источниками данных RuSIEM обладает более чем сотней парсеров, которые позволяют работать «из коробки» более чем с двумя сотнями источников. Также есть возможность разрабатывать и добавлять свои парсеры. Язык разработки парсеров — logstash. После создания парсера можно сразу проверить его работу и исправить ошибки, в случае если таковые найдутся.

Рисунок 13. Работа с парсерами в RuSIEM

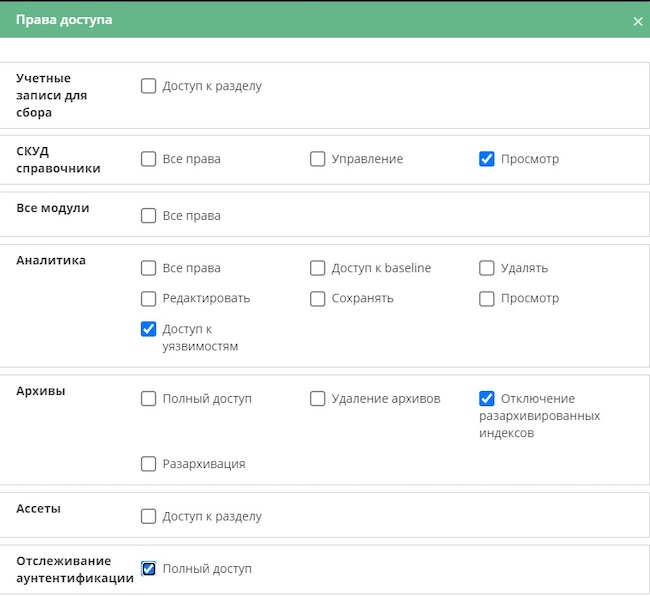

Ролевая модель

Состав групп пользователей, работающих в RuSIEM, является редактируемым. Также имеется возможность создавать свои группы пользователей и за счёт гибких настроек предоставления прав доступа разделять их полномочия.

Рисунок 14. Настройка прав доступа в RuSIEM

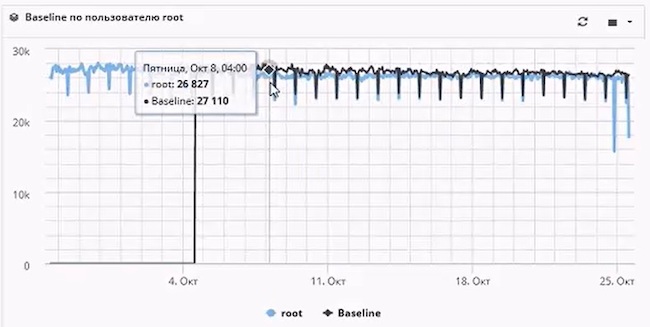

Модуль аналитики

Модуль аналитики RuSIEM позволяет искать отклонения в поведении пользователей. Например, для защиты топ-менеджмента можно создать правило, в соответствии с которым будут фиксироваться IP-адреса, с которых они подключаются. На основании этих данных будет строиться статистика, отклонение от которой — сигнал о том, что надо проверить, действительно ли топ-менеджер подключился к сети предприятия или, возможно, его учётная запись была скомпрометирована.

В создаваемых правилах аналитики можно задавать периодичность и шаг анализа, допустимый процент отклонения от статистики и глубину выборки — количество дней, статистика за которые запоминается.

Рисунок 15. Аналитика по подключению пользователя «root» в RuSIEM

На рисунке показана статистика по подключению пользователя «root» к корпоративным ресурсам. Голубым цветом отрисованы реальные подключения пользователя, чёрным — гипотеза RuSIEM на основании ранее собранных данных. Как видно из рисунка, поведение пользователя не выбивается из рамок привычного, не считая небольшого спада, который мог быть вызван, например, техническими проблемами.

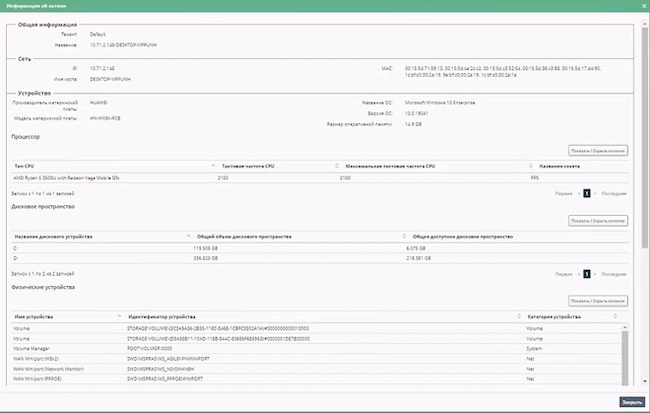

Работа с активами

Работа с активами — это новая функциональная возможность RuSIEM, появившаяся совсем недавно. Создать актив в RuSIEM можно вручную, путём подгрузки из XLS- / CSV-файлов, с помощью интеграции с CMDB-системой или автоматически, получая информацию от агентов, установленных на активах.

Приоритетные способы получения этих данных — из CMDB или с помощью агентов, так как при этом поступает актуальная информация о технических характеристиках компьютера, составе подключённого оборудования, пользователях и других полезных параметрах.

Рисунок 16. Карточка актива в системе RuSIEM

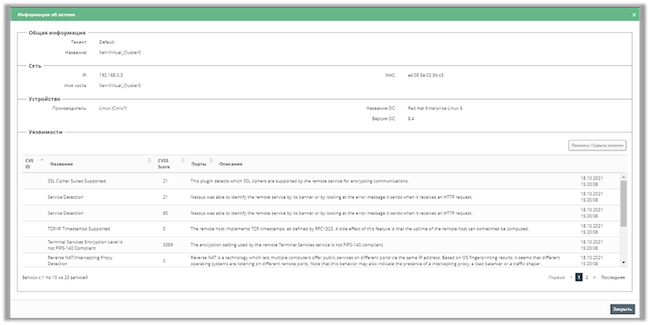

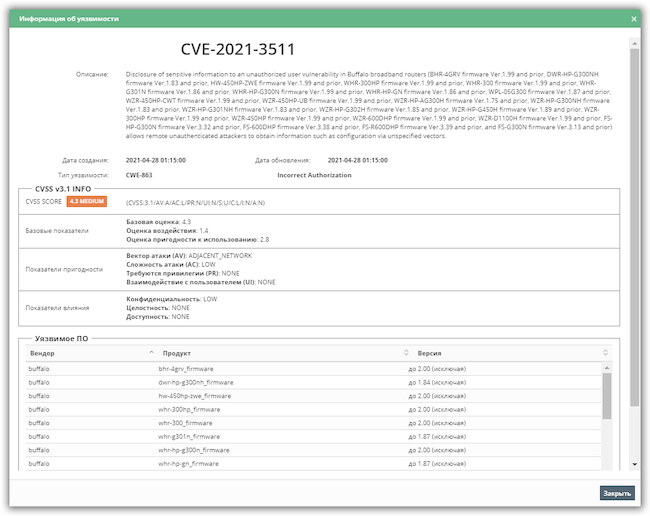

Если в организации используются сканеры уязвимостей, то можно подгрузить один раз или по расписанию информацию об ошибках в безопасности в привязке к активам, на которых были обнаружены бреши.

Рисунок 17. Уязвимости одного из активов в системе RuSIEM

RuSIEM способен работать с отчётами разных сканеров уязвимостей путём их парсинга. В случае если в системе отсутствуют подходящие парсеры, их можно написать самостоятельно либо с привлечением поддержки производителя.

Также есть постоянно актуализируемая база уязвимостей и можно посмотреть информацию обо всех новых уязвимостях без привязки к определённым активам.

Рисунок 18. Информация об уязвимости, отображаемая в интерфейсе RuSIEM

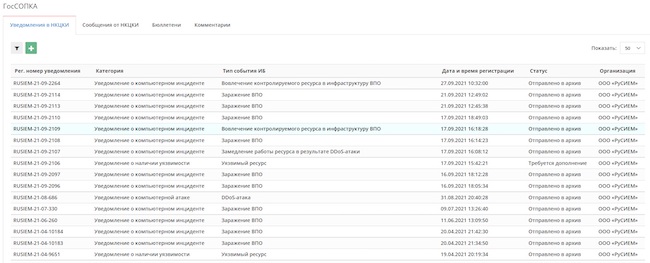

Интеграция с ГосСОПКА

Возможность интеграции RuSIEM с ГосСОПКА делает систему привлекательной для предприятий подпадающих под действие федерального закона № 187-ФЗ (о безопасности критической информационной инфраструктуры), так как это позволит автоматизированно оповещать ФСБ России об инцидентах, реагировать на них и ликвидировать последствия атак на объекты КИИ.

Для работы с ГосСОПКА в системе есть особый раздел. С его помощью можно создать и отправить уведомление об инциденте, обменяться комментариями с НКЦКИ и получить свежие бюллетени.

Рисунок 19. Работа с ГосСОПКА в RuSIEM

Информацию об инциденте можно отправить в ГосСОПКА не только вручную, но и из карточки инцидента.

Рисунок 20. Отправка информации об инциденте в НКЦКИ из карточки в RuSIEM

Документация RuSIEM

Документация RuSIEM размещается на отдельном портале в формате WIKI и состоит из нескольких разделов, в соответствии с целевой аудиторией системы: для администраторов, аналитиков, операторов, инженеров.

Документация весьма подробна, сопровождается скриншотами. Для удобства на портале есть функция поиска.

Рисунок 21. Портал документации RuSIEM

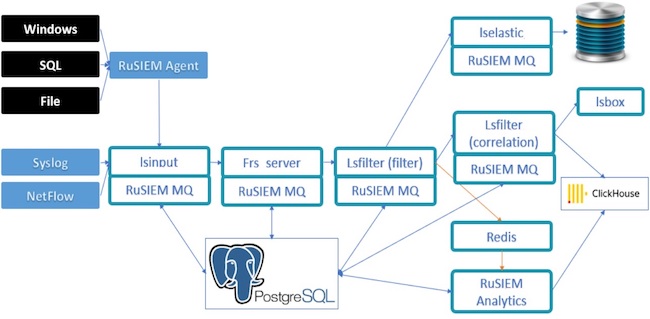

Архитектура RuSIEM

RuSIEM состоит из ряда универсальных модулей, доступных в базовой версии, и двух платных компонентов. Однако архитектура одинакова для всех версий и является микросервисной. За каждый этап обработки информации отвечает отдельный модуль.

Рисунок 22. Архитектура RuSIEM

Компонент Lsinput получает информацию от агентов RuSIEM, установленных на Windows-устройствах (пользовательских и серверных), или коллекторов, собирающих события с устройств без установленных агентов. Также в него поступают события по протоколам NetFlow и Syslog. Полученные события передаются далее для обработки. Если сделать это по каким-то причинам невозможно, либо если количество событий превышает предусмотренное лицензией, то эти события не теряются, а дожидаются своей очереди — когда поток снизится или когда восстановится работоспособность сети.

Frs_server, он же сервер нормализации, позволяет преобразовывать «сырые» логи в читаемый вид. Записи, содержащиеся в полученных журналах, анализируются и разделяются по соответствующим полям, что помогает аналитику не тратить время на поиск тех или иных сведений в «сырых» событиях. RuSIEM имеет порядка 500 полей, содержащихся в парсерах системы и заполняющихся по ходу нормализации, а также даёт пользователю возможность добавлять свои поля.

Lsfilter-1, сервис симптоматики, отвечает за обогащение событий. Использование этого модуля позволяет присвоить каждому событию вес, влияющий на определение его критической значимости, времени хранения, а также категории для дальнейшего использования в корреляции.

Модуль Lselastic отвечает за сохранение логов как в «сыром», так и в обработанном виде в базах данных Elasticsearch.

Lsfilter-2, или модуль корреляции — фактическая основа любой SIEM-системы, — отвечает за анализ и сопоставление информации, а также за поиск признаков инцидента в информационной безопасности. Как уже говорилось, из «коробки» RuSIEM имеет порядка 350 различных правил корреляции. Правила можно создавать, редактировать либо отключать, если они неприменимы к инфраструктуре компании.

Сервис аналитики, RuSIEM Analytics, основан на технологии машинного обучения. Назначение этого сервиса — агрегация данных, построение трендов на их основе и сравнение с усреднёнными значениями, характеризующими корректное поведение системы. В случае если текущие значения выходят за пороговые, сервис формирует предупреждение об аномалии и создаёт инцидент.

Lsbox обеспечивает связь системы с электронной почтой.

ClickHouse — база данных, где хранятся события, имеющие отношение к инцидентам в информационной безопасности.

Компонент Redis отвечает за хранение статистики, используемой в RuSIEM Analytics для построения данных о целевых параметрах подключённых систем.

СУБД PostgreSQL обеспечивает хранение информации о настройках системы, о лицензии и об инцидентах в информационной безопасности.

Таблица 2. Модули RuSIEM

Модуль | Назначение | Коммерческая версия |

Agent | Сбор событий с Windows-систем и SQL-серверов, файловых логов | Нет |

Lsinput | Приём событий от различных источников (Syslog, NetFlow, агенты), постановка в очередь, передача далее по цепочке | Нет |

Frs_server | Нормализация событий (разделение по полям на основе встроенных правил, т. е. по таксономии) | Нет |

Lsfilter (Symptoms) | Симптоматика (обогащение событий полезной информацией — добавление описания и критической значимости) | Нет |

Lselastic | Запись событий в базу Elasticsearch для дальнейшей работы с ними (поиск, просмотр, анализ, отчёты) | Нет |

Lsfilter (correlation) | Корреляция событий по инцидентам | Да |

RuSIEM Analytics | Поиск аномалий, управление активами и уязвимостями | Да |

Масштабирование компонентов RuSIEM по нодам

RuSIEM является масштабируемой системой и может как работать на одной ноде, так и делиться на несколько. Принцип масштабирования определяется в соответствии с инфраструктурой и планируемой архитектурой системы в компании. Система поддерживает как горизонтальное масштабирование, так и вертикальное.

Полные ноды, с полным набором всех компонентов, могут горизонтально масштабироваться путём добавления ЦП и ОЗУ. Также возможно выносить отдельные составляющие. Например, модуль аналитики, модуль нормализации, базы данных, корреляция могут быть размещены на отдельной ноде.

Базы данных тоже гибко масштабируются и позволяют строить различные типы архитектур — многонодовые кластеры для хранения событий, отдельные ноды для записи и чтения событий с репликацией между ними.

Системные требования RuSIEM

Отличительной особенностью RuSIEM можно назвать относительную неприхотливость в отношении выделяемых ресурсов.

В качестве операционной системы для разворачивания сервера применяется Ubuntu 18.04. Для установки агентов требуется как минимум Windows 7 или выше с установленными компонентами программного обеспечения Microsoft Windows Imaging Component и Microsoft .NET Framework 4.5.

Минимальные требования к браузерам для доступа к интерфейсу RuSIEM: Google Chrome 9.0, Apple Safari 5.0.5, Mozilla Firefox 3.0, Internet Explorer 7.0, Opera 10.5.

По аппаратным ресурсам требования приведены в таблице 3.

Таблица 3. Аппаратные требования RuSIEM

Требуемые ресурсы | Поток до 2 тыс. EPS | Поток 2–5 тыс. EPS | Поток 5–10 тыс. EPS | Поток 10–30 тыс. EPS | Поток 30–90 тыс. EPS |

Количество ядер (потоков), шт. | 4–8 | 4–6 | 4–6 | 8–14 | От 14 |

Количество процессоров | 1 | 1 | От 2 | 2–4 | От 4 |

Тактовая частота, ГГц | От 2 | От 2,4 | От 2 | От 2,4 | От 3,2 |

Оперативная память, ГБ | 16 | 32 | 24–32 | 64–128 | 64–128 |

Скорость жёсткого диска, об/с | От 7200 | От 7200 | От 7200 | От 7200 | От 7200 |

Режим работы жёсткого диска | Автономный, SAS / SATA | Автономный, SAS / SATA, выделенный сервер | Автономный, SAS / SATA или RAID-массив в режиме зеркала, выделенный сервер | Массив RAID 5+, выделенный | Массив RAID 5+, SSD для системного диска |

Размер жёсткого диска для операционной системы | 100 ГБ | От 100 ГБ | От 300 ГБ | От 500 ГБ | От 700 ГБ |

Размер жёсткого диска для хранения данных | От 300 ГБ | От 300 ГБ | От 600 ГБ | От 1 ТБ | От 3 ТБ |

Архитектура MIPS | 4700 | 8000 | 10000 | 10000 | 12000 |

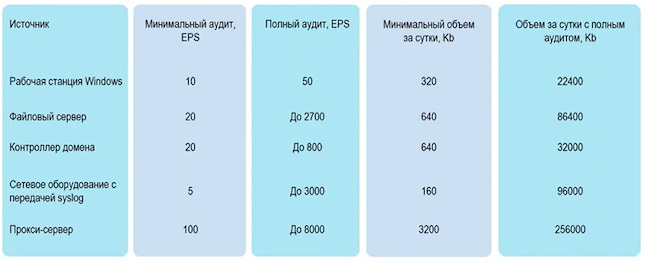

Как видно, требования зависят от количества событий, поступающих на обработку. Необходимо понимать, что количество событий может быть колоссальным в случае подключения абсолютно всех возможных источников (АРМ, серверы, сетевое оборудование, информационные системы и т. д.). Поэтому перед подключением необходимо определиться с тем, какие источники будут использоваться и какие журналы необходимо получать в RuSIEM. Например, кто-то хочет коррелировать события из СКУД и контроллеров домена, а кому-то это не нужно. В интернете можно найти немало статей о настройке журналов источников, например аудита Windows.

Помочь с предварительным расчётом количества событий в секунду (EPS) помогут таблица на рисунке 21 и, конечно, пилотное внедрение RuSIEM.

Рисунок 23. EPS от разных источников в RuSIEM

Сценарии использования RuSIEM

Рассмотрим типовые сценарии использования RuSIEM.

Расследование инцидента

Предположим, корпоративным пользователям были отправлены фишинговые письма. Этот факт был обнаружен благодаря бдительности сотрудников, сообщивших о подозрительных письмах.

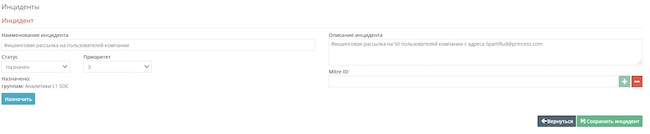

Создадим инцидент в RuSIEM и назначим его на первую линию аналитиков SOC.

Рисунок 24. Создание инцидента в системе RuSIEM

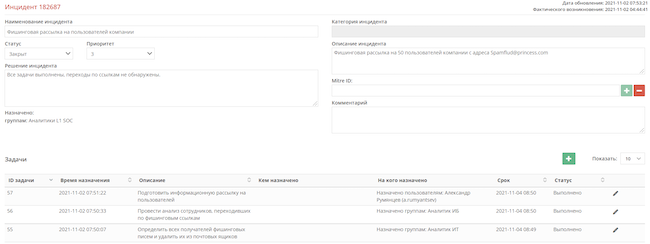

Для дальнейшего реагирования необходимо создать целый ряд задач: найти всех получателей письма, проверить, переходил ли кто-то из пользователей по фишинговым ссылкам из него, подготовить рассылку о вреде подобных писем, удалить пришедшие письма из ящиков пользователей. Используем для создания задач функциональные возможности RuSIEM.

Рисунок 25. Создание задач в RuSIEM

По окончании выполнения всех задач инцидент можно закрывать как отработанный.

Рисунок 26. Закрытие инцидента в RuSIEM

Передача инцидента в НКЦКИ

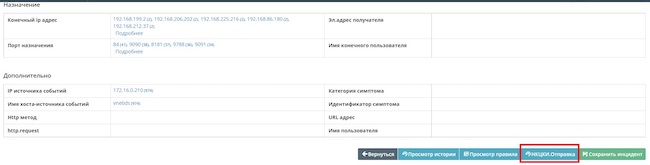

Рассмотрим случай, когда инцидент затрагивает объект КИИ. В этом случае атаке подверглась сеть АСУ ТП, долговременная потеря управления над которой может привести к возникновению критического риска.

Рисунок 27. Инцидент, связанный с попыткой эксплуатации уязвимости EternalBlue на объекте КИИ, в RuSIEM

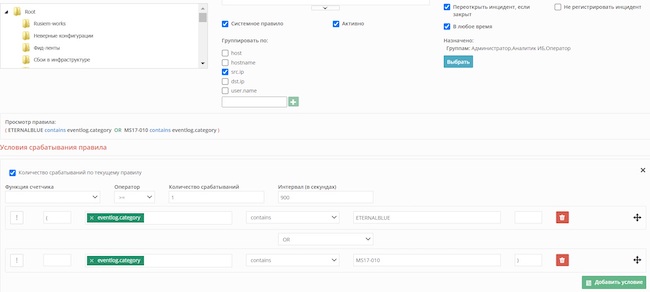

Этот инцидент создан автоматически на основании симптоматики и правил корреляции, подробности срабатывания правила можно посмотреть из карточки инцидента путём нажатия кнопки «Просмотр правила».

Рисунок 28. Описание правила «Попытка эксплуатации уязвимости EternalBlue» в RuSIEM

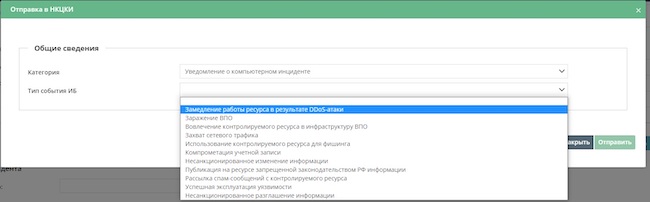

Отправим инцидент в НКЦКИ нажатием соответствующей кнопки.

Рисунок 29. Отправка инцидента в НКЦКИ из системы RuSIEM

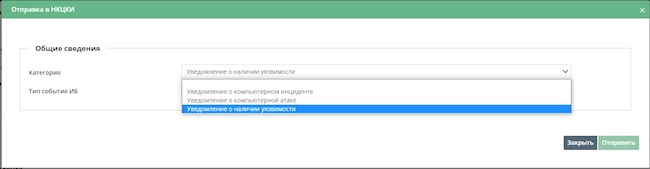

При отправке инцидента необходимо выбрать необходимую категорию и тип события. Для удобства в RuSIEM эти данные заранее введены в систему.

Рисунок 30. Выбор категории инцидента при отправке в НКЦКИ через RuSIEM

Рисунок 31. Выбор типа события при отправке в НКЦКИ через RuSIEM

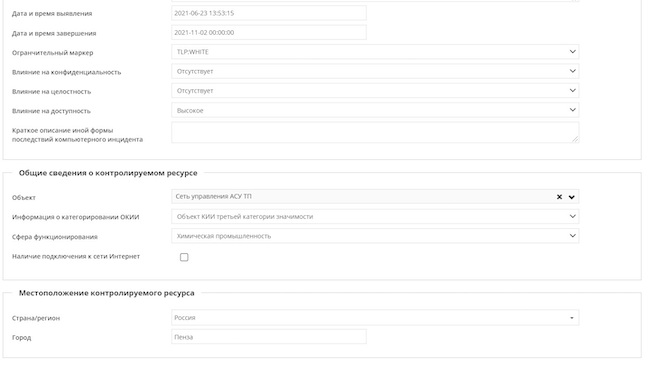

После выбора категории и типа события необходимо заполнить небольшую анкету для последующей передачи в ГосСОПКА.

Рисунок 32. Анкета для ввода информации об инциденте

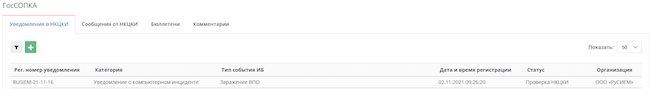

Теперь информацию об отправленном инциденте и его статус можно будет найти в разделе «ГосСОПКА» RuSIEM.

Рисунок 33. Информация об отправленном в ГосСОПКА инциденте

Выводы

RuSIEM за весьма короткий срок стала многофункциональной системой, которая позволяет не только выявлять инциденты, но и управлять ими. Интеграция с ГосСОПКА сделала этот инструмент удобным для использования на предприятиях подпадающих под действие федерального закона № 187-ФЗ. К тому же вхождение вендора в состав учредителей группы компаний «Программный продукт», занимающей передовые позиции на отечественном рынке, является индикатором того, что RuSIEM имеет перспективы для дальнейшего развития.

Достоинства:

- Возможность интеграции со внешними системами за счёт использования полноценного API.

- Сертификация ФСТЭК России по 4-му уровню доверия.

- Подробная эксплуатационная документация.

- Интеграция с ГосСОПКА.

- Модуль для работы с активами.

Недостатки:

- Отсутствие прямой интеграции с TI-платформами.

- Обилие кнопок на боковой панели интерфейса затрудняет поиск необходимой функции.