Сертификат AM Test Lab

Номер сертификата: 357

Дата выдачи: 25.10.2021

Срок действия: 25.10.2026

- Введение

- Функциональные возможности услуги «Облачная защита от DDoS-атак» компании «МегаФон»

- Схема работы услуги «Облачная защита от DDoS-атак» компании «МегаФон»

- Лицензирование услуги «Облачная защита от DDoS-атак» компании «МегаФон»

- Сценарии работы услуги «Облачная защита от DDoS-атак» компании «МегаФон»

- Выводы

Введение

Распределённые кибератаки, целью которых является отказ системы в обслуживании, — DDoS — давно стали обыденным явлением в ландшафте угроз любой компании, владеющей интернет-ресурсами. Нападения, инициируемые вредоносными сетями, управляемыми злоумышленниками, могут затронуть компанию любого размера — от небольшой организации, владеющей обычным сайтом, до крупной корпорации, эксплуатирующей тысячи хостов.

Время недоступности ресурса, подвергшегося такому нападению, может исчисляться как минутами, так и часами, а ущерб будет прямо пропорционален критической важности уязвимого хоста. Невозможность обслуживания клиентов через сайт торговой площадки или финансового учреждения может повлечь за собой не только финансовые издержки, но и репутационные, что особенно важно на высококонкурентных рынках.

Современные технологии безопасности предлагают несколько инструментов для борьбы с DDoS-атаками — от дорогостоящих аппаратных решений до подписных услуг, предоставляемых MSSP и облачными провайдерами. Защита от DDoS из облака имеет ряд преимуществ. В первую очередь, высока экономическая эффективность такого подхода, поскольку затраты на организацию и поддержание в рабочем состоянии собственных инструментов DDoS-безопасности не всегда окупаются даже у крупных компаний. Помимо этого, облачная защита обладает высокой надёжностью, подтверждённой SLA провайдера, необходимой гибкостью и масштабируемостью, что даёт возможность оперативно и без высоких затрат увеличивать пропускную способность защищённого канала.

В общем случае можно говорить о трёх типах защиты от DDoS-атак:

- Защита на уровне определённого канала связи.

- Защита, предлагаемая CDN-провайдером.

- Защита без привязки к определённому каналу связи.

Защита от DDoS на уровне канала связи обеспечивается провайдером, предоставляющим этот канал клиенту. Она обеспечивает высокую надёжность, но несколько проигрывает другим вариантам в гибкости, поскольку жёстко завязана на определённого поставщика услуг.

Сети доставки контента также имеют возможность предоставлять своим клиентам услуги по защите от DDoS. В этом случае заказчик арендует распределённые мощности CDN-провайдера, размещает на них свои ресурсы и получает защиту от распределённых атак. Такая система не имеет ограничений канальной защиты, но по-прежнему остаётся зависимой от поставщика CDN-услуг.

Защита от DDoS без привязки к каналу связи позволяет использовать современные инструменты безопасности вне зависимости от площадки, на которой расположен интернет-ресурс, и провайдера, предоставляющего канал связи. Она характеризуется высокой гибкостью и отличной масштабируемостью, что делает этот вариант интересным как для небольших и средних компаний, так и для корпоративных клиентов с распределённой структурой интернет-хостов.

Недавно компания «МегаФон» представила свой вариант сервиса облачной защиты от DDoS-атак, нацеленный на клиентов любых интернет-операторов. Система способна отражать атаки мощностью до 300 Гбит/с без замедления работы целевого ресурса. Мы рассмотрели возможности услуги, предоставляемой «МегаФоном», и выяснили её достоинства и недостатки.

Функциональные возможности услуги «Облачная защита от DDoS-атак» компании «МегаФон»

Услуга «Облачная защита от DDoS-атак» направлена на противодействие DDoS-угрозам без привязки к определённым каналам передачи данных. Потребителями этой услуги могут быть клиенты любых операторов связи, желающие защитить свой сайт или иные приложения от DDoS-атак. Услуга направлена на целевую защиту интернет-хостов с собственными DNS-именами и не заменяет общую защиту канала от DDoS, имеющуюся у большинства операторов связи.

При нормальной работе интернет-ресурса «Облачная защита от DDoS-атак» почти никак не влияет на его работу, являясь полностью прозрачной для входящего и исходящего трафика. Система в постоянном режиме способна отражать атаки мощностью до 300 Гбит/с. Поскольку происходит постоянная фильтрация трафика, время недоступности ресурса будет минимальным.

«Облачная защита от DDoS-атак», предоставляемая «МегаФоном», обрабатывает как открытый трафик, так и шифрованный. Система способна противостоять всем DDoS-атакам на седьмом уровне модели OSI, а также части атак третьего уровня. Трафик HTTPS защищается без дешифрации, на основании некоторых параметров и заголовков.

Приведём перечень основных типов атак, отражаемых системой:

- Flood Attacks — атаки, переполняющие вычислительные ресурсы машин за счёт отправки большого числа запросов, не приводящих к установке соединения и создающих очередь «полуоткрытых соединений». Сервер перестаёт отвечать, а создание новых подключений невозможно.

- Amplification Attacks — атаки с использованием эффекта усиления (амплификатора) для увеличения мощности. Сравнительно небольшие ресурсы злоумышленника становятся причиной значительно большего ущерба или полного отказа работы системы-жертвы.

- Volumetric Attacks — атаки, перегружающие каналы или оборудование для препятствования работе сервиса. Уровни OSI 3–4.

- Application Layer Attacks — атаки на приложения (веб-серверы, серверы баз данных, VoIP-телефонию и т. д.). Уровень OSI 7.

Услуга обеспечивает защиту от большого количества различных атак с амплификатором (DNS Amplification, L2TP Amplification, SSDP Amplification и другие), а также ряда флуд-атак, таких как IP Private flood, TCP null flood, UDP flood и прочие. На уровне приложений предоставляется защита от атак типа HTTP/HTTPS-flood и SIP-flood.

В данный момент сервис «МегаФона» отражает ежедневно более 30 атак. По заявлению специалистов компании, более 70 % заказчиков сталкиваются с повторными DDoS-атаками, почти треть клиентов оператора в процессе обслуживания столкнулись с 10 и более атаками, а максимальное количество атак на одну организацию за год составляет 1620 случаев. Повторные нападения на конкретные ресурсы встречаются реже, однако специалисты «МегаФона» фиксируют до 88 случаев DDoS-атак на один сайт.

Схема работы услуги «Облачная защита от DDoS-атак» компании «МегаФон»

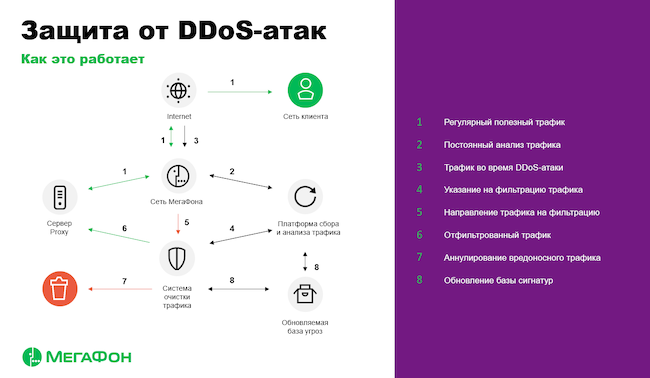

После подключения услуги сетевая инфраструктура компании «МегаФон» принимает на себя роль прокси-сервера для всего трафика, передаваемого на защищаемый ресурс. Чтобы не тратить время на анализ легитимного трафика, детектирование угроз производится в режиме реального времени специальной платформой сбора и анализа данных, на основе информации о клиентском трафике.

Трафик постоянно перенаправляется на систему очистки, которая отсекает вредоносную составляющую, отдавая защищаемому ресурсу исключительно легитимные пакеты данных.

Рисунок 1. Схема работы сервиса «Облачная защита от DDoS-атак», предоставляемого «МегаФоном»

В данный момент прокси-сервер «МегаФона» расположен в Москве, однако в ближайшее время планируется запуск ещё нескольких хостов, для снижения транзакционных задержек трафика региональных клиентов компании.

Лицензирование услуги «Облачная защита от DDoS-атак» компании «МегаФон»

Услуга «Облачная защита от DDoS-атак», предоставляемая «МегаФоном», тарифицируется по объёму легитимного трафика. Величина мусорного трафика, отсеянного системой очистки, при расчёте не учитывается.

«МегаФон» предлагает своим клиентам следующий принцип расчёта легитимного трафика:

- На первом этапе происходит измерение фактически используемой пропускной способности порта доступа до защищаемого ресурса (чистый трафик) за отчётный период. Единица снимаемых данных — средняя скорость передачи за каждые 5 минут.

- Собранные данные сортируются по убыванию для входящего и исходящего направлений. 5 % замеров с максимальными показаниями отбрасываются.

- Из оставшихся значений выбирается одно максимальное: это и есть размер фактически используемой пропускной способности за отчётный период.

Стоимость услуги состоит из двух компонентов:

- Абонентская плата за постоянную предоплаченную полосу легитимного трафика (базовый тариф).

- Плата за превышение предоплаченной полосы легитимного трафика (берётся, если фактическая полоса шире предоплаченной).

При этом чем больше предоплаченная полоса, тем ниже её стоимость за 1 Мбит/с.

Сценарии работы услуги «Облачная защита от DDoS-атак» компании «МегаФон»

Технологической основой сервиса «Облачная защита от DDoS-атак» является система «Периметр», разработанная компанией «Гарда Технологии»; кроме этого решение «МегаФона» использует гибридную защиту Netscout производства компании Arbor Networks. Возможности сервиса позволяют анализировать маршруты прохождения трафика в реальном времени, исследовать «сырой» трафик, что ведёт к снижению количества событий ложноположительного детектирования, а также получать глубокую детализацию контролируемого трафика.

Отличительной особенностью используемых технологических платформ является посигнатурное детектирование атак с последующим запуском задания очистки по базовым методам и с применением обнаруженных в процессе атаки сигнатур. Сервис применяет гибкий шаблон подавления: с одной стороны, в существующее задание оперативно добавляются выявленные сигнатуры, а с другой стороны, из него исключаются неиспользуемые более при атаке индикаторы. Такой механизм позволяет минимизировать негативное влияние атаки на легитимный трафик, передаваемый на защищаемый ресурс.

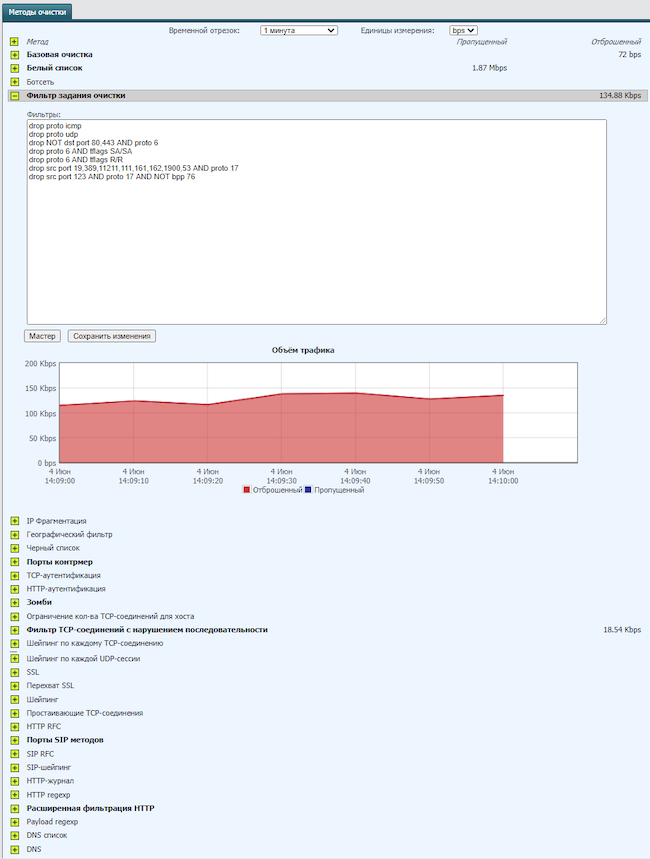

Для очистки трафика от мусорной составляющей сервис «Облачная защита от DDoS-атак» применяет совокупность правил, которые устанавливаются оператором. По желанию клиента набор правил очистки трафика может быть ограничен, что незначительно уменьшит время задержки в канале, но в тоже время снизит надёжность защиты. По умолчанию «МегаФон» использует полный набор правил очистки.

Личный кабинет пользователя

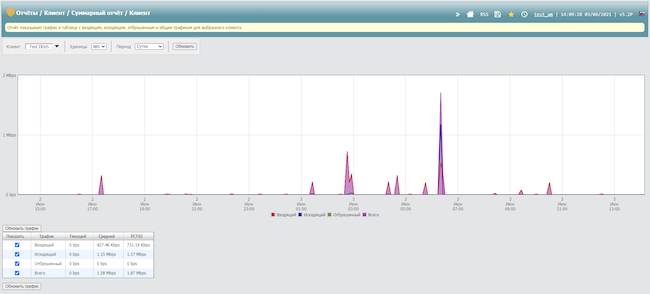

Услуга «Облачная защита от DDoS-атак» компании «МегаФон» может быть предоставлена клиенту в двух вариантах — с полностью автоматической защитой, управляемой сервис-провайдером, или с возможностью самостоятельного запуска заданий очистки. И в том, и в другом случае заказчику услуги доступна полная информация по статистике работы системы. Главная страница личного кабинета представляет собой суммарный отчёт, в котором отображается весь трафик, пропущенный через систему защиты в течение определённого периода. На графике отображаются входящие, исходящие и отброшенные в результате очистки пакеты данных.

Рисунок 2. Суммарный отчёт по клиенту

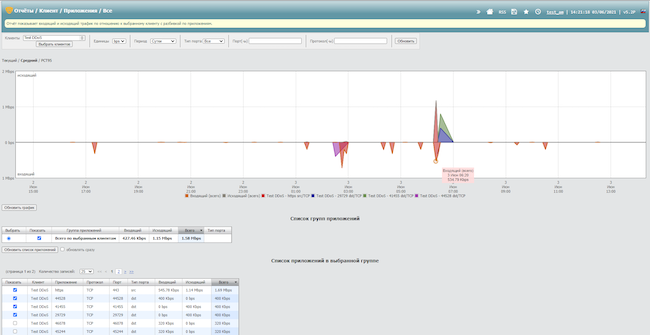

При помощи отчёта по приложениям клиент может провести анализ входящего и исходящего трафика (разделяется горизонтальной осью) в разрезе конкретных ресурсов, получателей трафика. Для каждого приложения доступна информация о протоколе, по которому ведётся взаимодействие, используемом порте и его типе.

Рисунок 3. Отчёт по приложениям

Клиенту также доступен специальный отчёт, показывающий распределение трафика по защищаемым хостам. Для каждого адреса в отчёте отображается пиковый и совокупный трафик, с возможностью разделения по используемым протоколам и числу пакетов, передаваемых в секунду.

Ещё один отчёт собирает данные о внешних IP-адресах, которым отвечал контролируемой системой ресурс. Источники трафика могут быть сгруппированы по географическому принципу — местоположение хоста определяется на основании базы данных, предоставляемой разработчиком системы. Географическая принадлежность адреса может быть также переопределена специалистами «МегаФона» вплоть до конкретной административной единицы — края, области или города.

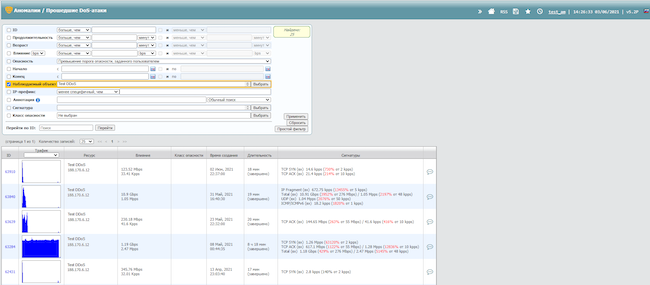

Для получения информации о текущих или прошедших DDoS-атаках предназначен раздел «Аномалии». В нём собраны данные обо всех инцидентах, зафиксированных и обработанных системой очистки трафика. Для каждой аномалии клиент может оценить её влияние по отношению к общему объёму трафика, а также выяснить продолжительность атаки и увидеть использовавшиеся при её нейтрализации сигнатуры. Система обладает развитыми инструментами фильтрации аномалий, что позволяет быстро находить атаки с определёнными параметрами даже клиентам эксплуатирующим большую сетевую инфраструктуру.

Рисунок 4. Раздел «Аномалии» личного кабинета клиента

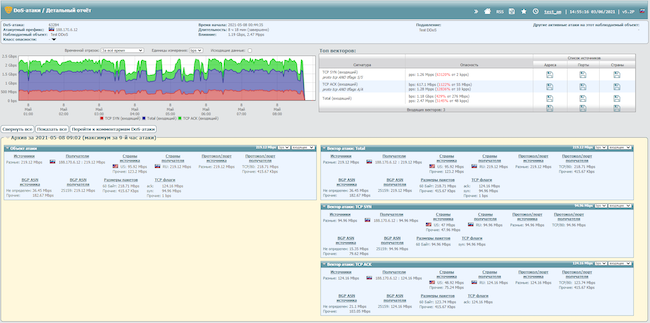

Нажав на конкретную аномалию, можно открыть детальный отчёт о DDoS-атаке. Он содержит диаграмму вредоносного трафика, а также данные в разрезе векторов атаки с указанием протоколов, портов и других сведений для источника и получателя. Клиент может выгрузить совокупные данные об атаке, а также получить архив информации с разбивкой по каждому часу.

Рисунок 5. Детальный отчёт о DDoS-атаке

В рамках услуги «Облачная защита от DDoS-атак» компании «МегаФон» для каждой атаки ведётся журнал, где указывается, какие вредоносные сигнатуры используют злоумышленники в определённый момент времени. Чтобы не нагружать канал и не замедлять передачу трафика, система не использует одновременно все методы очистки, а подключает лишь те, которые необходимы в данный момент.

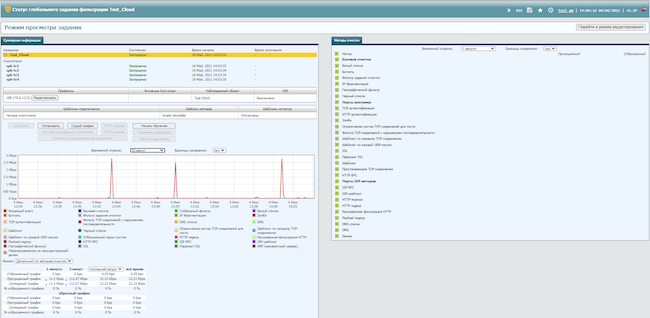

Для клиентов, которые выбрали вариант услуги с возможностью самостоятельной настройки системы защиты, существует раздел «Подавление атак», где находится планировщик заданий фильтрации. Этот инструмент позволяет запустить определённый метод подавления в определённое время. Например, клиент может настроить фильтрацию определённого типа трафика, если точно знает, что для его ресурса тот может быть только вредоносным.

Рисунок 6. Раздел «Подавление атак» и планировщик заданий

Для каждого метода очистки трафика пользователю доступна статистика, где указываются объёмы обработанного и отброшенного трафика, а также использованные фильтры. Клиенты, выбравшие вариант самостоятельной защиты, могут создать здесь новое задание. Наблюдаемый объект задан на уровне системы, а пользователь имеет возможность установить для неё префикс-идентификатор, задать название и необходимые комментарии. Клиент не может также переопределить шаблон подавления атаки, однако вправе настроить его свойства. По умолчанию активируется шаблон с максимальным набором разрешённых контрмер.

Рисунок 7. Настройка задания очистки

Методы фильтрации трафика

Сервис «Облачная защита от DDoS-атак» использует следующие методы выявления и обработки вредоносного трафика.

Базовая очистка

Данный метод предназначен для фильтрации некорректных пакетов, передаваемых по протоколам IP, TCP и UDP, блоков данных аномального размера, а также пакетов передаваемых с превышением установленного количества TCP-сессий. Таким образом, данный очиститель анализирует и фильтрует трафик по трём базовым параметрам:

- Некорректно сформированные пакеты.

- Превышение допустимого количества IP-адресов.

- Превышение допустимого количества TCP-сессий.

Географический фильтр

При помощи этого метода очистки трафика система фильтрует данные на основании географической принадлежности его источника. Сервис имеет свою собственную базу соответствия IP-адресов конкретным территориям. Система может работать как по принципу белого списка, так и на основании заданного блок-листа, отсекая трафик из определённых стран. Можно вручную изменить принадлежность IP-адреса для удобства построения перечня допустимых источников трафика.

Блокирование бот-сетей

Для блокирования трафика используются регулярно обновляемые вендором списки IP-адресов с плохой репутацией на основании анализа глобальных источников в интернете.

TCP-аутентификация

При помощи метода TCP-аутентификации трафик очищается от TCP-flood пакетов SYN и / или SYN/ACK, сгенерированных ботами или с поддельных адресов.

HTTP-аутентификация

При помощи HTTP-аутентификации сервис защищает TCP-порты 80 и 8080, используя отправку пакета с флагом SYN+ACK и специальным значением TCP-SEQ, требующим подтверждения от пользователя. Кроме того, для блокировки вредоносного HTTP-трафика сервис «Облачная защита от DDoS-атак» использует проверку на корректную обработку отправителем одинарного или двойного перенаправления (HTTP 302), JavaScript-переадресации и CAPTCHA, что позволяет с высокой степенью достоверности выявлять вредоносный трафик.

Превышение размеров исходящего трафика и количества соединений

В случае если от одного хоста на защищаемый ресурс передаётся чрезмерный трафик определённых типов данных, система ограничит его. Пороговые значения по объёму передаваемых данных заданы так, чтобы не затрагивать регулярный обмен пакетами с легитимными источниками. Кроме того, сервис ограничивает количество открытых TCP-сессий для каждого IP-адреса источника.

Защита DNS-серверов

Для защиты DNS-серверов и подавления атак, целью которых является TCP/UDP-порт 53, используются следующие методы обработки вредоносного трафика:

- DNS-аутентификация.

- Проверка запросов на соответствие DNS RFC.

- Принудительное переключение на использование протокола TCP.

- Перенаправление на несуществующий домен.

- Занесение в чёрный список при превышении пороговых значений числа запросов.

- Фильтрация с помощью регулярных выражений (DNS-regexp).

Анализ SSL

Метод применяется для анализа протокола TLS/SSL и блокировки хостов, в соответствии с заданными в методе критериями. Фильтр может действовать на базовом и расширенном уровнях обработки трафика. В первом случае анализируется длина handshake-записи пакета при установке защищённого соединения, а также допустимое количество handshake-записей за интервал времени. При превышении порога адрес хоста источника заносится в список заблокированных ресурсов на заданный промежуток времени. При расширенной фильтрации система детально анализирует параметры запроса на установку защищённого соединения. В случае обнаружения аномалий сервис может разорвать TCP-соединение и временно или постоянно заблокировать адрес хоста.

Шейпинг

Ограничение объёма передаваемого на защищаемый объект трафика по правилам, основанным на сигнатурах. Каждое такое правило представлено отдельным фильтром с установленным пороговым значением по битам и пакетам в секунду.

Шейпинг по каждому TCP-соединению или UDP-сессии

Данный фильтр ограничивает скорость передачи трафика по каждой TCP- / UDP-сессии согласно установленным параметрам. Ограничение трафика по каждой сессии выполняется только в случае превышения пороговых значений трафика связанного с определённым IP-адресом. При этом метод не применяется для IP-адресов, которые были пропущены в рамках белого списка.

Обработка простаивающих TCP-соединений

Метод предназначен для предотвращения DDoS-атак, основанных на простаивающих TCP-соединениях, которые приводят к исчерпанию ресурсов серверов. Принцип работы фильтра основан на ведении списка заблокированных IP-адресов или разрыве TCP-соединений, по которым не передавались данные (либо передавался слишком маленький объём данных) в течение указанного интервала времени.

При включении задания уже установленные сессии могут быть принудительно разорваны или сохранены в зависимости от конфигурации, необходимой пользователю.

Несоответствие RFC

Фильтр, выявляющий несоответствие запросов спецификациям RFC. Блокирует HTTP-запросы, направленные на порты TCP 80 и TCP 8080, а также SIP-пакеты, адресованные на порт 5060.

SIP-шейпинг

Фильтр блокирует хосты, которые осуществляют SIP-запросы в количестве превышающем заданные пороги. В качестве параметров могут быть указаны:

- порты, по которым работает протокол голосовой передачи данных;

- время, на которое хост заносится в чёрный список;

- количество запросов «INVITE» за заданный промежуток времени;

- количество запросов «REGISTER» за заданный промежуток времени.

Выводы

Облачная защита от DDoS-атак на интернет-каналах других провайдеров от компании «МегаФон» может заинтересовать компании финансового сектора, СМИ, государственные организации и интернет-магазины, поскольку обладает богатыми функциональными возможностями и развитой службой поддержки клиента. Характеристики АПК «Периметр», помноженные на экспертизу специалистов «МегаФона», позволили создать уникальный продукт, обладающий рядом достоинств, которые выделяют его на фоне конкурирующих решений.

Достоинства:

- Высокий SLA по доступности услуги — в соответствии с договором этот параметр составляет 99,95 %, однако реальная доступность сервиса по итогам 2020 года составила 100 %.

- Хорошее качество разбора трафика, что гарантирует отсутствие пропущенных пакетов и деградации обрабатываемых данных.

- Собственная магистральная сеть, обеспечивающая передачу трафика без задержек.

- Собственное оборудование в собственных центрах обработки данных.

- Круглосуточная служба поддержки клиентов.

- Подключение услуги в течение нескольких часов (за исключением времени анонсирования DNS-имени).

- Услуга не требует изменения сетевых настроек, со стороны заказчика нужно лишь поменять IP-адрес в настройках DNS. Однако рекомендуется изменить реальный IP-адрес ресурса, чтобы избежать атаки по адресу взятому из истории DNS-записей.

Недостатки:

- Относительно скромные возможности самостоятельной настройки системы, что, впрочем, компенсируется отлаженной работой службы клиентского сервиса, готовой быстро отработать пожелания заказчика.

- Невысокий на данный момент уровень доступности информации об услуге и её возможностях.