NDR закрывает главную «слепую зону» ИБ — внутренний сетевой трафик. Он связывает разрозненные события в цельную картину атаки, выявляет горизонтальное перемещение и даёт возможность реагировать до того, как ущерб станет необратимым. Без него AntiAPT остаётся неполным.

- Введение

- Что такое NDR как сущность

- Атака с высоты птичьего полёта

- Грамотный подход на практике

- Разберём всю цепочку на примере

- NDR как стратегия

- Выводы

Введение

Современные экосистемы поставщиков информационной безопасности (ИБ) — это комплексы самостоятельных продуктов, связанных между собой сложной логикой обмена данных и автоматизированных вердиктов. Разные продукты помогают друг другу в работе, подсказывают и обогащают данными, позволяют выполнять реагирование там, где это было невозможно.

Это ответ на сложность цепочек современных атак. ИБ-команды больше не могут рассматривать отдельные их звенья: вредоносные действия будут теряться в потоке действий администраторов, активностей легитимного ПО и хаотичных сетевых запросов «обычных» пользователей. Необходимы инструменты, которые посмотрят на ситуацию «сверху», для каждого звена в цепи атаки смогут найти связь с предыдущим и определить активность злоумышленника на самом видном этапе — горизонтальном перемещении. А при необходимости — ещё и заблокировать попытку несанкционированного доступа.

Именно такую экосистему выстраивает «Лаборатория Касперского» в рамках платформы Kaspersky Anti Targeted Attack (KATA). И ключевую роль в ней играет NDR (Network Detection and Response) — модуль, который видит атаку не с конца и не с начала, а целиком, на уровне сетевых коммуникаций. В этой статье разберём, как он работает и почему без него картина угроз не будет полной. Для этого мы поделимся результатами симуляции атаки, проведённой командой iTPROTECT, и наглядной демонстрацией того, как события безопасности отрабатываются в интерфейсе NDR.

Что такое NDR как сущность

NDR (Network Detection and Response) — это решение для обнаружения и реагирования на угрозы на основе анализа сетевого трафика. Чтобы понять его ценность, полезно проследить эволюцию от технологий NTA (Network Traffic Analysis).

NTA фокусируется в первую очередь на обнаружении аномалий. Он отвечает на вопрос «Что подозрительного происходит в моей сети?». Это пассивный наблюдатель, который фиксирует нарушения правил, странное поведение хостов и аномальные соединения.

В свою очередь, NDR — это активный защитник. Он не только обнаруживает угрозы, но и отвечает на них. Он автоматически взаимодействует с сетевым оборудованием для изоляции скомпрометированных узлов и интегрируется с другими системами безопасности (такими как EDR, SIEM), чтобы запускать скоординированный ответ по всему ИТ-ландшафту. При этом в отличие от EDR, который видит происходящее на конечной точке, NDR анализирует все коммуникации между точками. Это делает его незаменимым в борьбе с целевыми атаками, где критически важный этап — горизонтальное перемещение.

Таким образом, ключевое различие в том, что NTA предоставляет данные для расследования ИБ-инцидентов, а NDR — это готовый инструмент для расследования и реагирования. Поэтому именно он становится средством, которое позволяет взглянуть на ситуацию с верхнего уровня.

Когда злоумышленник получает доступ к одной машине, он пытается продвинуться по сети в поисках ценных активов. На этом этапе его активность практически неотличима от действий легитимного администратора. Однако NDR выявляет нехарактерные для пользователя подключения, аномальные объёмы передаваемых данных, использование нестандартных протоколов и другие маркеры, указывающие на действия злоумышленника внутри периметра. Это позволяет закрыть главную «слепую зону» точечных средств защиты, обеспечивая безопасность на уровне всей сети и превращая разрозненные события в единую, понятную картину атаки.

На примере Anti-APT-платформы «Лаборатории Касперского» Kaspersky Anti Targeted Attack (KATA) хорошо видно, какие именно задачи решает NDR-модуль. Он отвечает за определение и разбор протоколов, таблицу сетевых сессий, карту сети, хранение «сырого» трафика и проактивный поиск угроз по нему, определение рисков и внутрисетевых аномалий, настраиваемое сетевое реагирование и так далее.

NDR стал завершающим звеном в цепи выстраивания комплексной системы борьбы с APT и значительно расширил возможности анализа сетевого трафика, при этом гибко встроившись в экосистему вендора. На данный момент платформа KATA от «Лаборатории Касперского» — гибкий конструктор из хорошо взаимодействующих между собой модулей, которые каждая организация может комбинировать между собой, учитывая её задачи.

Атака с высоты птичьего полёта

Инструменты, коррелирующие разнородные данные из многих источников, существуют давно. Именно они позволяют ИБ-специалисту увидеть каждый шаг злоумышленника от первоначального проникновения до выполнения вредоносного действия.

Посмотрим на классический пример — SIEM. Это мощная система, однако она слишком фокусируется на логах событий. Далеко не все действия хакеров можно распознать по краткой текстовой записи, даже если она сохранится. В логах не сохраняется информация о стиле электронного письма, его содержании и оформлении, а именно этим оперируют злоумышленники. Также по ним нельзя «на лету» принимать решения о перепроверке подозрительного файла в среде песочницы. Логи об установлении сетевого соединения могут быть малополезны без полной сессии, особенно без информации об источнике соединения вплоть до процесса на хосте.

Как нивелировать эти недостатки? Для распознавания целенаправленных атак разработчики создают системы класса Anti-APT, которые могут распознавать каждый этап действия злоумышленника, анализируя именно ту информацию, которая на этом этапе необходима, параллельно предлагая инструменты для реагирования.

На примере система KATA это анализ 3 больших типов данных:

- Поток почтовых сообщений (как наиболее используемый вектор проникновения в инфраструктуру).

- Телеметрия с хостов в сети.

- Анализ копии сетевого трафика.

Из этих составляющих стоит выделить сетевой трафик: именно эти запросы представляют собой связующие звенья в атаке. Кроме того, это наиболее сложный с точки зрения распознавания поток информации.

И здесь на первый план выходят специализированные Anti-APT-платформы, такие как KATA. Они не подменяют SIEM, а обогащают его данными, необходимыми для раскрытия целых цепочек атак, а не просто фиксации отдельных событий.

Грамотный подход на практике

Если команда видит только конечные шаги злоумышленника и не расследует всю цепочку атаки, большая часть активности злоумышленника остаётся за кадром. Если мы видим конечные шаги, успешно блокируем их, например, с помощью EPP-решений (Endpoint Protection Platform, комплексная система защиты конечных точек), это не гарантирует, что такие возможности сохранятся в будущем. Ведь злоумышленник может подобрать (и подберёт) вариант действий, который не получится выявить. Это может произойти через час, через день, через месяц.

Поэтому лучший подход к обнаружению угроз — это обеспечение стабильно высокого результата и возможности актуализировать системы безопасности. Дальше разберём, на чем основан такой подход и как он воплощается на практике — на примере KATA.

Угрозы редко существуют в вакууме. Атаки происходят в определённой последовательности, и аналитик должен уметь выстраивать временные цепочки событий, чтобы увидеть полную картину. Именно такой анализ связующих звеньев цепи и обеспечивает NDR-модуль, чтобы построить полную картину атак.

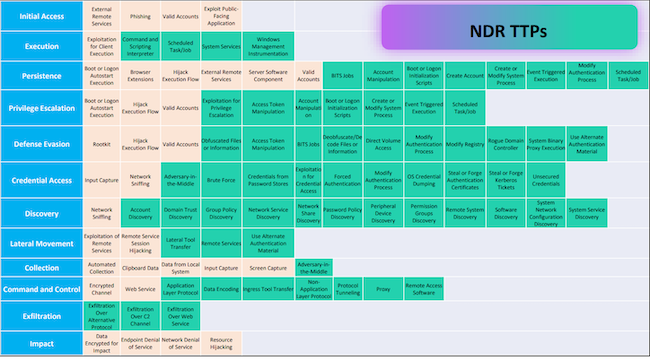

Отметим, что и до появления NDR в KATA были модули по распознаванию угроз в копии сетевого трафика. Однако с появлением полноценного модуля возможности значительно расширились. Чтобы оценить, как такая связка решений позволяет исследовать цепочки атаки в сетевом трафике, достаточно посмотреть, как расширилось покрытие матрицы MITRE. На иллюстрации ниже выделены зелёным новые модули, которые были недоступны стандартной KATA, а подробнее вопрос можно изучить на примере MITRE ATT&CK Coverage Map by Kaspersky.

Рисунок 1. Тактики, определяемые NDR по сравнению со встроенным сетевым сенсором KATA. (Источник: «Лаборатория Касперского»)

В отличие от базового сетевого модуля, который изначально фокусировался на анализе входящего трафика, в NDR фокус смещён на анализ внутреннего трафика, сетевые сканирования, перехват пакетов, атаки MITM (Man-in-the-Middle, «человек посередине») и использование хакерских инструментов. Решение успешно распознаёт большую часть общепринятых фреймворков, используемых равно злоумышленниками и пентестерами, а также производные от них: Impacket, CrackMapExec, утилиты для проведения Relay-атак, использования небезопасных функций и библиотек (например, OpenSCManager) и многое другое.

Разумеется, злоумышленник может использовать модифицированные версии общепринятых утилит или написать их с нуля. Но даже такие сложные методы, которые явно являются признаками целевой атаки, приводят к использованию тех же библиотек и функций ОС и ПО, обычно сводящихся к запросам определённых данных (например, репликации отдельных веток реестра контроллера домена в случае атаки DCSync). Такая комбинация условий и позволяет с большой вероятностью сделать вывод о вредоносной активности либо активности администратора в сети.

Разберём всю цепочку на примере

В рамках этого исследования для генерации вредоносного трафика и эксплуатации уязвимостей на стендах использовались стандартные утилиты для пентестов, входящие в состав дистрибутива Kali Linux, и модифицированные проприетарные средства автопентеста.

В качестве основы для ПАК мы использовали среднепроизводительные серверы от российского производителя «Телеком и Микроэлектроник Индастриз». Центральный узел был развёрнут на базе сервера для корпоративных приложений ES-1280 (№ 10529243 в Едином реестре российской радиоэлектронной продукции), песочница — на базе устройства MS-4021 (ожидается включение в ЕРРРП).

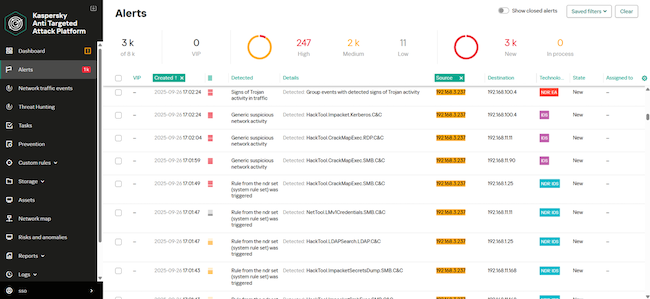

Рисунок 2. Определение хакерских фреймворков в ходе тестирования на проникновение

Важным фактором для расследования стала возможность хранения всего сетевого трафика. Это позволяет, например, составить картину для конкретного актива: какие данные куда и в каком объёме пересылались, какого рода взаимодействия устанавливались. Данные сохранённого трафика отображает карта сетевых сессий, в которой можно с помощью фильтров выделить интересующую сетевую активность.

Обычно этот шаг не будет первым в расследовании, и у специалиста к этому моменту уже есть представление о том, что именно он ищет. А ищет аналитик отклонения от нормального поведения:

- Необычные объёмы данных. Если сервер, который обычно передаёт небольшие объёмы информации, вдруг начинает отправлять гигабайты данных, это может указывать на эксфильтрацию.

- Подозрительные порты и протоколы. Например, использование редко применяемого UDP-трафика (User Datagram Protocol) на нестандартных портах.

- Частота соединений. Большое количество коротких соединений с внешними IP может указывать на активность командного сервера (C2).

Для примера возьмём классическую атаку с попыткой скрытной передачи информации или получения вредоносных команд с помощью DNS-туннелей.

В трафике обнаружены DNS-запросы к домену, зарегистрированному всего неделю назад. Анализ содержимого пакетов показывает, что в ответах содержатся команды, что указывает на возможное использование DNS-туннелирования.

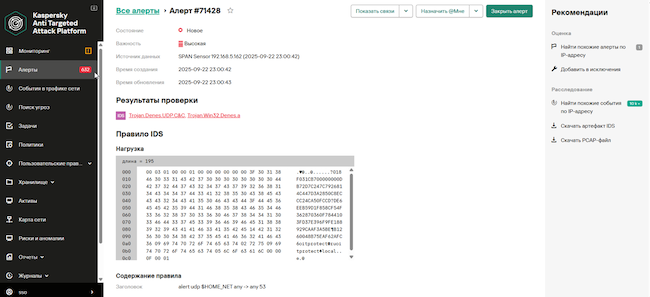

Рисунок 3. Событие о нахождении скрытого DNS-туннеля

Данное срабатывание является вердиктом модуля IDS (Intrusion Detection System, система обнаружения вторжений). На сетевой карте и в списке сетевых сессий мы можем отфильтровать сетевую активность потенциально опасного хоста по протоколу, количеству сессий, количеству переданного трафика. Так аналитик получает ценные подробности о вредоносной активности.

Например, если с помощью фильтров убрать легитимные запросы к внутренним DNS-серверам, мы увидим нетипичные запросы на внешние адреса на порт 53. Они также отличаются от типичной активности большим объёмом трафика — злоумышленники используют канал именно для передачи данных.

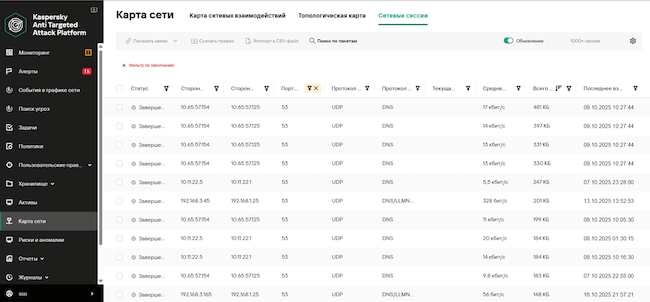

Рисунок 4. Список сетевых сессий

Как можно продолжить расследование инцидента? Сетевой сканер предоставляет нам достаточно данных, чтобы выявить «подозреваемого». Обычно дальнейший сбор данных продолжается на заражённом устройстве, однако в случае связки KATA–NDR появляются дополнительные кросс-продуктовые связи, которые дают больше информации.

После того как мы полностью исследовали вредоносный трафик, логично постараться узнать больше о его источнике и получателе. Получателем в подобных случаях, как правило, являются командные центры троянов, которые маскируются под легитимные сервисы или размещают скрытые команды в общедоступных сайтах и даже соцсетях. Узнать больше об уровне доверенности внешнего адреса помогают сервисы наподобие Kaspersky Threat Intelligence (в ручном режиме либо с помощью автоматических интеграций, например с SIEM-системой).

Если посмотреть на другую сторону, а именно источник трафика, то обычно сетевые анализаторы работают с ним как с чёрным ящиком: существует хост, который по неизвестной причине генерирует вредоносную активность. Мы можем изолировать его разными способами, но дальнейшее расследование проводится на самом хосте. В случае NDR появляется новая возможность интеграции с endpoint-агентами на конечных устройствах.

Endpoint-агенты, встроенные в Kaspersky Endpoint Security, уже давно используются продуктами в экосистеме «Лаборатории Касперского»: KEDR (Kaspersky Endpoint Detection and Response) в интеграции с KATA, а также агент KUMA (Kaspersky Unified Monitoring and Analysis Platform) для сбора Windows Event Log. Для NDR такой агент исполняет важную функцию сбора сведений об источнике сетевого соединения с точностью до процесса и пользователя в ОС.

При использовании атакующими легитимного софта очень тяжело выявить их вредоносную активность без сбора дополнительной информации о данном действии и контексте, так как одно и то же действие с одним и тем же программным обеспечением может быть как вредоносным, так и легитимным. К примеру, использование Powershell-командлетов (встроенных команд) от легитимной УЗ (учётной записи) сетевого администратора явно отличается от запуска командной строки из файла офисного формата на рабочем месте рядового сотрудника. В ходе расследования дополнительные данные об источнике вредоносного трафика становятся недостающими звеньями для построения полной картины атаки.

Если необходимо контролировать целостность сети, например, чтобы ограничивать сетевой доступ для новых устройств, NDR позволяет напрямую отправлять коммутаторам Cisco в сети команды для блокировки хоста по MAC или IP.

Администратор может вручную изменить статус хоста в консоли, сделав его «Неразрешённым», что приведёт к блокировке. В автоматическом режиме это стоит использовать с осторожностью, предварительно обучив систему. С получением возможности блокировать хосты, в том числе и неуправляемые, NDR стал в какой-то степени покрывать задачи Network Access Control по управлению недоверенными устройствами. Это создаёт прорывной задел для дальнейшей гибкой настройки автоматического реагирования на угрозы в сетевом трафике.

NDR как стратегия

Интеграция NDR в экосистему защиты, как это реализовано в платформе KATA, — это качественный сдвиг в стратегии противодействия целевым атакам. Мы переходим от защиты периметра и конечных точек к защите самой связующей ткани цифровой организации — её внутренних коммуникаций.

Однако ключевой инсайт заключается не в самой технологии, а в изменении подхода к расследованию. Традиционно расследование инцидента движется по цепочке «от точки к сети»: EDR фиксирует аномалию на хосте, и лишь затем аналитик обращается к сетевым логам, чтобы установить связи. NDR-подход, особенно в связке с endpoint-агентами, переворачивает эту парадигму. Теперь расследование может начинаться «от сети к точке»: срабатывание на аномальный DNS-трафик или горизонтальное перемещение сразу указывает на скомпрометированный хост, предоставляя аналитику контекст для целенаправленного и глубокого расследования на конечной точке.

Вы больше не ждёте, пока злоумышленник проявит себя на критическом сервере, а обнаруживаете его по «шумам» в среде, где он чувствовал себя невидимым. В конечном счёте, победа в противостоянии с APT-группами принадлежит не тому, у кого больше точек контроля, а тому, кто способен увидеть всю картину битвы, а не только отдельные стычки.

Если вы хотите провести «тест-драйв» NDR, понять, как он может работать в вашей инфраструктуре, или обсудить приобретение ПАК (программно-аппаратного комплекса), который мы использовали для исследования, обращайтесь за консультацией.

Выводы

NDR перестал быть вспомогательным инструментом анализа трафика и стал полноценным элементом стратегии противодействия целевым атакам. Он позволяет видеть не отдельные инциденты, а всю цепочку действий злоумышленника: от первых сетевых аномалий до попыток закрепления в инфраструктуре.

Интеграция NDR с endpoint- и аналитическими решениями меняет логику расследования. Фокус смещается с реагирования на последствия к раннему обнаружению активности там, где атакующий рассчитывает остаться незаметным — во внутренних коммуникациях сети.

В итоге выигрывает не тот, кто собирает больше логов, а тот, кто способен связать их в единую, понятную и проверяемую модель атаки и быстро превратить знание в действие.

Реклама, 18+. АО «Инфозащита». ИНН 7719672244

ERID: 2VfnxyRputD