Сертификат AM Test Lab

Номер сертификата: 318

Дата выдачи: 01.12.2020

Срок действия: 01.12.2025

- Введение

- Архитектура и функциональные возможности Kaspersky IoT Secure Gateway

- Сценарии использования Kaspersky IoT Secure Gateway

- Планы развития Kaspersky IoT Secure Gateway

- Выводы

Введение

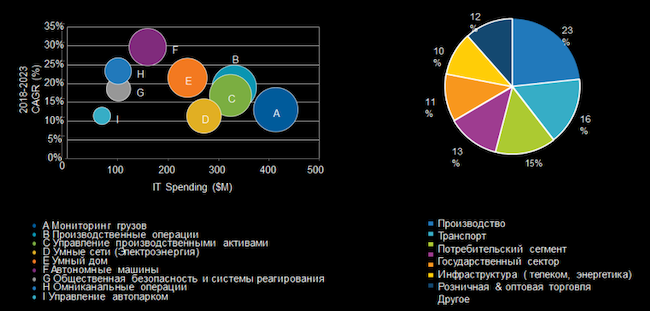

Интернет вещей (IoT — Internet of Things) уже давно стал привычным явлением, причём как в обиходе человека (умные дома, бытовая техника, носимые гаджеты), так и на производстве, в транспорте, образовании, телекоме, розничной торговле, управлении жизнедеятельностью городов и других сферах. Аналитическое агентство IDC в своём материале «Russia Internet-of-Things Market 2019–2023 Forecast» распределила внедрение IoT в России следующим образом (рис. 1).

Рисунок 1. Прогноз для российского рынка IoT и распределение по сферам, IDC, 2020

По данным исследования M2M (Machine-to-Machine) и IoT, проведённого компанией J’son & Partners Consulting, объём российского рынка оценивается в 64 млрд рублей в 2019 году, а количество подключённых устройств составляет более 20 млн. В своём прогнозе аналитики отмечают рост рынка до 86 млрд рублей в 2025 году при кардинальном изменении его структуры: доля облачных сервисов, предоставляемых на базе IoT-платформ, возрастёт более чем в два раза. Ключевым выводом данного исследования является то, что среди 5 наиболее активных направлений развития IoT на первое место ставится обеспечение безопасности.

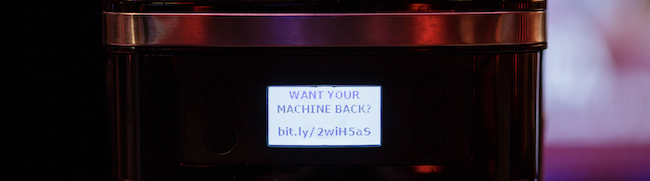

Важно отметить, что текущий уровень проникновения IoT в нашу жизнь уже не позволяет игнорировать вопросы безопасности. Неправильная удалённая команда кардиостимулятору, нарушение в управлении беспилотным автомобилем, перегрузка котельного оборудования из-за злонамеренной регулировки — лишь несколько простых примеров. Чтобы привлечь внимание к проблеме, исследователь из компании Avast продемонстрировал, как можно заразить умную кофеварку, чтобы та отказывалась готовить напиток и принудительно издавала назойливые звуки, требуя выкуп в биткоинах за восстановление работоспособности.

Рисунок 2. Заражённая вымогателем кофеварка, блог Avast, 2020

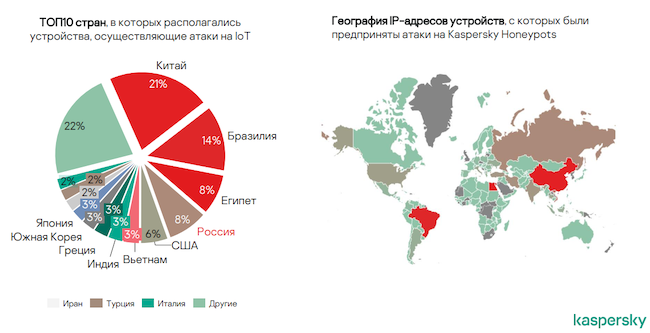

Статистика «Лаборатории Касперского» за I квартал 2020 года подтверждает развитие тренда в области недостаточного внимания к безопасности IoT.

Рисунок 3. Исследование «Атаки на устройства IoT в I квартале 2020 года», «Лаборатория Касперского»

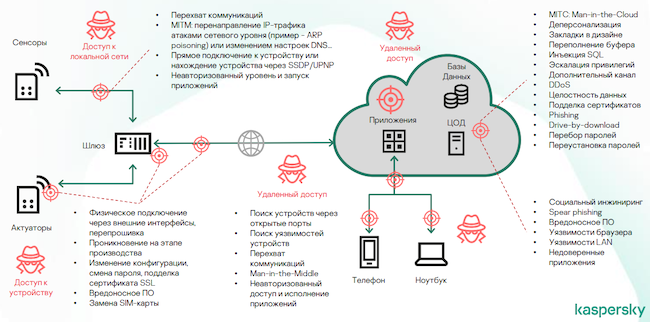

Типовую архитектуру IoT можно разбить на 4 базовых блока:

- сенсоры и «полевые» устройства,

- IoT-шлюз («гейтвей»),

- центральная инфраструктура приложений и баз данных (часто — облачная),

- пользовательские устройства для управления (смартфоны, ноутбуки).

Для каждого из компонентов существует свой набор угроз безопасности и типов нарушителей, от которых необходимо защищаться.

Рисунок 4. Потенциальные направления атак на IoT-инфраструктуру

Последствия от реализации киберинцидентов в IoT затрагивают как сами компании, так и пользователей продуктов и сервисов (нас с вами). Вот далеко не полный список возможных последствий:

- Потеря приватности.

- Кража личных данных и конфиденциальной информации.

- Финансовые потери.

- Промышленный шпионаж.

- Аварии на объектах.

- Потеря контроля над устройствами (участие в ботнетах и майнинг криптовалюты).

- Использование IoT-устройств в качестве бэкдоров для доступа к корпоративной сети.

- Потери производительности.

- Перерасход ресурсов (электричество, вода).

- Потеря товара (например, порча продуктов).

Одним из ключевых элементов указанной выше схемы является IoT-шлюз. Именно поэтому «Лаборатория Касперского» и разработала Kaspersky IoT Secure Gateway, чтобы обеспечить защиту от угроз при передаче данных по каналам связи, а также от атак на сам шлюз и подключаемые к нему устройства. Невозможно сделать невзламываемым каждое устройство, работающее «в поле», поэтому доступ к любому из них только через защищённый шлюз позволяет обезопасить от угроз извне всю IoT-инфраструктуру. Продукт защищает данные на уровне шлюзов, проверяя и распределяя сообщения датчиков, полученные по протоколу MQTT (Message Queuing Telemetry Transport), а также обеспечивает безопасное взаимодействие с «полевыми» устройствами.

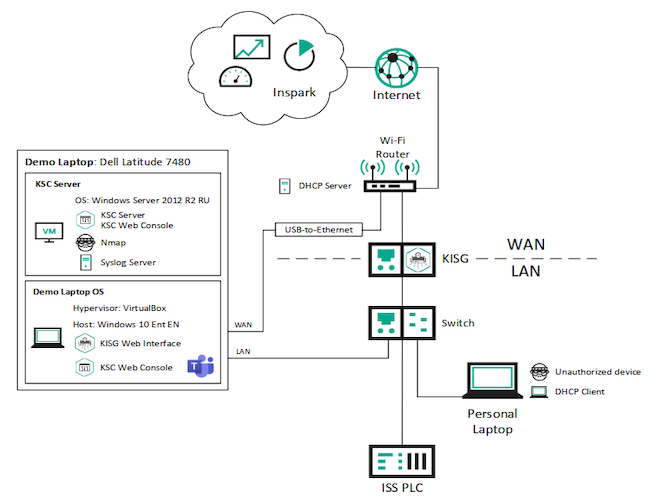

Специально для команды Anti-Malware.ru «Лаборатория Касперского» организовала стенд, на котором в режиме реального времени продемонстрировала работу Kaspersky IoT Secure Gateway.

Рисунок 5. Схема демонстрационного стенда Kaspersky IoT Secure Gateway

О том, как всё работает на практике, мы как раз и расскажем в данном материале.

Архитектура и функциональные возможности Kaspersky IoT Secure Gateway

Сразу сделаем необходимую оговорку. В материалах производителя внимательный читатель встретит упоминание Kaspersky IoT Secure Gateway с пометкой «β*». На текущий момент «Лаборатория Касперского» предоставляет продукт в некоммерческое пилотное использование. Однако это не мешает вендору уже сейчас реализовывать комплексные проекты по построению безопасных IoT-инфраструктур. Запуск открытых рыночных продаж запланирован на 2021 год.

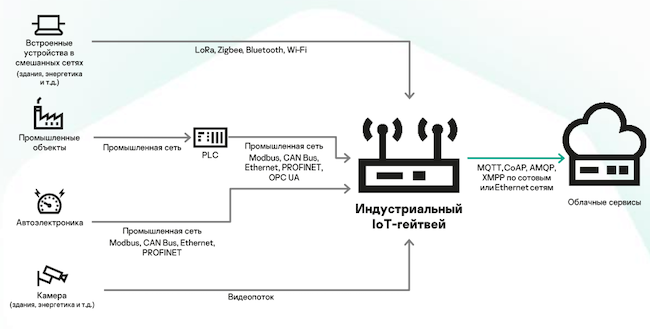

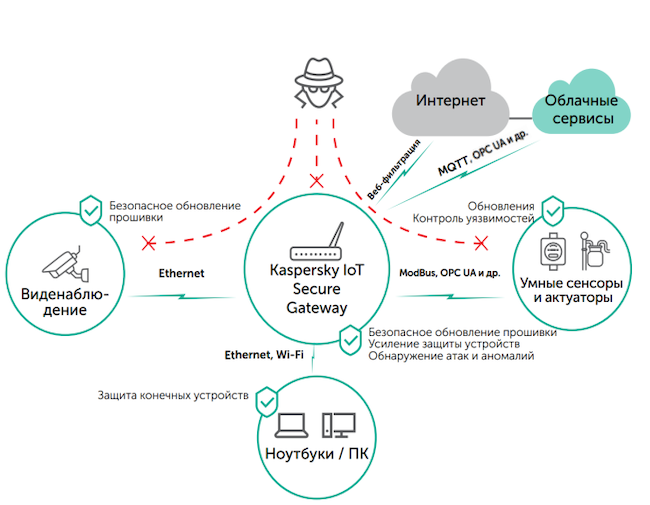

Итак, Kaspersky IoT Secure Gateway — это не наложенное средство безопасности, а законченное решение, которое обладает всеми функциями обычного IoT-шлюза в сочетании с предоставлением защитных мер и позволяет подключать различные устройства интернета вещей с одной стороны и обмениваться данными с управляющими облачными IoT-платформами — с другой.

Рисунок 6. Типовая схема построения IoT-инфраструктуры

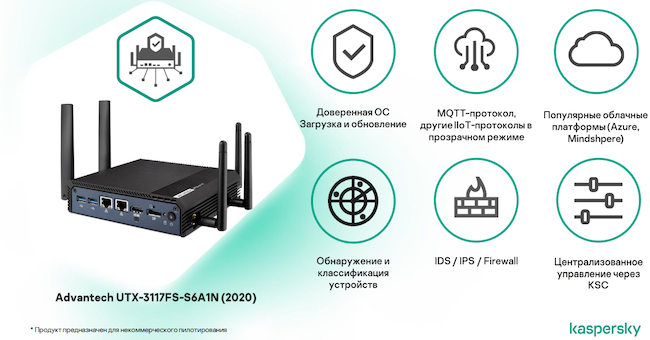

На текущий момент Kaspersky IoT Secure Gateway (вместе с KasperskyOS, на базе которой он реализован) работает на аппаратной базе Advantech. Шлюз является ключевым элементом решения для защиты инфраструктуры интернета вещей Kaspersky IoT Infrastructure Security, в состав которого также входит интегрированная платформа для централизованного администрирования и мониторинга Kaspersky Security Center.

Рисунок 7. Kaspersky IoT Secure Gateway на базе Advantech

Отметим, что вендор активно развивает сотрудничество с производителями аппаратных платформ, причём это касается как непосредственно шлюзов, так и самих устройств (промышленных контроллеров для датчиков и т. п.). Так, уже заключено партнёрство с НПП «ИТЭЛМА», ведущим отечественным разработчиком умных автокомпонентов и других устройств IoT. Например, на ряд промышленных контроллеров производства «Информационных систем и стратегий» (ISS) уже сегодня успешно устанавливаются прошивки на базе KasperskyOS.

Рисунок 8. Пример подключения контроллеров ISS к платформе INSPARK через Kaspersky IoT Secure Gateway

Подключение Kaspersky IoT Secure Gateway

Kaspersky IoT Secure Gateway подключается к сетям передачи данных через протокол Ethernet, поддерживает механизм маршрутизации между внутренней и внешней сетями, а также NAT и DHCP. Важной особенностью продукта является реализация универсального брокера MQTT на базе популярного опенсорс-проекта Mosquitto, что позволяет собирать с подключённых IoT-устройств (сенсоров и актуаторов, умных реле и т. д.) данные и пересылать их в облачные IoT-платформы (например, Microsoft Azure, Amazon Web Services, IBM Bluemix, INSPARK).

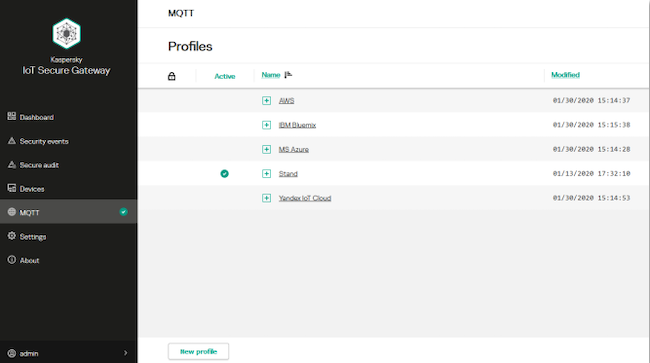

Рисунок 9. Настройка подключения к облачным платформам в Kaspersky IoT Secure Gateway

Настройка самого взаимодействия осуществляется с помощью загружаемых конфигурационных файлов, в соответствии с привычным для IoT-инженеров подходом. Также доступна возможность редактировать содержимое конфигурационного файла из браузера.

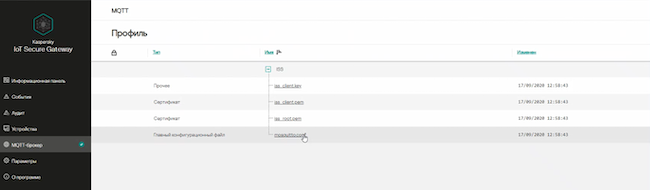

Рисунок 10. Загрузка конфигурационного файла для MQTT-профиля в Kaspersky IoT Secure Gateway

Для обеспечения безопасного подключения и защищённой передачи данных реализована технология MQTT поверх TLS. Сейчас «Лаборатория Касперского» и «Яндекс» прорабатывают совместный проект по интеграции Kaspersky IoT Secure Gateway с Yandex IoT Platform.

Мониторинг и сканер устройств в Kaspersky IoT Secure Gateway

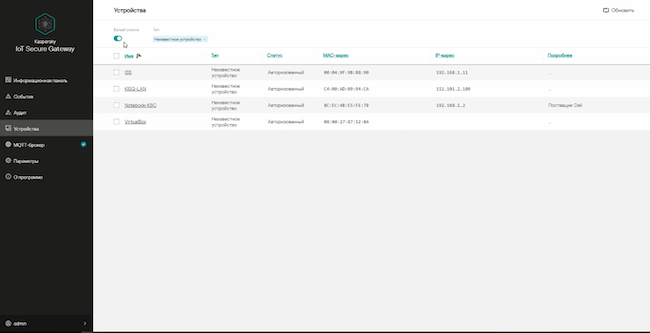

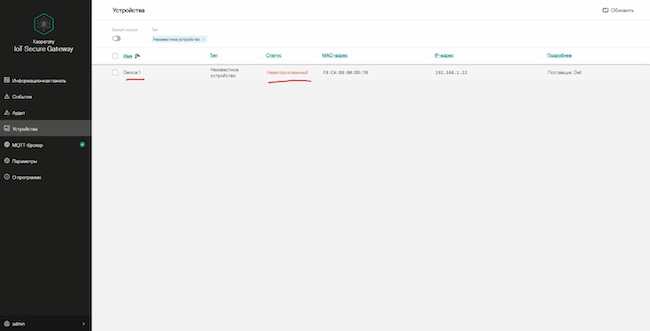

Одной из ключевых особенностей Kaspersky IoT Secure Gateway является механизм автоматического обнаружения и классификации подключаемых IoT-устройств на основе их сетевой активности. В веб-интерфейсе можно увидеть подробные данные по всем подключённым устройствам, а также статус по ним («авторизованный» / «неавторизованный»), а новые будут обнаружены при подключении к сети.

Рисунок 11. Работа с IoT-устройствами в Kaspersky IoT Secure Gateway

Теперь в рамках нашего демо-стенда попробуем подключить новое устройство (ноутбук Dell). При появлении нового неопознанного устройства Kaspersky IoT Secure Gateway сообщает об этом в разделе «События».

Рисунок 12. Сигнализация об обнаружении неавторизованного устройства в Kaspersky IoT Secure Gateway

Одновременно с этим среди текущих устройств детектируется появление неавторизованного, отображается его MAC-адрес и дополнительная информация, если таковая доступна.

Рисунок 13. Автоматическое добавление неавторизованного IoT-устройства в «серый список» в Kaspersky IoT Secure Gateway

После этого оператор системы принимает решение — доверять этому устройству или заблокировать его (автоматической блокировки в текущей реализации нет).

Если неавторизованное устройство не подаёт «признаков жизни» в течение трёх минут, система формирует соответствующее сообщение об исчезновении устройства.

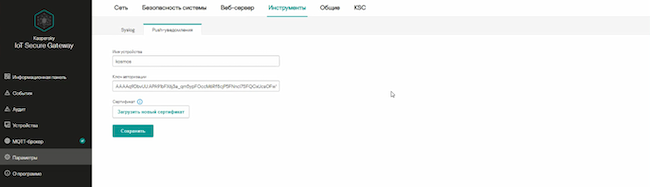

Система оповещений Kaspersky IoT Secure Gateway

Kaspersky IoT Secure Gateway поддерживает все классические механизмы оповещений: непосредственно через протокол MQTT, по Syslog (например, отправка в SIEM-систему), в Kaspersky Security Center (об интеграции с ним речь пойдёт ниже) или через пуш-уведомления для гаджетов. Последний вариант реализован на базе технологии Google FireBase; для его использования необходимо иметь (разработать) приложение с возможностью приёма пуш-уведомлений.

Рисунок 14. Загрузка сертификата для пуш-уведомлений в Kaspersky IoT Secure Gateway

Функции безопасности Kaspersky IoT Secure Gateway

Ключевой «фишкой» продукта, кроме стандартных возможностей IoT-шлюза, является наличие встроенных функций по безопасности.

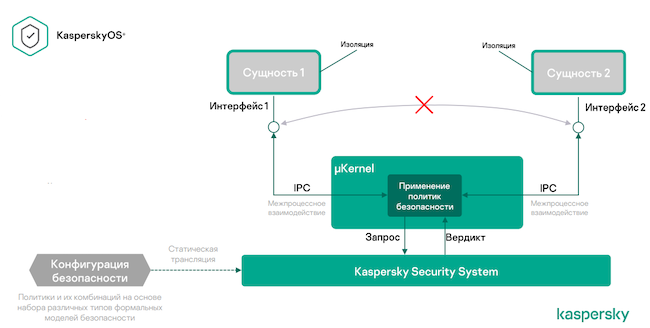

Безопасность на уровне ядра операционной системы (KasperskyOS)

В основе KasperskyOS лежит лёгкое микроядро, которое допускает только заранее определённый способ взаимодействия и может работать на разных платформах. Защитный компонент Kaspersky Security System (KSS) контролирует взаимодействие между всеми частями системы, делая эксплуатацию уязвимостей бесполезной для злоумышленников.

Рисунок 15. Архитектура KasperskyOS

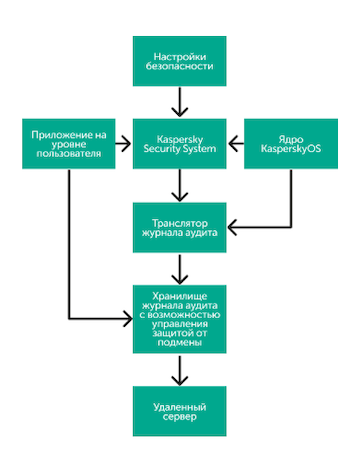

Помимо этого на уровне KasperskyOS реализован механизм безопасного аудита (Secure Audit), который обеспечивает гарантию неизменности записей в журнале.

Рисунок 16. Принцип работы Secure Audit

Отметим, что такой подход соответствует требованиям второй (оценочной) части «Общих критериев», международного стандарта ISO/IEC 15408-2.

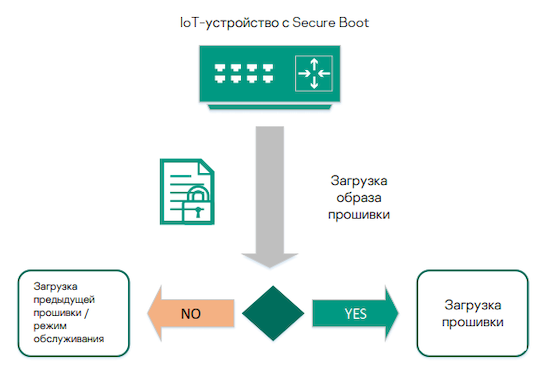

Безопасная загрузка (Secure Boot)

Обеспечивает верификацию целостности и подлинности прошивки с использованием криптографических методов на IoT-устройствах перед загрузкой образа.

Рисунок 17. Принцип работы Secure Boot

Несанкционированно изменённая или повреждённая прошивка не будет загружена. Безопасная загрузка может использоваться совместно с аппаратным хранилищем ключей.

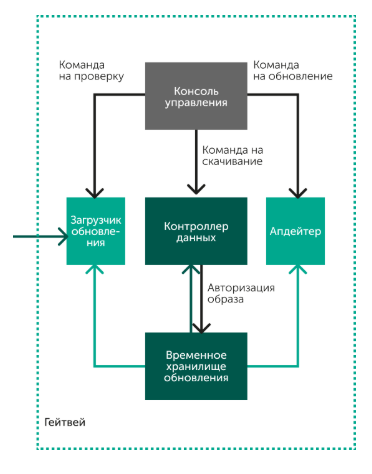

Безопасное обновление (Secure Update)

Технология работает в комплексе с безопасной загрузкой и позволяет обновлять прошивку только с использованием верно подписанных и зашифрованных образов из доверенных источников. Безопасное обновление состоит из следующих шагов: от консоли управления поступает команда на скачивание, затем загрузчик получает образ обновления и сохраняет его во временное хранилище, откуда данные передаются специальному контроллеру, который выполняет проверку образа и авторизует его в случае успеха. Только после этих шагов авторизованный образ поступает в систему обновления.

Рисунок 18. Принцип работы Secure Update

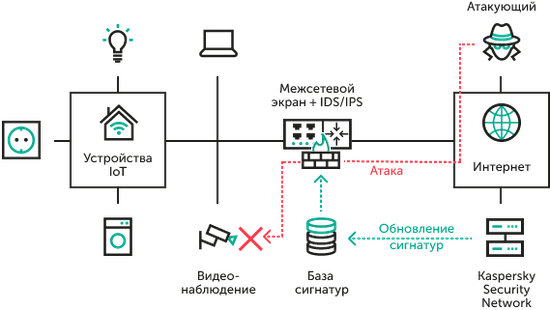

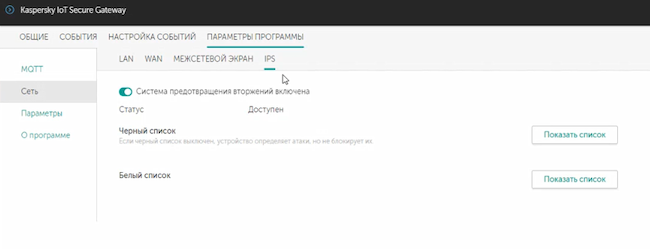

Межсетевой экран (firewall) и система предотвращения вторжений (IDS / IPS)

Для защиты от сетевых атак используются два разных механизма, дополняющих друг друга: межсетевое экранирование и обнаружение вредоносной активности на базе сигнатурного анализа трафика. Первый механизм обеспечивает защиту от несанкционированного сетевого доступа, а второй позволяет своевременно заблокировать атаку на узлы защищаемой сети.

Рисунок 19. Схема работы межсетевого экрана и IDS / IPS

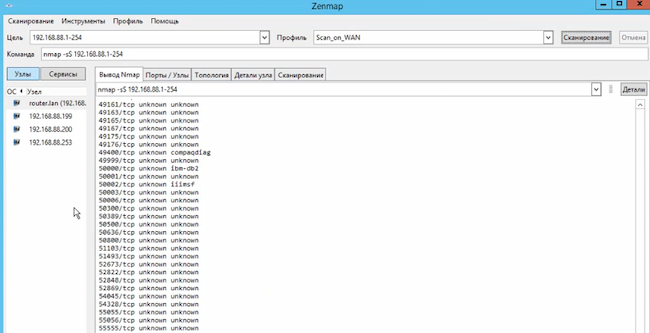

Попробуем сымитировать действия злоумышленника и запустим сканирование нашей сети.

Рисунок 20. Запуск атаки «сканирование портов»

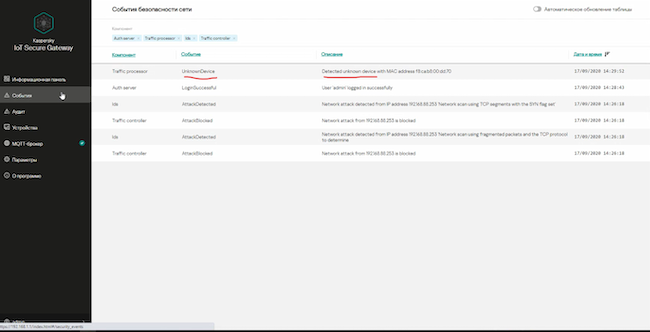

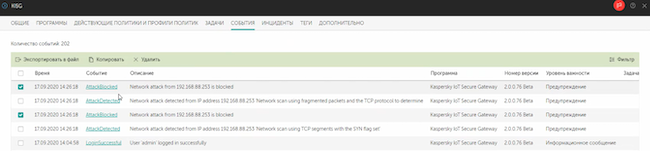

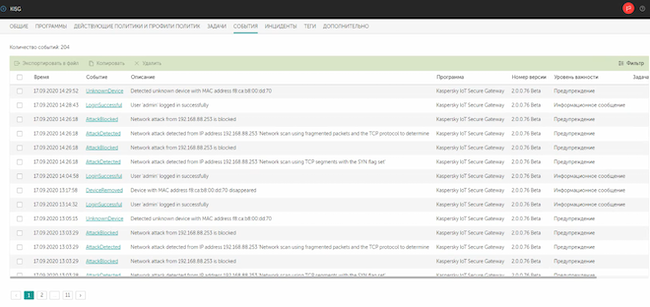

В журнале событий безопасности видим отработку IDS / IPS — сетевая атака заблокирована. При необходимости можно «провалиться» в запись и изучить подробности инцидента.

Рисунок 21. Блокировка атаки с помощью IDS / IPS

Корень доверия (Root of Trust)

Этот подход базируется на цепочке доверия (chain of trust). Каждая последующая функция (звено в этой цепочке) выполняется только в том случае, если предыдущая также была выполнена. Начальная точка доверия выбирается в зависимости от требуемых гарантий и в случае необходимости усиленной защиты может быть установлена на уровне аппаратной части.

Репутационный сервис Kaspersky Security Network (KSN)

Мы уверены, что наши читатели обязательно спросят, есть ли интеграция с KSN, поэтому не могли не коснуться этого вопроса. Kaspersky Security Network — это глобальная база знаний «Лаборатории Касперского», которая предназначена для обработки данных о киберинцидентах от пользователей со всего мира. Облачная система KSN доставляет эти сведения на каждое устройство вендора, которое использует её сервисы. В случае с Kaspersky IoT Secure Gateway интеграция запланирована на самое ближайшее время, чтобы поставлять клиентам самые актуальные сведения об угрозах именно в IoT-сегменте.

Управление Kaspersky IoT Secure Gateway

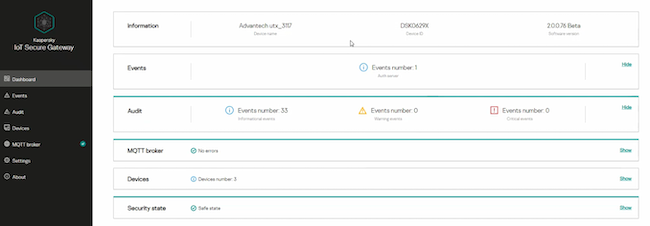

Управление частью настроек шлюза реализовано через собственный веб-интерфейс. К числу таковых относятся базовые сетевые параметры, настройка MQTT-профиля, панели мониторинга («дашборды»), а также просмотр подключённых устройств и событий. Это выглядит логичным и связано с мерами безопасности, поскольку такого рода параметры оператор должен быть способен задать локально, вне зависимости от доступности внешнего канала.

Рисунок 22. Мониторинг состояния и безопасности IoT-сети в Kaspersky IoT Secure Gateway

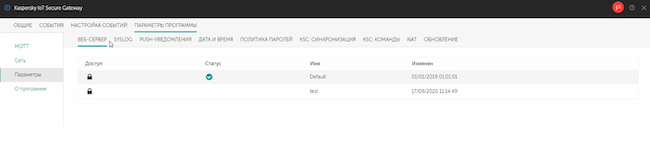

Сконфигурировать межсетевой экран, IPS, базовые сетевые параметры, MQTT-профиль и просмотр событий можно из централизованной консоли управления всеми продуктами «Лаборатории Касперского» — Kaspersky Security Center (KSC), с которой Kaspersky IoT Secure Gateway, разумеется, интегрирован.

Рисунок 23. Настройка IPS Kaspersky IoT Secure Gateway в Kaspersky Security Center

Чтобы устройства были доступны в KSC, достаточно установить специальный плагин для Kaspersky IoT Secure Gateway. Другие параметры, такие как веб-сервер, правила для Syslog, дата и время, парольная политика, синхронизация, обновления и т. п., удобнее настраивать также в централизованной консоли управления. Кстати, к KSC может быть подключено до 100 000 узлов, в том числе — Kaspersky IoT Secure Gateway, для управления их парком из единой точки.

Рисунок 24. Централизованная настройка параметров Kaspersky IoT Secure Gateway в Kaspersky Security Center

Централизованно мониторить события по безопасности, поступающие от шлюзов Kaspersky IoT Secure Gateway и других устройств, специалисту будет удобно также в KSC.

Рисунок 25. Просмотр журнала событий по безопасности Kaspersky IoT Secure Gateway в Kaspersky Security Center

Сценарии использования Kaspersky IoT Secure Gateway

Потенциал применения Kaspersky IoT Secure Gateway весьма широк и не ограничивается какой-либо одной сферой или конкретным технологическим стеком.

Рисунок 26. Схема применения Kaspersky IoT Secure Gateway

В качестве примеров вертикалей, в которых в первую очередь будет востребован Kaspersky IoT Secure Gateway, можно привести следующие:

- Умный город.

- Умные здания.

- Системы видеонаблюдения и аналитики.

- Транспортная инфраструктура и беспилотный транспорт.

- Цифровое производство / строительство (цифровые двойники).

- Автоматизация ритейла.

- Медицина.

- Энергетика.

В рамках указанных сфер могут быть решены следующие задачи:

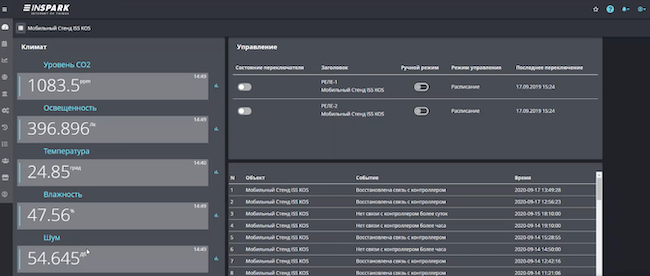

- Мониторинг климатических условий офисных или производственных помещений.

- Управление энергоэффективностью.

- Мониторинг показаний приборов учёта и автоматизация выставления счетов.

- Цифровая диспетчерская.

- Мониторинг работы оборудования (например, касс, АЗС, холодильников, станков с ЧПУ).

- Управление технологическими устройствами (OT — Operational Technology).

- Вибромониторинг на примере задач предсказательной диагностики оборудования.

- Экологический мониторинг на примере анализа допустимых выбросов газов.

- Мониторинг утечек на базе технологий акустических измерений элементов трубопровода.

- Мониторинг качества поступающей и транспортируемой нефти и нефтепродуктов.

- Мониторинг беспилотной доставки грузов.

Сценарий применения Kaspersky IoT Secure Gateway на примере умного города

В жилом доме устанавливаются системы контроля потребления ресурсов, управления электричеством и водоснабжением. Внутриквартирные счётчики подключаются по беспроводному протоколу LoRaWAN. За физическую безопасность отвечают системы видеонаблюдения с удалённым доступом, датчики движения и открытия дверей, а за информационную безопасность — Kaspersky IoT Secure Gateway: он блокирует атаки на локальные устройства и рабочие станции, выявляет неавторизованное подключение к сети, защищает периметр сети и связь с облачной IoT-платформой.

Рисунок 27. Применение Kaspersky IoT Secure Gateway в рамках безопасного города

Сценарий применения Kaspersky IoT Secure Gateway на примере умного склада для ритейла

На складе устанавливаются системы контроля климатических параметров с возможностью управления из облака, чтобы непрерывно поддерживать и контролировать климат на складе из любой точки. Автоматизированный складской учёт ведётся с использованием RFID-датчиков и меток и контролируется как локально (с рабочих мест пользователей в сети), так и централизованно. Системы удалённого видеонаблюдения и датчики объёма и открытия дверей отвечают за физическую защиту, а информационную безопасность аналогично предыдущему примеру обеспечивает Kaspersky IoT Secure Gateway.

Рисунок 28. Применение Kaspersky IoT Secure Gateway в рамках безопасного склада

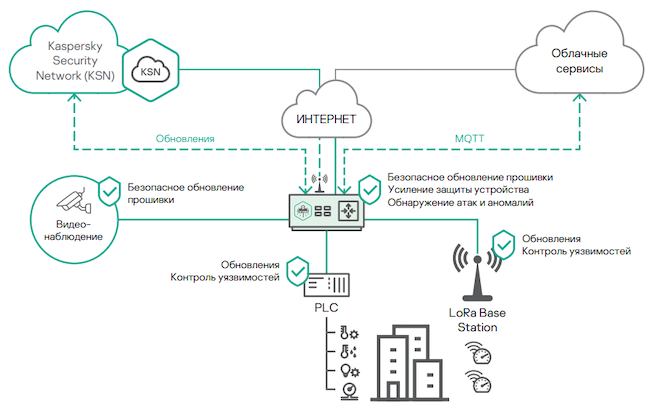

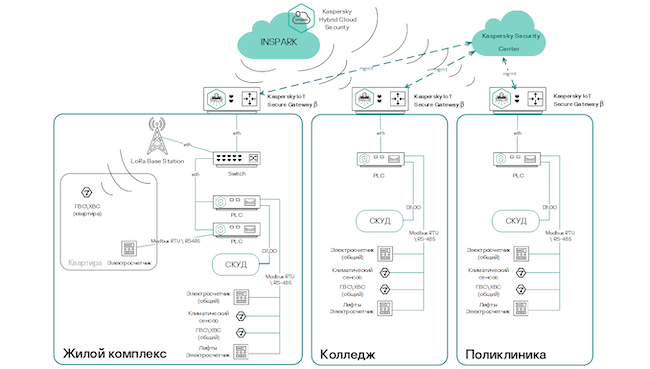

Безопасный умный город: проект «Лаборатории Касперского» в Оренбурге

В 2019 году «Лаборатория Касперского» совместно с компанией «Информационные системы и стратегии» и правительством Оренбургской области запустила проект по реализации одного из базовых элементов умного города: была создана общегородская облачная диспетчерская. В ходе построения решения к облачной диспетчерской были подключены объекты разного социального назначения: жилой многоквартирный дом, поликлиника, колледж. На каждом объекте были проведены монтажные работы, в ходе которых была реализована концепция интернета вещей, включающая в себя датчики и контроллеры, установленные на объекте, средства передачи собираемых данных и их визуализации. «Лаборатория Касперского» обеспечила защиту шлюза, сделав объект безопасным на всех уровнях инфраструктуры интернета вещей:

- На уровне облака защита осуществляется с помощью Kaspersky Hybrid Cloud Security.

- Защита канала передачи данных от ПЛК в облако осуществляется с помощью Kaspersky IoT Secure Gateway.

- Администрирование Kaspersky IoT Secure Gateway происходит с помощью Kaspersky Security Center.

- Безопасность ПЛК обеспечивает предустановленная на него операционная система KasperskyOS.

Рисунок 29. Применение Kaspersky IoT Secure Gateway и других продуктов в рамках проекта безопасного умного города в Оренбурге

Использование городской платформы диспетчеризации дало возможность отслеживать информацию о фактическом потреблении коммунальных ресурсов в режиме онлайн, притом с соблюдением необходимого уровня безопасности всех элементов проекта.

Планы развития Kaspersky IoT Secure Gateway

Продукт Kaspersky IoT Secure Gateway находится в самом начале своего развития, а значит, добавление новых «фич» осуществляется производителем усиленными темпами. На 2021 год запланирована активная интеграция с новыми аппаратными платформами, сотрудничество с ведущими отечественными и зарубежными производителями «умной» промышленной автоматики, партнёрство с облачными платформами и сервисами. В ближайшее время ожидается релиз Community Edition для Raspberry Pi, что позволит продукту активно «идти в народ». Больше того, будут выложены SDK и полноценная документация для обеспечения возможности писать сторонние плагины (в том числе в рамках поддержки тренда «edge computing» — вычисления на конечных устройствах).

В 2021 году будет доступна для пилотирования версия Kaspersky IoT Secure Gateway с поддержкой SIM-карт.

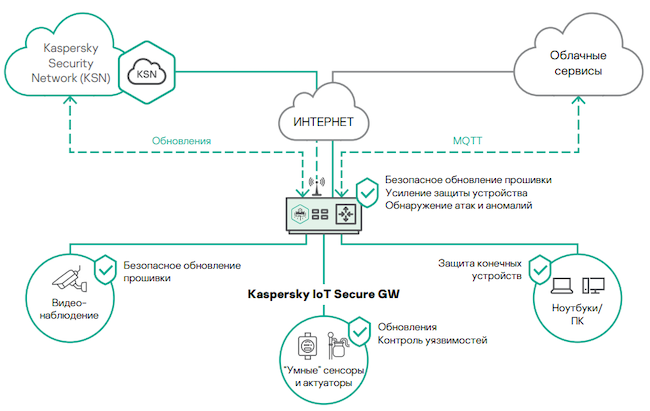

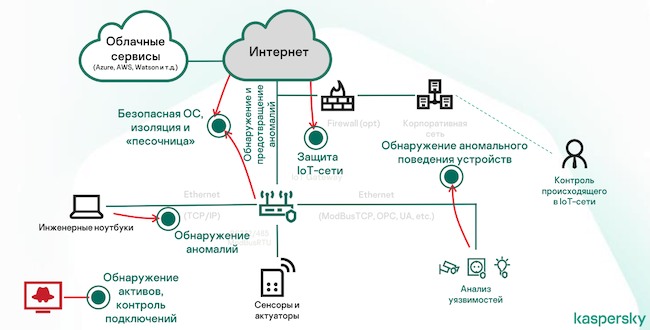

Запуская новый шлюз Kaspersky IoT Secure Gateway, «Лаборатория Касперского» предлагает не столько продукт, сколько законченную концепцию построения безопасной M2M- / IoT-инфраструктуры и защиты «умных» экосистем. Вот как выглядел бы традиционный подход к защите указанных технологий с помощью наложенных средств (см. рис. 30).

Рисунок 30. Классический подход к безопасности и недостатки его применения для IoT

Совершенно очевидно, что принцип «security by design» (безопасность, заложенная в архитектуру по умолчанию) наиболее логично применим как раз в концепции построения защищённых IoT-инфраструктур. Следуя ей, вендор, с одной стороны, создаёт такое окружение, которое не позволит программам исполнить код недекларируемых возможностей и предотвратит эксплуатацию уязвимостей (KasperskyOS). С другой стороны, понимая неэффективность использования наложенных средств защиты для IoT (за исключением самой облачной платформы — там применимы традиционные защитные решения), он выпускает Kaspersky IoT Secure Gateway, который сочетает в себе возможности обычного шлюза и встроенные функции по безопасности.

Рисунок 31. Подход «Лаборатории Касперского» к защите IoT

Такой подход позволяет обеспечить необходимый уровень безопасности на всех уровнях: управление IT-инфраструктурой, облако, канал передачи между облаком и шлюзом, сам шлюз, сеть и IoT-устройства.

Выводы

Kaspersky IoT Secure Gateway является представителем нового класса решений — как для отечественного рынка, так и для мирового. Несмотря на это, продукт уже сейчас находит применение в реальных проектах и количество сфер его использования будет только расти. Работать с продуктом удобно, в этом смысле «Лаборатория Касперского» не стала изобретать велосипед, предложив понятный и привычный интерфейс как сетевику (или инженеру IoT), так и безопаснику. Набор защитных функций, хоть и не очень широкий, выглядит достаточным для продукта на старте. Выразим надежду на его дальнейшее расширение. Впрочем, не будем забывать, что на данный момент доступна лишь бета-версия продукта, он активно развивается.

«Лаборатория Касперского» выходит на конкурентный рынок IoT-шлюзов, который насчитывает более 20 крупных мировых производителей. Рост этого сегмента до 2025 года оценивается в объёме до 10 млн долларов США в натуральном выражении и до 1 млрд долларов — в денежном. В качестве конкурентных преимуществ Kaspersky IoT Secure Gateway можно отметить возможность установки на ультрамобильные компьютеры Raspberry Pi, интеграцию с широкой линейкой устройств и облачных платформ, использование KasperskyOS как ядра безопасности, т. е. необходимого в плане доверия компонента, а также быструю доставку экспертизы (обновлений) по профильным угрозам.

Всё более широкое распространение и «консьюмеризация» сегмента IoT в ближайшие годы подстегнут дополнительный спрос на решения в этой области, а встроенная защита будет их неотъемлемой частью. Никто не хочет отдельно думать о безопасности, все хотят, чтобы она была по умолчанию «на борту».

Достоинства:

- Сочетает в себе возможности обычных IoT-шлюзов и функции безопасности.

- Универсальный механизм интеграции с любыми IoT-устройствами и платформами.

- Интеграция с Kaspersky Security Center для удобного централизованного управления.

Недостатки:

- Нет автоматической блокировки неавторизованных устройств (в планах на будущие релизы)

- Нет интеграции с Kaspersky Security Network (также в планах на будущие релизы).

- Для установки на новую аппаратную платформу необходимо обязательное тестирование, поскольку Kaspersky IoT Secure Gateway базируется на собственной операционной системе KasperskyOS, а не на стандартном ядре Linux, однако это — издержки более высокого уровня защищённости.