Сертификат AM Test Lab

Номер сертификата: 319

Дата выдачи: 02.12.2020

Срок действия: 02.12.2025

- Введение

- Архитектура и функциональные возможности InfoWatch ARMA

- Сценарии использования InfoWatch ARMA

- 3.1. Защита промышленной сети на границе с корпоративным сегментом

- 3.2. Защита промышленной сети и канала связи при доступе технической поддержки

- 3.3. Разграничение и защита нескольких сегментов АСУ ТП

- 3.4. Защита сети между сегментами SCADA и ПЛК

- 3.5. Мониторинг трафика непосредственно внутри сегмента АСУ ТП

- 3.6. Защищённое VPN-соединение site-to-site

- Варианты поставки и лицензирование InfoWatch ARMA

- Работа с системой InfoWatch ARMA

- Детектирование и отражение атак с помощью InfoWatch ARMA в режиме реального времени

- Соответствие нормативным требованиям и сертификация

- Реальные кейсы применения InfoWatch ARMA

- Выводы

Введение

Пожалуй, всерьёз о теме промышленной кибербезопасности во всём мире заговорили после громкого инцидента с атакой вируса Stuxnet на объекты иранской ядерной программы в 2008 году. Кроме этого, в разные годы по вине киберпреступников происходили массовые отключения электричества в отдельных странах (например, Украине, Венесуэле), остановки производств и нарушения работы транспортной инфраструктуры. В качестве знаковых ИБ-инцидентов последнего времени с подтверждённым ущербом стоит отметить перебои в работе Norsk Hydro (убытки — 40 млн долларов США, 2019 г.), Rheinmetall (убытки — 30 млн долларов, 2019 г.), Demant (убытки — 100 млн долларов, 2019 г.) и, конечно, компании Garmin, заплатившей хакерам многомиллионный выкуп за расшифровку данных на своих онлайн-сервисах, пусть её и трудно отнести к числу индустриальных.

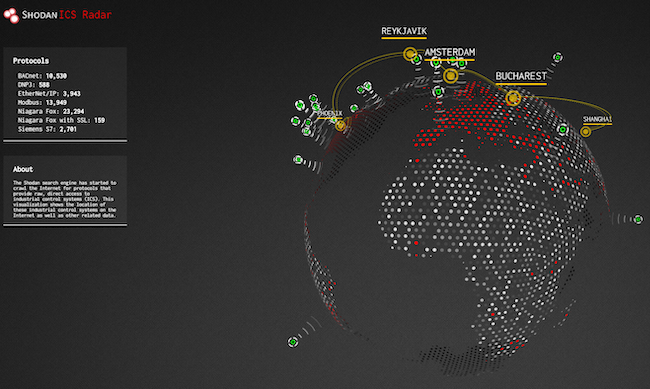

Технологическая трансформация порождает новые проблемные задачи для безопасности, тем более с учётом событий 2020 года. Всё ещё популярный тезис некоторых предприятий о том, что «наши площадки отключены от интернета», теперь уже точно не имеет права на жизнь. Даже ФСТЭК России в своих рекомендациях от 25.03.2020 официально «дала добро» на удалённое подключение к объектам критической информационной инфраструктуры (КИИ) с соблюдением определённых мер безопасности. На момент написания статьи (ноябрь 2020 года), по данным сервиса shodan.io, через интернет доступно почти 14 000 промышленных устройств, использующих популярный протокол Modbus, и ещё 2 700 применяющих не менее распространённый Siemens S7.

Рисунок 1. Онлайн-карта доступных через интернет устройств АСУ ТП, shodan.io

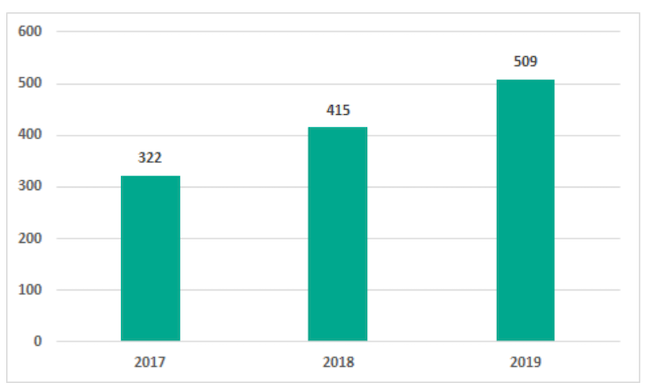

Согласно отчёту «Лаборатории Касперского» за второе полугодие 2019 года «Ландшафт угроз для систем промышленной автоматизации», в 2019 году Kaspersky ICS CERT выявила 103 уязвимости в промышленных и IoT / IIoT-системах, при этом многие типы вредоносных программ, не будучи заблокированными на компьютерах АСУ, представляли бы серьёзную опасность для работы предприятия. Аналитики отмечают, что количество угроз растёт год от года.

Рисунок 2. Количество уязвимостей в разных компонентах АСУ ТП, опубликованных на сайте US ICS-CERT, данные «Лаборатории Касперского»

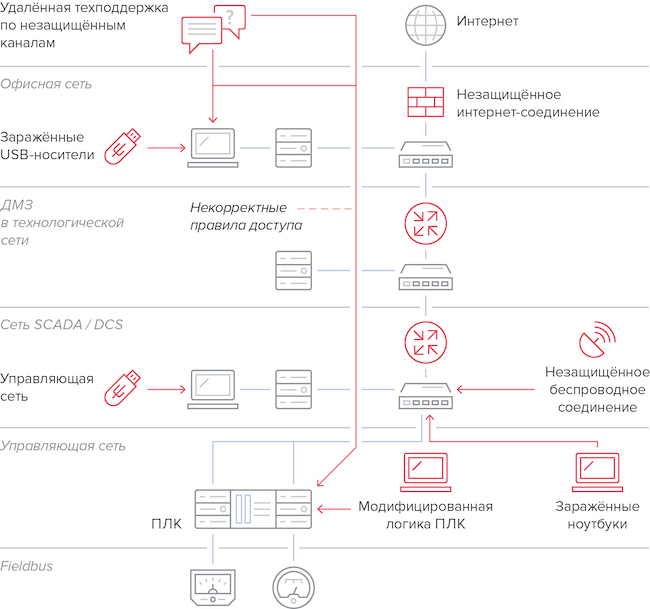

Таким образом, развитие индустрии 4.0 в целом приводит к тому, что традиционные модели киберугроз (включая отсутствие таковых) для промышленных сегментов пополняются новыми способами атак через уязвимости офисных сетей, рабочих станций и серверов. До сих пор обеспечение информационной безопасности АСУ ТП зачастую сводилось к точечной установке средств защиты без учёта специфики OT, их слабой интеграции между собой при отсутствии единого центра мониторинга и управления.

Рисунок 3. Угрозы информационной безопасности для сегментов АСУ ТП

Реализация хотя бы одной из нескольких указанных угроз может привести к реальным инцидентам, среди которых — потеря контроля за режимом работы оборудования, несанкционированное управление оборудованием, отсутствие срабатывания защиты в случае инцидента, изменение показаний ПЛК (программируемых логических контроллеров) промышленных систем.

Чтобы максимально снизить вероятность совершения кибератак на промышленное предприятие и при этом повысить эффективность службы ИБ, необходимо решить, в частности, следующие задачи:

- Создать замкнутую (с точки зрения информационных потоков и политик ИБ) защищённую среду.

- Уменьшить количество ложных срабатываний промышленных средств ИБ с учётом специфики АСУ ТП.

- Ввести в эксплуатацию столько средств ИБ для обеспечения адекватной защиты, чтобы выполнить требования регуляторов, но при этом иметь достаточное количество ресурсов для обслуживания этих средств.

- Адаптировать систему ИБ под нужды конкретного предприятия таким образом, чтобы она помогала выстраивать процесс мониторинга и реагирования на актуальные инциденты и была интегрирована с существующей инфраструктурой, в том числе с системами диспетчерского управления.

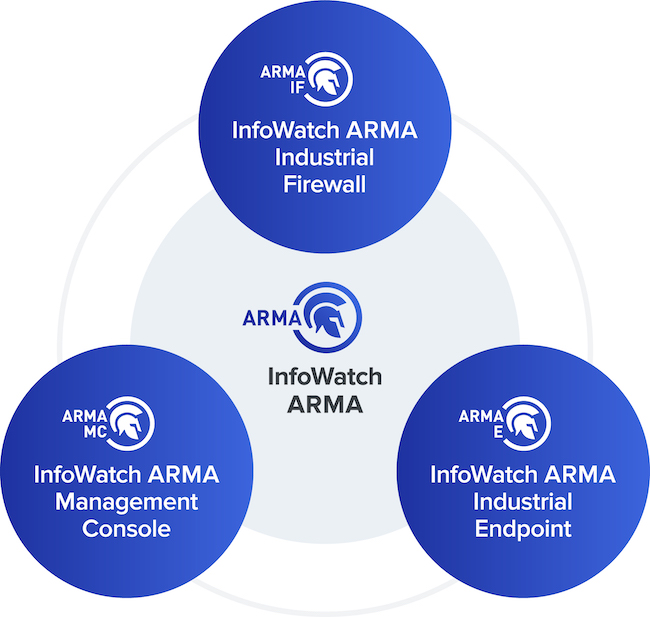

Опираясь на конкретные задачи промышленной кибербезопасности и запросы рынка, отечественная компания «Инфовотч» разработала комплекс решений для защиты АСУ ТП InfoWatch ARMA, который представляет собой систему из трёх продуктов:

- Industrial Firewall — промышленный межсетевой экран нового поколения (NGFW).

- Industrial Endpoint — средство защиты рабочих станций и серверов SCADA.

- Management Console — инструмент для автоматического реагирования на инциденты и централизованного управления средствами защиты.

Рисунок 4. Состав компонентов InfoWatch ARMA

Такой подход позволяет снизить затраты на внедрение системы безопасности и ускорить его, выстроить по-настоящему многоуровневую защиту, а также выполнить до 90 % технических требований из приказа ФСТЭК № 239, который устанавливает конкретный перечень мер по обеспечению безопасности значимых объектов критической информационной инфраструктуры (КИИ).

«Инфовотч» активно работает с известными отечественными и зарубежными производителями систем промышленной автоматизации с целью обеспечить как можно более плотную интеграцию с ними продуктов InfoWatch ARMA «из коробки». О том, как всё работает на практике, мы подробно расскажем далее.

Архитектура и функциональные возможности InfoWatch ARMA

Основная идея при разработке InfoWatch ARMA — обеспечение комплексной кибербезопасности с защитой максимального возможного числа элементов инфраструктуры АСУ ТП.

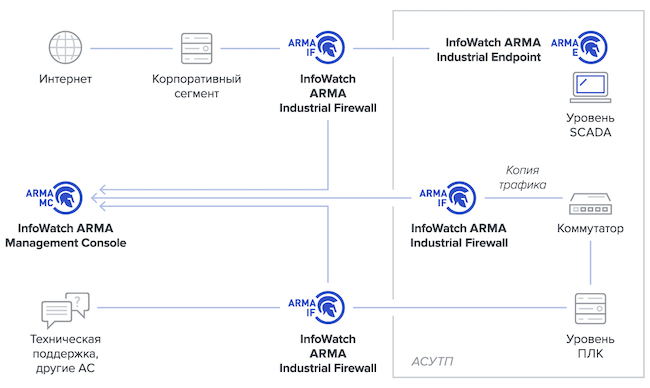

Рисунок 5. Защита сегмента АСУ ТП с помощью системы InfoWatch ARMA

В комплексе InfoWatch ARMA все продукты интегрированы между собой. Специалисты по ИБ могут управлять каждым компонентом по отдельности или расследовать инциденты в едином интерфейсе, а при необходимости — автоматизировать реагирование по заранее согласованным сценариям. Рассмотрим возможности каждого из компонентов более подробно.

InfoWatch ARMA Industrial Firewall

InfoWatch ARMA Industrial Firewall является основным компонентом всей системы и согласно названию позволяет обнаруживать и блокировать атаки на промышленные сети, а также защитить последние от несанкционированного доступа.

Рисунок 6. Панель мониторинга InfoWatch ARMA Industrial Firewall

Приставку «Next Generation» продукт получает благодаря тому, что в его составе можно выделить следующие четыре ключевые (с точки зрения сценариев применения) технологии:

- FW (Firewall) — межсетевой экран — контролирует доступ к сетевым ресурсам, защищает от несанкционированных действий в промышленной сети и фиксирует все информационные потоки. Позволяет ограничить использование сервисных функций промышленного трафика, например несанкционированную перепрошивку ПЛК или вредоносную запись данных. Кроме того, за счёт контроля отдельных команд протоколов и их значений можно блокировать неавторизованные действия и запрещать недопустимые операции с ПЛК, такие как подключение к сети АСУ ТП, доступ к любым параметрам ПЛК или управление контроллерами по сети.

- DPI (Deep Packet Inspection) — глубокая инспекция трафика — позволяет не только детектировать промышленные протоколы, но и разбирать конкретные команды самых распространённых из них. Это позволяет учитывать специфику АСУ ТП максимально гранулярно: например, блокировать недопустимые операции с ПЛК с учётом прав конкретных операторов.

- IDS / IPS (Intrusion Detection / Prevention System) — система обнаружения и предотвращения вторжений (СОВ) — детектирует и блокирует вредоносные программы, компьютерные атаки и попытки эксплуатации уязвимостей ПЛК на сетевом и прикладном уровнях. Отдельно отметим поставляемую экспертной командой «Инфовотч» базу правил, которая обновляется ежедневно. Сигнатуры пишутся и аккумулируются коллегами самостоятельно исходя из опыта «боевых» внедрений. Кроме того, в комплект входят правила от мирового лидера в данной области — компании Emerging Threats (ET), подключаемые по сублицензии. В основе СОВ — ядро Suricata.

- VPN — встроенный в InfoWatch ARMA Industrial Firewall модуль организации виртуальной частной сети обеспечивает безопасное удалённое подключение к промышленному сегменту, например для работы технической поддержки или с целью объединения производственных площадок в одну сеть. Поддерживаются протоколы IPsec и OpenVPN; возможность шифрования согласно алгоритмам ГОСТ (и, соответственно, сертификация ФСБ России) на данный момент отсутствует. Разработчик сообщает о планах по внедрению отечественных алгоритмов шифрования в будущем.

В режиме фильтрации и разбора до уровня команд на текущий момент поддерживаются 8 протоколов (Modbus TCP, IEC 60870-5-104, S7 Communication, OPC UA, OPC DA, Modbus TCP x90 func. code (UMAS), IEC 61850-8-1 MMS, IEC 61850-8-1 GOOSE), а для обнаружения вторжений и мониторинга (без фильтрации) — дополнительно ещё 4: ENIP/CIP, Profinet, S7 Communication plus, DNP3. Список выглядит вполне логичным, он включает в себя большинство самых распространённых и популярных промышленных протоколов.

InfoWatch ARMA Industrial Endpoint

InfoWatch ARMA Industrial Endpoint представляет собой программный агент для рабочих станций и серверов, который защищает АСУ ТП от угроз на диспетчерском уровне.

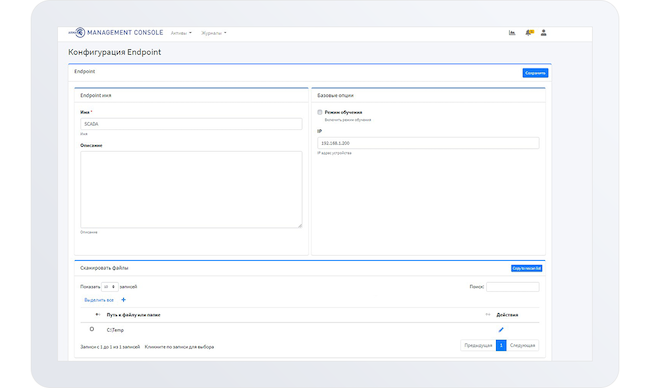

Рисунок 7. Конфигурирование InfoWatch ARMA Industrial Endpoint

Основные функциональные возможности — следующие:

- Контроль и блокировка подключения съёмных носителей. Ещё со времён Stuxnet мы помним, что заражение промышленных устройств с помощью флешек, телефонов и других подключаемых устройств — один из самых распространённых векторов атаки на АСУ ТП. InfoWatch ARMA Industrial Endpoint позволяет вести соответствующий учёт и предотвратить такого рода угрозы.

- Блокировка запуска приложений. На промышленных ПК должно функционировать только то ПО, которое предусмотрено производственным процессом. InfoWatch ARMA Industrial Endpoint позволяет создать безопасную замкнутую среду с помощью белого списка приложений и не допустить запуска файлов, которые в него не входят — в том числе вредоносных объектов и шифровальщиков. При этом агент в начале работы автоматически обучается и самостоятельно формирует белый список.

- Контроль целостности критически важных файлов и приложений. С помощью InfoWatch ARMA Industrial Endpoint выявляются любые нелегитимные изменения программной среды рабочей станции или сервера АСУ ТП.

Стоит отметить, что на текущий момент для работы InfoWatch ARMA Industrial Endpoint не предусмотрено самостоятельного графического интерфейса, управление продуктом осуществляется через InfoWatch ARMA Management Console.

Таким образом, InfoWatch ARMA Industrial Endpoint содержит часть функций классического антивируса и системы того класса, который мы в России привыкли называть «СЗИ от НСД». По заверениям вендора, продукт активно развивается в сторону полноценного решения класса EPP (Endpoint Protection Platform), включающего ядро сигнатурного анализа вирусов и другие технологии.

InfoWatch ARMA Management Console

Является, без преувеличения, «сердцем» всей системы InfoWatch ARMA, реализует централизованное управление подключёнными средствами защиты и позволяет автоматически реагировать на инциденты в сфере безопасности.

Рисунок 8. Сводка по инцидентам в InfoWatch ARMA Management Console

К ключевым функциональным возможностям консоли относятся:

- Централизованное управление средствами защиты InfoWatch ARMA Industrial Firewall и Industrial Endpoint, включая настройку баз промышленных сигнатур.

- Сбор и анализ данных, корреляция событий с возможностью отправки в SIEM или другие средства SOC.

- Отображение списка устройств в защищаемом сегменте и представление активов на карте сети с возможностью самостоятельной отрисовки.

- Автоматическая реакция, включая блокировку угроз по сценариям на средствах защиты, выполнение пользовательских скриптов и иных активных действий. Поддерживается также отправка команд непосредственно на пульт управления SCADA-системы.

- Расследование инцидентов по фактам зафиксированных событий из области безопасности, поступающих из промышленной сети и средств защиты.

Сценарии использования InfoWatch ARMA

Рассмотрим сценарии использования центрального продукта всей системы — InfoWatch ARMA Industrial Firewall — более подробно. В зависимости от приоритетных задач, поставленных при каждом конкретном внедрении, InfoWatch ARMA Industrial Firewall может быть развёрнут одним из шести способов (или всеми одновременно).

Защита промышленной сети на границе с корпоративным сегментом

Классический вариант, при котором промышленный сегмент защищается от угроз, возникающих со стороны корпоративной сети, таких как фишинг, заражение вредоносными программами, эксплуатация уязвимостей.

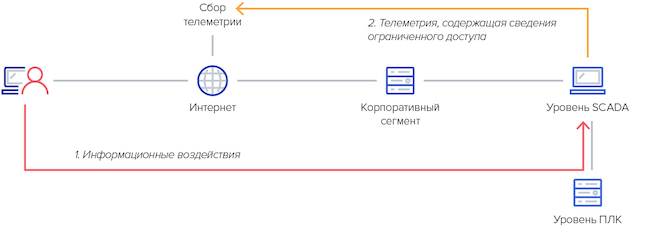

Рисунок 9. Пример вектора информационного воздействия со стороны корпоративного сегмента

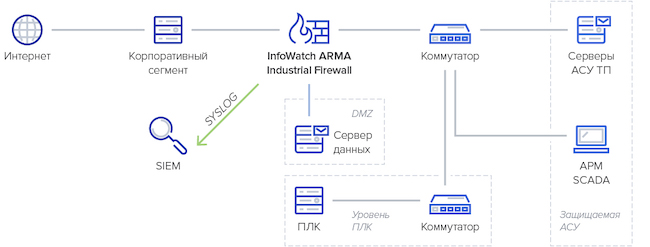

В этом случае установка InfoWatch ARMA Industrial Firewall на границе сетей поможет защититься от подобных угроз.

Рисунок 10. Схема установки InfoWatch ARMA Industrial Firewall для защиты промышленной сети на границе с корпоративным сегментом

Защита промышленной сети и канала связи при доступе технической поддержки

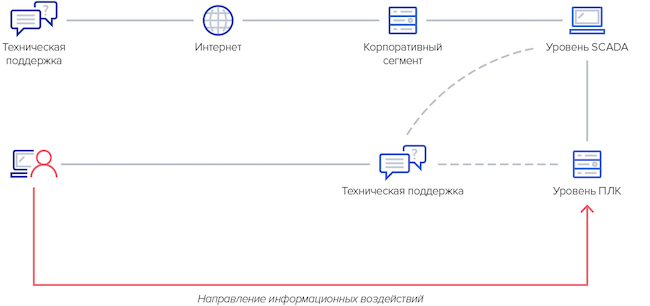

Канал технической поддержки без дополнительного усиленного контроля может способствовать проникновению вредоносных программ или неумышленно предоставить атакующим удалённый доступ к промышленной сети.

Рисунок 11. Пример вектора информационного воздействия через канал технической поддержки

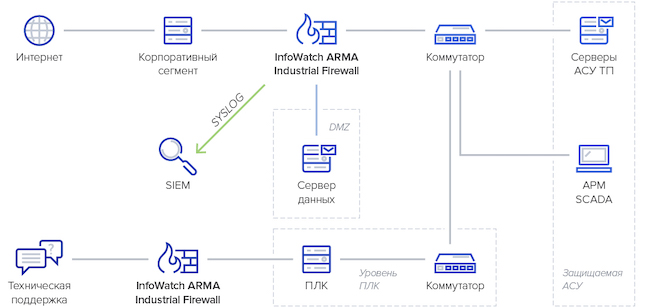

При такой схеме InfoWatch ARMA Industrial Firewall будет полезен не только для защиты от угроз со стороны корпоративного сегмента, но и в качестве средства безопасности при оказании технической поддержки. Он позволит заблокировать неразрешённые действия по установленным заранее правилам и настроенным правам пользователей, а также зафиксировать всю активность.

Рисунок 12. Схема установки InfoWatch ARMA Industrial Firewall для защиты промышленной сети при доступе технической поддержки

Разграничение и защита нескольких сегментов АСУ ТП

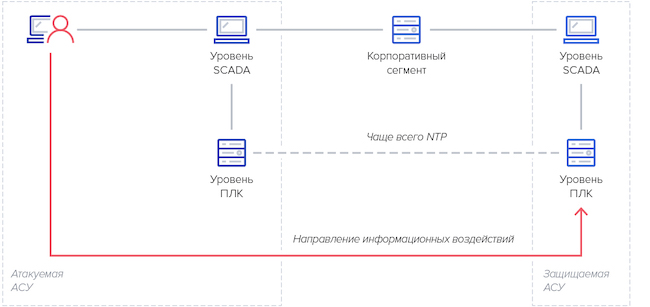

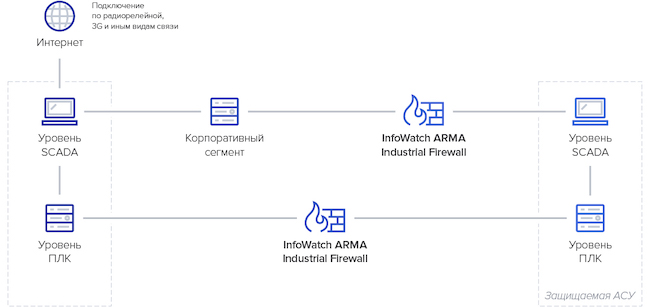

Нередко случается так, что несколько сегментов АСУ ТП связаны друг с другом на уровне SCADA-систем или даже ПЛК (например, для синхронизации времени по протоколу NTP). Если злоумышленник атаковал одну систему управления через уязвимости ПЛК её уровня, он может получить доступ к смежной АСУ через корпоративный сегмент или смежный уровень логических контроллеров.

Рисунок 13. Пример вектора информационного воздействия на одну АСУ через смежную с ней другую

Чтобы минимизировать риски от воздействий такого типа, в InfoWatch ARMA Industrial Firewall необходимо настроить правила и политики взаимодействия АСУ (в том числе в случае разного уровня их защищённости, например по причине подключения одной из АСУ к внешним сетям), а также ограничить сетевой трафик внутри них.

Рисунок 14. Схема установки InfoWatch ARMA Industrial Firewall для защиты при взаимодействии разных АСУ

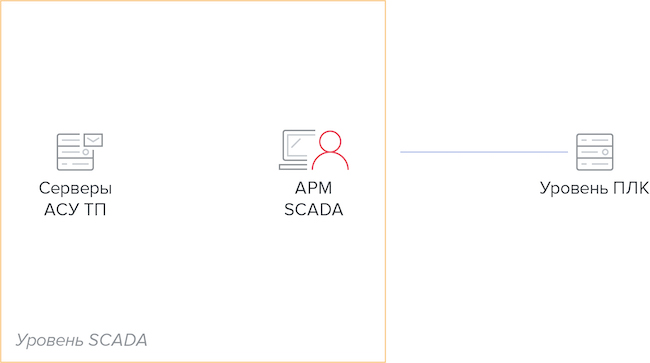

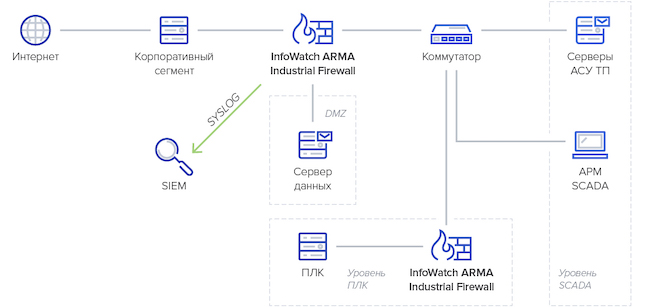

Защита сети между сегментами SCADA и ПЛК

Современные SCADA-системы с каждым годом дополняются всё новыми функциональными возможностями. Это зачастую превращает их из специализированных устройств в полноценные компьютеры — со всеми вытекающими отсюда рисками не только для самих SCADA, но и для связанных с ними ПЛК. К этим рискам относятся проникновение вирусов, несанкционированное подключение устройств, намеренные или неумышленные деструктивные действия операторов.

Рисунок 15. Пример вектора информационного воздействия на ПЛК со стороны SCADA

Чтобы минимизировать вероятность воздействия злоумышленника на ПЛК со стороны SCADA-систем, необходимо установить InfoWatch ARMA Industrial Firewall между ними. Это позволит построить дополнительный эшелон защиты и разделить права пользователей.

Рисунок 16. Схема установки InfoWatch ARMA Industrial Firewall для защиты сети между SCADA и ПЛК

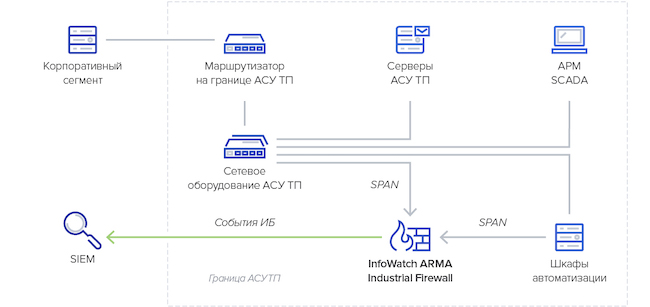

Мониторинг трафика непосредственно внутри сегмента АСУ ТП

Если по каким-либо причинам установка InfoWatch ARMA Industrial Firewall в режиме обеспечения маршрутизации трафика и блокировки невозможна, то подойдёт пассивная схема внедрения (подключение к зеркалирующим портам SPAN), при которой осуществляется мониторинг сети с получением информации об угрозах и подозрительных действиях пользователей.

Рисунок 17. Схема установки InfoWatch ARMA Industrial Firewall в режиме пассивного мониторинга

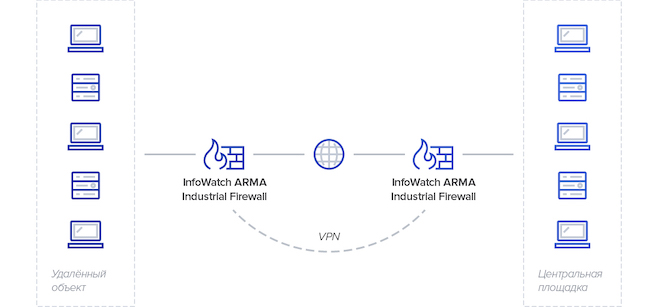

Защищённое VPN-соединение site-to-site

Наконец, устройства InfoWatch ARMA Industrial Firewall могут выступать в качестве образующих VPN-канал шлюзов — при объединении в общую сеть разрозненных производственных площадок или филиалов предприятия, удалённом подключении к ним и т. п.

Рисунок 18. Схема установки InfoWatch ARMA Industrial Firewall для организации защищённого канала между площадками

Варианты поставки и лицензирование InfoWatch ARMA

Основной и самый «тяжёлый» во всех смыслах компонент системы — InfoWatch ARMA Industrial Firewall — поставляется как в виде программно-аппаратного комплекса, так и в варианте ПО для виртуальной машины (virtual appliance), который поддерживает самые популярные среды: VMware, Oracle VirtualBox, Microsoft Hyper-V, KVM, Bhyve. Поскольку «Инфовотч» не является производителем оборудования, InfoWatch ARMA Industrial Firewall в исполнении ПАК доступен на следующих аппаратных платформах (табл. 1).

Таблица 1. Аппаратные платформы для ПАК InfoWatch ARMA Industrial Firewall

| Параметр | ARMAIF- 19RACK | ARMAIF-BOX | ARMAIF-DIN | ARMAIF RUGRACK |

|  |  |  | |

| Исполнение | Одноюнитовое исполнение для монтажа в стойку. Серверное исполнение, без движущихся частей. При необходимости комплектуется платой bypass. | Промышленное исполнение, без движущихся частей для монтажа на DIN-рейку или настольного применения. При необходимости комплектуется платой bypass. | Промышленное исполнение, без движущихся частей для монтажа на DIN-рейку или настольного применения. | Одноюнитовое исполнение для монтажа в стойку. Промышленное исполнение, без движущихся частей. |

| ОЗУ | 16 ГБ | 16 ГБ | 8 ГБ | 16 ГБ |

| Сетевые порты | Ethernet — до 8 портов 1 Гбит/с | Ethernet — 6 портов 1 Гбит/с | Ethernet — 4 порта 1 Гбит/с | Ethernet — до 6 портов 1 Гбит/с |

| Пассивное охлаждение | Нет | Да | Да | Да |

| Питание | Питание — 2х450 Вт, с возможностью «горячей» замены | Питание — 2х24 В, встроенные блоки питания с резервированием (без возможности «горячей» замены) | Питание — 12...24 В, внешний блок питания | Питание — 2х100 Вт |

| Общая пропускная способность всего устройства со включённым модулем МЭ | 6 Гбит/с | 2 Гбит/с | 1 Гбит/с | 4 Гбит/с |

| Общая пропускная способность всего устройства со включёнными модулями МЭ, СОВ | до 500 Мбит/с | 180 Мбит/с | 180 Мбит/с | до 500 Мбит/с |

Отметим широкую вариативность типов оборудования (все — без движущихся частей), что является актуальным для клиентов — промышленных компаний. Серверы доступны под три типа монтажа: 19-дюймовая стойка, DIN-рейка и промышленное BOX-исполнение. Гарантийный срок на всё оборудование — 1 год, с возможностью расширения до 5 лет. Независимо от типа поставки InfoWatch ARMA Industrial Firewall поддерживает работу в режиме отказоустойчивого кластера при объединении нескольких нод в режиме «active-passive». Весь трафик в кластере обрабатывает ведущее устройство, а резервное непрерывно синхронизирует с ним свою конфигурацию и берёт на себя функцию обработки трафика в том случае, если ведущее выйдет из строя.

InfoWatch ARMA Industrial Firewall лицензируется максимально прозрачно, исходя из включённого набора функций:

- Межсетевой экран и VPN.

- Система обнаружения вторжений.

- Межсетевой экран, VPN и система обнаружения вторжений (в сумме — тот самый NGFW).

При этом конечная стоимость для заказчика определяется указанным набором функций и выбранной аппаратной платформой, вследствие чего не зависит от объёма трафика, количества пользователей, конечных защищаемых устройств, сетевых сегментов и менее значительной функциональности. Само собой, лицензия гибко расширяется в любой момент при необходимости.

InfoWatch ARMA Industrial Endpoint, представляя собой агент для защиты рабочих станций и серверов, логичным образом лицензируется по количеству конечных устройств. Агенты могут работать на ОС семейства Windows старше версии 7; минимальные системные требования для установки — 500 МБ свободного места на жёстком диске, процессор Intel Pentium 1 ГГц (или совместимый аналог), 2 ГБ оперативной памяти.

Схема лицензирования InfoWatch ARMA Management Console также крайне проста: по числу экземпляров Industrial Firewall и Industrial Endpoint, подключаемых для управления. Для её установки необходимо развернуть ПО на «железном» сервере либо виртуальной машине со следующими параметрами:

- ОЗУ — не менее 16 ГБ (рекомендовано 32 ГБ),

- ПЗУ — не менее 80 ГБ,

- процессор — Intel 2 ГГц или лучше, желательно не менее двух ядер процессора.

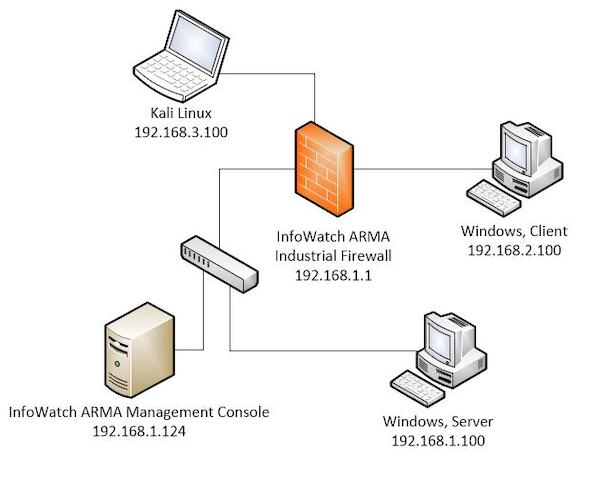

Работа с системой InfoWatch ARMA

Для целей тестирования вендор предоставил нам доступ к специальному стенду, в рамках которого развёрнуты все 3 продукта системы InfoWatch ARMA.

Рисунок 19. Схема стенда InfoWatch ARMA для работы с системой и тестирования защиты от атак

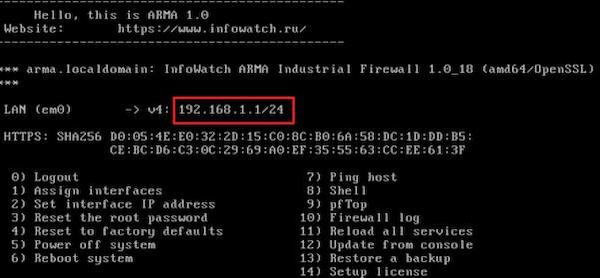

InfoWatch ARMA Industrial Firewall

Для первоначальной конфигурации InfoWatch ARMA Industrial Firewall, как и всех продуктов подобного класса, необходимо задать базовые настройки (IP-адреса, подсети, административные учётные записи, адрес веб-интерфейса и т. п.) через консоль.

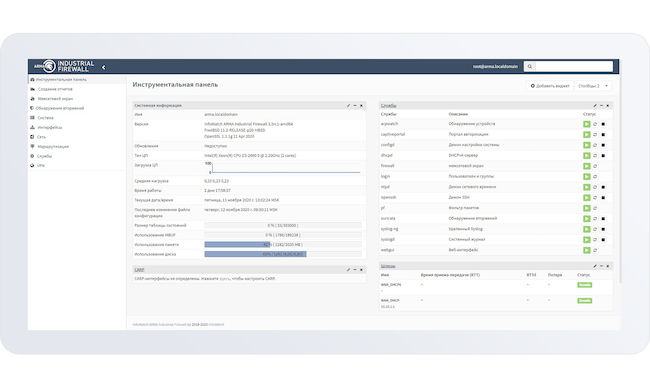

Рисунок 20. Инициализация и базовая настройка InfoWatch ARMA Industrial Firewall

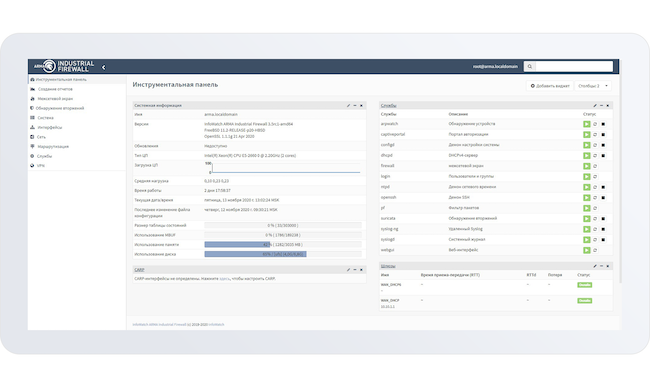

Для дальнейшей настройки InfoWatch ARMA Industrial Firewall воспользуемся привычным веб-интерфейсом. Система поддерживает ролевую модель доступа пользователей, а также авторизацию любым удобным способом (в частности, есть синхронизация с LDAP, поддержка протокола RADIUS и сертификатов, в том числе для VPN). Для дополнительного усиления мер безопасности осуществляется контроль целостности прошивки, также можно вернуться к любой предыдущей конфигурации (они сохраняются), визуально сравнив изменения. На инструментальной панели выводится общая сводка по системной информации, запущенным службам, активным шлюзам.

Рисунок 21. Инструментальная панель InfoWatch ARMA Industrial Firewall

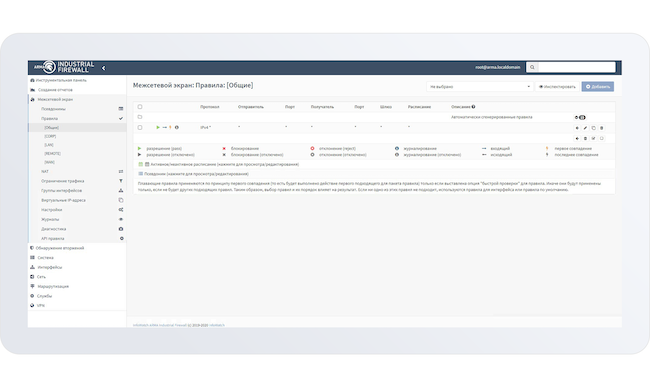

Сразу бросается в глаза обилие всевозможных настроек, что говорит об очень важном аспекте: разрабатывая индустриальный межсетевой экран, вендор в первую очередь качественно сделал обычный, со всеми классическими модулями и необходимыми для маршрутизации и фильтрации трафика настройками. В качестве примера приведём конфигурирование раздела «Межсетевой экран», где для удобства можно использовать метки (названия) для разных подсетей. Кроме ожидаемых правил уровня L4, осуществляется настройка NAT, шейпинга трафика, групп интерфейсов, виртуальных адресов CARP (не во всех обычных МЭ это есть!), можно посмотреть журналы и т. п.

Рисунок 22. Настройка правил межсетевого экрана L2 в InfoWatch ARMA Industrial Firewall

Помимо стандартного режима маршрутизации на уровне L3 (в том числе доступны популярные динамические протоколы OSPF и RIP) есть поддержка создания неограниченного числа виртуальных интерфейсов для организации сетевого моста в прозрачном режиме (L2). В этом случае он работает как система обнаружения и предотвращения вторжений с возможностью блокировки вредоносных пакетов между сетями одного адресного пространства.

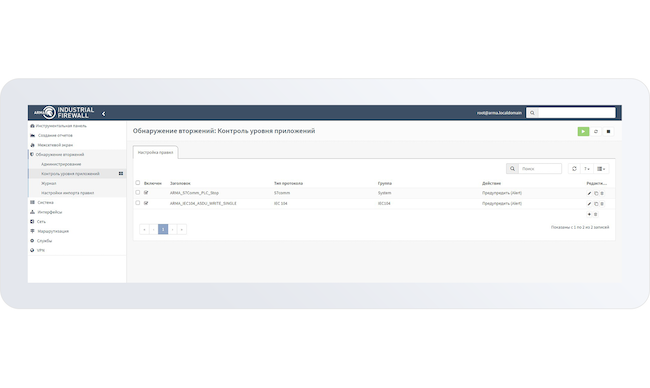

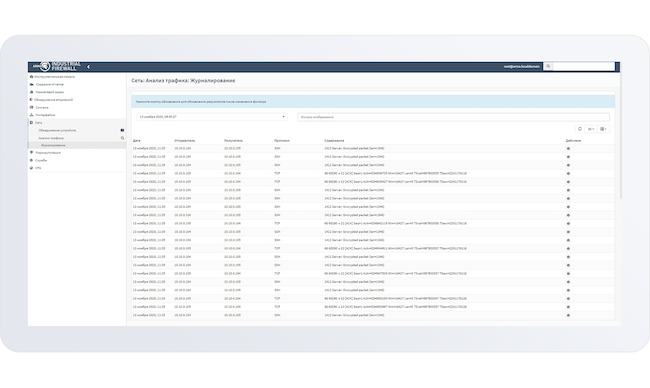

Наибольший интерес для нас, безусловно, представляет раздел «Обнаружение вторжений». Здесь уже начинается специфика АСУ ТП и настраиваются правила контроля на уровне L7 (приложений).

Рисунок 23. Настройка контроля на уровне приложений (L7) в InfoWatch ARMA Industrial Firewall

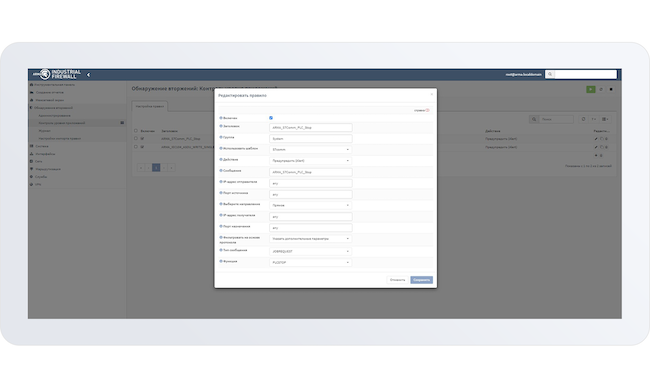

Напомним, что InfoWatch ARMA Industrial Firewall разбирает большинство из самых популярных промышленных протоколов до уровня команд. Благодаря этому при настройке правила, например, для S7 Communication можно задать срабатывания не только по стандартным портам и IP-адресам, но также и по специфическим командам (в нашем случае — команда остановки контроллера, PLCSTOP).

Рисунок 24. Задание правила для контроля команд АСУ ТП в InfoWatch ARMA Industrial Firewall

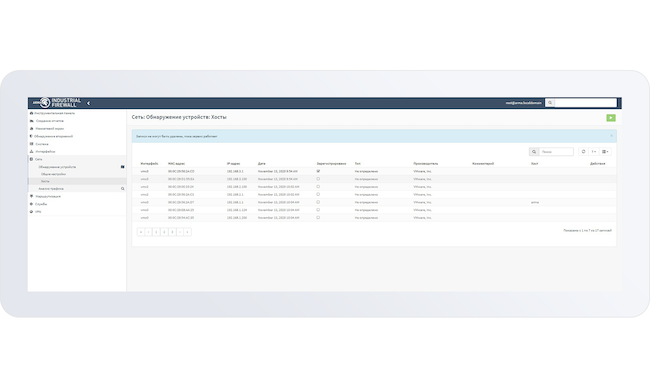

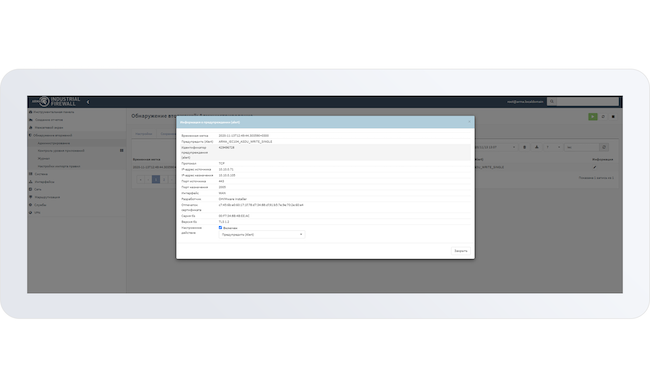

Добавим, что сигнатуры поставляются в систему в стандартизованном формате .rules, есть возможность импортировать свой набор правил. Крайне важной является функция обнаружения устройств в сети и работы с ними (раздел «Сеть»).

Рисунок 25. Обнаружение и регистрация хостов в InfoWatch ARMA Industrial Firewall

Система автоматически регистрирует новые хосты в контролируемых подсетях (распределяет по интерфейсам), определяет их параметры (IP- и MAC-адреса, тип, производитель и т. п.). Это актуально для сегментов АСУ ТП, поскольку даже просто появление нового неизвестного устройства в технологической сети — это уже инцидент. При необходимости в этом же разделе осуществляются работа с «сырым» трафиком, который записывается по расписанию (формат PCAP), и изучение интересующих потоков напрямую в интерфейсе (инструментарий на базе Tshark).

Рисунок 26. Работа с «сырым» трафиком в InfoWatch ARMA Industrial Firewall

А вот поведенческий анализ трафика / устройств и автоматическое детектирование аномалий на данный момент в продукте не реализованы. Из приятных дополнений — InfoWatch ARMA Industrial Firewall позволяет подключать и запускать различные службы: в том числе, к примеру, можно поднять перехватывающий портал (captive portal) для гостевой аутентификации. В стандартный комплект также входит сервис веб-проксирования на базе популярного ядра Squid.

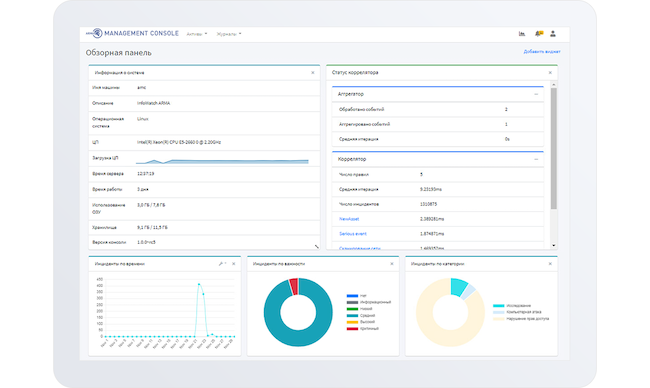

InfoWatch ARMA Management Console

Любая система централизованного управления и анализа начинается... нет, не с вешалки, но с обзорной панели и индикаторов («дашборда»). Здесь помимо статусной информации отображаются сводки по инцидентам и временная шкала.

Рисунок 27. Мониторинг текущего состояния InfoWatch ARMA Management Console

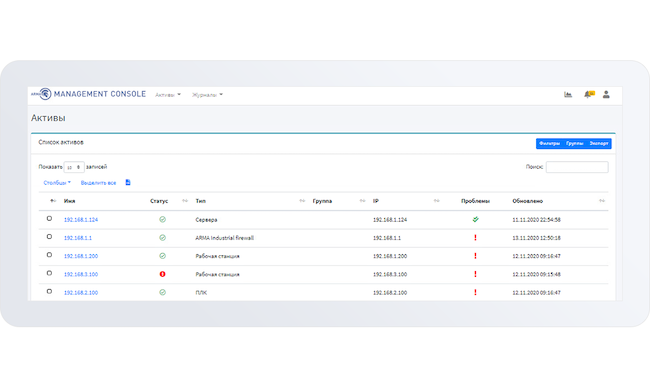

Для работы с продуктом доступны два лаконичных раздела «Активы» и «Журналы», но, как мы увидим далее, этого вполне достаточно для решения большинства задач. В первом из них автоматически фиксируется и отображается перечень устройств (в том числе промышленных — ПЛК и т. п.), рабочих станций, серверов и подключённых модулей InfoWatch ARMA Industrial Firewall / Endpoint.

Рисунок 28. Работа с активами и устройствами в InfoWatch ARMA Management Console

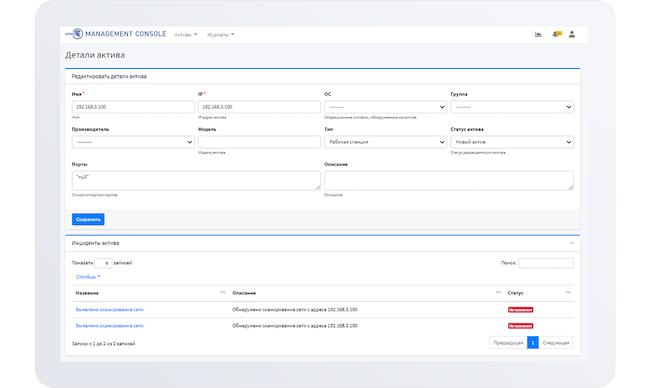

Чтобы отредактировать информацию по активу, нужно перейти в его карточку. Помимо основных данных, в ней подсвечиваются связанные инциденты, в которые также можно «провалиться».

Рисунок 29. Редактирование инцидента в InfoWatch ARMA Management Console

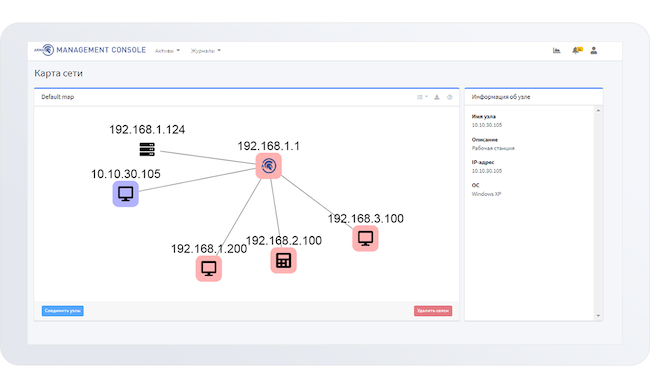

Для удобства визуального анализа все активы отображаются на карте сети. Она полностью интерактивна, размечена цветами, пользователь может самостоятельно добавлять свои элементы и связи, группировать их. Для полноты восприятия есть возможность в качестве фона подгрузить графическую схему помещений здания и располагать элементы на карте в привязке к ней.

Рисунок 30. Построение карты активов в сети в InfoWatch ARMA Management Console

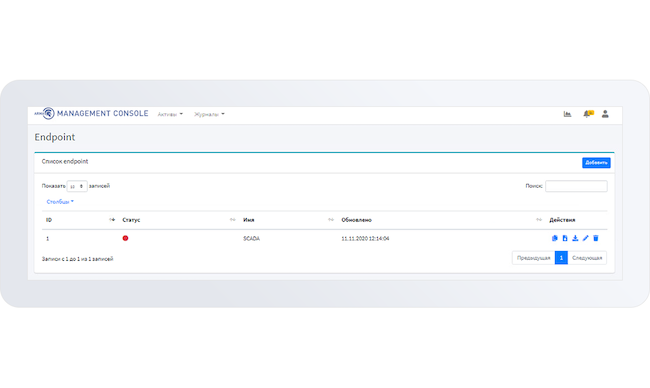

Система позволяет централизованно управлять средствами защиты InfoWatch ARMA Industrial Firewall и Endpoint. И если первые настраиваются из собственного интерфейса (здесь, в Management Console, параметров не так много, в основном они связаны с менеджментом конфигураций), то для вторых это — основной инструмент администрирования. Также доступно групповое конфигурирование.

Рисунок 31. Управление подключёнными экземплярами Industrial Endpoint в InfoWatch ARMA Management Console

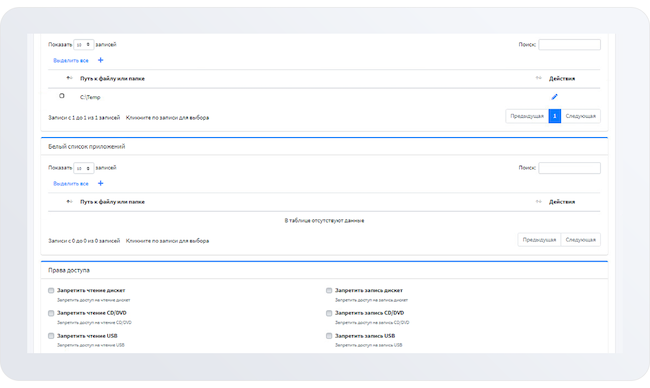

Здесь для каждого из агентов настраиваются базовые опции, файлы для контроля целостности, белый список приложений, права доступа для подключения и записи на внешние устройства. Изменённые политики «прилетают» на агенты весьма быстро — в пределах 10 секунд при исправно работающем сетевом доступе.

Рисунок 32. Настройка параметров выбранного экземпляра Industrial Endpoint в InfoWatch ARMA Management Console

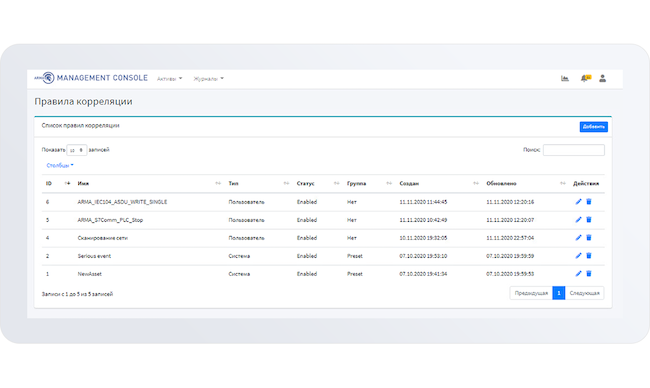

Переходим к самому интересному — настройке правил корреляции и управлению инцидентами. Для этого предусмотрен соответствующий раздел, где отображается перечень текущих правил.

Рисунок 33. Работа с правилами корреляции в InfoWatch ARMA Management Console

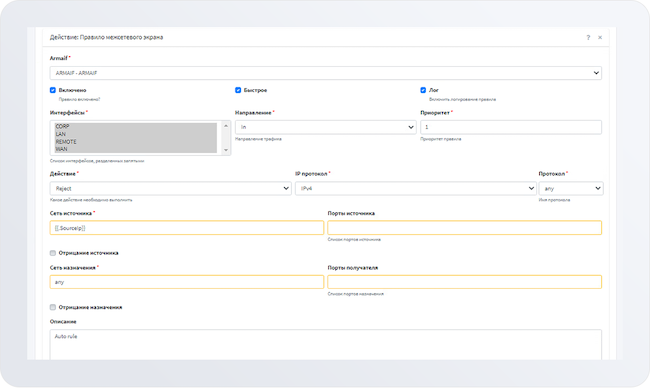

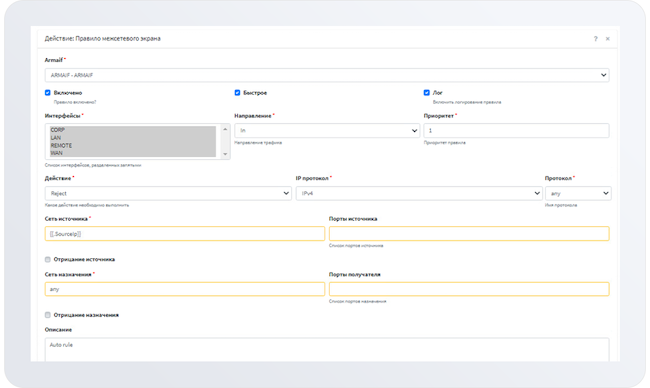

Например, одно из самых распространённых правил — сканирование сети. Принцип его настройки напоминает классический интерфейс SIEM-систем. Помимо базовых параметров и условий срабатывания задаются один или несколько сценариев реагирования (отправка по Syslog, HTTP-запрос, создание инцидента, запуск bash-скрипта, запуск исполняемого файла, создание нового актива, создание правила межсетевого экрана). Указанное ниже в примере правило предполагает создание запрещающего правила на МЭ (Reject).

Рисунок 34. Настройка реагирования в рамках правила в InfoWatch ARMA Management Console

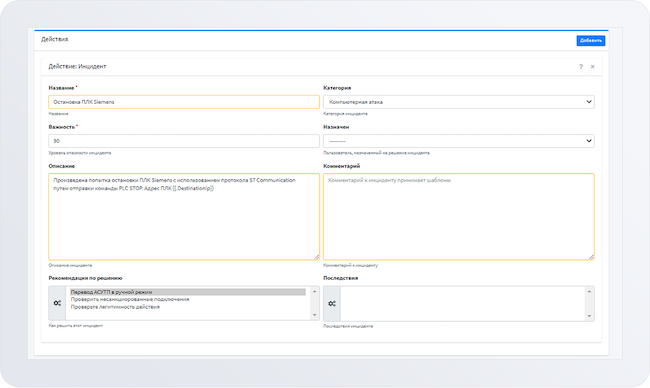

Отдельно задаются параметры самого инцидента (важность, категория, описание с переменными, назначение и т. п.), а также рекомендации из списка, отображаемые в случае его наступления оператору SCADA или сотруднику ИБ — например, перевести АСУ ТП в ручной режим.

Рисунок 35. Задание параметров и рекомендаций по инциденту в InfoWatch ARMA Management Console

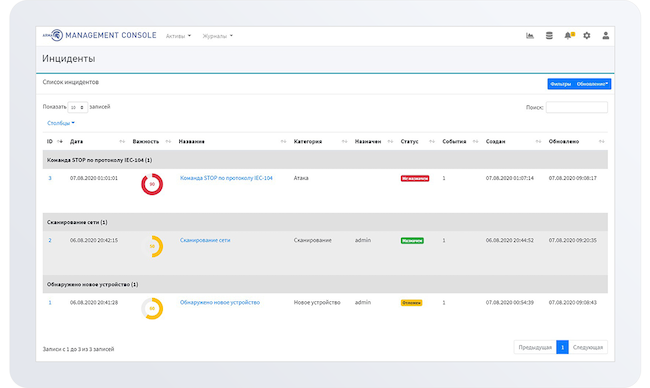

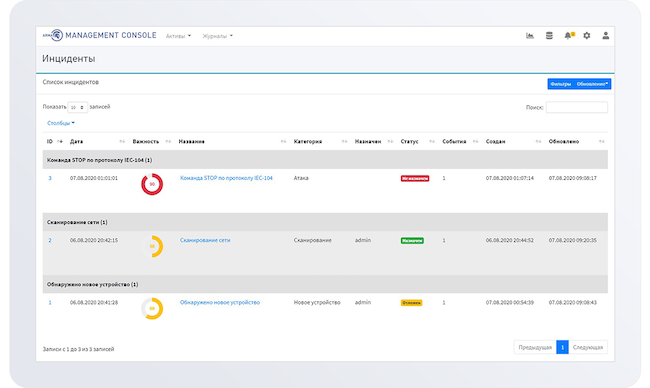

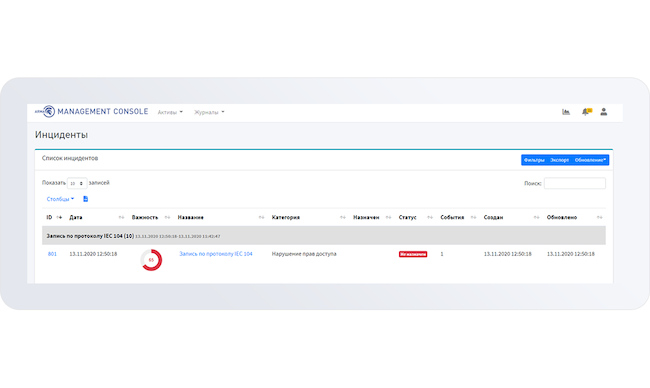

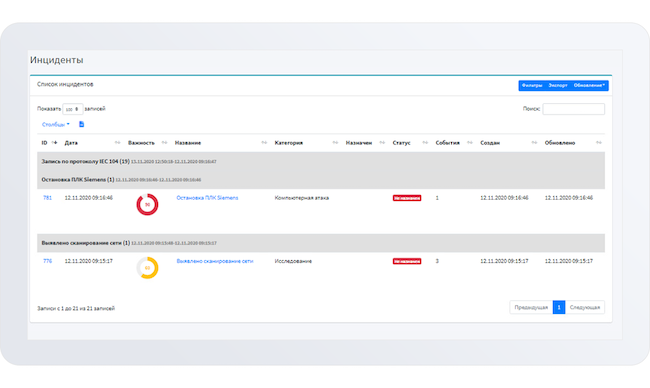

В случае возникновения инцидента последний попадает в соответствующий раздел с необходимыми первичными данными и визуальной индикацией.

Рисунок 36. Сводка по текущим инцидентам в InfoWatch ARMA Management Console

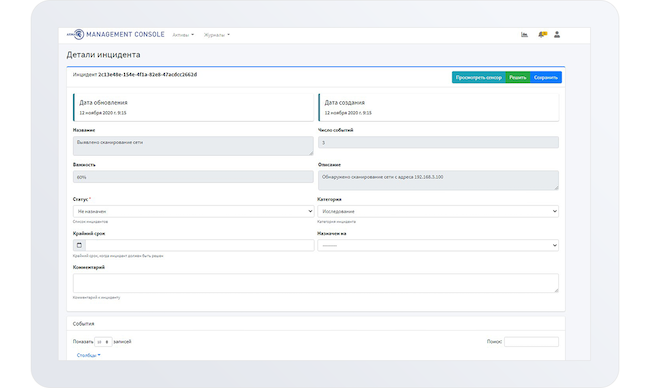

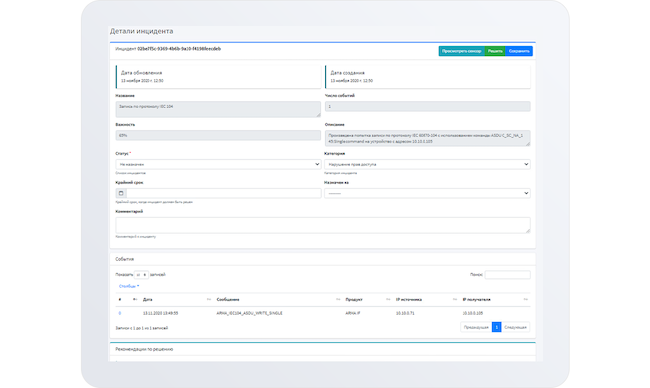

Для подробного расследования нужно перейти в карточку инцидента. Работа с ней также интуитивна и привычна: можно назначать инцидент, менять категорию, оценить реакцию, закрыть инцидент.

Рисунок 37. Разбор деталей инцидента в InfoWatch ARMA Management Console

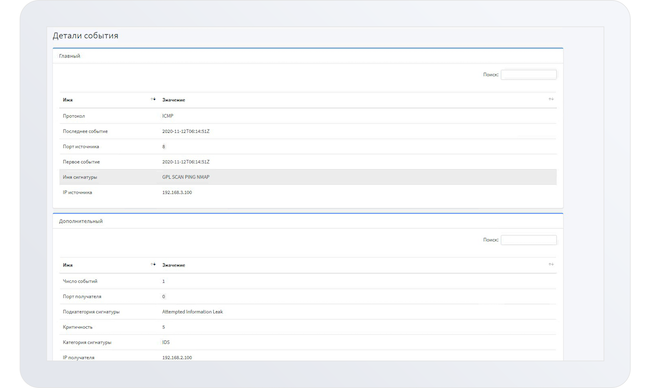

Здесь же отображаются события, связанные с инцидентом, в каждое из которых можно «провалиться» при необходимости. В качестве источников событий пока доступны только собственные продукты из системы InfoWatch ARMA, однако вендор ведёт работу над возможностью подключения иных журналов (операционные системы, SCADA, другие источники).

Рисунок 38. Просмотр деталей события по инциденту в InfoWatch ARMA Management Console

Детектирование и отражение атак с помощью InfoWatch ARMA в режиме реального времени

Чтобы посмотреть, как InfoWatch ARMA справляется с атаками, мы подготовили и реализовали два сценария. О каждом из них — по порядку.

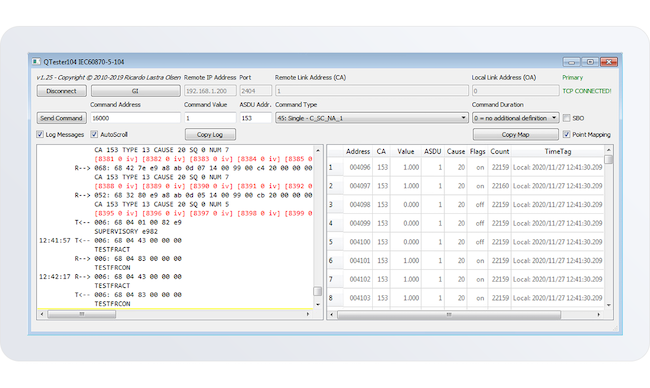

Блокировка атаки на ПЛК по протоколу IEC104

В данном сценарии злоумышленник пытается нарушить работу ПЛК путём отправки вредоносной команды «Запись: остановка» на него. Предварительно настроим правило обнаружения вторжений в InfoWatch ARMA Industrial Firewall, которое будет блокировать такую активность.

Рисунок 39. Настройка правила блокировки в InfoWatch ARMA Industrial Firewall

Для эмуляции промышленного трафика и имитации действий хакера мы воспользуемся двумя инструментами: Qtester104 и Snap7. Сначала запускаем промышленный трафик и «включаем ПЛК», затем с помощью Send Command пытаемся его остановить.

Рисунок 40. Запуск команды для остановки ПЛК

Замечаем, что команда не выполнилась. Переходим в InfoWatch ARMA Management Console, смотрим инциденты.

Рисунок 41. Зафиксированные инциденты в InfoWatch ARMA Management Console

Далее проверим события, связанные с нашим инцидентом; они действительно говорят о попытке остановить ПЛК.

Рисунок 42. Карточка события по инциденту в InfoWatch ARMA Management

Дополнительно убедимся, что в InfoWatch ARMA Industrial Firewall автоматически отработало соответствующее правило.

Рисунок 43. Срабатывание по правилу в InfoWatch ARMA Industrial Firewall

На реальных объектах мониторинг и блокировка с помощью InfoWatch ARMA определённых команд, отправляемых по сети на промышленное оборудование, могут оказаться полезными не только для отражения атак внешних хакеров. Иногда подобные деструктивные действия случайно выполняются сотрудниками.

Выявление сканирования SCADA и автоматическая блокировка злоумышленника

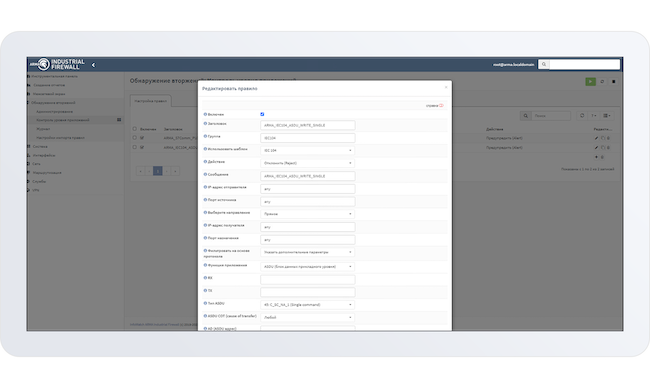

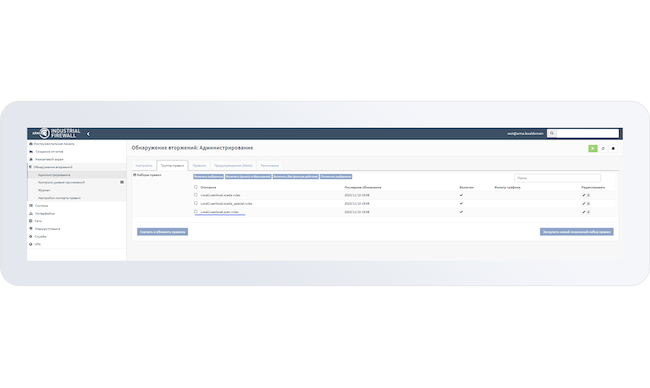

В данном сценарии хакер при подготовке атаки производит стандартное действие: сканирует хосты на предмет открытых портов, доступных сервисов и наличия уязвимостей. Убедимся, что в InfoWatch ARMA Industrial Firewall настроено правило детектирования попыток сканирования по сети.

Рисунок 44. Настроенное правило в InfoWatch ARMA Industrial Firewall

Для автоматической реакции на подобные инциденты настроим в InfoWatch ARMA Management Console правило, по которому на межсетевом экране будет добавляться новое запрещающее правило для вредоносного источника.

Рисунок 45. Правило корреляции в InfoWatch ARMA Management Console

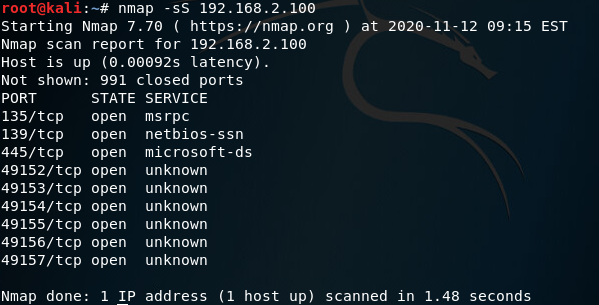

Для эмуляции действий злоумышленника воспользуемся инструментарием из набора Kali Linux и запустим сканирование SCADA-сервера.

Рисунок 46. Запуск сканирования SCADA

Отмечаем, что сканирование в итоге завершилось неудовлетворительным для хакера результатом. Теперь проверяем срабатывания в InfoWatch ARMA Management Console и убеждаемся, что наш инцидент действительно зафиксирован системой.

Рисунок 47. Инциденты в InfoWatch ARMA Management Console

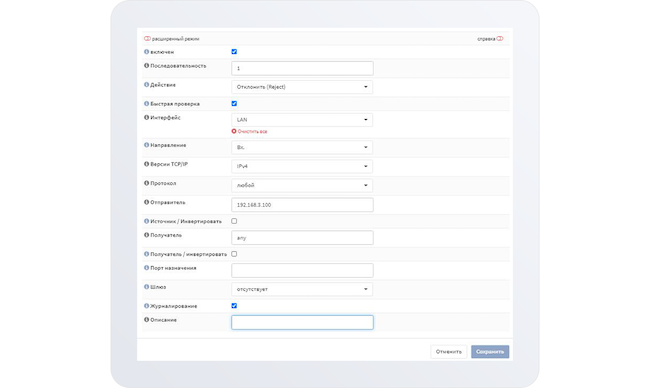

Наконец, смотрим, действительно ли в InfoWatch ARMA Industrial Firewall в разделе «Межсетевой экран» автоматически создалось правило с блокировкой IP-адреса именно нашей условной «хакерской машины».

Рисунок 48. Созданное автоматически правило блокировки в InfoWatch ARMA Industrial Firewall

В данном примере продемонстрирована автоматизация, благодаря которой можно обойтись без постоянного ручного занесения IP-адресов в блок-лист. InfoWatch ARMA как раз и призвана максимально упростить рутинные операции, предоставляя вполне широкий инструментарий для реагирования на инциденты.

Соответствие нормативным требованиям и сертификация

Соответствие нормативным требованиям и сертификация Ужесточение условий применения средств защиты информации (да и всего программного обеспечения) в России диктует всё новые требования для компаний практически изо всех отраслей экономики, а не только для государственного сектора, как ранее. К таким требованиям относятся положения 187-ФЗ «О безопасности критической информационной инфраструктуры» и подзаконных актов. Напомним, что комплекс продуктов InfoWatch ARMA позволяет закрывать до 90 % технических мер из приказа ФСТЭК России № 239. Чтобы получить полный список закрываемых требований, необходимо обратиться к вендору напрямую.

Продукты компании «Инфовотч» регулярно проходят процедуру сертификации в системе ФСТЭК России. InfoWatch ARMA Industrial Firewall — не исключение — имеет сертификат соответствия требованиям ФСТЭК России по 4 уровню доверия - решение может применяться на значимых объектах КИИ: АСУ ТП, ГИС до 1 класса защищенности включительно и ИС до 1 уровня защищенности включительно. Сертификат подтверждает, что InfoWatch ARMA Industrial Firewall является программным средством защиты от несанкционированного доступа к информации, не содержащей сведений, составляющей государственную тайну, реализующим функции СОВ и МЭ, соответствует требованиям к МЭ типа «Д» 4 класса защиты (ИТ.МЭ.Д4.П3) и СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.П3) и задании по безопасности.

InfoWatch ARMA Industrial Firewall включён в реестр отечественного ПО (регистрационный номер 5937). Кроме того, в 2021 году вендор намерен запустить сертификацию InfoWatch ARMA Industrial Endpoint на соответствие требованиям УД-4 и профиля защиты для СКН и САВЗ (4 класс защиты).

Реальные кейсы применения InfoWatch ARMA

Отдельно стоит остановиться на некоторых историях успешного применения InfoWatch ARMA на практике, собранных из опыта внедрения системы в рамках реализации реальных проектов по защите АСУ ТП.

- Проектирование системы защиты в соответствии с выполнением требований 187-ФЗ для компании из энергетического сектора

Благодаря включению в проект отечественного продукта InfoWatch ARMA Industrial Firewall в дополнение к иным базовым средствам защиты (антивирусная защита, резервное копирование и т. п.) удалось закрыть большинство технических мер согласно приказу ФСТЭК России № 239. Кроме этого, с помощью InfoWatch ARMA Industrial Firewall была обеспечена защита от существенной части актуальных угроз из их модели, что позволило сократить общий бюджет проекта.

- Обеспечение защиты от атак на АСУ ТП для электрораспределительной компании

Задача заключалась в проведении аудита информационной безопасности АСУ ТП с применением перечня разрешённых команд ряда промышленных протоколов (IEC 60870 5 104, IEC 61850-8-1 MMS, IEC 61850-8-1 GOOSE). InfoWatch ARMA Industrial Firewall был установлен на порт зеркалирования трафика промышленного сегмента. В ходе проекта были выявлены уязвимости, случаи вредоносного воздействия и нерегламентированные информационные потоки. В итоге все найденные недостатки были устранены.

- Выявление причин сбоев и защита удалённого доступа к газоперерабатывающей подстанции

На объекте фиксировались перебои в работе АСУ ТП, периодически отключались различные агрегаты. На их восстановление требовалось длительное время — более 3 часов. Внедрение InfoWatch ARMA Industrial Firewall позволило детально протоколировать действия технической поддержки, которые теперь осуществлялись по защищённому каналу связи (физически организованному через сеть общего пользования).

Выводы

В ходе изучения и тестирования InfoWatch ARMA мы отметили удобство, продуманность и привычность интерфейса, а также весьма высокий уровень зрелости самих продуктов. Все запланированные сценарии отработали корректно. Важно, что вендор предлагает не только технологии, но и готовые сценарии их применения, решающие вполне конкретные задачи в области киберзащиты АСУ ТП. Для этого коллеги дорабатывают свои продукты, постоянно контактируя с заказчиками и выделяя следующие ключевые и во многом нерешённые проблемы:

- Большое количество средств защиты может оказаться дорого и трудоёмко размещать на каждом отдельном небольшом сегменте АСУ ТП.

- Основная задача — снизить вероятность (и негативные последствия) реализации атак, а уже потом улучшать качество их детектирования.

- У специалистов по информационной безопасности АСУ ТП нет времени и физической возможности заниматься непрерывным мониторингом и «тюнингом» средств защиты.

- Если инцидент уже развивается, то необходимо как можно оперативнее его локализовать и предотвратить дальнейшее распространение — а использовать для этого разрозненные, не интегрированные между собой средства защиты слишком затратно по времени.

В целом появление новых отечественных решений на этом рынке и усиление конкуренции будут благотворны для заказчиков. Несмотря на заметный рост интереса к теме киберзащиты АСУ ТП за последние годы, решения в этой области развиваются, пожалуй, медленнее, чем отрасль ИБ суммарно. Во-первых, это связано со сложностью внедрения наложенных средств безопасности как таковых, поскольку всё, что связано с технологическим процессом, весьма чувствительно к изменениям. Во-вторых, для успешной разработки и внедрения защитных решений необходима глубокая экспертиза в узких, а иногда и вообще экзотических областях промышленной автоматики. Компания «Инфовотч» фундаментально подходит к данному вопросу, для чего активно работает с производителями таких систем и планирует расширять сотрудничество. В качестве дополнительных точек роста для своих продуктов по киберзащите АСУ ТП вендор отмечает:

- Наращивание опыта и квалификации в предметной области, обогащение «коробочных» продуктов предустановленной базой знаний, в том числе в разрезе конкретных отраслей промышленности: энергетика, нефтегаз, металлургия и т. п.

- Улучшение автоматизации, расширение возможных сценариев реагирования и помощи в выстраивании процесса инцидент-менеджмента в области киберзащиты АСУ ТП в целом.

- Пополнение базы обнаружения целевых для АСУ ТП вторжений как собственными силами, так и в партнёрстве с другими компаниями.

- Разработка дополнительных функциональных ядер, таких как механизм выявления поведенческих аномалий.

На текущий момент активно развиваются как вся концепция и экосистема киберзащиты АСУ ТП InfoWatch ARMA, так и отдельные продукты в её составе. Много интересных новинок клиенты увидят ещё до конца 2020 года, а почти все выявленные «шероховатости» уже запланированы к доработке в 2021-м.

Достоинства:

- Большое для рынка число парсеров промышленных протоколов с разбором до уровня команд, что позволяет решать действительно актуальные задачи для обеспечения информационной безопасности АСУ ТП.

- Концепция экосистемы с единым центром мониторинга и управления, решение большинства задач киберзащиты АСУ ТП «под ключ».

- Хороший выбор аппаратных платформ, в том числе в промышленном исполнении.

- Простая политика лицензирования.

- Большое для промышленного межсетевого экрана число настроек из области «обычного офисного маршрутизатора».

- Сертификат ФСТЭК России по 4 уровню доверия на соответствие требованиям к межсетевым экранам типа «Д» 4 класса защиты (ИТ.МЭ.Д4.ПЗ) и СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.ПЗ).

Недостатки:

- Нет механизма выявления поведенческих аномалий.

- Для виртуального исполнения нет поддержки некоторых сред (Citrix Xen, Proxmox, Virtuozzo).