Сертификат AM Test Lab

Номер сертификата: 277

Дата выдачи: 13.01.2020

Срок действия: 13.01.2025

- Введение

- Функциональные возможности шлюза безопасности Ideco UTM 7.9

- Схемы развёртывания шлюза безопасности Ideco UTM 7.9

- Системные требования шлюза безопасности Ideco UTM 7.9

- Установка Ideco UTM 7.9

- Работа с Ideco UTM 7.9

- 6.1. Межсетевой экран

- 6.2. Контроль приложений

- 6.3. Контентный фильтр

- 6.4. Ограничение скорости

- 6.5. Предотвращение вторжений

- 6.6. Антивирусная проверка сетевого трафика

- 6.7. Аутентификация пользователей

- 6.8. Мониторинг и отчёты

- Выводы

Введение

Шлюз безопасности Ideco UTM 7.9 — многофункциональное программное и программно-аппаратное UTM-решение для организации защищённого доступа в интернет в корпоративных и ведомственных сетях. Ideco UTM 7.9 собран на базе операционной системы Linux с версией ядра 2.6.32-754.17.1, модифицированного разработчиком. Мы уже делали обзор версии 7.3; в сравнении с ней версия 7.9 претерпела ряд как видимых, так и «невидимых» изменений: был разработан новый модуль межсетевого экрана, переработан метод подключения удалённых пользователей к локальной сети по VPN-протоколу SSTP, обновлён модуль DPI (теперь он может эффективнее отслеживать трафик приложений). Также шлюз получил расширенные функции, позволяющие системным и сетевым администраторам более эффективно управлять политиками безопасности, возможность работы с несколькими доменами Active Directory, аутентификацию по журналам безопасности контроллеров домена и поддержку авторизации до трёх пользовательских устройств. В обзоре будут освещены «тонкие» моменты функционирования данного решения с точки зрения информационной безопасности.

Функциональные возможности шлюза безопасности Ideco UTM 7.9

Шлюз безопасности Ideco UTM 7.9 — полноценное решение класса UTM, обладающее широкими возможностями по организации безопасного доступа в интернет.

Следует особо отметить следующие основные функциональные возможности решения:

- межсетевое экранирование — пакетная фильтрация сетевого трафика до 4-го уровня модели OSI включительно;

- контроль приложений — определение используемых программ независимо от используемого сетевого порта на 7-ом уровне модели OSI;

- контентная фильтрация — анализ посещаемых пользователем интернет-страниц (URL) с целью предотвращения доступа к запрещённым или вредоносным ресурсам;

- ограничение скорости — установка персонального лимита или распределение пропускной способности канала связи между пользователями;

- анализ сетевого трафика на предмет вторжений — сигнатурный и статистический поиск активности вредоносных агентов или попыток эксплуатации уязвимостей программного обеспечения, в том числе на уровне веб-приложений;

- аутентификация пользователей при сетевом доступе в интернет;

- антивирусная проверка передаваемых файлов — сигнатурный анализ объектов файловой системы на предмет вредоносных образцов;

- встроенный почтовый сервер;

- встроенный VPN-сервер — обеспечение возможности подключения удалённых пользователей к корпоративной сети.

Схемы развёртывания шлюза безопасности Ideco UTM 7.9

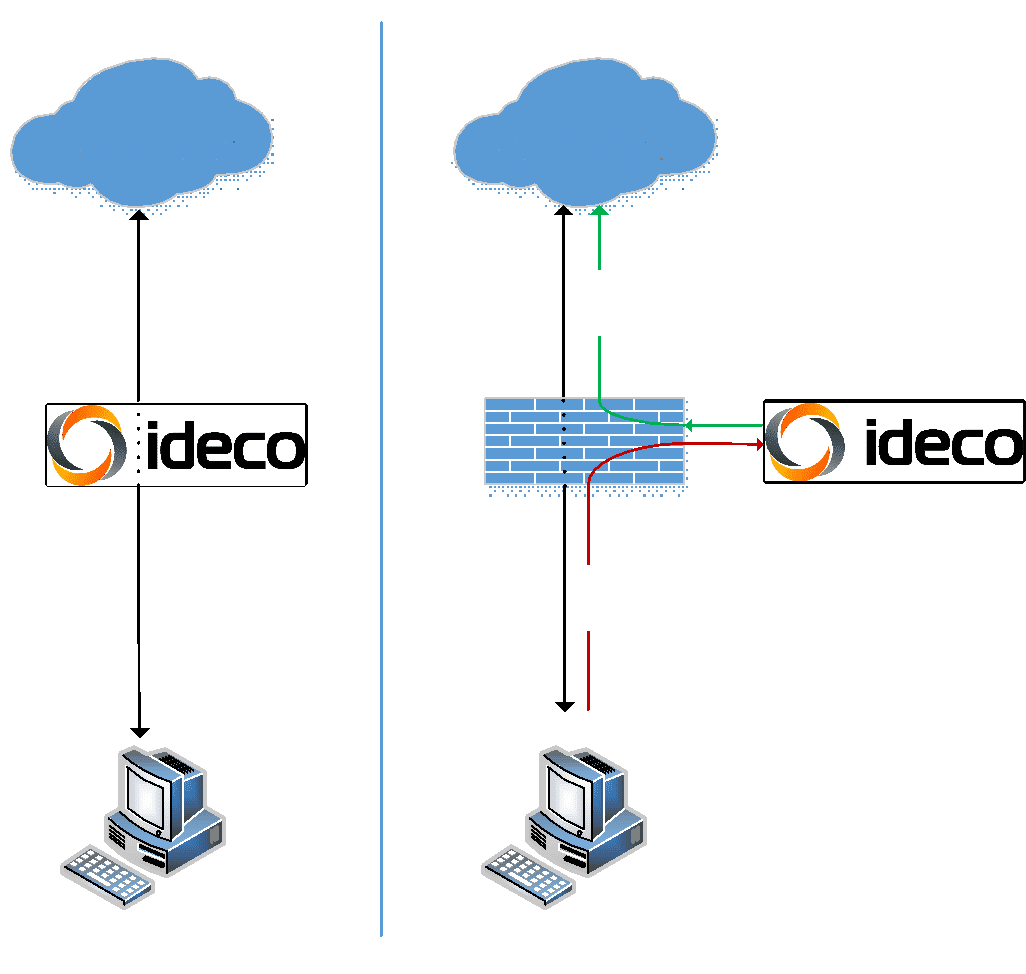

Способы развёртывания от версии к версии не меняются, шлюз безопасности Ideco UTM 7.9 устанавливается на границе корпоративной сети и интернета. Устройство может выступать как в роли шлюза по умолчанию для сетевых устройств, так и в роли прокси-сервера.

Последний вариант позволяет устанавливать Ideco UTM 7.9 внутри локальной сети и при этом использовать все возможности решений класса UTM.

Рисунок 1. Схемы развёртывания Ideco UTM 7.9

При разворачивании большого количества шлюзов существует возможность централизованного управления. По поводу отказоустойчивости необходимо отметить, что она обеспечивается только средствами гипервизора, функциональность кластеризации средствами самого шлюза отсутствует.

Системные требования шлюза безопасности Ideco UTM 7.9

Минимальные требования, предъявляемые программным комплексом к оборудованию, представлены в таблице ниже.

Таблица 1. Минимальные аппаратные требования

| Процессор | Intel Pentium G / i3 / i5 / i7 / Xeon E3 / Xeon E5 с поддержкой SSE 4.2 |

| Оперативная память | 4 ГБ (до 30 пользователей) 8 ГБ — для использования системы предотвращения вторжений, антивирусной проверки трафика и большего числа пользователей |

| Накопитель | Жёсткий диск или SSD объёмом 64 ГБ или больше с интерфейсом SATA / SAS или совместимый аппаратный RAID |

| Сеть | Две сетевые карты (или два сетевых порта) 10 / 100 / 1000 Mbps. Рекомендуется использовать карты на чипах Intel, Broadcom. Поддерживаются Realtek, D-Link и другие |

| Гипервизоры | VMware, Microsoft Hyper-V (1-го поколения), VirtualBox, KVM, Citrix XenServer |

| Дополнительно | Монитор, клавиатура |

| Замечания | Не поддерживаются программные RAID-контроллеры (интегрированные в чипсет). Для виртуальных машин необходимо использовать фиксированный, а не динамический размер жёсткого диска. |

Установка Ideco UTM 7.9

Установка осуществляется с помощью ISO-образа. Программа установки обладает интуитивно понятным интерфейсом; учитывая наличие kickstart-файла, во время установки задаются только IP-адрес внутреннего интерфейса, часовой пояс, дата и время.

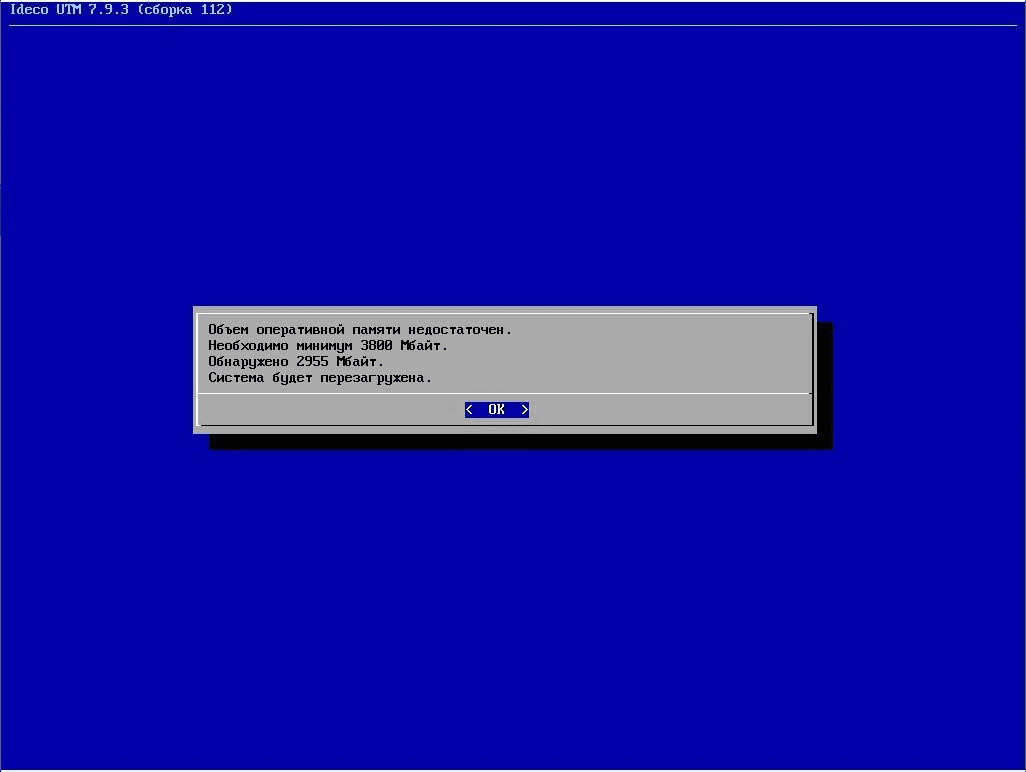

Для запуска процесса установки необходимо не менее 3800 МБ оперативной памяти, в противном случае процесс установки не начинается.

Рисунок 2. Необходимый объём оперативной памяти для установки Ideco UTM 7.9

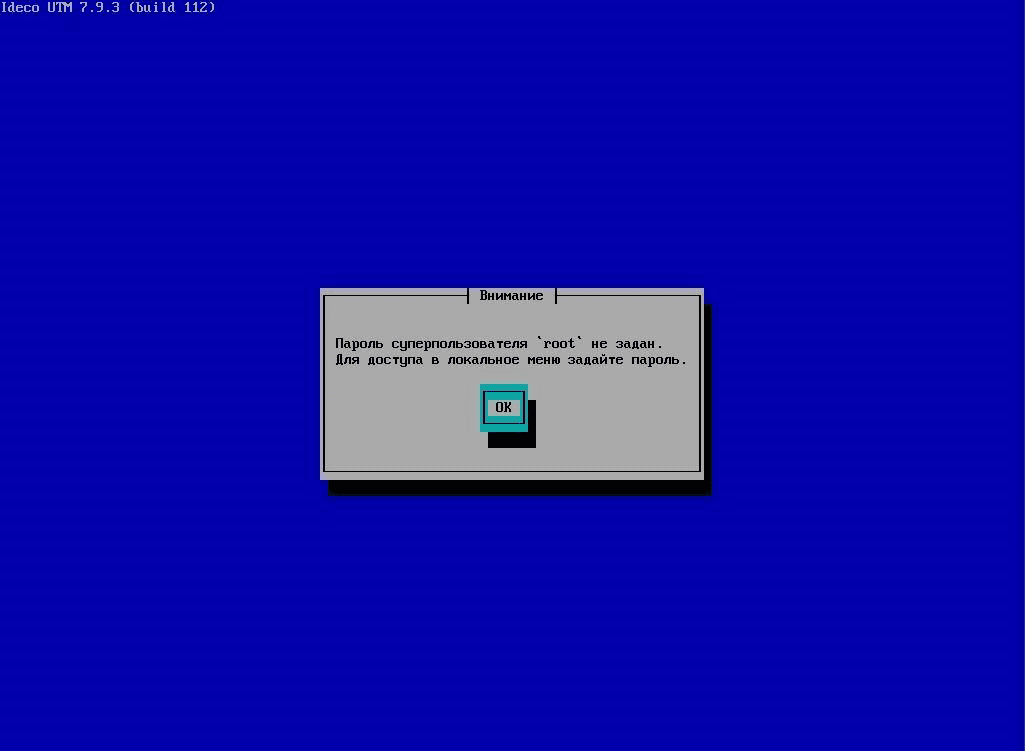

После завершения установки происходит перезагрузка, и в диалоговом окне возникает требование установить пароль пользователя root.

Рисунок 3. Установка пароля пользователя root в Ideco UTM 7.9

Пароль должен содержать не менее 10 символов. Требования к сложности либо не предъявляются совсем, либо не очень строги, так как пароль «1111111111» программу вполне устроил. Однако здесь стоит отметить, что удалённый root-доступ в систему не включён (из локальной сети в том числе).

Работа с Ideco UTM 7.9

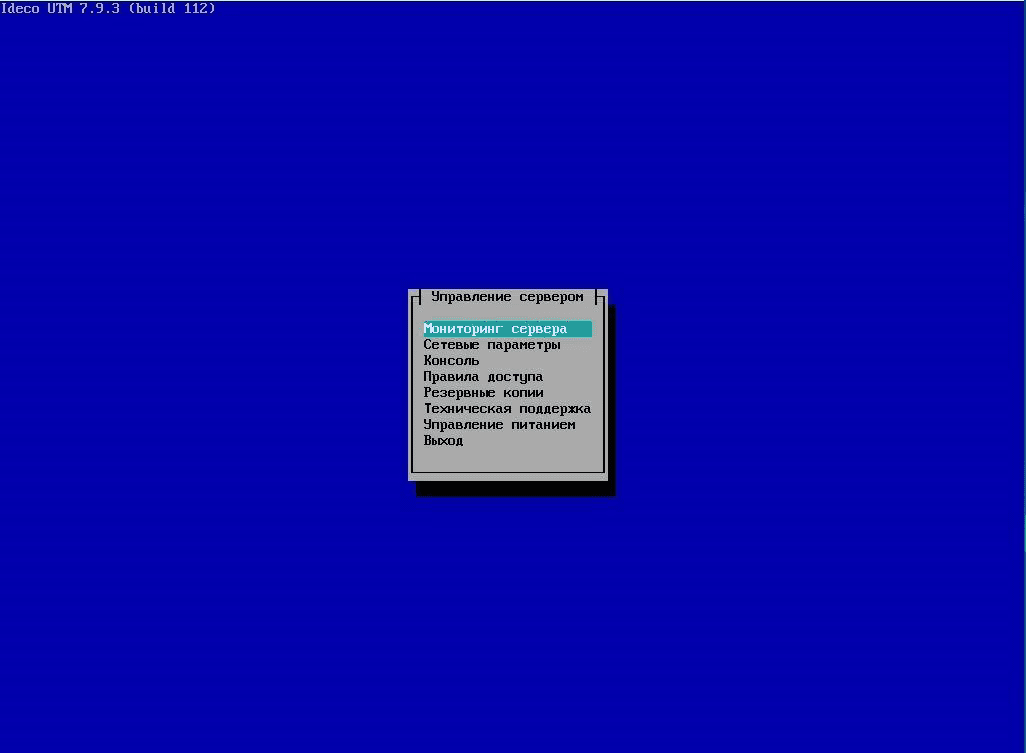

После инсталляции управление устройством осуществляется через локальное меню или веб-интерфейс, доступный по IP-адресу, который был указан во время установки.

Локальное меню служит для мониторинга состояния устройства и для управления его конфигурацией, в которую входят:

- сетевые параметры локального интерфейса,

- управление резервными копиями,

- параметры доступа к устройству по протоколу SSH,

- управление электропитанием,

- включение / отключение пользовательских правил межсетевого экранирования,

- разрешение / запрет «Всем» доступа в интернет.

Рисунок 4. Локальный интерфейс управления сервером в Ideco UTM 7.9

Веб-интерфейс служит для конфигурирования правил доступа пользователей через шлюз безопасности и для настройки сервисов, обеспечивающих борьбу с угрозами.

При первом входе в веб-интерфейс возникает ошибка сертификата; это связано с тем, что для защиты соединения используется самоподписанный сертификат.

Рисунок 5. Вход в веб-интерфейс управления Ideco UTM 7.9

В веб-интерфейсе управления представлен ряд разделов с настройками.

- Пользователи — раздел для управления пользователями и группами (создание, редактирование, удаление).

- Мониторинг — информация о текущем состоянии шлюза безопасности (активные пользователи, аудит событий, текущее состояние системных служб, информация о системных ресурсах, системные журналы).

- Правила доступа — раздел для настроек правил межсетевого экрана, контент-фильтра, антивирусной проверки, правил обнаружения вторжений, пользовательских квот и ограничения скорости.

- Сервисы — раздел с настройками подсистем, обеспечивающих безопасность маршрутизации, типов авторизации пользователей, интеграции с Active Directory, DNS, VPN-сервера и других вспомогательных служб.

- Отчёты — набор предустановленных отчётов о посещаемых пользователями интернет-ресурсах.

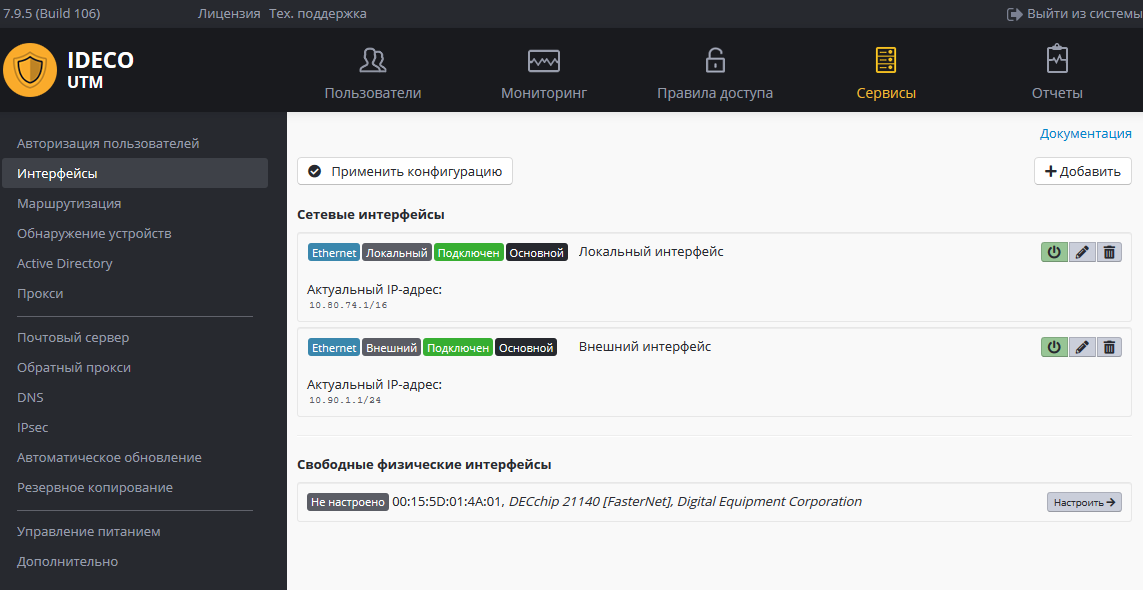

Для корректной работы необходимо в меню «Сервисы» — «Интерфейсы» добавить внешний интерфейс. В качестве такового может выступать Ethernet-адаптер или туннель: PPTP, L2TP, PPPoE.

После добавления сетевого интерфейса необходимо применить конфигурацию нажатием одноимённой кнопки; шлюз перезагрузится. Стоит отметить, что нажатие приводит к перезагрузке даже в том случае, если конфигурация не изменилась.

Рисунок 6. Конфигурация сетевых интерфейсов в Ideco UTM 7.9

В версии 7.9 веб-интерфейс управления стал более логичным и менее нагруженным: например, все правила фильтрации находятся в одном месте.

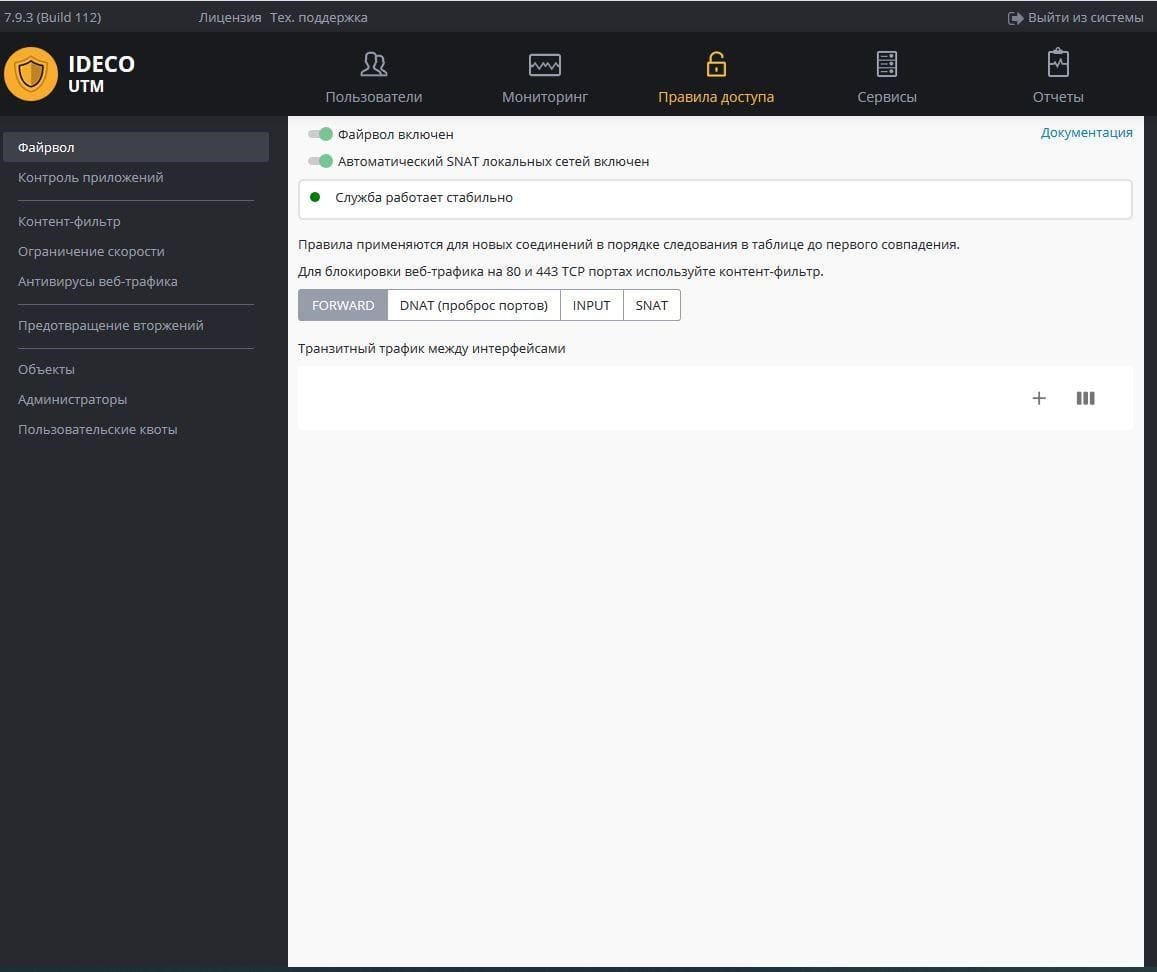

Межсетевой экран

Межсетевой экран служит для фильтрации сетевого трафика по определённым критериям. Настройки межсетевого экрана доступны в меню «Правила доступа» — «Файрвол». В данной версии нет правил в профиле пользователя; вместо этого в качестве критерия в правилах можно применять пользователя или группу.

Логика написания правил полностью идентична таковой в Linux:

- правила делятся на цепочки;

- правила применяются для новых соединений в порядке следования в таблице до первого совпадения.

Через веб-интерфейс доступно редактирование следующих цепочек:

- FORWARD — правила фильтрации пакетов, проходящих через шлюз безопасности, например сетевые пакеты между пользователем и внешним сервером;

- DNAT — правила преобразования IP-адресов назначения в сетевых пакетах (проброс портов);

- INPUT — правила фильтрации сетевых пакетов, предназначенных для шлюза безопасности;

- SNAT — правила преобразования IP-адресов источника в сетевых пакетах.

Предустановленных правил в цепочках не видно, но если посмотреть настройки iptables, то окажется, что их не так уж и мало. В их число входят проверка службой fail2ban, которая не позволит осуществить перебор паролей (bruteforce) к сервисам шлюза безопасности, и правила, повышающие уровень безопасности самого шлюза.

Рисунок 7. Настройка правил межсетевого экрана в Ideco UTM 7.9

В качестве критериев могут использоваться следующие параметры:

- IP-адрес, URL-адрес, пользователь или группа;

- сетевой порт;

- сетевой протокол (4-го уровня модели OSI);

- временной интервал;

- размер сессии;

- сетевой интерфейс.

Стоит отметить, что при создании правил с критерием «URL-адрес» или «домен» формируется список IP-адресов (IPset), и фильтрация происходит на основании IP-адреса. Элементы списка в IPset при этом автоматически обновляются в соответствии с текущим DNS-разрешением домена.

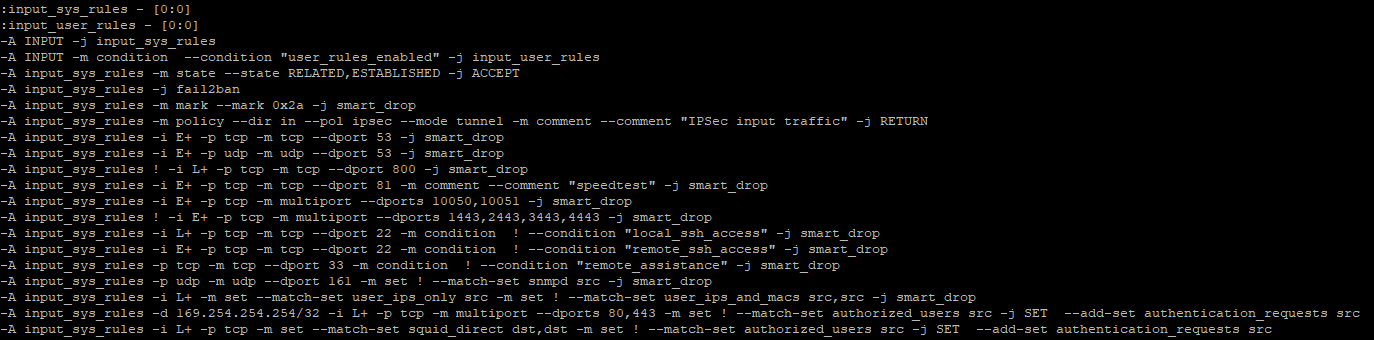

Полный перечень правил межсетевого экранирования доступен через консоль; мы остановимся только на тех из них, которые так или иначе влияют на информационную безопасность.

Для начала рассмотрим правила фильтрации трафика, предназначенного для самого шлюза (цепочка INPUT).

Рисунок 8. Правила цепочки INPUT в Ideco UTM 7.9

Для того чтобы предотвратить попытки перебора паролей, перед обработкой сетевого пакета сервисом происходит фильтрация по правилам fail2ban. Также запрещены почти все подключения через внешний интерфейс.

Особое внимание стоит уделить следующим правилам:

- -A input_sys_rules -m mark --mark 0x2a -j smart_drop;

- -A input_sys_rules -p tcp -m tcp --dport 33 -m condition ! --condition "remote_assistance" -j smart_drop.

Первое правило говорит о том, что если пакет имеет метку 0x2a, то его надо отбросить. Метка ставится правилом:

-A nat_prerouting_sys_rules -i E+ -m set --match-set local_nets dst -j nat_prerouting_mark

Таким образом, все пакеты, поступающие на внешний интерфейс и имеющие в качестве адреса назначения какой-либо IP из адресного пространства локальных сетей, будут промаркированы меткой 0x2a и впоследствии отброшены. Данная настройка необходима для того, чтобы не было возможности маршрутизироваться через шлюз во внутреннюю сеть.

Второе правило открывает возможность внешнего подключения к устройству, если будет выполнено условие «remote assistance», т.е. включён режим удалённого помощника. При активации этого режима разрешается подключение извне по протоколу SSH к сетевому порту 33 под учётной записью remsup, обладающей правами суперпользователя (root); шлюз безопасности становится доступным из сети «Интернет» независимо от настроенных параметров подключения по протоколу SSH.

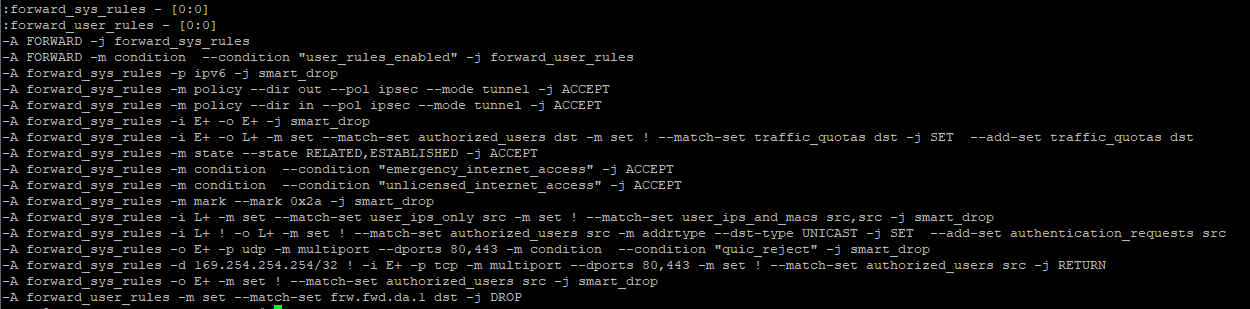

Рассмотрим правила цепочки FORWARD.

Рисунок 9. Правила цепочки FORWARD в Ideco UTM 7.9

Как видно, явно запрещающих правил нет: если пользователь прошёл аутентификацию, то ему можно инициировать любые соединения.

Нас интересуют следующие правила:

- -A forward_sys_rules -m condition --condition "emergency_internet_access" -j ACCEPT

- -A forward_sys_rules -m mark --mark 0x2a -j smart_drop

Первое правило говорит о том, что если в локальном меню включён режим «Разрешить интернет всем», то трафик в сеть «Интернет» будет разрешён.

Второе правило, как и в случае с цепочкой INPUT, отбросит сетевые пакеты с IP-адресом назначения внутренней сети, поступившие на внешний интерфейс. При этом блокирующее правило находится ниже разрешающего, так что при включении режима «Разрешить интернет всем» попытка маршрутизироваться во внутреннюю сеть через внешний интерфейс будет успешной.

Особенности реализации:

- существуют правила фильтрации, повышающие безопасность самого устройства, которые не видны в веб-интерфейсе;

- если сетевой пакет не попал ни под одно правило фильтрации, он пропускается;

- правила фильтрации с критерием «Пользователь» отрабатывают только в том случае, если параметр локального меню «Правила доступа» — «Пользовательский файрвол» включён;

- когда трафик маршрутизируется через внешний интерфейс, по умолчанию осуществляется трансляция сетевых адресов (SNAT);

- если использовать критерий «домен», то фильтрация осуществляется по IP-адресу этого домена, взятому из DNS-сервера (по умолчанию — 127.0.0.1), что заблокирует / разрешит сразу все домены на данном IP-адресе. При смене IP-адреса, с которым связан домен, обновление происходит автоматически, но с некоторой задержкой из-за кеширования запросов встроенным DNS-сервером;

- счётчик срабатывания правил доступен только через консоль;

- для фильтрации групп IP-адресов используются списки, что увеличивает производительность и уменьшает потребление ресурсов;

- в веб-интерфейсе не доступна цепочка OUTPUT, что делает невозможной фильтрацию сетевых соединений, инициированных шлюзом.

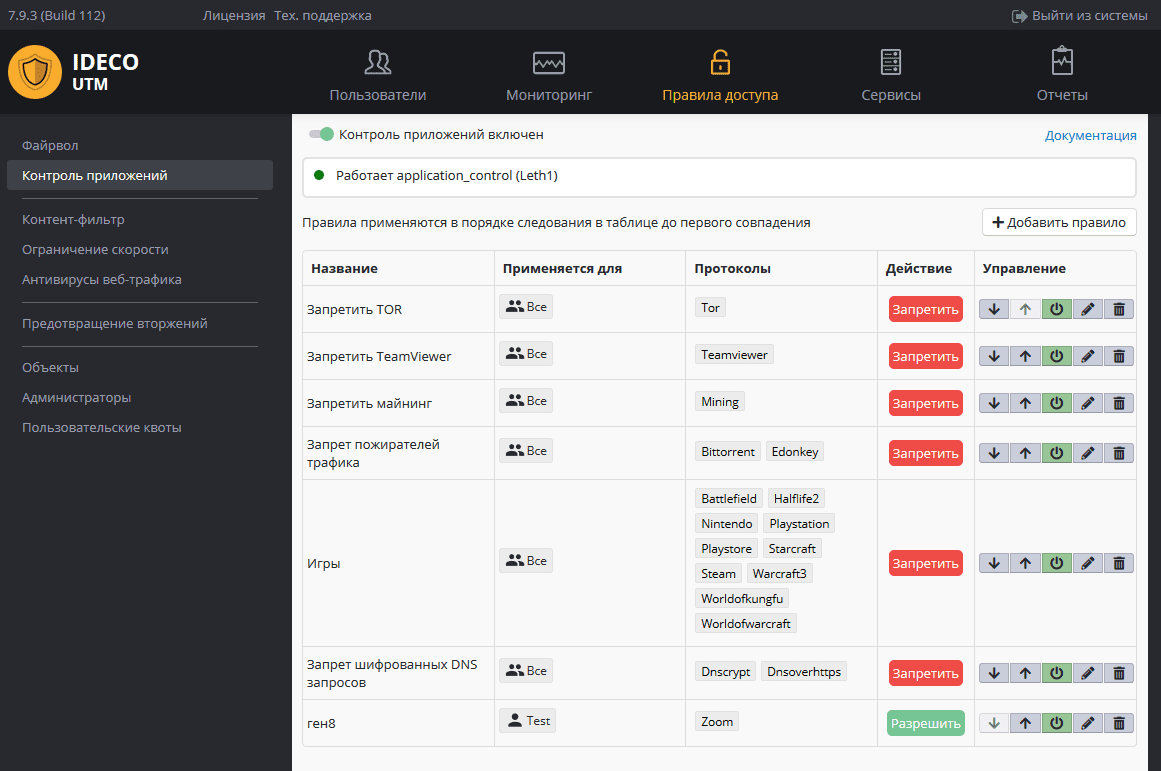

Контроль приложений

Контроль приложений осуществляет глубокий анализ сетевого трафика (DPI) и используется для блокировки активности приложения независимо от используемого сетевого порта. При использовании технологии DPI необходимо учитывать, что следует пропустить какое-то количество пакетов перед тем, как приложение определится; это влияет на написание правил. Например, если в «Межсетевом экране» заблокировать 80-й порт, но при этом в «Контроле приложений» разрешить протокол HTTP, то «Контроль приложений» не сможет определить программу, так как первый SYN-пакет на 80-й порт будет заблокирован межсетевым экраном. Судя по перечню доступных программ, контроль приложений реализован на открытой библиотеке nDPI. Контроль приложений работает только в редакции Enterprise у пользователей с активной подпиской на обновления и техническую поддержку, а также в бесплатной редакции Ideco SMB с приобретённым модулем.

Настройки контроля приложений доступны в меню «Правила доступа» — «Контроль приложений».

Рисунок 10. Настройка контроля приложений в Ideco UTM 7.9

Настроек контроля приложений не очень много: выбор области применения правила, выбор протокола и действие.

Особенности реализации:

- для определения доступно около 250 приложений;

- действие указывается для конкретного правила, т.е. нельзя запретить всё, кроме разрешённых протоколов;

- разрешённые приложения работают по всем разрешённым межсетевым экраном портам — например, нельзя разрешить HTTP-протокол только по порту 80, а SSH — только по порту 22, если в межсетевом экране разрешены и тот, и другой;

- протоколы никак не сгруппированы, что не очень удобно, если надо запретить их совокупность по какому-нибудь признаку, например «Игры».

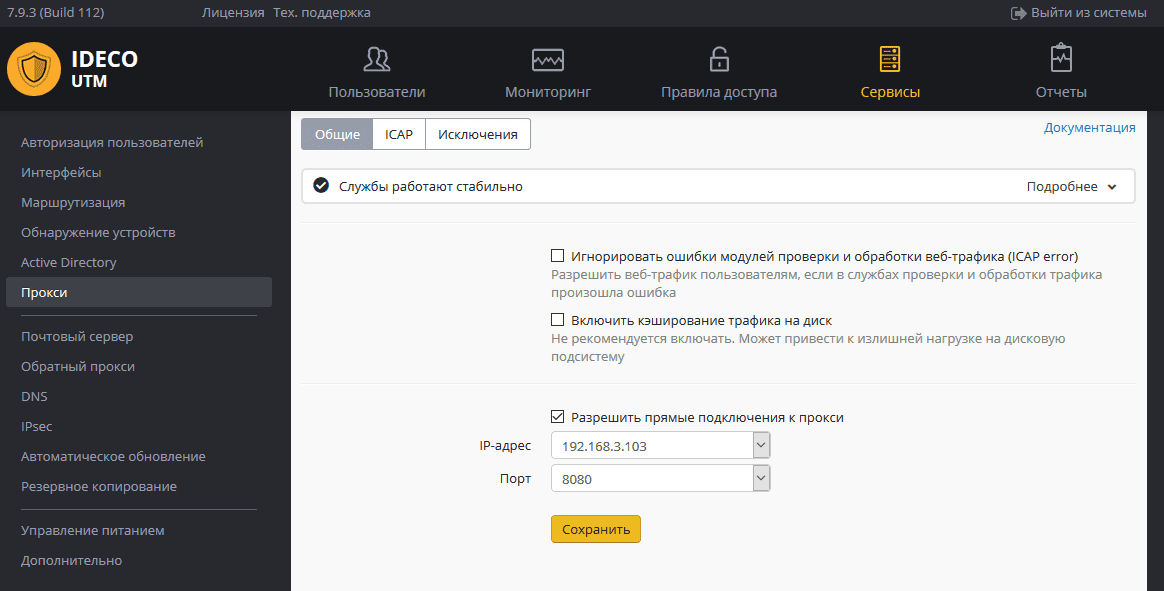

Контентный фильтр

Контентный фильтр используется для ограничения доступа к веб-ресурсам по URL. Контентная фильтрация осуществляется встроенным прокси-сервером на базе открытого решения Squid. Настройки прокси-сервера доступны в меню «Сервисы» — «Прокси».

Рисунок 11. Настройка прокси-сервера в Ideco UTM 7.9

Из настроек прокси-сервера доступны:

- игнорирование ошибок модуля ICAP;

- включение кеширования и возможности соединяться напрямую (по умолчанию прокси-сервер работает в прозрачном режиме, и прямые подключения к нему невозможны).

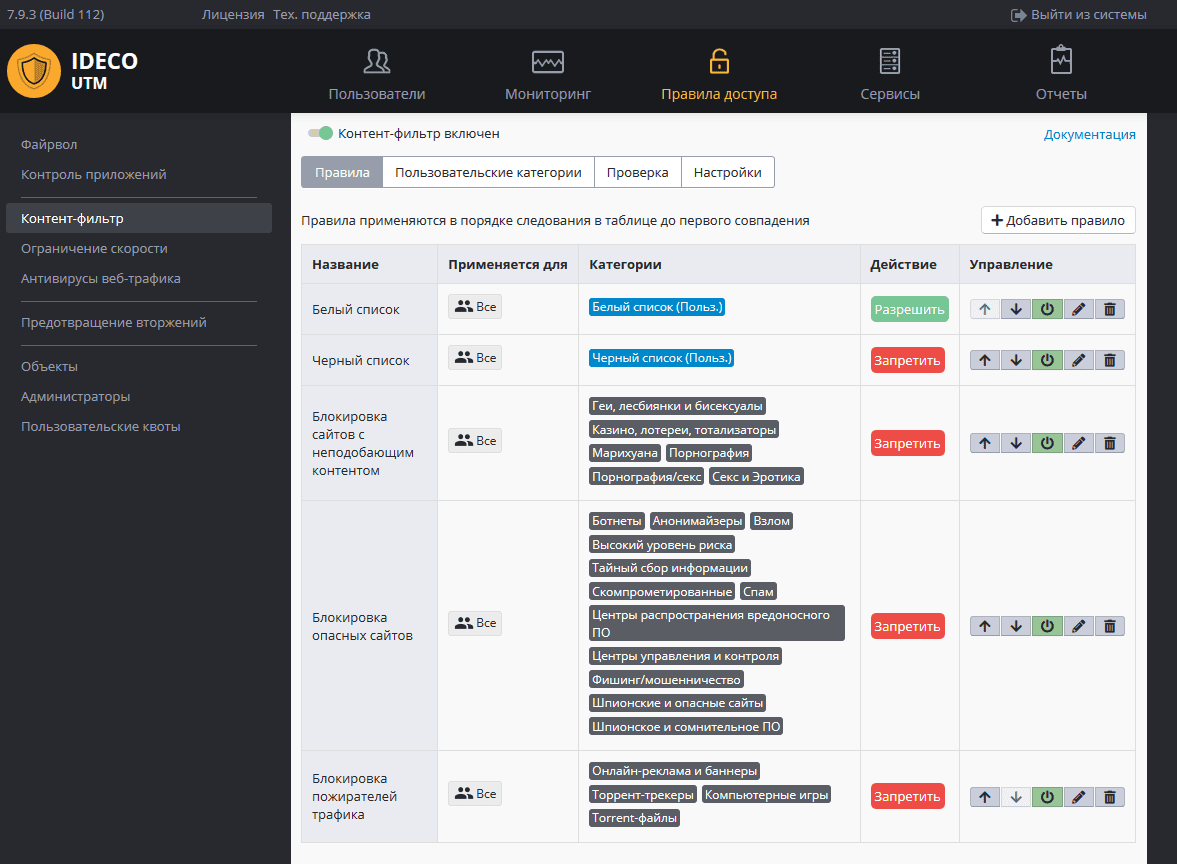

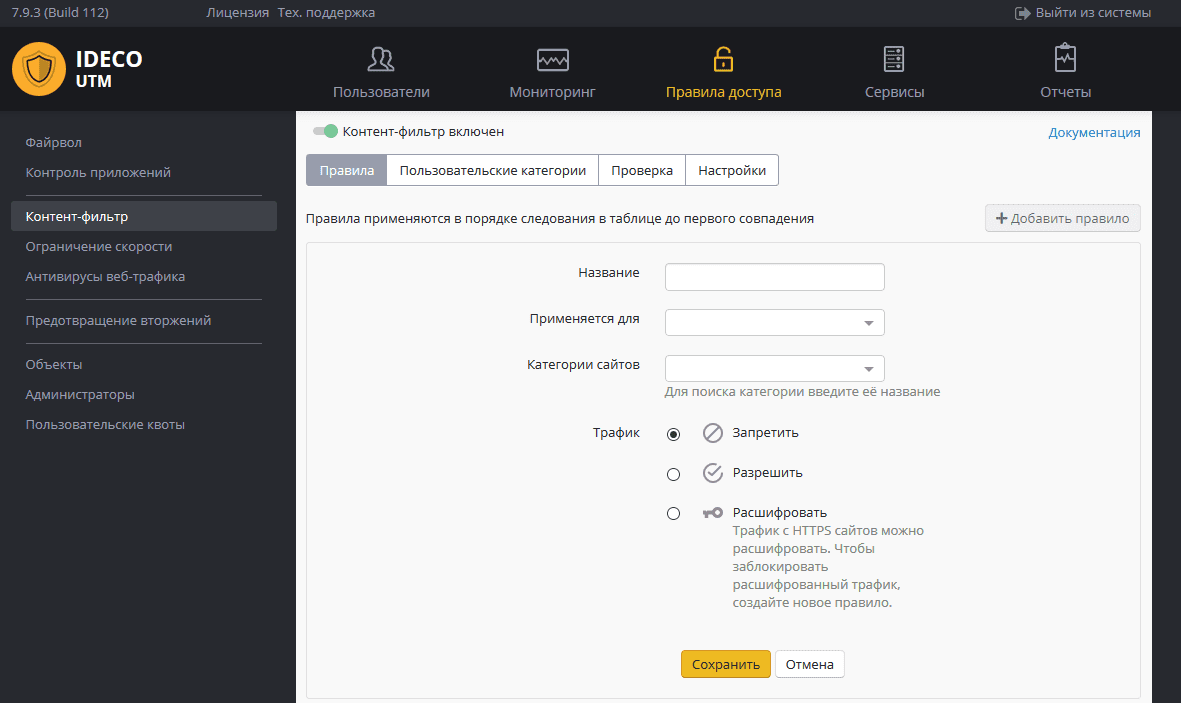

Правила контентной фильтрации настраиваются в меню «Правила доступа» — «Контент-фильтр».

Интерфейс настройки в данной версии тоже облегчили — все параметры задаются в одном правиле.

Рисунок 12. Настройка правил контентной фильтрации в Ideco UTM 7.9

Помимо пользовательских категорий в шлюз безопасности Ideco UTM 7.9 производителем предустановлено 176 категорий веб-сайтов и 9 типов потенциально опасных файлов, которые доступны в редакциях Enterprise и Middle. В качестве отдельного модуля категории предоставляются только в SMB-версии.

Стоит отметить, что в качестве параметра фильтрации могут выступать следующие условия:

- обращение по IP-адресу;

- некатегоризированный запрос;

- любая категория.

При добавлении правила настраиваются следующие параметры:

- название правила;

- пользователь / группа, для которых его следует применять;

- категория сайтов;

- действие.

Варианты действий:

- разрешить;

- запретить;

- расшифровать (передаваемые по зашифрованным протоколам данные станут доступны для анализа модулям антивирусной защиты и ICAP-сервисам).

Рисунок 13. Добавление правила контентной фильтрации в Ideco UTM 7.9

Особенности реализации:

- категоризация возможна без подмены сертификата (анализ поля «Server Name Indicator»);

- контентная фильтрация не будет выполняться, если сетевой трафик не попадёт в прокси-сервер (например, нестандартный HTTP-порт, отличный от 80 и 443);

- отсутствует возможность загрузить / выписать собственный сертификат;

- при добавлении домена блокируются также и его поддомены;

- если осуществляется подмена недоверенного сертификата, то пользователь также увидит недоверенный сертификат;

- возможно заблокировать протокол QUIC.

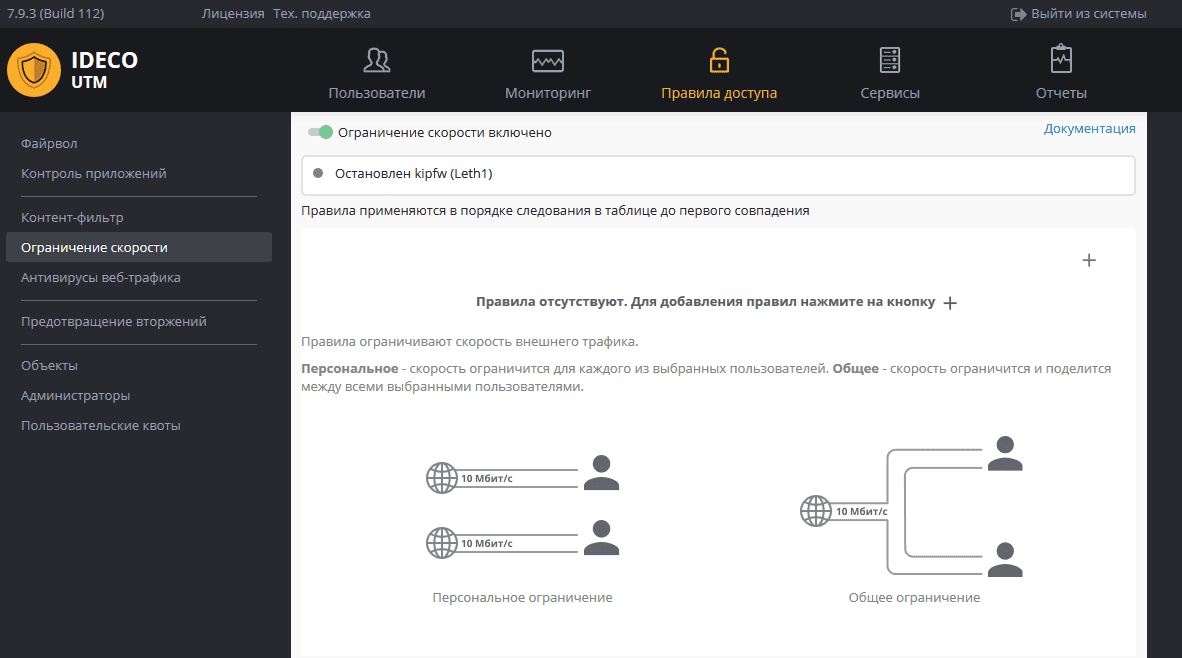

Ограничение скорости

В данном разделе находятся настройки ограничения скорости передачи данных для конкретных пользователей или их групп.

Рисунок 14. Настройка ограничения скорости в Ideco UTM 7.9

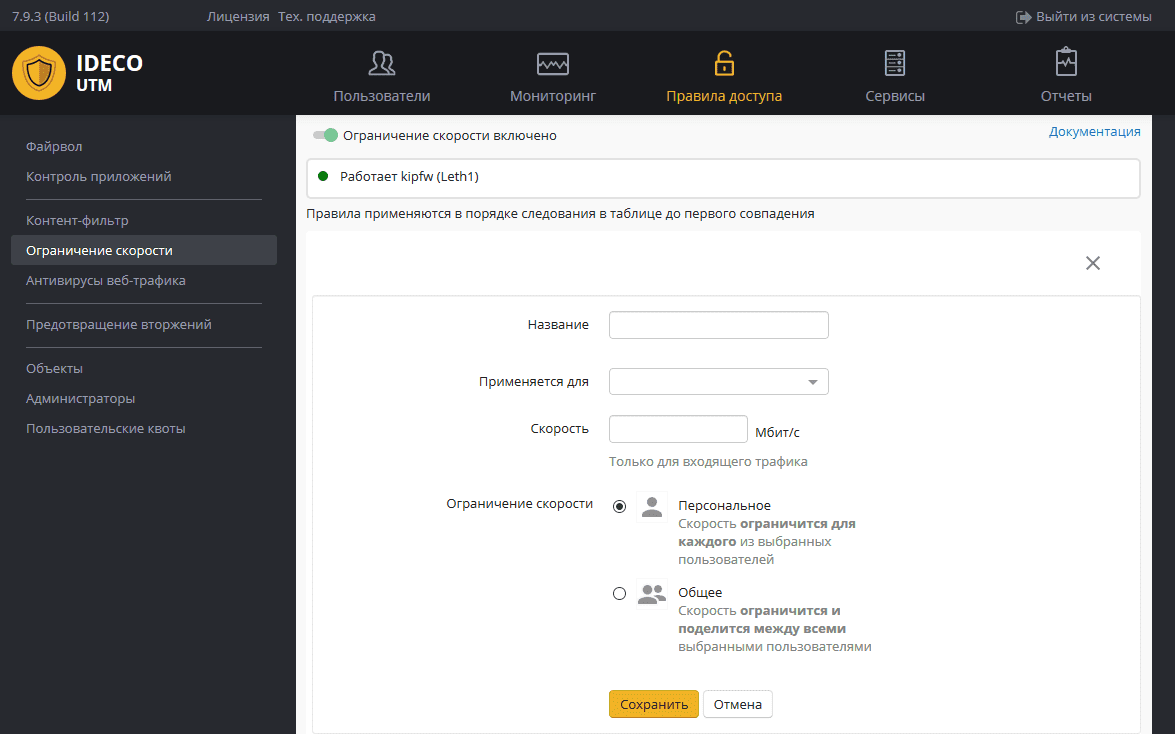

Для настройки ограничений необходимо создать правило.

В качестве критериев при создании правила выступают:

- пользователь или группа, для которых будет действовать ограничение;

- ограничение скорости (в Мбит/с);

- тип ограничения (общее / персональное).

При персональном ограничении скорость будет назначаться конкретному пользователю, при общем — делиться между всеми участниками группы.

Особенности реализации:

- для ограничения скорости необходимо, чтобы Ideco UTM использовался в качестве шлюза, т.е. трафик проходил через него. В режиме прямого подключения к прокси ограничение скорости не работает;

- общее ограничение делит скорость пропорционально количеству сессий, а не пользователей; таким образом, при многопоточной закачке файлов (например, торрент) практически вся пропускная способность достанется одному пользователю.

Рисунок 15. Создание правила ограничения скорости в Ideco UTM 7.9

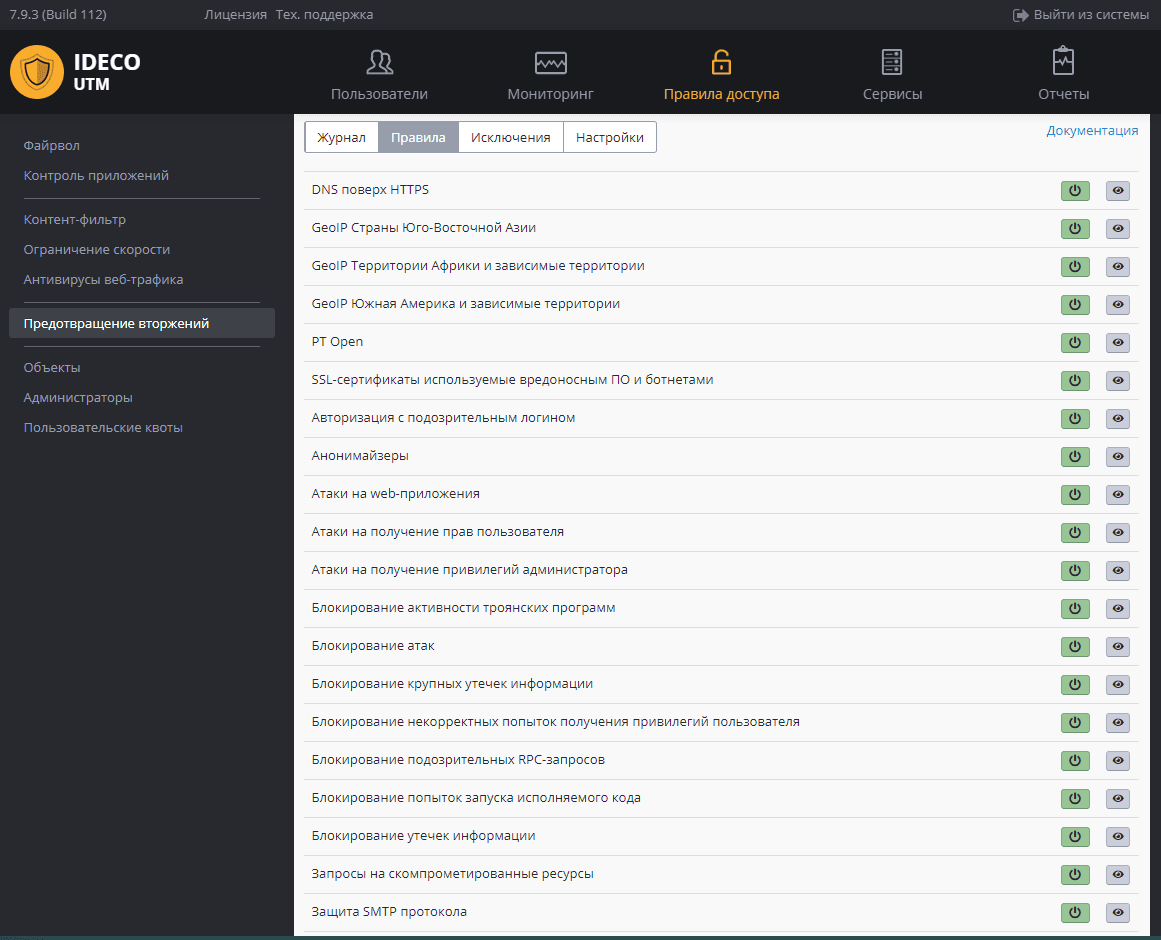

Предотвращение вторжений

Встроенная система предотвращения вторжений осуществляет анализ сетевого трафика с целью обнаружения активности вредоносных программ или попыток эксплуатации уязвимостей программного обеспечения.

Обнаружение вторжений осуществляется на базе открытой IDS Suricata.

Настройки системы предотвращения вторжений размещены в меню «Правила доступа» — «Предотвращение вторжений». «Из коробки» доступны 40 категорий, которые можно либо включить, либо выключить. Система предотвращения вторжений реализована таким образом, что проверяет весь сетевой трафик сразу по всем включённым группам.

Рисунок 16. Настройка правил предотвращения вторжений в Ideco UTM 7.9

Особенности реализации:

- при срабатывании правила сетевой пакет блокируется, режим обнаружения не предусмотрен;

- нельзя создать исключение для определённого IP-адреса, например для сканера безопасности, предусмотрено только исключение правила целиком;

- для запуска системы предотвращения вторжений необходимо не менее 8 Гб оперативной памяти.

Антивирусная проверка сетевого трафика

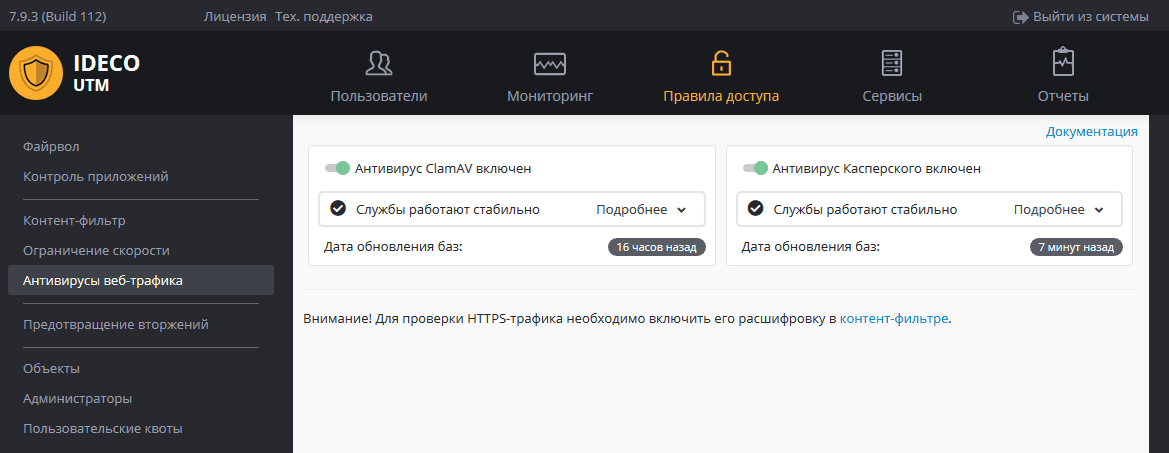

Шлюз безопасности Ideco UTM 7.9 осуществляет антивирусную проверку файлов, передаваемых по протоколам HTTP и HTTPS, а также в сообщениях электронной почты. По умолчанию активирован бесплатный антивирусный движок ClamAV. Производителем также предусмотрена возможность активировать средства антивирусной защиты производства «Лаборатории Касперского». Настройки антивирусной защиты доступны в меню «Правила доступа» — «Антивирусы веб-трафика».

Рисунок 17. Настройка модулей антивирусной защиты в Ideco UTM 7.9

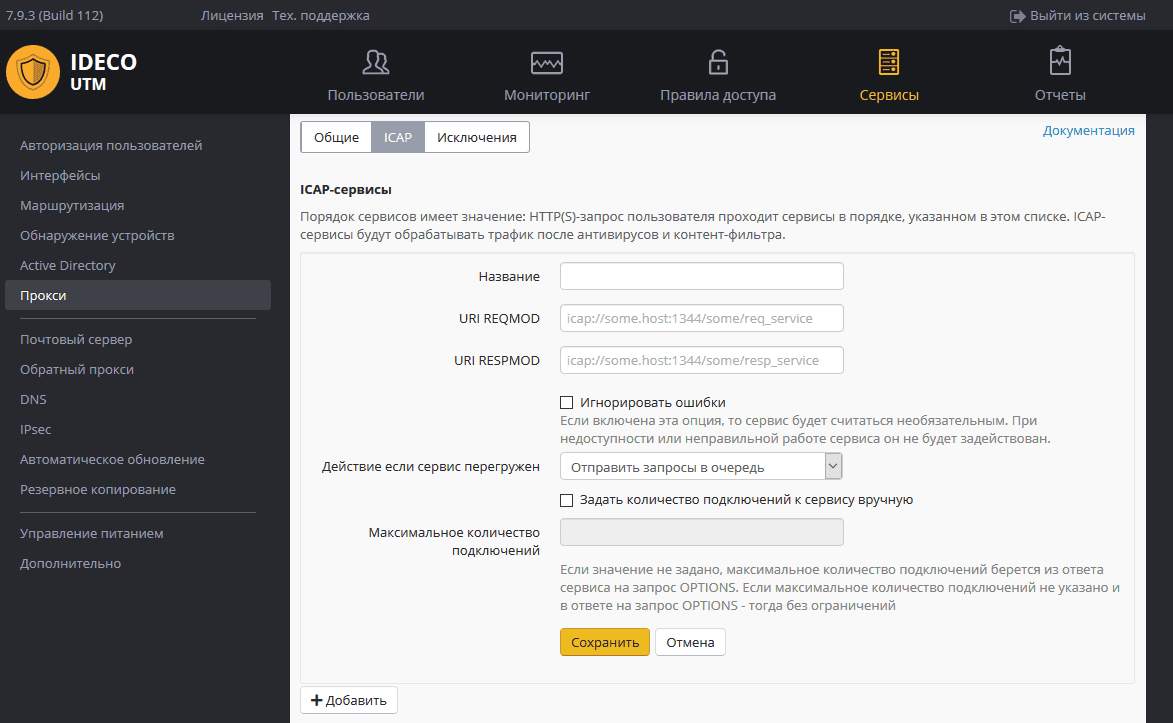

В данном меню возможно только включить / отключить антивирус; настройки параметров проверки файлов через веб-интерфейс недоступны. Помимо встроенных антивирусных движков шлюз безопасности Ideco UTM 7.9 может интегрироваться со сторонними средствами защиты информации, такими как DLP или сетевые песочницы, по протоколу ICAP. Настройка ICAP осуществляется в меню «Сервисы» — «Прокси» — «ICAP».

В настройках ICAP доступны следующие параметры:

- адрес отправки запросов / ответов;

- действие при недоступности сервиса;

- действие при перегрузке сервиса;

- максимальное количество подключений к сервису.

Рисунок 18. Настройка ICAP в Ideco UTM 7.9

Особенности реализации:

- не предусмотрена настройка антивирусных средств из веб-интерфейса;

- антивирусная проверка осуществляется только в отношении файлов, передаваемых по протоколам HTTP и HTTPS, и только при условии попадания трафика в прокси-сервер.

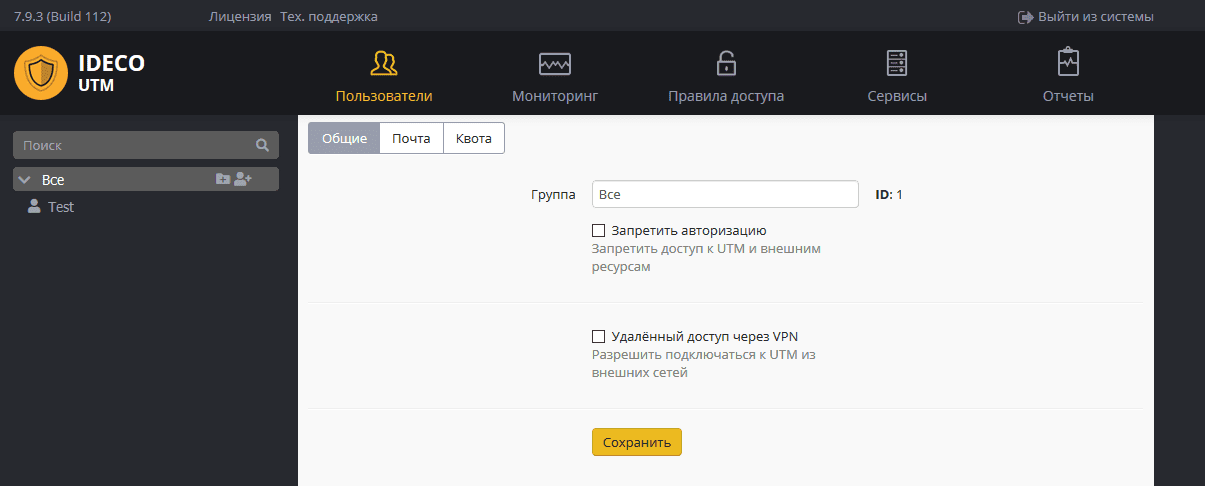

Аутентификация пользователей

Шлюз безопасности Ideco UTM 7.9 аутентифицирует любого пользователя, пытающегося получить доступ в сеть, которая находится за внешним интерфейсом, определённым в меню «Сервер» — «Интерфейсы». Доступ неаутентифицированного пользователя через внешний интерфейс запрещён. Настройка пользователей доступна в меню «Пользователи».

Рисунок 19. Настройка пользователей и групп в Ideco UTM 7.9

Шлюзом безопасности Ideco UTM 7.9 поддерживаются следующие механизмы аутентификации:

- по IP-адресу;

- по PPPoE;

- при помощи агента (Ideco Agent);

- на веб-портале (Captive Portal);

- связки IP+Agent, IP+Web — в этом случае аутентификация должна быть произведена с IP-адреса, указанного в профиле пользователя.

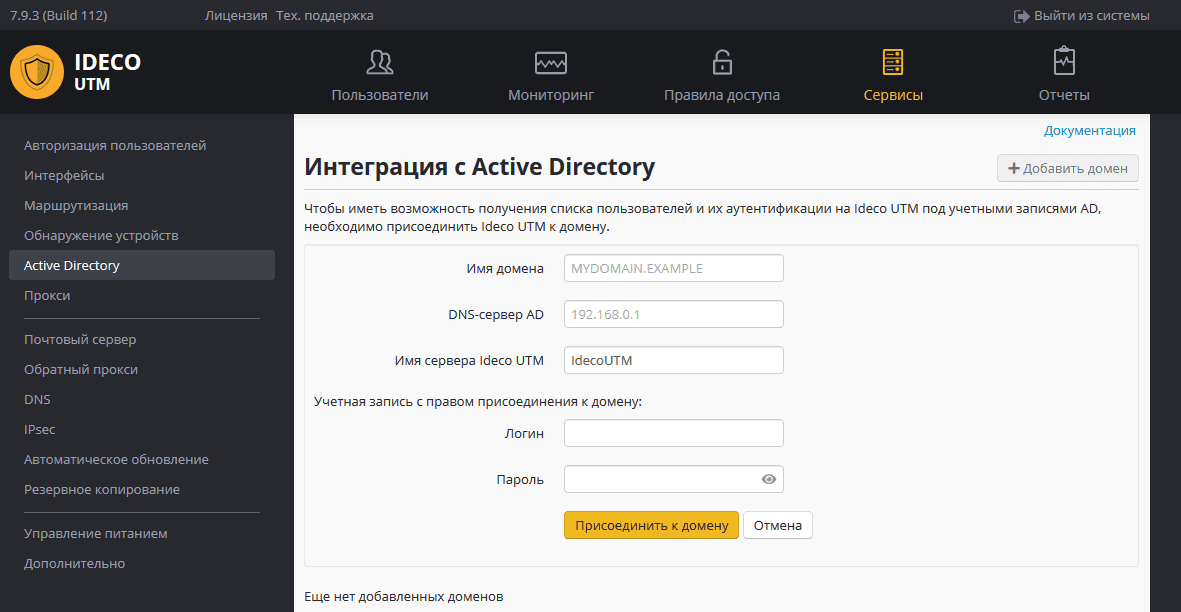

В качестве базы данных пользователей может выступать сам шлюз безопасности Ideco UTM 7.9 или Microsoft Active Directory. Настройка интеграции с Active Directory (AD) осуществляется в соответствующем разделе меню «Сервисы»; возможна как сквозная аутентификация пользователей (SSO), так и аутентификация по журналам контроллера AD.

Рисунок 20. Настройка интеграции с Active Directory в Ideco UTM 7.9

Для интеграции с Active Directory необходимо указать имя домена, DNS-сервер AD, имя сервера в AD, реквизиты учётной записи с правами добавления компьютеров в домен.

Особенности реализации:

- аутентификация пользователей, работающих на сервере терминалов, возможна посредством протокола Kerberos или Ideco Agent (с использованием Remote Desktop IP Virtualization на терминальном сервере). Один пользователь одновременно может авторизовать до трёх устройств.

Мониторинг и отчёты

Отслеживание работы системы происходит в меню «Мониторинг». В разделе представлена информация о текущем состоянии шлюза безопасности.

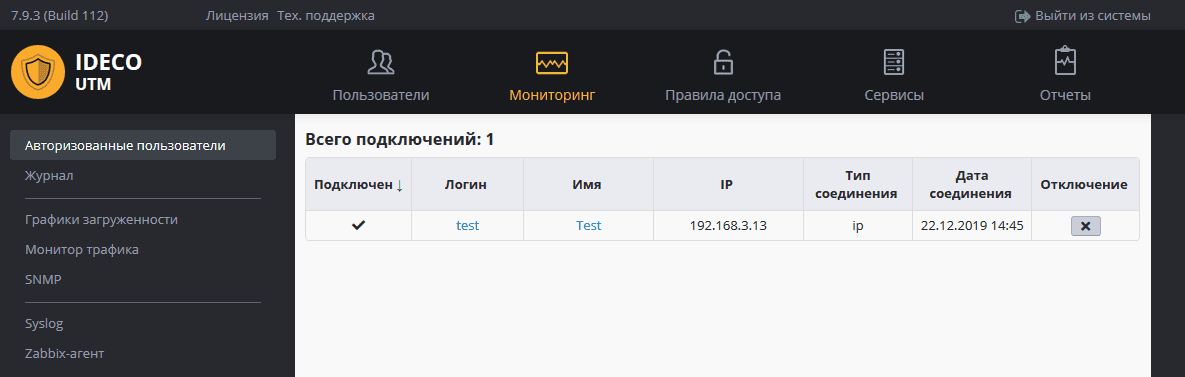

Авторизованные пользователи — меню, где представлен перечень аутентифицированных на шлюзе пользователей. Здесь также возможно отключить пользователя.

Рисунок 21. Мониторинг аутентифицированных пользователей в Ideco UTM 7.9

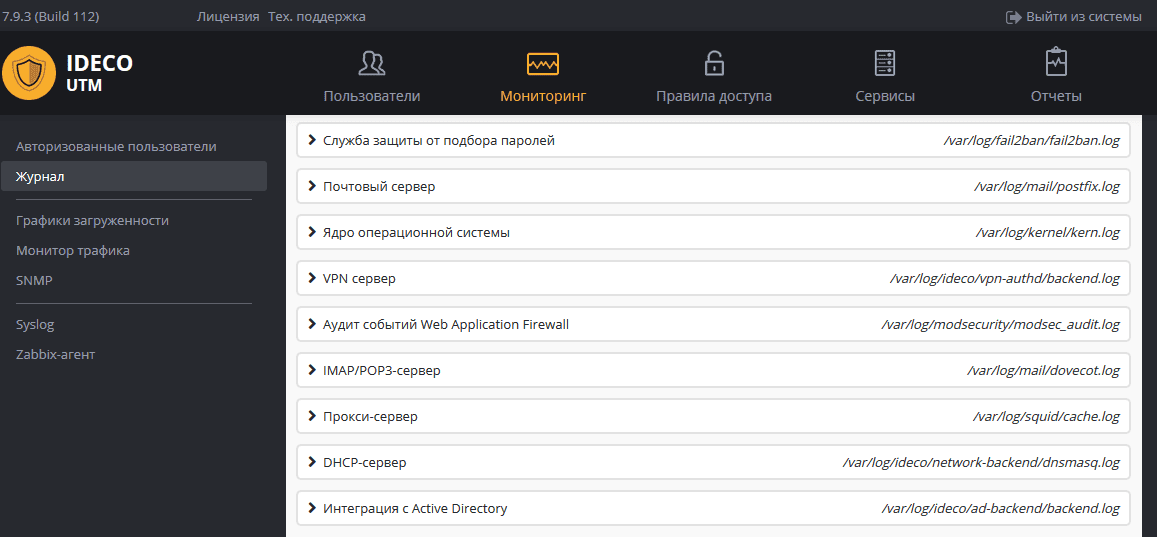

Журнал — меню, в котором представлены журналы системных служб, таких как:

- служба защиты от подбора паролей,

- почтовый сервер,

- ядро операционной системы,

- VPN-сервер,

- Web Application Firewall,

- IMAP/POP3-cервер,

- прокси-сервер,

- DHCP-сервер,

- служба интеграции с Active Directory.

Рисунок 22. Журнал событий в Ideco UTM 7.9

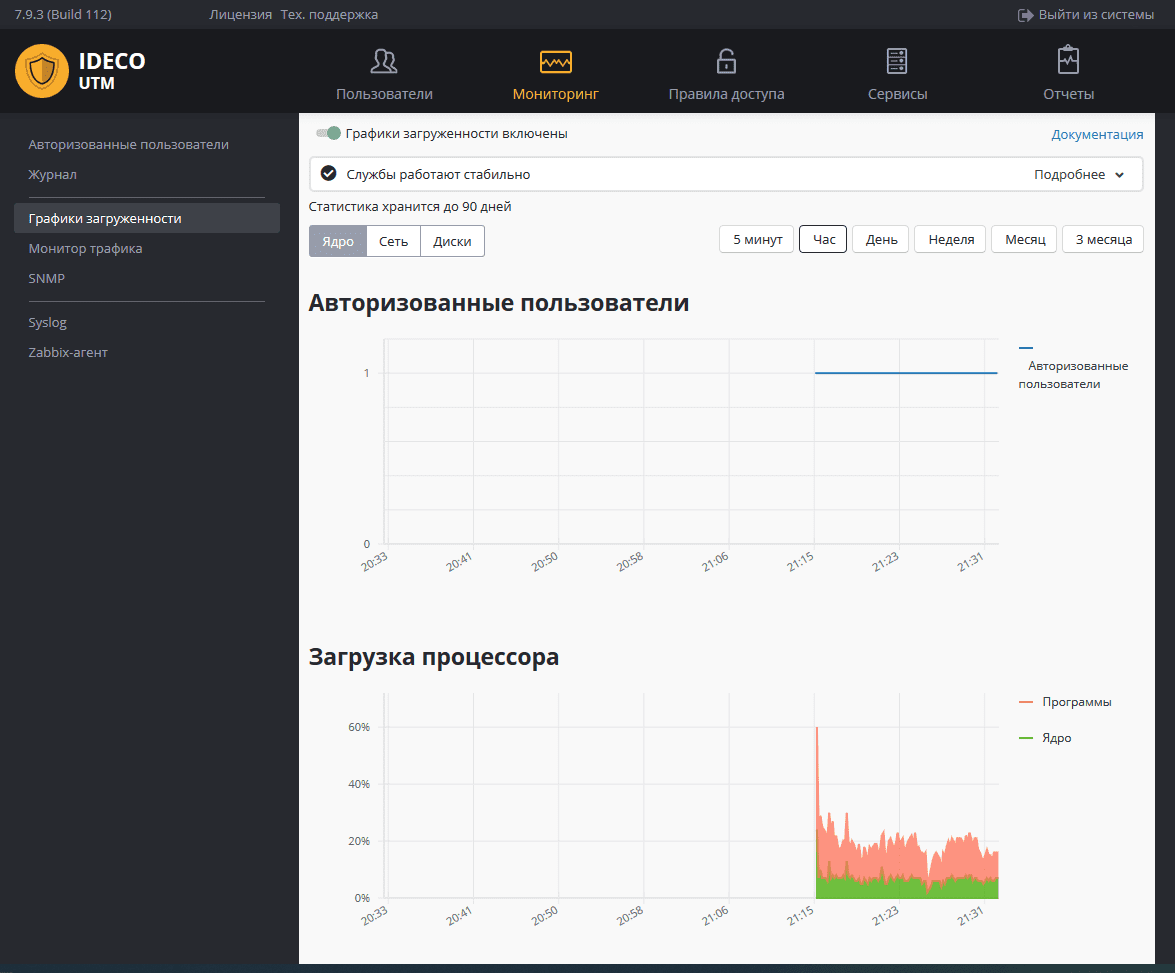

Графики загруженности — меню, где представлена визуализация ряда контрольных параметров. В их число входят:

- количество авторизованных пользователей,

- загрузка процессора,

- занятая память,

- количество соединений,

- загруженность сетевых интерфейсов,

- загруженность жёсткого диска.

Рисунок 23. Графики загруженности в Ideco UTM 7.9

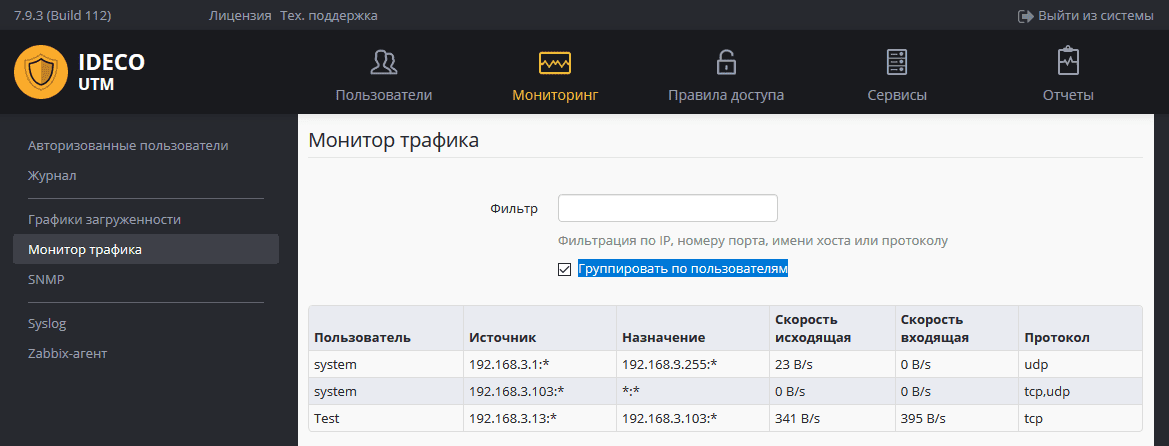

Монитор трафика — меню, где представлена таблица текущих сетевых соединений. По каждому соединению имеется следующая информация:

- имя пользователя, инициировавшего соединение,

- IP-адреса источника и назначения,

- исходящая и входящая скорость передачи данных,

- протокол.

Рисунок 24. Монитор трафика в Ideco UTM 7.9

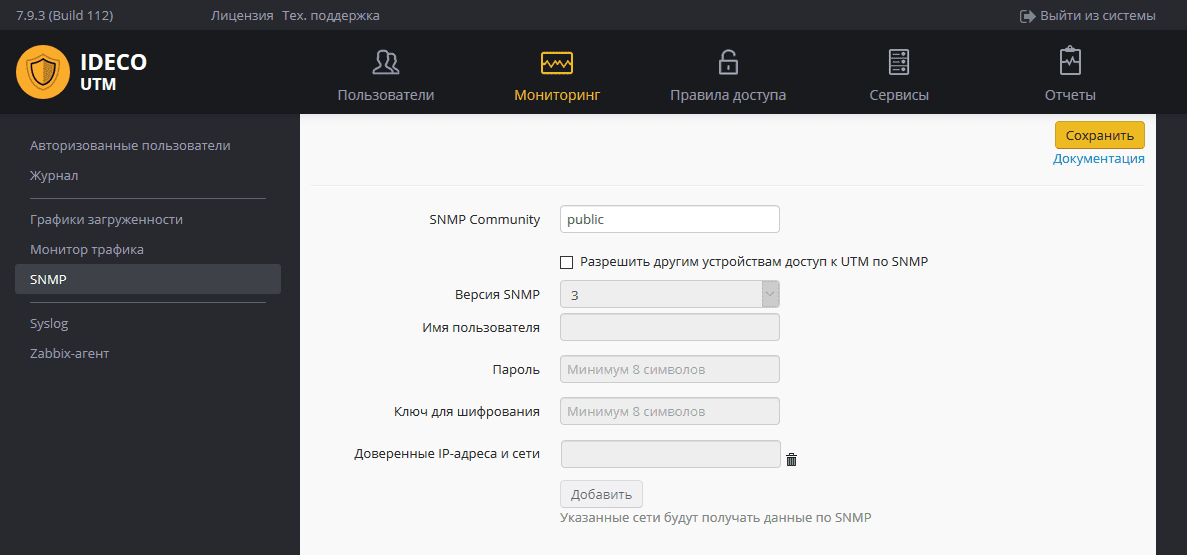

SNMP — раздел для настройки мониторинга состояния по одноимённому протоколу.

Рисунок 25. Настройка SNMP в Ideco UTM 7.9

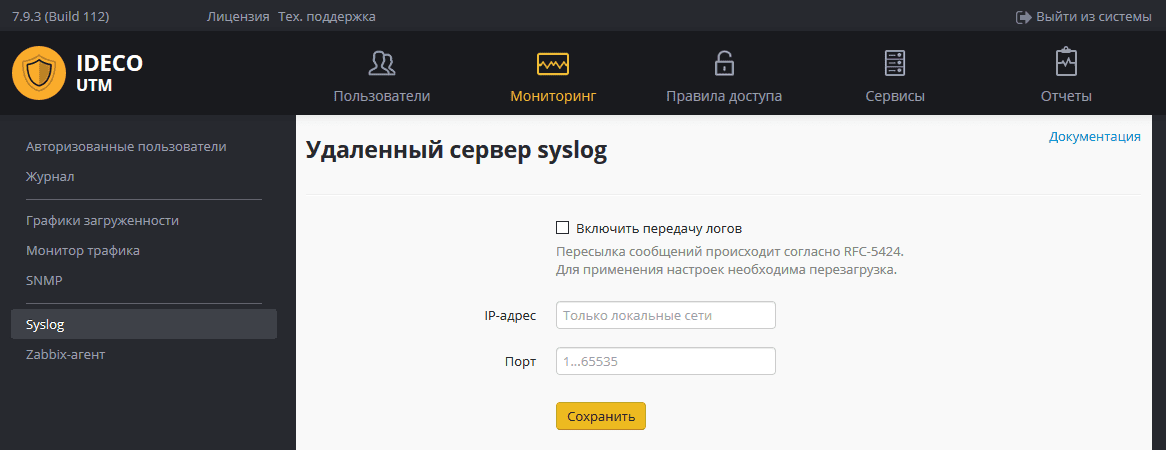

Syslog — раздел для настройки передачи журналов на удалённый коллектор или SIEM-систему по одноимённому протоколу.

Рисунок 26. Настройка Syslog в Ideco UTM 7.9

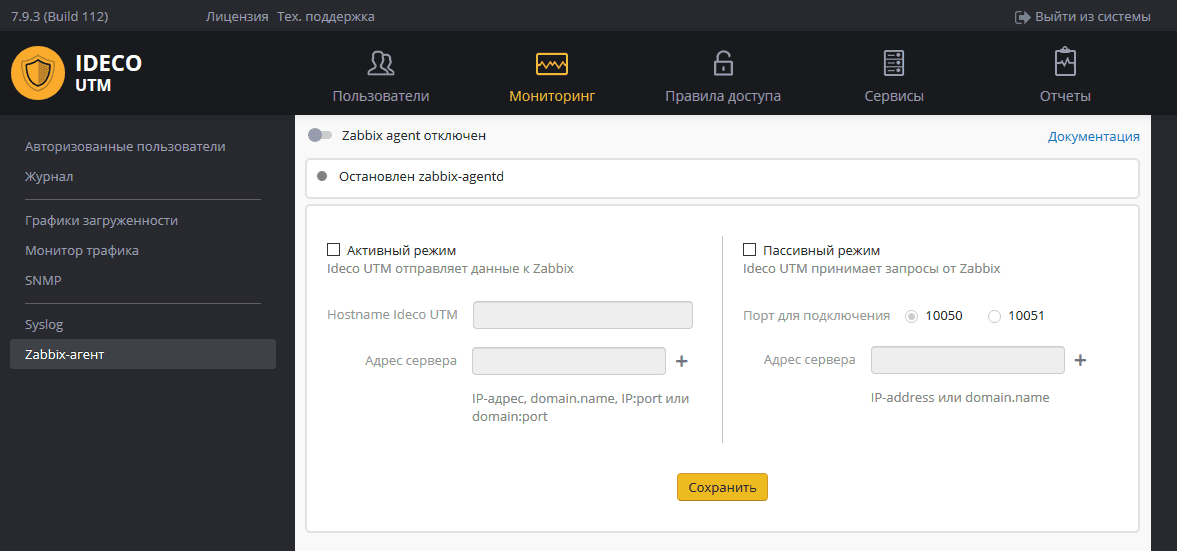

Zabbix-агент — раздел для настройки интеграции с соответствующей системой мониторинга.

Рисунок 27. Настройка интеграции с Zabbix в Ideco UTM 7.9

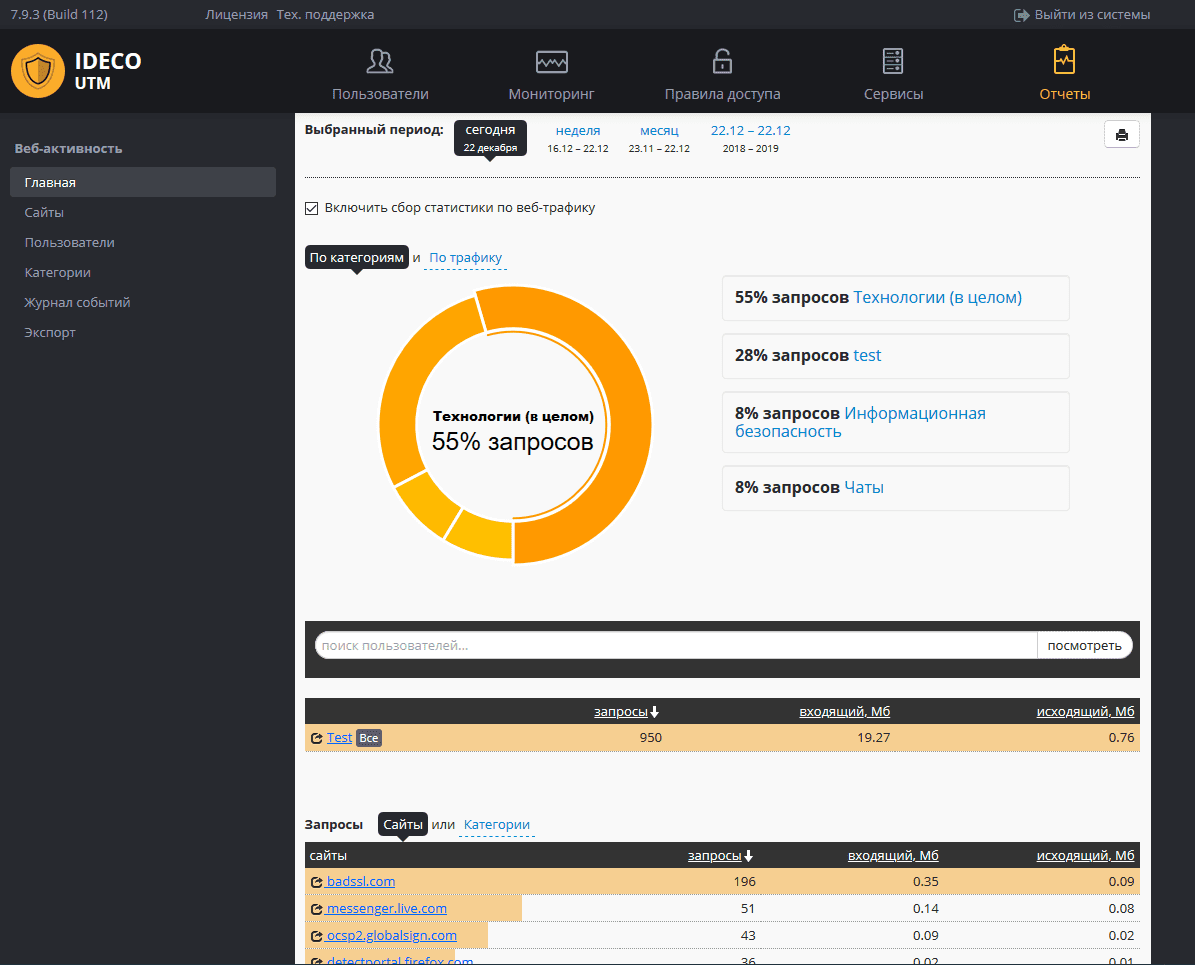

Помимо мониторинга доступны также отчёты по посещаемым пользователями веб-страницам.

Рисунок 28. Отчёт о веб-активности в Ideco UTM 7.9

Отчёты в разделе могут быть представлены различным образом: по пользователям, по категориям, по сайтам, по трафику. Отчёты генерируются постранично, блоками по 40 строк, что позволяет отображать их быстро. При необходимости отчёт можно экспортировать в форматах HTML, CSV или XLS.

Выводы

Шлюз безопасности Ideco UTM является активно развивающимся продуктом. Разработчики прислушиваются к мнению сообщества, и в продукте оперативно появляются новые возможности. Учитывая то, что Ideco UTM фактически собран из решений с открытым кодом, он ориентирован скорее на начинающих администраторов; однако с учётом политики лицензирования решение вполне может «прижиться» и у опытных IT-специалистов. Версия 7.9 в сравнении с прошлыми выпусками имеет более логичный веб-интерфейс управления, а также более широкую функциональность. Отдельно можно отметить обновлённый модуль DPI, в который были добавлены больше десяти новых протоколов — TikTok, WhatsApp Video, DNS over HTTPS, DTLS (TLS over UDP), WireGuard VPN, Zoom.us и другие, — а также новый подход к реализации файрвола.

Достоинства:

- Наличие как программного, так и программно-аппаратного исполнения.

- Возможность работы в виртуальной среде.

- Лёгкая интеграция с Active Directory.

- Возможность аутентификации пользователей по журналам домен-контроллера.

- Возможность аутентификации пользователей терминальных серверов.

- Возможность централизованного управления.

- Наличие интеграции с системой мониторинга Zabbix.

- Возможность интеграции с внешними ICAP-сервисами.

- Возможность выгрузки журналов во внешние сборщики и SIEM-системы.

- Возможность мониторинга системы по протоколу SNMP.

- Многопоточный анализ сетевого трафика на предмет вторжений.

- Возможность применять имя пользователя в правилах межсетевого экранирования.

- Возможность администрирования как через веб-интерфейс, так и через консоль.

- Русскоязычный интерфейс и русскоязычная встроенная отчётность.

- Быстрое формирование отчётов.

- Адаптированная под российский сегмент сети база контентной фильтрации.

- Наличие встроенного почтового сервера.

Недостатки:

- Разработчик предлагает обеспечивать отказоустойчивость средствами виртуализации, но неясно, что делать с аппаратными платформами и в случаях отсутствия vCenter, CEPH и т.д.

- Отсутствует условная маршрутизация (VRF), что часто востребовано на периметровых устройствах.

- Не хватает настроек антивирусной проверки, задающих параметры проверки файлов (размер, глубину, максимальное время).

- Отсутствие возможности работы модуля предотвращения вторжений в режиме обнаружения.

- Расшифровывается трафик только по протоколу HTTPS и только по портам 80 и 443 (судя по правилам перенаправления в Iptables).

- В шейпере сетевого трафика не хватает функциональности по «заимствованию» пропускной способности других очередей, а также возможности делить скорость по количеству потребителей вместо сессий, чтобы обеспечить «честное» разделение ширины канала.

Реестр сертифицированных продуктов »