Сертификат AM Test Lab

Номер сертификата: 218

Дата выдачи: 06.03.2018

Срок действия: 06.03.2023

- Введение

- Функциональные возможности

- Варианты поставки FortiSIEM

- Архитектура FortiSIEM и источники входных данных

- Сценарии внедрения FortiSIEM

- 5.1. Внедрение автономного супервизора — «Все-в-одном»

- 5.2. Внедрение супервизора и кластера обработчиков — частично распределенное внедрение

- 5.3. Внедрение супервизора и коллекторов — распределенное внедрение

- 5.4. Распределенное внедрение с обработчиками

- Основные возможности FortiSIEM по управлению информационной безопасностью

- 6.1. Мониторинг событий

- 6.2. Мониторинг состояний и производительности

- 6.3. Анализ событий

- 6.4. Обнаружение вредоносных программ

- 6.5. Управление угрозами

- Схемы лицензирования FortiSIEM

- Выводы

Введение

FortiSIEM — это комплексное, масштабируемое средство управления безопасностью, производительностью и обеспечением соответствия требованиям всех компонентов инфраструктуры, способное работать как с облаками, так и с интернетом вещей (IoT). Решение FortiSIEM направлено на снижение сложности обнаружения угроз при повышении эффективности системы безопасности. SIEM-система такого уровня направлена на защиту не только информации, но и репутации клиентов, снижая негативные последствия от угроз и противодействуя возникновению новых атак.

FortiSIEM является развитием известной и зарекомендовавшей себя на рынке SIEM-системы компании AccelOps, которую Fortinet приобрела в 2016 году. Fortinet добавила к классической SIEM-системе ряд своих запатентованных технологий:

- распределенной корреляции событий в режиме реального времени;

- автоматизированного обнаружения инфраструктуры и приложений (CMDB);

- настраиваемой обработки журналов.

FortiSIEM поддерживает интеграцию со сторонними устройствами, опрашивая инфраструктуру о возникающих событиях безопасности, логах, производительности и т. д. При этом FortiSIEM позволяет общаться с внешними системами управления уязвимостями и оповещения об обнаруженных уязвимостях и таким образом расширять возможности по противодействию и защите от них.

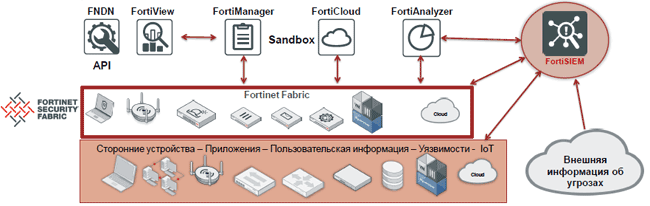

FortiSIEM является частью фабрики безопасности Fortinet Security Fabric, то есть другие средства защиты Fortinet могут быть интегрированы с FortiSIEM и обмениваться с продуктом информацией, в том числе и об обнаруженных уязвимостях.

Рисунок 1. FortiSIEM в концепции Fortinet Security Fabric

Система FortiSIEM располагается на границе отдельных технологий SOC (Security Operations Center) и NOC (Network Operations Center), позволяя использовать кросс-корреляцию информации от одного и от другого и повысить эффективность взаимодействия между SOC и NOC, снижая время на расследование инцидентов информационной безопасности.

Функциональные возможности

FortiSIEM представляет собой комплексное и масштабируемое корпоративное решение, обеспечивающее охват сети от IoT до облака и включающее в себя запатентованные аналитические инструменты, которые обеспечивают эффективное управление сетевой безопасностью и производительностью в режиме реального времени.

Основные возможности FortiSIEM:

Поддержка широкого множества сторонних устройств и приложений.

Масштабируемый и гибкий сбор журналов:

- сбор, обработка, хранение, нормализация, индексирование и корреляция событий безопасности с поддержкой десятков тысяч событий в секунду (один супервизор — в едином исполнении до 20000 EPS, с возможностью масштабирования до необходимого объема);

- поддержка большого количества систем безопасности и API поставщиков (локальных и облачных);

- сбор событий при помощи агентов Windows, мониторинг целостности файлов, изменений установленных программ и изменений реестра;

- мониторинг целостности файлов при помощи агентов Linux;

- создание и изменение средств синтаксического анализа (шаблонов XML) в рамках графического интерфейса и предоставление доступа другим пользователям при помощи функции экспорта/импорта.

Уведомление и управление инцидентами:

- построение инфраструктуры уведомления об инцидентах на основе политик;

- возможность запуска сценария обновления в случае возникновения указанного инцидента;

- интеграция на основе API с внешними системами отправки запросов — ServiceNow, ConnectWise и Remedy;

- встроенная система отправки запросов.

Предоставление пользователю полнофункциональных настраиваемых панелей мониторинга:

- настраиваемые в режиме реального времени панели мониторинга с функцией прокрутки слайд-шоу для демонстрации ключевых показателей эффективности;

- генерация отчетов и аналитических данных, доступных для коллективного использования сотрудниками организаций и пользователями;

- цветовая маркировка для оперативного выявления критических проблем;

- специализированные многоуровневые панели мониторинга для бизнес-служб, виртуализированных инфраструктур и специальных приложений.

Интеграция внешних данных об угрозах:

- предоставление API для интеграции внешних источников данных об угрозах — доменах с вредоносными программами, IP-адресах, URL-адресах, хэшах, узлах Tor;

- интеграция популярных источников данных об угрозах — ThreatStream, CyberArk, SANS, Zeus;

- технология обработки больших объемов данных об угрозах —добавочная загрузка и распространение в рамках кластера, сопоставление шаблонов с сетевым трафиком в режиме реального времени.

Предоставление масштабируемой функции анализа:

- поиск событий в режиме реального времени;

- поиск по ключевому слову и обработанным атрибутам события;

- поиск исторических событий — запросы по типу SQL с булевыми условиями фильтрации, группировка по соответствующим агрегированиям, фильтрация в зависимости от времени суток, сопоставление регулярных выражений, вычисляемые выражения — графический интерфейс и API;

- триггер для шаблонов сложных событий в режиме реального времени;

- использование обнаруженных объектов CMDB, данных пользователя/удостоверения и сведений о расположении в процессе поиска и создания правил;

- планирование составления отчетов и доставка результатов ключевым сотрудникам с помощью электронной почты;

- поиск событий в рамках всей корпоративной сети либо физического или логического домена составления отчетов;

- динамически изменяющиеся списки отслеживания, предназначенные для выявления критических нарушений — поддерживается использование списков отслеживания для создания правил составления отчетов;

- масштабирование каналов аналитических данных за счет добавления рабочих узлов без простоя;

- возможность развертывания функции определения приоритета в процессе составления отчетов об инцидентах с помощью критических бизнес-служб.

Задание базовых показателей и выявление статистических аномалий поведения конечной точки/сервера/пользователя.

Интеграция внешних технологий:

- интеграция с любым внешним веб-сайтом в целях поиска IP-адреса;

- интеграция на основе API для внешних источников данных об угрозах;

- двухсторонняя интеграция на основе API с системами служб поддержки — мгновенная поддержка ServiceNow, ConnectWise и Remedy;

- двухсторонняя интеграция на основе API с внешней CMDB — мгновенная поддержка ServiceNow и ConnectWise;

- поддержка Kafka для интеграции с усовершенствованными средствами составления аналитических отчетов (ELK, Tableau, и Hadoop);

- предоставление API для простой интеграции с системами подготовки;

- предоставление API для добавления организаций, создания учетных данных, инициализации обнаружения, внесения изменений в процесс мониторинга событий.

Варианты поставки FortiSIEM

Продукт доступен в качестве физического или виртуального устройства (FortiSIEM Virtual Appliance) или как облачный сервис (FortiSIEM Cloud via BYOL in the AWS Market Place).

Рисунок 2. Линейка физических устройств FortiSIEM

Таблица 1. Характеристики физических устройств FortiSIEM

| FortiSIEM 500F Collector | FortiSIEM 2000F Supervisor | FortiSIEM 3500F Supervisor | |

| Форм-фактор | 1 юнит | 2 юнита | 4 юнита |

| Процессор | Intel Xeon E3-1225V3 4C4T3,2 ГГц | Intel Xeon E5-2620V3 6C12T2,40 ГГц | 2x Intel Xeon E5-2680V2 10C20T2,80 ГГц |

| Сетевые интерфейсы | 4 порта 1 Гбит Ethernet RJ45 | 4 порта 1 Гбит Ethernet RJ45 | 4 порта 1 Гбит Ethernet RJ452 слота 1 Гбит Ethernet SFP (оптика) |

| Объем жесткого диска | 3 ТБ (1 x 3 ТБ) | 36 ТБ (12 x 3 ТБ) | 72 ТБ (24 x 3 ТБ) |

| Оперативная память | DDR3 16 ГБ (2 x 8 ГБ) | DDR3 32 ГБ (4 x 8 ГБ) | DDR3 64 ГБ (8 x 8 ГБ) |

| Высота х Ширина х Длина (мм) | 43 x 437 x 503 | 89 x 437 x 648 | 178 x 437 x 660 |

| Вес (кг) | 14 | 26,3 | 42,5 |

Архитектура FortiSIEM и источники входных данных

Архитектура FortiSIEM представляет собой иерархическую структуру, которая строится на базе различных элементов в зависимости от местоположения системы (собственная инфраструктура, облако, ЦОД) и объема обрабатываемых данных.

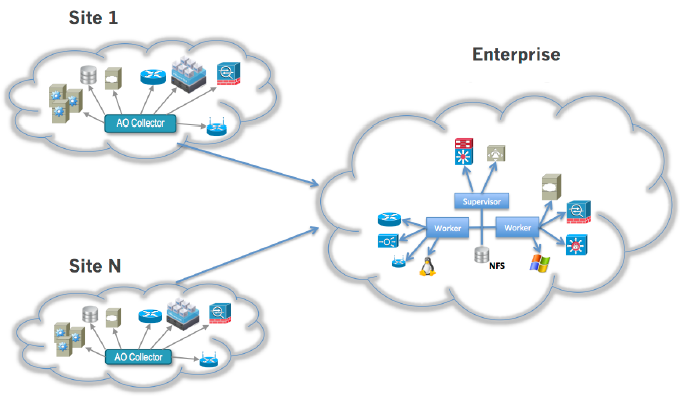

Рисунок 3. Архитектура FortiSIEM

Основным элементом FortiSIEM является супервизор (Supervisor), на котором располагаются все службы по обработке, веб-сервер, сервер приложений, сервер баз данных, интерфейс решения. Далее идут обработчики (Workers), занимающиеся аналитикой и отвечающие за часть событий безопасности, снимая нагрузку с супервизора. Следующим элементом архитектуры являются коллекторы (Collectors), собирающие и нормализующие события на удаленных узлах для дальнейшей передачи данных с инфраструктуры на обработчики и супервизор.

Таблица 2. Сравнение технологий сбора данных FortiSIEM

| Безагентная технология | Агент | |

Обнаружение | + | - |

Мониторинг производительности | + | - |

(Низкая производительность) Сбор журналов системы, приложений и безопасности | + | - |

(Высокая производительность) Сбор журналов системы, приложений и безопасности | - | + |

Сбор журналов DNS, DHCP, DFS, IIS | - | + |

До 1800 событий в секунду/низкая потеря ресурсов сервера, низкая задержка | - | + |

До 500 агентов на диспетчер агентов | - | + |

Локальная обработка и нормализация времени | - | + |

Выявление установленного ПО | - | + |

Мониторинг изменений реестра | - | + |

Мониторинг целостности файлов | - | + |

Мониторинг файлов журнала клиента | - | + |

Мониторинг вывода команд WMI | - | + |

Мониторинг вывода команд PowerShell | - | + |

FortiSIEM поддерживает безагентную технологию сбора данных, однако для более подробного сбора данных и точного мониторинга применяются средства Fortinet Windows Agents и Fortinet Agent Manager, установленные на конечных станциях пользователей и серверах.

В качестве источников событий для FortiSIEM выступают все продукты Fortinet, функционирующие под управлением FortiOS (FortiGate, FortiMail, FortiSandbox, FortiWeb, FoetiAP, FortiManager, FortiSwitch). Подключение осуществляется по SNMP, Telnet, SSH, Syslog и другим поддерживаемым протоколам.

FortiSIEM имеет административный доступ к операционной системе устройств Fortinet, позволяющий:

- снимать конфигурации устройств и хранить у себя эталоны конфигураций;

- коррелировать события, связанные с изменениями этих конфигураций, и отвечать на вопросы, кто, когда и что сделал;

- проводить текущий мониторинг производительности и состояния устройств, интерфейсов, памяти и процессоров и отслеживать загрузку;

- осуществлять интеграцию с фабрикой безопасности Fortinet Security Fabric для обмена информацией о найденных уязвимостях.

- На данный момент FortiSIEM поддерживает подключение к более чем 380 устройствам различных типов сторонних производителей для доступа к конфигурациям, текущему мониторингу производительности и состояния, отслеживанию загрузки. Типы устройств и приложений:

- сетевые устройства, к числу которых относятся коммутаторы, маршрутизаторы, точки доступа беспроводных сетей и другое оборудование;

- устройства безопасности — межсетевые экраны, сетевые системы IPS, веб-шлюзы и шлюзы электронной почты, средства защиты от вредоносных программ, сканеры на наличие уязвимостей и другое оборудование;

- серверы, в том числе Windows, Linux, AIX, HP UX;

- инфраструктурные службы, в том числе DNS, DHCP, DFS, AAA, контроллеры доменов, VoIP;

- ориентированные на пользователей приложения, к числу которых относятся веб-серверы, серверы приложений, почтовые системы, базы данных;

- устройства хранения, в том числе NetApp, EMC, Isilon, Nutanix, Data Domain;

- облачные приложения, в число которых входят AWS, Box.com, Okta, Salesforce.com;

- облачные инфраструктуры, в том числе AWS;

- устройства среды, в число которых входят UPS, HVAC, устройства аппаратного обеспечения;

- средства виртуализации, в том числе VMware ESX, Microsoft HyperV.

Интеграция FortiSIEM со сторонними устройствами осуществляется за счет поддержки большого числа протоколов: FTP (FTP over SSL), HTTP, HTTPS, IMAP (IMAP over SSL), JDBC, JMX, LDAP (LDAP start TLS), LDAPS, SMTP, SMTPS, SSH, TELNET, SNMP, VM SDK, Syslog.

Сценарии внедрения FortiSIEM

Архитектура FortiSIEM предполагает ряд вариантов внедрения для предприятий любого масштаба и поставщиков услуг.

Внедрение автономного супервизора — «Все-в-одном»

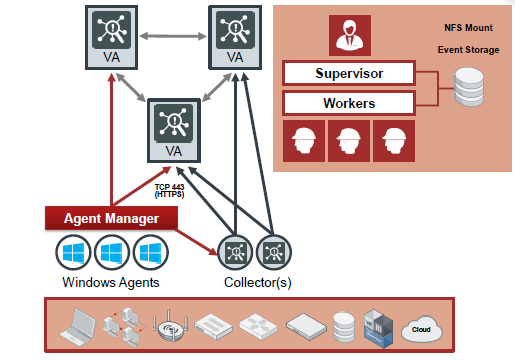

Это самый простой вариант развертывания, в котором один супервизор осуществляет всю работу по сбору, мониторингу, обработке и анализу данных и отслеживанию возникающих инцидентов безопасности. Супервизор может использовать локальное или NFS-хранилища в зависимости от требований к хранилищу данных событий. Для повышения точности мониторинга на рабочих станциях и серверах могут использоваться Windows Agents и Agent Manager.

Рисунок 4. Сценарий внедрения FortiSIEM с одним супервизором «Все-в-одном»

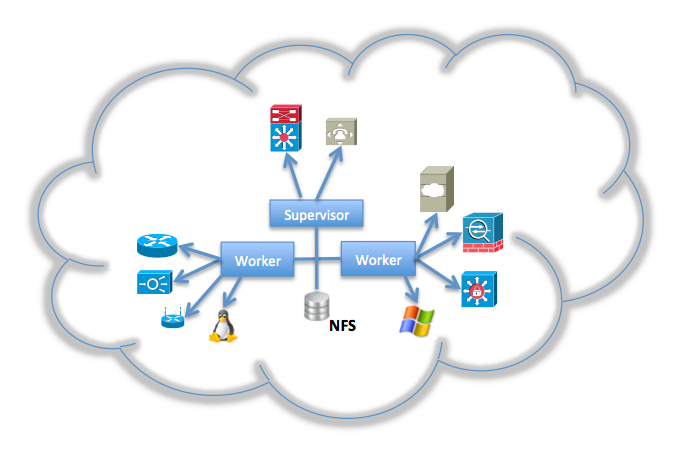

Внедрение супервизора и кластера обработчиков — частично распределенное внедрение

По мере увеличения количества контролируемых устройств или темпа роста событий один супервизор может не справиться с нагрузкой. В этом случае разворачивается один обработчик или кластер обработчиков, которые обмениваются данными с супервизором через общую базу данных (NFS). Обработчики являются stateless-узлами (не сохраняют информацию о предыдущих взаимодействиях, каждый запрос на взаимодействие обрабатывается исключительно на основе информации, приходящей с ним) и могут быть легко добавлены или удалены из кластера по мере необходимости.

В кластере узлы супервизора и обработчиков выполняют определенные функции:

- обнаружение всегда выполняется на узле супервизора;

- анализ журналов событий выполняется на супервизоре или на обработчике, получившем эти журналы;

- мониторинг производительности распределяется супервизором по всем обработчикам с использованием алгоритма распределения нагрузки.

Рисунок 5. Сценарий внедрения FortiSIEM с кластером обработчиков — частично распределенное внедрение

Внедрение супервизора и коллекторов — распределенное внедрение

Существует два случая, когда при развертывании FortiSIEM одного супервизора недостаточно:

- межсетевой экран блокирует протоколы (например, Windows Management Instrumention, WMI), используемые супервизором для контроля устройств, расположенных за межсетевым экраном;

- супервизор подключается к контролируемым устройствам через сеть с высокой задержкой, например, через глобальную компьютерную сеть (Wide Area Network, WAN), и в этом случае мониторинг через протоколы, такие как SNMP или WMI, как правило, не внедряется или не работает.

В этих случаях целесообразно использовать коллекторы для мониторинга недоступных устройств, которые будут взаимодействовать с супервизором через HTTP (HTTPS). Коллекторы размещаются на удаленных площадках, общаются с устройствами, собирают и проводят первичную обработку событий и журналов, сжимают данные, а затем направляют их нормализованным потоком супервизору для мониторинга, анализа и отслеживания возникающих инцидентов. Коллекторы также могут буферизовать события в случае прерывания передачи супервизору.

Рисунок 6. Сценарий внедрения FortiSIEM с использованием коллекторов — распределенное внедрение

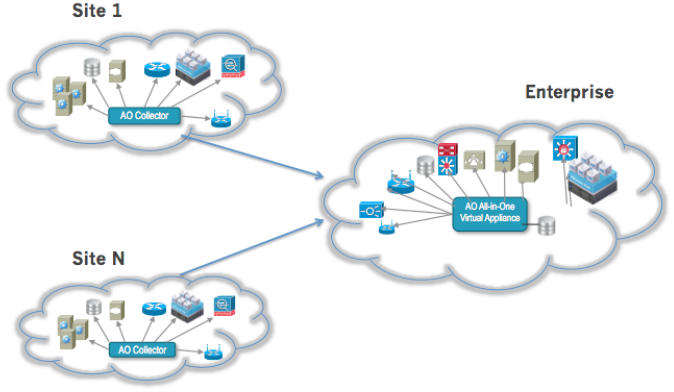

Распределенное внедрение с обработчиками

Совокупность всевозможных внедрений, применяющая все элементы архитектуры FortiSIEM — супервизор, обработчики, коллекторы. В составе корпоративной инфраструктуры в дополнение к супервизору разворачивается один или несколько обработчиков и один или несколько коллекторов, при этом используется общая база.

Рисунок 7. Сценарий распределенного внедрения FortiSIEM с обработчиками

Основные возможности FortiSIEM по управлению информационной безопасностью

Мониторинг событий

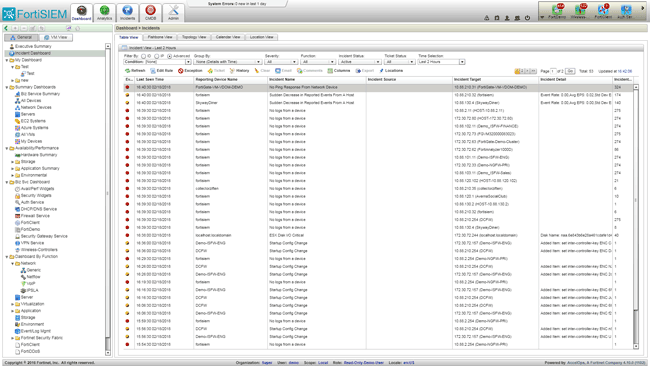

FortiSIEM предоставляет два типа интерфейсов. Первый содержит иерархическую структуру разделов и рабочую область для отображения информации. Такой интерфейс позволяет осуществлять администрирование FortiSIEM и управление информационной безопасностью, настраивать взаимодействие с элементами инфраструктуры заказчика, получать информацию о возникающих инцидентах.

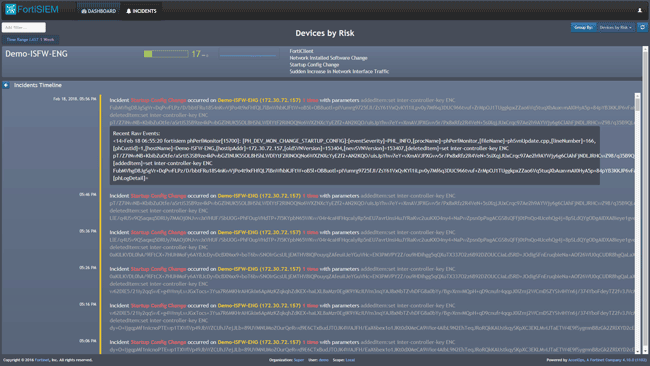

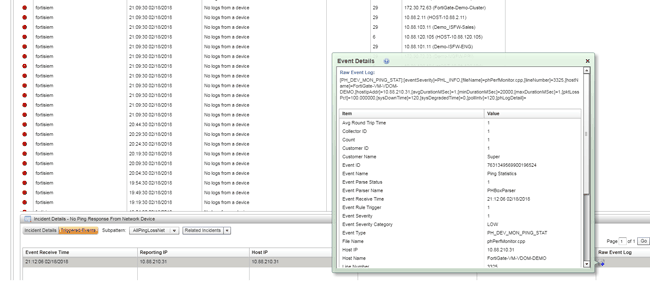

Рисунок 8. Интерфейс администратора FortiSIEM, панель инцидентов

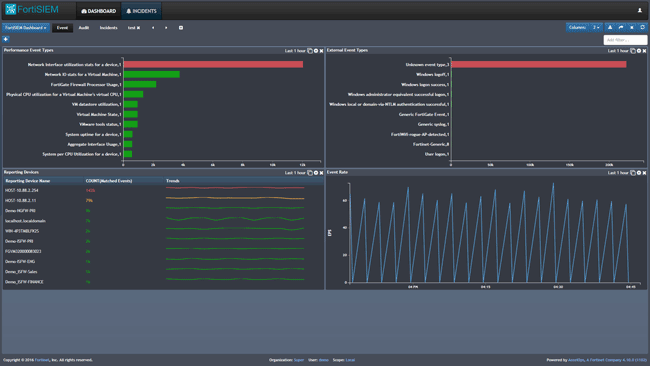

Второй интерфейс позволяет осуществлять текущий мониторинг событий на любом устройстве, на крупных экранах и плазменных панелях. Отображение выполняется по панелям (Dashboard) или инцидентам (Incidents) и различным критериям.

Рисунок 9. Интерфейс администратора FortiSIEM, виджеты панели FortiSIEM

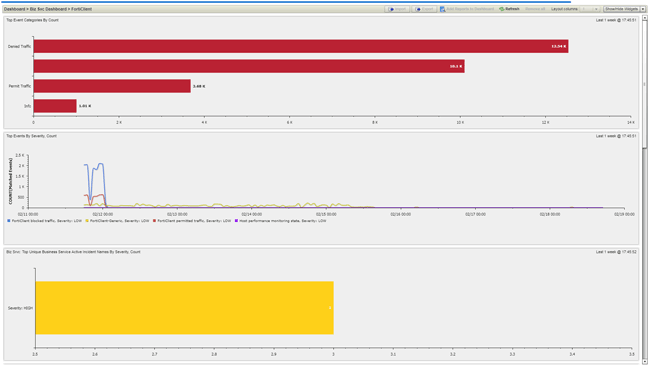

Настраиваемые в режиме реального времени панели мониторинга могут отображаться с функцией прокрутки слайд-шоу для демонстрации ключевых показателей.

Рисунок 10. Отображение панелей мониторинга FortiSIEM в режиме слайд-шоу

По каждому устройству можно получить развернутые отчеты, содержащие подробную информацию о событиях безопасности.

Рисунок 11. Отчет о событиях, наступивших на контролируемом устройстве, в интерфейсе администратора FortiSIEM

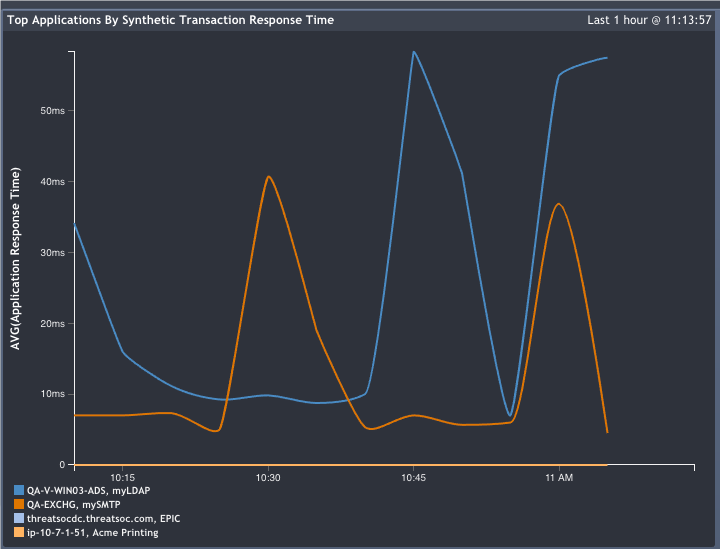

Мониторинг состояний и производительности

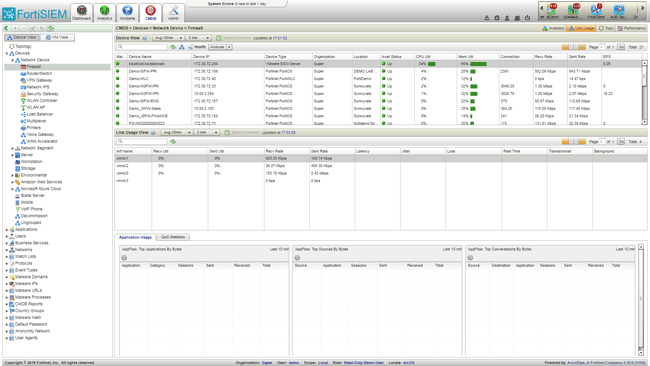

FortiSIEM поддерживает автоматизирование обнаружение устройств, приложений и конфигураций, позволяя сопоставлять топологию физических и виртуальных инфраструктур, локальных и общедоступных/частных облаков с помощью учетных данных.

Для устройств, расположенных на периметре сети, таких как межсетевые экраны и маршрутизаторы, важно обладать информацией, какие интерфейсы заняты и какой трафик потребляет большинство ресурсов устройств. Специальная панель мониторинга предоставляет необходимые статистические данные и позволяет администратору определять, какие интерфейсы маршрутизатора загружены, какие приложения используют их и какова статистика QoS.

Рисунок 12. Мониторинг состояний межсетевых экранов в интерфейсе администратора FortiSIEM

Обнаруженные средствами FortiSIEM устройства будут постоянно отслеживаться, а собранные данные позволяют выполнять анализ производительности инфраструктуры.

Для удобства администратор может настроить панель мониторинга производительности того или иного устройства или сервиса. Контролируемое состояние отслеживается, коррелируется, и могут выдаваться соответствующие инциденты в зависимости от заданных в FortiSIEM настроек.

Рисунок 13. График производительности контролируемого средствами FortiSIEM сервиса

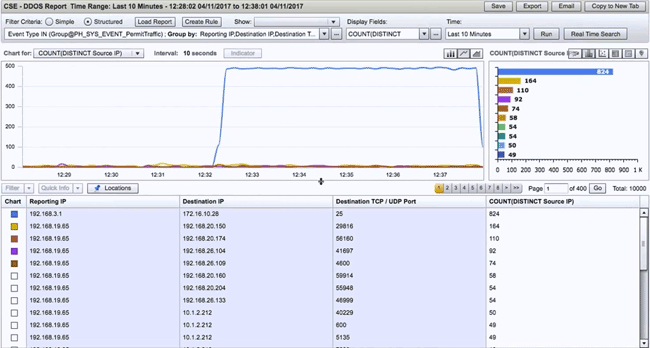

Анализируя состояние устройств и сервисов, можно детектировать ряд атак. Например, резкое увеличение сетевого потока свидетельствует о проведении DDoS-атаки. Это событие будет отображено на панели мониторинга, и сгенерировано правило корреляции, по которому событие будет отслеживаться.

Рисунок 14. Мониторинг сетевого потока на контролируемом устройстве, определение DDoS-атаки средствами FortiSIEM

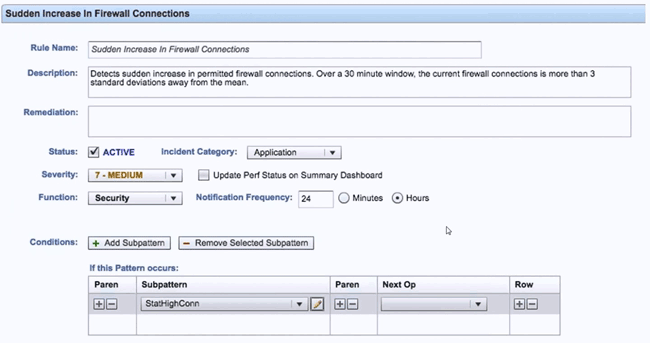

В правиле корреляции задается ряд параметров (уровень риска, активность правила, частота оповещения о возникновении инцидента по этому правилу) и механизмы корреляции, в соответствии с которыми будет формироваться инцидент.

Рисунок 15. Формирование правила корреляции FortiSIEM

По нескольким событиям можно построить корреляцию, написав соответствующее правило, и это будет отдельный инцидент безопасности, который будет выдавать свой отчет и оповещение.

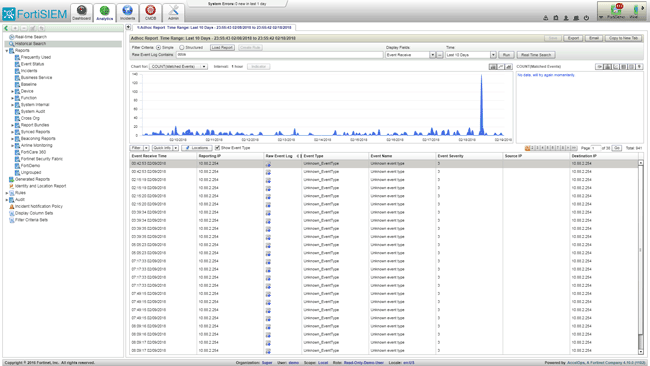

Анализ событий

Аналитика FortiSIEM базируется на функциях поиска, выполнении правил и генерации отчетов.

Функция поиска FortiSIEM включает в себя поиск в реальном времени и исторический поиск информации, собранной из ИТ-инфраструктуры. При поиске в реальном времени отображаются события по мере их возникновения, в то время как исторический поиск основан на информации, хранящейся в базе данных событий. Оба типа поиска включают простой поиск по ключевым словам и структурированные поисковые запросы, которые позволяют выполнять поиск на основе определенных атрибутов и значений событий, а затем группировать результаты по атрибутам.

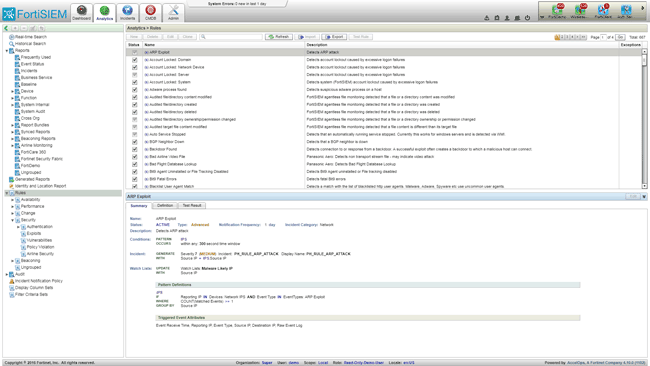

Рисунок 16. Исторический поиск FortiSIEM

FortiSIEM постоянно отслеживает инфраструктуру и предоставляет информацию, которую можно использовать для анализа производительности, доступности и безопасности. Для оперативного реагирования на события безопасности необходимо своевременно получать предупреждения о возникновении исключительных, подозрительных или потенциальных неисправностей и нарушений. Для этого используются правила, определяющие условия, на которые следует обратить внимание и которые инициируют инцидент. FortiSIEM включает в себя более 500 системных правил, а также редактор для генерации собственных правил.

Рисунок 17. Страница управления правилами FortiSIEM

Отчеты представляют собой заранее определенные поисковые запросы. FortiSIEM включает в себя большой каталог отчетов для общих устройств и задач анализа, которые можно использовать и настраивать под собственные нужды.

Рисунок 18. Пример автоматически сгенерированного отчета

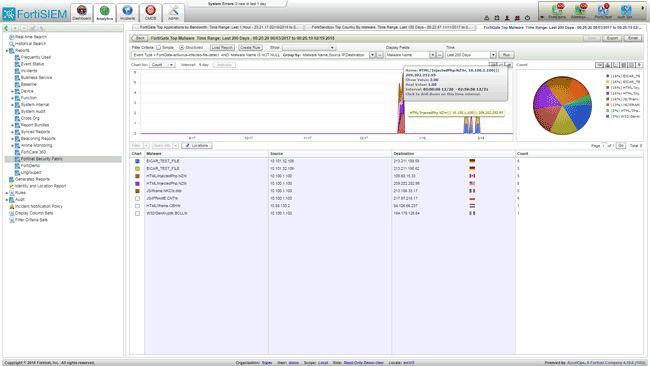

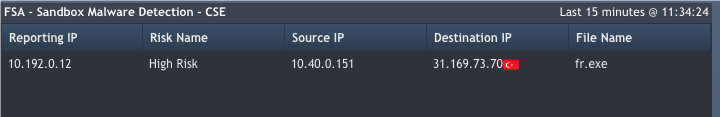

Обнаружение вредоносных программ

Обнаружение вредоносных программ осуществляется c помощью сетевой песочницы FortiSandbox.

FortiSandbox фиксирует некоторую вредоносную активность, а поскольку FortiSandbox является отслеживаемым устройством для FortiSIEM, то будет сгенерировано событие по обнаружению вредоносов, будет обновлена соответствующая панель мониторинга на FortiSIEM, и будет сформировано правило оповещения об этом инциденте. Также автоматически может быть сформировано правило FortiSIEM, позволяющее передавать команды на устройства для блокировки вредоносных активностей.

Рисунок 19. Оповещение панели мониторинга FortiSIEM об обнаруженном вредоносном файле

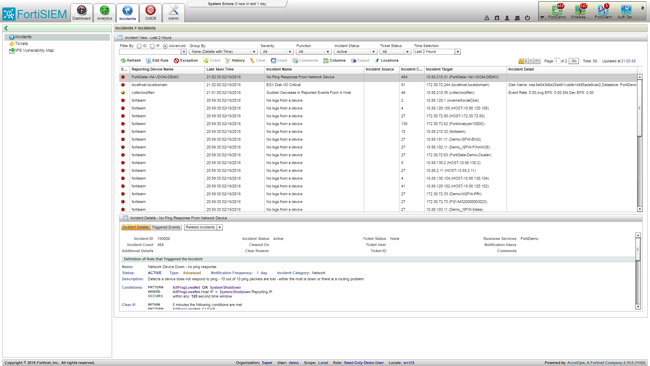

Управление угрозами

Благодаря средствам FortiSIEM у администратора всегда есть возможность просмотреть резюме инцидента, содержащее информацию о том, кто передал информацию об инциденте, какого рода этот инцидент, к какому бизнес-сервису инцидент относится, количество инцидентов. По этой информации можно сделать вывод о критичности инцидента.

Рисунок 20. Резюме инцидента (нижняя часть интерфейса администратора FortiSIEM), выделенного из списка зафиксированных инцидентов

По каждому инциденту доступна детальная информация, где можно отследить события, по которым этот инцидент формировался, просмотреть детальный лог события. Таким образом, можно сформировать дополнительное правило корреляции. Правила строятся иерархическим способом с возможностью корреляции большого числа критериев.

Рисунок 21. Лог инцидента в FortiSIEM

Для управления угрозами администратору доступен исторический поиск, по которому можно отследить конкретный тип угрозы и увидеть конкретные события за определенный отрезок времени.

Схемы лицензирования FortiSIEM

Лицензии FortiSIEM служат для доступа к основным функциям обнаружения сетевых устройств. В число устройств входят коммутаторы, маршрутизаторы, межсетевые экраны, серверы и т. д. FortiSIEM распространяется в виде постоянной лицензии или в виде подписки. Каждая лицензия поддерживает сбор и корреляцию данных, создание предупреждений и оповещений, составление отчетов, анализ, поиск и оптимизацию репозитория данных, включает 10 EPS (событий в секунду) на одно сетевое устройство (коммутатор, маршрутизатор, межсетевой экран и т. д.) и 2 EPS на конечное устройство (серверы Windows, Linux, конечные станции пользователей и т. д.). Для инфраструктурных заказчиков предлагается лицензия FortiSIEM All-In-One. Отдельно лицензируются агенты расширенного мониторинга Windows, на каждого агента рассчитано 2 EPS. Поддержка FortiCare также покупается отдельно (от 1 до 5 000 устройств).

Базовый объем обслуживания FortiSIEM All-In-One включает в себя до 50 устройств и 500 EPS.

Выводы

Решение FortiSIEM является полнофункциональной SIEM-системой, интегрированной с фабрикой безопасности Fortinet Security Fabric и другими продуктами Fortinet (FortiGate, FortiClient, FortiWeb и FortiMail и т. д.) для более оперативной идентификации первоисточников угроз и принятия необходимых мер устранения угроз и предотвращения нарушений в будущем.

В настоящий момент FortiSIEM поддерживает подключение к примерно 400 устройствам и приложениям сторонних производителей (Alcatel-Lucent, Amazon, Apple, CentOS, Checkpoint, Cisco, Dell, GitHub, Google, HP, Huawei, IBM, McAfee, Microsoft, Nginx, Oracle, Postgres, Redhat, Symantec, TrendMicro, VMware, WatchGuard и т. д.), контролируя их конфигурацию, производительность, нагрузку, состояние. Ожидается, что в ближайшее время возможности FortiSIEM пополнятся интеграцией с отечественными средствами защиты информации, в частности с продуктами «Лаборатории Касперского».

Производители FortiSIEM предусмотрели несколько сценариев внедрения и вариантов поставки продукта, позволяя даже небольшим компаниям повысить уровень осведомленности о состоянии инфраструктуры и информационной безопасности до приемлемого уровня.

Достоинства:

- Комплексное средство анализа состояния сети в режиме реального времени.

- Высокая производительность и скорость анализа событий в режиме реального времени.

- Большое число правил корреляции и генерируемых отчетов, доступных при внедрении продукта из коробки.

- Большое число протоколов интеграции со сторонними устройствами и системами.

- Взаимная корреляция данных анализа SOC и NOC.

- Реализация практически любого сценария реагирования на инцидент безопасности, проведение расследования за счет возможности определения цепочки последовательных действий.

- Автоматизация процессов обнаружения угроз и аномалий.

- Автоматизация процессов регистрации и контроля инцидентов, с последующей возможностью их расследования.

- Контроль за состоянием инфраструктуры.

- Наличие агентов сбора данных и мониторинга для Microsoft Windows и агентов контроля целостности файлов для Linux.

- Поддержка нескольких сценариев развертывания.

- Поддержка горизонтального масштабирования и виртуализированной архитектуры.

- Гибридная архитектура базы данных.

- Распределенная корреляция событий в режиме реального времени.

- Оперативная настраиваемая обработка журналов.

- Предусмотрено несколько сценариев развертывания в зависимости от нужд и инфраструктуры заказчика.

Недостатки:

- Отсутствие русской локализации.

- Отсутствует поддержка подключения к ФинСерт или ГосСОПКА (актуально для отечественного рынка).

- В настоящей версии FortiSIEM нет поддержки технологии поведенческой аналитики пользователей и сущностей UEBA (User and Entity Behavior Analytics), однако ее внедрение планируется в ближайших релизах.