Сертификат AM Test Lab

Номер сертификата: 552

Дата выдачи: 22.12.2025

Срок действия: 22.12.2030

- Введение

- Функциональные возможности Efros DefOps NAC

- Архитектура работы Efros DefOps NAC с EDO-агентами

- Системные требования Efros DefOps NAC

- Лицензирование и техподдержка Efros DefOps NAC

- Работа с системой Efros DefOps NAC

- Сценарии применения Efros DefOps NAC

- Выводы

Введение

С каждым годом ИТ-инфраструктура крупных компаний становится всё сложнее, а периметр — более размытым, что создаёт дополнительные угрозы ИБ. Популярность дистанционного и гибридного форматов работы только осложняет организацию безопасного доступа к корпоративной сети. Добавляет сложностей и политика использования сотрудниками для рабочих целей собственных устройств (Bring Your Own Device, BYOD).

Различным категориям пользователей — сотрудникам, клиентам, партнёрам, подрядчикам и консалтинговым консультантам — требуется дать определённый уровень доступа к корпоративным ресурсам. Доступ может предоставляться как устройствам во внутренней сети, так и подключающимся дистанционно. Задача, которая стоит сейчас перед службами ИТ и ИБ, — создать порядок из хаоса соединений внутри организации и за её пределами, желательно с гибкими настройками политик безопасности и управлением из единой консоли.

Стоит учитывать, что киберпреступники активно атакуют этот канал, нацеливаясь на различные элементы корпоративной экосистемы: например, взламывают подрядчиков для проникновения через цепочки поставок или используют личные устройства сотрудников как точки входа во внутреннюю сеть. Для защиты корпоративных сетей путём регулирования и контроля всех подключений стоит использовать системы контроля сетевого доступа (Network Access Control, NAC).

Компания «Газинформсервис» является одним из ведущих российских системных интеграторов в сфере безопасности, а также разработчиком собственных решений для защиты информации. Представленная ею система Efros DefOps NAC способна обеспечить безопасный и управляемый доступ к информационным ресурсам организации. Продукт предназначен для контроля сетевого доступа, организации управления подключениями, а также проверки устройств пользователей на соответствие стандартам ИБ (обеспечение комплаенса).

В этом обзоре мы рассмотрим именно возможности использования Efros DefOps NAC при работе в связке с агентами Efros Defence Operations (EDO-агентами).

Функциональные возможности Efros DefOps NAC

Хотя Efros DefOps NAС является одним из модулей Efros Defence Operations (Efros DefOps), он может использоваться как полностью самостоятельное решение.

Система Efros DefOps NAC позволяет реализовать централизованный контроль доступа к цифровым ресурсам организации за счёт определения политик и правил доступа в сеть для пользователей и администраторов, осуществлять непрерывный контроль состояния оконечных сетевых устройств на предмет соответствия политикам безопасности.

В Efros DefOps NAC реализованы следующие функциональные возможности:

- Контроль проводных, беспроводных и удалённых (VPN) подключений.

- Поддержка аутентификации по стандарту 802.1x (доступ в сеть по учётным данным, цифровым сертификатам, MAC-адресам).

- Гибкие политики авторизации: загружаемые ACL, назначение VLAN и ACL, перенаправление на URL, поддержка RADIUS CoA и др.

- Управление доступом к активному сетевому оборудованию с поддержкой протоколов TACACS+ (включая авторизацию выполняемых на оборудовании команд) и RADIUS.

- Интеграция со службами каталогов: MS Active Directory, FreeIPA, OpenLDAP, Ald Pro.

- Профилирование подключаемых устройств и разграничение доступа на его основе.

- Широкий спектр поддерживаемых методов аутентификации, встроенный центр управления сертификатами PKI (Public Key Infrastructure).

- Создание гостевых порталов с возможностью саморегистрации пользователей по СМС и email.

- Детальное журналирование каждой сессии подключения для выявления инцидентов ИБ и контроля корректности настройки сетевых политик доступа.

- Проверка подключаемых устройств на соответствие политикам безопасности с помощью EDO-агентов.

Отдельно стоит отметить, что Efros DefOps, в состав которого входит Efros DefOps NAC, обладает сертификатом ФСТЭК на соответствие 4-му уровню доверия, благодаря чему это NAC-решение можно использовать во всех информационных системах, в которых не циркулируют сведения, составляющие государственную тайну.

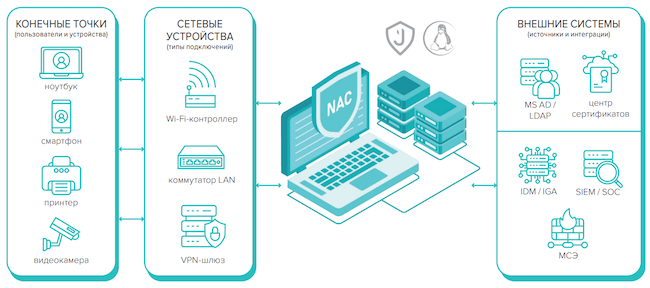

Рисунок 1. Схема работы Efros DefOps NAC

Efros DefOps NAC может функционировать как по безагентской схеме, так и через EDO-агенты — специализированные приложения, которые устанавливают на конечные устройства. Они получают действующие политики ИБ от сервера, проводят комплексную проверку рабочих мест и передают информацию о её результатах основной платформе.

Возможности EDO-агента:

- Поддержка ОС Windows, Linux, MacOS.

- Централизованное обновление через сервер Efros DefOps NAC.

- Проверка АРМ пользователей на соответствие политикам безопасности по более чем 80 параметрам.

- Надёжная проверка состояния антивирусных программ от «Лаборатории Касперского» — проверяется не просто название запущенной службы, а текущий статус защиты.

- Встроенный суппликант (компонент на устройстве, которое запрашивает аутентификацию) для поддержки 802.1х. При этом проверка статуса соответствия устройства требованиям политики безопасности осуществляется непосредственно в момент подключения, а не после предоставления базового доступа к сети.

- Уведомление пользователя при несоответствии АРМ политикам безопасности (в web-интерфейсе).

- Проверка политики контроля целостности объектов до загрузки ОС, в т. ч. вмешательств в работу самого агента.

- Сбор логов событий на конечной точке.

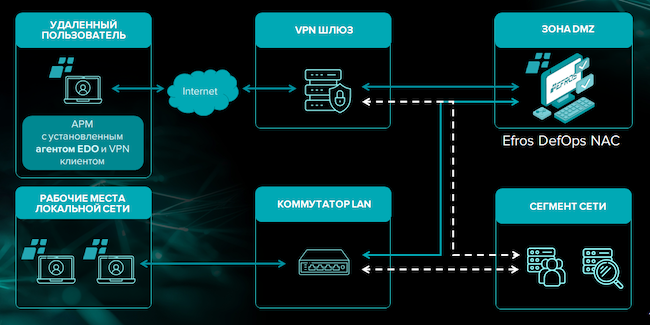

Для контроля доступа к сети удалённых рабочих мест EDO-агент может функционировать в связке с VPN-клиентом, при этом вендор предлагает готовые интеграции с «КриптоПро NGate» и «С-Терра». В этом случае запрос на подключение к корпоративной сети проходит через VPN-шлюз и попадает в демилитаризованную зону (Demilitarized Zone, DMZ), где обрабатывается сервером Efros DefOps NAC. В случае получения положительного ответа от сервера (подтверждения комплаенса), VPN-шлюз динамически меняет уровень доступа для рабочего места на запрашиваемый.

Архитектура работы Efros DefOps NAC с EDO-агентами

Архитектура Efros DefOps NAC построена по многокомпонентной схеме, включающей центральный сервис и агентское ПО. EDO-агент работает в связке с основной платформой, обеспечивая управление доступом пользователей к корпоративным ресурсам при проводных и беспроводных подключениях. Решение определяет текущий уровень защищённости рабочих мест и их соответствие внутренним политикам ИБ организации.

EDO-агент устанавливается на рабочие станции (удалённых пользователей или находящиеся в локальной сети организации), где выполняет проверку на соответствие требованиям безопасности: проверяет наличие актуальных антивирусных обновлений, критических компонентов ОС и соблюдение других установленных политик ИБ. На основании результатов проверки система принимает решение о разрешении или ограничении доступа устройства и пользователя к корпоративной сети.

Рисунок 2. Архитектура Efros DefOps NAC и EDO-агентов

Системные требования Efros DefOps NAC

Решение Efros DefOps NAC в версии 2.13 может быть развёрнуто либо на базе платформы контейнеризации Docker, либо в инфраструктуре оркестрации контейнеризированных приложений Kubernetes.

Требования к программной части сервера для развёртывания Efros DefOps NAC представлены в таблице.

Таблица 1. Требования к программному обеспечению сервера Efros DefOps NAC

Элемент | Параметр |

Операционная система | Astra Linux Special Edition (v. 1.7, v. 1.8) с ядром Linux 5.10.176-1-generic и выше; РЕД ОС (v. 7.3) |

Поддерживаемые внешние СУБД | Jatoba (кластерная версия и standalone-дистрибутив); PostgreSQL 14 и выше (standalone-дистрибутив) |

Прикладное ПО (на базе Docker-контейнера) | Система контейнерной изоляции приложений Docker v. 25.0.5 и выше (docker.io из состава ОС Astra Linux Special Edition (v.1.7)); Система контейнерной изоляции приложений Docker v. 25.0.7 и выше (docker-ce из состава РЕД ОС (v.7.3)); Система сборки, запуска и управления множеством контейнеров Docker-compose v. 2.4.0; Распределённая платформа потоковой обработки Confluent Kafka v. 5.5.15; Служба поиска OpenSearch v. 1.3.19; Система хранения MinIO v. 220218; Nginx v. 1.27.4 |

Прикладное ПО (на базе Kubernetes) | Strimzi kafka (v3.7.0\0.44.0); Служба поиска OpenSearch (v. 2.18.0); Kubernetes (v. 1.29.6); NGINX Ingress Controller – nginx 1.25; Система хранения MinIO v. 220218; External DNS v.1.15.2 |

Требования к аппаратной части зависят от среды развёртывания, в частности, от количества объектов защиты на базе Docker-контейнера или количества узлов дата-центра на базе Kubernetes.

Минимальные аппаратные требования к серверной части:

- Процессор — 12 ядер (от 2 ГГц);

- Оперативная память — 16 Гб;

- Жёсткий диск (ПК + СУБД) — 600 Гб;

- Сетевая карта — 1 Гбит/с.

Инсталляционные пакеты агентов входят в комплект поставки сервера Efros DO. Для контроля сетевых подключений агент устанавливается на рабочие места пользователей, при этом возможна массовая установка приложения через контроллер домена. Доступ пользователей к функциональности EDO-агента обеспечивается через интерактивный веб-интерфейс при помощи браузера.

Требования к рабочим местам для установки агентов представлены в таблице.

Таблица 2. Технические требования к агенту Efros DefOps

Элемент | Параметр |

Операционная система | Astra Linux Special Edition (v.1.7, v.1.8) x86_64; РЕД ОС (рабочая станция) (v.7.3) x86_64; Ubuntu 22.04 x86_64; macOS Monterey (v.12.6) x86_64; MS Windows (64-разрядные):

|

Браузер (для доступа к функциональности агента) | Google Chrome версии 130 и выше; Microsoft Edge версии 130 и выше; «Яндекс.Браузер» версии 24.10 и выше. |

Дополнительные требования к рабочим местам устанавливаются при подключении встроенных модулей: «Взаимодействие с VPN-клиентами», «Сбор событий», «Суппликант», «Контроль целостности до загрузки ОС».

Для взаимодействия Efros DefOps NAC с агентами необходимо обеспечить доступность портов, указанных в таблице.

Таблица 3. Требования к портам

Цель подключения | Порт (устройство) |

Для взаимодействия с Efros DO NAC | 9123/TCP (ПК с агентом) |

Для взаимодействия с агентом | 8443/TCP (сервер) |

TACACS+ | 49/TCP (сервер) |

DHCP | 67/UDP ( сервер) |

RADIUS | 1812,1813/UDP (сервер) |

RADIUS CoA | 1700,3799/UDP (сервер) |

Гостевые порталы | 5802/TCP (сервер) |

Дополнительные требования к портам устанавливаются при вводе комплекса Efros DefOps NAC в домен. Более подробную информацию по развёртыванию можно почерпнуть из технической документации, представленной на сайте вендора.

Лицензирование и техподдержка Efros DefOps NAC

Подбор лицензии осуществляется индивидуально: лицензируется сам модуль Efros DefOps NAC, т. е. серверная часть, а также подключения к комплексу (по количеству пользователей / рабочих мест). Лицензии на количество подключений являются конкурентными, т. е. после отключения пользователя / рабочего места от сети лицензия высвобождается. Эти лицензии являются бессрочными.

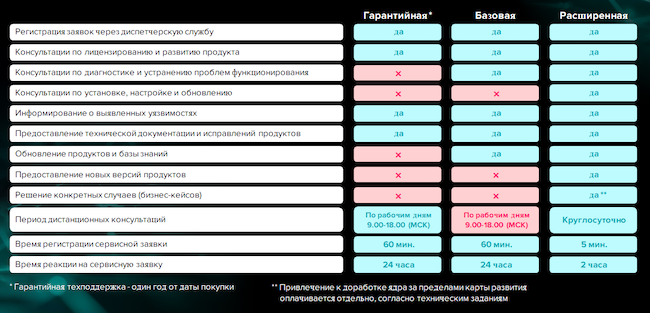

Базовые требования к продукту, расчёт спецификаций и проверка работы системы в сети заказчика может быть определена в ходе пилотного внедрения. Также клиенту предлагается приобрести срочную лицензию на техническую поддержку — базовую или расширенную (помимо гарантийной, действующей 1 год с даты покупки продукта).

Рисунок 3. Варианты технической поддержки

Работа с системой Efros DefOps NAC

Рассмотрим возможности работы Efros DefOps NAC при использовании EDO-агентов на рабочих местах пользователей.

Предварительная настройка

Для работы с агентами перед запуском системы Efros DefOps NAC требуется выполнить следующие действия:

- Добавление источников данных. Сначала настраивается интеграция с LDAP, Active Directory и профилями сертификатов, в зависимости от необходимых методов аутентификации. Комплекс может работать также и с внутренней БД пользователей.

- Регистрация сетевых устройств. Необходимо добавить коммутаторы доступа, беспроводные контроллеры или VPN-шлюзы — в зависимости от того, как пользователи будут подключаться к сети. Для сетевых устройств нужно настроить соответствующие профили оборудования.

- Настройка политик. Создаются политики доступа в сеть (аутентификации и авторизации), а также политики проверок рабочих станций для агентов.

- Настройка аутентификации (опционально). В случае использования MFA следующим шагом будет добавление и настройка RADIUS-токенов. Как правило, многофакторная аутентификация используется для усиления безопасности при удалённых подключениях.

Эти шаги обеспечивают корректную интеграцию модуля с ИТ-инфраструктурой и настройку базовых механизмов контроля доступа.

Подключение агентов

Для выполнения функции комплаенса на рабочие места необходимо установить приложение EDO-агента. При установке агента необходимо указать адрес сервера, под управлением которого он будет функционировать.

Рисунок 4. Настройка подключения к серверу Efros DefOps

После установки агента и успешного подключения к серверу Efros DefOps запускается процесс проверки устройства на соответствие требованиям политики безопасности. Запросив актуальную политику у сервера, агент проверяет параметры АРМ пользователя с заданной периодичностью и передаёт результаты мониторинга обратно на сервер.

Настройка EDO-агента

В системе предусмотрено 2 способа управления EDO-агентом:

- Удалённое управление через сервер. Когда агент подключён к центральному серверу Efros DefOps, применение политик безопасности можно осуществлять дистанционно.

- Локальное управление на устройстве (только для модуля сбора событий). При отсутствии соединения с сервером агент использует локальные настройки и параметры, полученные во время последней успешной синхронизации.

В веб-интерфейсе агента можно изменить заданные настройки, а также включать/отключать модули «Суппликант», «Сбор событий» и «Взаимодействие с VPN-клиентами» по мере необходимости.

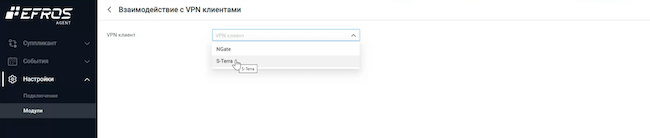

Рисунок 5. Настройка модулей в EDO-агенте

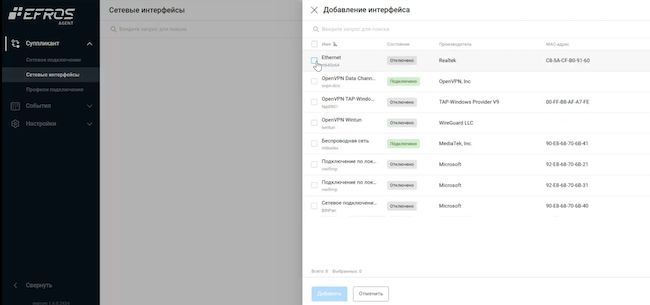

При подключении модуля «Суппликант» для подключения по стандарту 802.1х в веб-интерфейсе агента становится активным одноимённый раздел. Здесь необходимо выбрать сетевые интерфейсы, настроить профили подключений и указать метод аутентификации для проверки подлинности. После этого можно подключиться к сети, перейдя в подраздел «Сетевое подключение».

Рисунок 6. Настройка сетевых интерфейсов суппликанта

Другим распространённым сценарием работы агента Efros DefOps NAC является подключение к серверу с проверкой устройства на соответствие требованиям политик безопасности через VPN-шлюз. Для этого в веб-интерфейсе агента необходимо включить модуль взаимодействия с VPN-клиентами.

Рисунок 7. Настройка VPN-клиента

В выпадающем списке представлены доступные для подключения VPN-клиенты — «КриптоПро NGate» и «С-Терра». В дальнейшем вендор планирует расширить список поддерживаемых интеграций, а при необходимости настроить взаимодействие с другим VPN-клиентом уже сейчас — можно обратиться напрямую к нему.

Для реализации этого сценария нужно, чтобы на сервере Efros DefOps NAC было настроено взаимодействие с выбранным VPN-шлюзом, и сервер мог менять на нём уровень доступа устройства (активной VPN-сессии клиента) в зависимости от результатов проверки соответствия политикам безопасности.

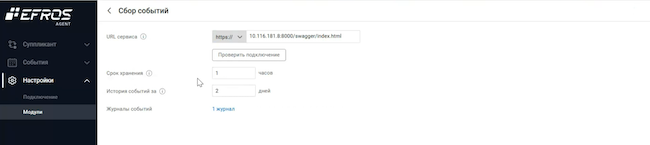

Модуль «Сбор событий» не относится к функциональности Efros DefOps NAC, а присутствует исключительно в EDO-агентах, работающих на ПК под управлением ОС Windows. Он может функционировать как под управлением сервера Efros DefOps, так и автономно.

Рисунок 8. Настройка политики сбора событий на агенте

Для настройки сбора событий необходимо ввести адрес сервиса API принимающей стороны, установить срок хранения событий на случай невозможности их передачи по заданному URL-адресу в режиме реального времени, задать историю событий — количество дней, за которые должны быть собраны и отправлены события при включении агента и/или включении модуля сбора событий на агенте. Также здесь настраиваются журналы (Event Log) и фильтрация (исключения) событий.

Далее мы рассмотрим настройку агентов через веб-интерфейс сервера Efros DefOps NAC.

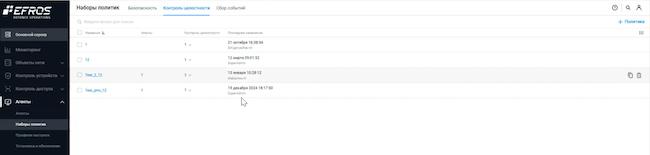

Управление агентами через сервер Efros DefOps

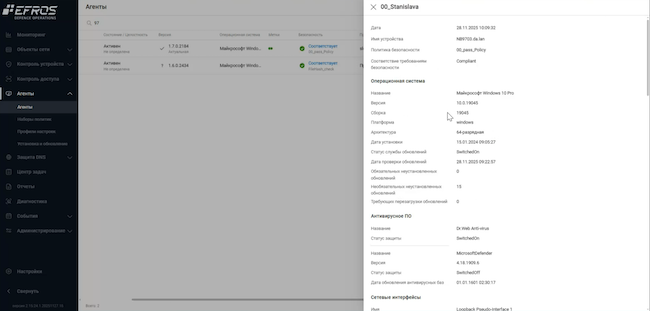

В разделе «Агенты» отображается список агентов, уже настроенных на АРМ пользователей. По каждому элементу в списке доступна информация о его текущем состоянии (активности), а также сведения об устройстве, на котором функционирует агент: характеристики ОС, информация об антивирусном ПО, сетевые параметры.

Рисунок 9. Информация по конкретной АРМ, доступная через EDO-агент

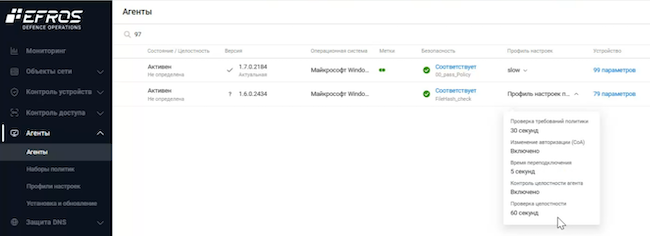

Здесь же можно посмотреть политику безопасности, назначенную агенту, и результаты её проверки («Соответствует» / «Не соответствует»). В профиле настроек можно проверить периодичность проверки заданных требований.

Рисунок 10. Настройка периодичности проверок

Настройка политик безопасности

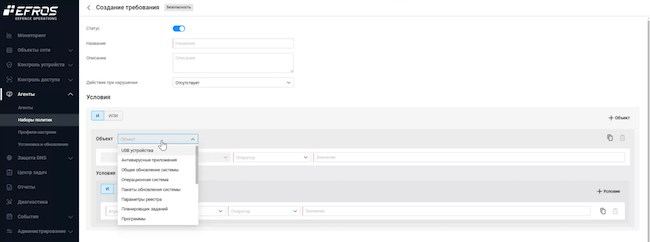

Корректировка существующих политик и создание новых производится в разделе «Наборы политик». При создании политики необходимо задать набор требований — перечень проверок и заданных условий, которым должно соответствовать подключаемое устройство.

Для этого необходимо выбрать объекты проверки, их атрибуты, которые необходимо проверить, и задать значения по каждому из атрибутов.

Рисунок 11. Пример требования к версии EDO-агента

В качестве объекта могут выступать: подключённые USB-устройства, антивирусное ПО, обновления ОС, параметры или разделы реестра, планировщик заданий и пр. Список доступных для проверки атрибутов зависит от выбранного объекта. Например, в качестве объекта можно назначить конкретный файл и контролировать его целостность по хеш-сумме, дате изменения или размеру.

Рисунок 12. Выбор объекта для установки требования

Такая проверка может быть назначена одному или нескольким агентам. Результат проверки можно использовать для разграничения доступа в сеть, т. е. прохождения правил авторизации.

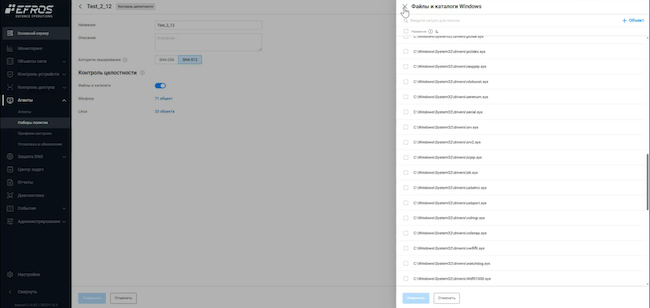

Отдельный модуль на сервере отвечает за настройку проверки контроля целостности до загрузки ОС на устройстве, результат которой можно использовать в качестве требования политики безопасности. В текущей версии доступен только контроль целостности по файлам.

Рисунок 13. Модуль контроля целостности до загрузки ОС

Чтобы задать проверку для выбранной ОС, нужно задать список файлов, целостность которых необходимо проверить, и дополнительно указать алгоритм хеширования.

Рисунок 14. Настройка контроля целостности файлов ОС

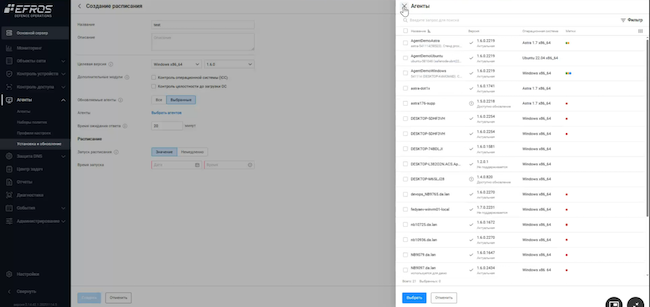

Для удобства на сервере доступна возможность централизованного обновления агентов. Чтобы создать расписание обновлений, необходимо выбрать ОС, название заранее загруженного на сервер инсталляционного пакета и указать, какие агенты следует обновить. Обновления можно загрузить немедленно либо отложить до установленной даты и времени.

Рисунок 15. Настройка расписания обновлений агентов

Сценарии применения Efros DefOps NAC

Наиболее часто Efros DefOps NAC применяют, чтобы обеспечить комплаенс рабочих мест. Исходя из этой функции, можно выделить 3 перспективных сценария применения системы.

Обеспечение безопасности удалённых рабочих мест

Проблема: использование личных устройств сотрудников для удалённого доступа стало объективной необходимостью для среднего и крупного бизнеса. Однако без специализированных инструментов контроля невозможно обеспечить проверку соответствия домашних компьютеров корпоративным стандартам безопасности, что создаёт значительные риски для защиты данных и инфраструктуры организации.

Выгоды от внедрения Efros DefOps NAC:

- Контроль проводных, беспроводных и удалённых подключений.

- Гибкие политики аутентификации и комплаенса (например, требования к BYOD-устройствам будут выше).

- Интеграции с VPN-шлюзами отечественных вендоров (например, «С-Терра», NGate).

- Интеграция с MFA для повышения безопасности доступа в сеть.

При этом EDO-агент можно использовать не только для установки на удалённые рабочие места, но и для контроля доступа устройств во внутренней сети организации.

Подключение к сети подрядчиков

Проблема: российские компании нередко страдают от атак через цепочки поставок. Если в 2024 году доля инцидентов, начавшихся с компрометации ИТ-сред подрядчиков, составила около 15 %, то в 2025 году этот показатель уже достиг 30 %. Нередко такие атаки приводят к шифрованию или уничтожению инфраструктуры целевой компании.

Выгоды от внедрения Efros DefOps NAC:

- Контроль подключаемых устройств подрядчиков на предмет соответствия политикам ИБ с использованием агента Efros DefOps.

- Сегментация сети — предоставление доступа только в целевой сегмент.

- Мониторинг подключений после успешной аутентификации.

- Передача информации в другие системы ИБ в случае возникновения инцидента.

Efros DefOps NAC позволяет предоставить доступ подрядчику к корпоративным ресурсам, максимально снизив риски атак через доверенные отношения.

Миграция с CISCO ISE

Проблема: до 2022 года платформа Cisco Identity Services Engine (Cisco ISE) доминировала на российском рынке корпоративных решений для контроля доступа к сети (NAC) в enterprise-сегменте (крупный бизнес). Однако приостановка деятельности Cisco в России и Беларуси вынуждает искать замену иностранному решению.

Выгоды от внедрения Efros DefOps NAC:

- Меньше времени на переобучение персонала и на переход за счёт Cisco-like пользовательского интерфейса.

- 90+ % функций Cisco ISE поддерживается в Efros DefOps NAC (исключение — SGT, PxGrid, поддержка MDM).

- Альтернатива использования Cisco AnyConnect + Cisco ISE — интеграция Efros DefOps NAC с российскими VPN-решениями.

- Полностью импортонезависимое решение (запись в реестре отечественного ПО № 18615).

- Сертификация ФСТЭК России УД4.

Настройка Efros DefOps NAC осуществляется аналогично Cisco ISE, при этом вся документация администратора доступна на русском языке.

Выводы

Система Efros DefOps NAC от компании «Газинформсервис» позволяет эффективно контролировать устройства пользователей и управлять доступом в корпоративную сеть. Решение даёт возможность настраивать правила подключения и мониторить их соблюдение за счёт аутентификации пользователей и конечных устройств.

Достоинства:

- Полностью российское решение, которое может использоваться в рамках импортозамещения и соответствует требованиям законодательства в части ИБ.

- Централизованный контроль доступа к корпоративной сети для пользователей и устройств.

- Обеспечение комплаенса рабочих мест внутренних и удалённых пользователей.

- Сегментация сети для предоставления безопасного доступа к ИТ-ресурсам подрядчикам и партнёрам.

- Привычный интерфейс пользователя и настройки, аналогичные Cisco ISE.

- Наличие готовых интеграций с российскими VPN-клиентами для контроля безопасности удалённых рабочих мест.

- Сессии пользователей контролируются не только в момент подключения, но и после успешной аутентификации.

- Возможность передачи сведений об инцидентах во внешние СЗИ — например, в SIEM.

- Решение одновременно поддерживает работу по агентской и безагентской (доступ по 802.1x) схемам. Широкий диапазон методов аутентификации, создание гостевых порталов позволяет контролировать доступ к сети для всего разнообразия офисного оборудования (включая IoT-устройства).

Недостатки:

- На момент обзора реализованы только 2 готовых интеграции с VPN-клиентами — NGate и «С-Терра». Вендор ведёт работы по интеграции с VPN-шлюзами «ФПСУ-IP» от «АМИКОН» и «Континент» от «Код Безопасности».

- Отсутствует возможность централизованной установки агентов средствами самого комплекса (EDO-агент нужно устанавливать либо вручную, либо через политики домена).

- Нет возможности запускать гибкие проверки на стороне АРМ, например, выполняя какой-либо скрипт. Параметры для проверки ограничены вендором.

- Работа EDO-агента не отображается в системном трее (статус подключения, статус соответствия АРМ требованиям политик), что может показаться неудобным для некоторых пользователей.

- Ограниченная функциональность агентов под MacOS.