Сертификат AM Test Lab

Номер сертификата: 422

Дата выдачи: 24.08.2023

Срок действия: 24.08.2028

- Введение

- Функциональные возможности Cyber Protego

- 2.1. Контроль периферийных устройств и портов

- 2 2. Контроль каналов сетевых коммуникаций

- 2.3. Контроль удалённого доступа к данным

- 2.4. Контроль хранимых данных

- 2.5. Работа с архивом событий

- 2.6. Технологии фильтрации контента

- 2.7. Мониторинг активности пользователя

- 2.8. Новые возможности Cyber Protego 10.0

- Архитектура Cyber Protego

- Лицензирование Cyber Protego

- Системные требования Cyber Protego

- Сценарии использования Cyber Protego

- Выводы

Введение

Повсеместная цифровизация нашей жизни становится необходимым благом, которое помогает упростить и оптимизировать множество процессов как в повседневных делах, так и в служебных задачах. Последствия цифровизации — это увеличение количества гаджетов, рост нагрузки, генерация и накопление огромного количества данных, в том числе конфиденциальной информации.

Выстраивая комплексную эшелонированную киберзащиту, необходимо минимизировать не только технологические риски и внешние угрозы, но и человеческий фактор, когда угроза может исходить от инсайдера. По тем или иным причинам сотрудник может пойти на правонарушение, например передав ценные финансовые или любые другие корпоративные данные конкурентам.

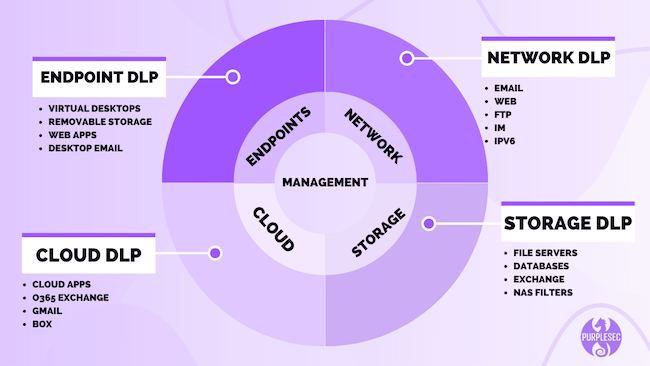

Выявлением, отслеживанием и предотвращением любых неавторизованных операций с данными ограниченного доступа занимаются системы класса DLP (Data Leak Prevention, предотвращение утечки данных). Ключевая задача зрелой DLP-системы — автоматическое принятие решения о возможности передачи, печати, сохранения информации.

DLP-системы позволяют:

- контролировать любые перемещения данных;

- защищать от утечек информации по сети и через устройства;

- обнаруживать данные в хранилищах;

- выполнять контентный анализ и фильтрацию в настоящем времени;

- отслеживать активность пользователя, расследовать инциденты, анализировать репутацию, лояльность и т. д.

Рисунок 1. Области предотвращения утечки информации

Современные DLP-системы являются зрелой частью рынка ИБ и развиваются в сторону повышения автоматизации, усиления модулей машинного обучения для прогнозирования угроз, оптимизации работы продукта в целом.

Мы неоднократно проводили встречи с экспертами по теме нынешнего состояния DLP-продуктов. Также в нашем тематическом разделе по средствам защиты информации можно ознакомиться с аналитикой, практикой и обзорами систем предотвращения утечек данных.

Компания «Киберпротект» — российский разработчик инфраструктурного программного обеспечения, систем резервного копирования и защиты от утечки данных (DLP) — представила обновлённую версию DLP-системы корпоративного уровня Cyber Protego.

Компания с 2016 года активно разрабатывает и внедряет экосистему ориентированных на отечественный рынок продуктов. В команде «Киберпротекта» — высококвалифицированные ИТ-специалисты России: разработчики, инженеры, менеджеры, эксперты.

Рисунок 2. Экосистема продуктов компании «Киберпротект»

Продукты компании имеют сертифицированные ФСТЭК России версии, внесены в реестр отечественного ПО. С «Киберпротектом» работают заказчики из системы госуправления, сферы образования, финансов, промышленности, ретейла, медицины, телекома и других отраслей. При разработке своей DLP-системы «Киберпротект» использовала технологии DeviceLock, которые больше не присутствуют на российском рынке.

В этом обзоре подробно рассмотрим возможности российской DLP-платформы Cyber Protego версии 10.0.

Функциональные возможности Cyber Protego

Программный комплекс Cyber Protego использует как контекстные, так и основанные на анализе контента методы контроля данных, обеспечивая качественную защиту от утечки информации.

Рисунок 3. Схема контроля операций с данными в Cyber Protego

Контроль периферийных устройств и портов

В среде Windows обеспечивается полный контроль доступа к различным устройствам, таким как съёмные накопители (USB, карты памяти, eSATA и др.), приводы CD / DVD / BD / Floppy, жёсткие диски, ленточные накопители, адаптеры Wi-Fi и Bluetooth, устройства Apple iPhone / iPod touch / iPad, MTP-устройства (телефоны на базе Android, Windows Phone и др.), принтеры (локальные, сетевые и виртуальные), модемы, цифровые камеры, сканеры. Поддерживаются порты USB, FireWire, IrDA, COM, LPT.

В Linux и macOS поддерживается контроль доступа к съёмным носителям и портам USB. В macOS реализован дополнительный контроль адаптеров Wi-Fi и Bluetooth, портов FireWire и COM.

В терминальных сессиях Cyber Protego дополнительно контролирует перенаправленные диски (съёмные, оптические, жёсткие), USB-устройства и принтеры (и, соответственно, порты USB и COM).

Контроль каналов сетевых коммуникаций

В Cyber Protego реализован комплексный контроль сетевых коммуникаций и независимый от приложений контроль трафика.

Встроенный IP-файрвол и белые списки позволяют DLP-системе эффективно работать с VPN-подключениями, P2P и прокси-трафиком.

Белые списки каналов сетевых коммуникаций дают возможность задавать исключения из контроля на основе таких признаков, как IP-адреса, имена хостов, используемые порты, идентификаторы отправителей и получателей и т. д.

Рисунок 4. Перечень возможностей и технологий Cyber Protego

Контроль буфера обмена

Cyber Protego контролирует операции обмена данными в Windows как между приложениями, так и в пределах одного из них. Кроме того, реализован контроль снимков экрана (для приложений и клавиши PrintScreen).

Администратор может задать как общие настройки (запретить буфер обмена для всех типов данных), так и частные (например, запретить только текстовые данные).

Контроль удалённого доступа к данным

Cyber Protego предлагает особенную технологию контроля в терминальных средах.

Основной принцип модели безопасности при использовании терминальных сессий заключается в том, что пользователю на тонкий клиент (который, кстати, может быть и мобильным устройством) передаётся только изображение. В то же время при подключении к удалённой ОС возникают новые каналы передачи данных — проброшенные диски, буфер обмена, которые злоумышленник может использовать для переноса информации на неконтролируемый компьютер. Cyber Protego способен отслеживать, блокировать передаваемые или записываемые таким образом данные, выполнять их контентный анализ и фильтрацию. При этом на терминальном сервере будет осуществляться контроль других стандартных каналов (принтеры, почта, мессенджеры и другие). Таким образом, возможно реализовать защищённую среду, в которой и пользователи могут полноценно работать удалённо, и данные не остаются без защиты.

Рисунок 5. Контролируемый удалённый доступ к данным в Cyber Protego

Контроль хранимых данных

Система осуществляет глубокое сканирование инфраструктуры предприятия на наличие конфиденциальной информации в хранимых данных. В объекты сканирования Cyber Protego входят рабочие станции и серверы Windows (файловая система, подключённые периферийные устройства), общие сетевые ресурсы и сетевые хранилища на любых платформах, локальные папки синхронизации облачных сервисов файлового обмена и базы данных Elasticsearch.

Сканирование может проводиться в ручном и автоматическом (в соответствии с расписанием) режимах, также есть опция удалённого сканирования объекта без установки агента на сканируемую рабочую станцию.

Рисунок 6. Действия Cyber Protego при обнаружении конфиденциальных данных

В зависимости от политики безопасности к обнаруженным данным могут применяться заданные администратором действия: удаление информации (в т. ч. гарантированное), удаление контейнера (если нарушение выявлено в файле внутри контейнера или архива), изменение прав доступа (только для файловой системы NTFS), протоколирование, тревожное оповещение администратора, оповещение локального пользователя, шифрование (только с использованием EFS в файловой системе NTFS).

Поддерживаются статическое и динамическое формирование списка сканируемых компьютеров, создание отчётов, автоматическая установка и удаление агента.

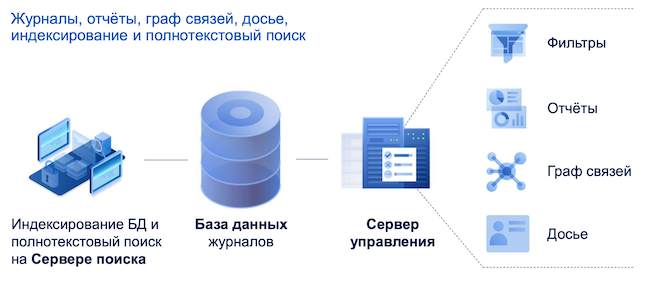

Работа с архивом событий

Для удобной работы с массивом событий, зафиксированных системой, разработчики Cyber Protego реализовали систему фильтров, а также ручной и автоматизированный полнотекстовый поиск по архиву событий и по содержимому теневых копий. Пользователю предлагают:

- развитый синтаксис поисковых запросов;

- поиск по шаблонам контентных правил и свойствам данных;

- поиск по расписанию с отправкой результатов на электронную почту;

- индексирование всех данных сервера управления, включая теневые копии, журналы нажатий клавиш, остальные журналы.

Сервер полнотекстового поиска способен индексировать несколько серверов с БД событий и теневых копий, что снижает нагрузку на сеть в географически распределённых инфраструктурах.

Рисунок 7. Работа с архивом событий в системе Cyber Protego

По каждому пользователю система аккумулирует множество данных и событий, которые формируют уникальный портрет сотрудника в виде карточки-досье, включая результаты автоматического анализа отклонений его поведения от нормы и от поведения группы, к которой он принадлежит, на основе данных из журналов событий, хранимых в централизованном архиве.

Рисунок 8. Примеры графа связей и досье пользователя в Cyber Protego

В карточке отображаются условный индикатор лояльности пользователя, диаграмма активности для локальных и сетевых каналов, сведения о действиях пользователей, интерактивный отчёт с графом связей.

Технологии фильтрации контента

Cyber Protego поддерживает текстовые данные и бинарные файлы, автоматически определяет тип файла (более 5300 типов), распознаёт свойства файлов и документов. Учитываются объекты буфера обмена (файлы, текст, изображения, аудио, прочее). Поддерживаются контроль текста в графических изображениях (встроенных в другие файлы или в отдельных графических файлах) и объекты данных с метками классификатора Boldon James.

Для детектирования текстовых данных Cyber Protego применяет следующие методы:

- поиск по ключевым словам с применением морфологического анализа (для английского, французского, итальянского, немецкого, испанского / каталанского, русского, португальского и польского языков) по целым словам или частичному совпадению, в т. ч. с поддержкой транслитерации для русского языка;

- поиск по встроенным шаблонам регулярных выражений (номера кредитных карт, адреса, паспортные данные и т. д., более 90 шт.);

- встроенные отраслевые терминологические словари (более 160 шт.).

Для извлечения и анализа текста на изображениях в DLP-агенты встроено ядро OCR (Optical Character Recognition, оптическое распознавание символов), которое позволяет «читать» тексты на более чем 30 языках, включая русский, что, в свою очередь, обеспечивает контентную фильтрацию графических данных в режиме реального времени.

Помимо классических для DLP-решений методов детектирования текстовых данных, Cyber Protego также обеспечивает анализ расширенных свойств документов и файлов (имя, размер, наличие парольной защиты, наличие текста, дата и время последнего изменения, заголовок, тема, метки и категории документа, комментарии, авторы и др.).

Кроме того, в системе реализована технология цифровых отпечатков, которая производит анализ по частичному или полному совпадению с образцами документов, с поддержкой классификации образцов.

Одна из ключевых особенностей Cyber Protego состоит в том, что вся контентная фильтрация работает в режиме реального времени на рабочей станции, где установлен агент.

Правила контентного анализа могут быть:

- запрещающие (используем канал, но защищаемый документ не уйдёт);

- разрешающие (канал нельзя использовать, но определённые документы можно отправить);

- обнаруживающие (не влияет на запрет или разрешение передачи файла, но по результатам проверки может быть отправлено уведомление или создана теневая копия; это полезно, когда нет необходимости записывать в централизованный архив весь поток «сырых данных», но нужно фиксировать ценные факты).

Мониторинг активности пользователя

Cyber Protego предоставляет возможность вести видеозапись экрана пользователя, протоколировать все нажатия клавиш, сохранять информацию о процессах и приложениях, которые выполнялись и запускались.

Запись с дисплея может осуществляться в заданном интервале времени на основе параметров текущего состояния системы, срабатывания DLP-политики или других заданных событий, включая запись до момента их наступления.

Администратору доступны разнообразные настройки: частота снятия скриншотов, цветность и разрешение выходного видеопотока, независимые настройки для онлайн- и офлайн-профиля, валидация синтаксиса правил UAM (User Activity Monitor, мониторинг активности пользователя) перед активацией, приостановка записи при бездействии, логирование паролей.

Записи сеансов мониторинга активности автоматически попадают в единую базу данных Cyber Protego, имеется встроенный проигрыватель для воспроизведения записей, а также журнал запущенных приложений и нажатий клавиш. Локальный и центральный журналы сеансов мониторинга реализованы с поддержкой фильтрации записей по различным параметрам.

Важно отметить, что мониторинг активности может работать не только на основании простых триггеров, но и на базе правил анализа контента. Например, пользователь отправляет конфиденциальный документ, подсистема контентного анализа на агенте это видит и записывает видеопоток с экрана пользователя до и после недопустимого события.

Новые возможности Cyber Protego 10.0

В последнем (весна 2023 г.) выпуске Cyber Protego реализованы избирательный контроль доступа и событийное протоколирование в среде Linux («Альт Рабочая Станция 10») при использовании USB-устройств и съёмных накопителей. Это первый шаг разработчиков Cyber Protego на территорию Linux-систем, и вендор активно работает над расширением функциональности.

Также были внесены улучшения и исправления, направленные на повышение общей стабильности работы продукта. Из них можно отметить следующие:

- Обеспечена совместимость с системами на базе 11-го и более новых поколений процессоров Intel с технологией Intel Control-Flow Enforcement Technology (CET).

- Добавлена поддержка актуальных версий СУБД Microsoft SQL Server 2022 (включая редакцию SQL Server Express), PostgreSQL 13, 14, 15, а также Postgres Pro Standard 11 (11.5 или выше), 12, 13, 14, 15.

- Добавлен контроль протокола POP3.

- Улучшены возможности по аудиту прав доступа к файлам.

Архитектура Cyber Protego

Cyber Protego реализован в модульной архитектуре на основе базовых и опциональных компонентов. Это позволяет заказчику собрать индивидуально сбалансированную конфигурацию платформы, которая отвечает требованиям бюджета и обеспечивает надлежащую защиту от утечек.

В состав программного комплекса Cyber Protego входят три основные части: агент, сервер, консоль.

- Cyber Protego Agent — это ключевое звено системы. Агент устанавливается на рабочую станцию, автоматически запускается и обеспечивает защиту устройств и сети на машине-клиенте, оставаясь в то же время защищённым от вмешательства локального пользователя с любым уровнем прав.

- Cyber Protego Management Server — центральный сервер системы, обеспечивающий управление агентами с помощью политик, сбор и хранение данных теневого копирования и журналов аудита, а также сеансов мониторинга активности пользователей. Для хранения данных применяется Microsoft SQL Server или PostgreSQL. Для равномерного распределения нагрузки в локальной сети можно установить несколько экземпляров Management Server и серверов базы данных — этот сервер не лицензируется, количество его экземпляров разработчик не ограничивает.

- Cyber Protego Search and Discovery Server —дополнительный контейнерный компонент, включающий в себя модули для быстрого поиска текста в файлах теневого копирования и журналах, хранящихся на Cyber Protego Management Server, а также для сканирования и обнаружения хранимых данных.

- Центральная консоль управления — интерфейс для удалённого администрирования агентов и серверов Cyber Protego.

- Cyber Protego Group Policy Manager — оснастка для GPMC, позволяющая управлять агентами Cyber Protego посредством интеграции в групповые политики домена Active Directory.

- Редактор настроек агента — консоль для создания эталонных файлов настроек.

Серверы управления системой не только свободны от лицензирования, что позволяет балансировать нагрузку в сети и создавать мультифилиальную инфраструктуру DLP-системы, но также могут работать в модели «ведущий — ведомый» с выделением сервера консолидации. Он в автоматическом режиме собирает различные журналы с дочерних серверов, позволяя создать единую базу данных DLP-системы в распределённой серверной инфраструктуре, что актуально для больших организаций с филиалами.

Рисунок 9. Аккумуляция различных данных в системе Cyber Protego

Как видно из перечня выше, Cyber Protego поставляется с несколькими консолями управления. В данный момент команда разработчиков готовит выпуск новой консоли на базе веб-сервера, которая со временем заменит их.

Лицензирование Cyber Protego

Актуальная стоимость DLP-платформы Cyber Protego будет зависеть от выбранных компонентов, на официальном веб-ресурсе вендора можно получить консультацию.

Таблица 1. Лицензируемые компоненты Cyber Protego

Компонент | Лицензирование | Описание |

Device Control | Базовый компонент для Windows, Linux, macOS | Обеспечивает контроль доступа пользователей к локальным каналам передачи данных, включая все виды устройств и интерфейсов (Windows, macOS), к интерфейсу USB и съёмным накопителям (Linux) |

Web Control | Опциональный компонент для Windows | Обеспечивает контроль доступа пользователей к каналам сетевых коммуникаций |

Content Control | Опциональный компонент для Windows | Осуществляет контентный анализ и фильтрацию данных, передаваемых как через локальные каналы, так и по каналам сетевых коммуникаций |

User Activity Monitor | Опциональный компонент для Windows | Осуществляет видеозапись экрана пользователя, запись нажатий клавиш и регистрацию запущенных процессов на контролируемой системе при наступлении заданных событий |

Search Server | Опциональный серверный компонент | Обеспечивает полнотекстовый поиск по базе данных теневого копирования и событийного протоколирования |

Discovery | Опциональный серверный компонент | Позволяет выполнять сканирование рабочих станций и корпоративных сетевых ресурсов с целью обнаружения хранимых конфиденциальных данных с автоматическим устранением выявленных нарушений |

Вендор отдельно лицензирует контроль терминальных сессий (TS) по аналогии с лицензированием рабочих станций. Учёт лицензий выполняется на основе количества активных терминальных сессий. Лицензируемые компоненты: Device Control TS, Web Control TS, Content Control TS, User Activity Monitor TS.

Системные требования Cyber Protego

Отметим необходимые характеристики системы для развёртывания платформы Cyber Protego.

Таблица 2. Минимальные аппаратные требования к комплексу Cyber Protego

Компоненты | Требования | Операционная система |

Консоли управления | Процессор: Intel Core i3 Оперативная память: 1 ГБ Накопитель: 2 ГБ | Windows 7 / 8 / 8.1 / 10 / 11 до 22H2 включительно (32 / 64 бита); Windows Server 2008R2–2022 (32 / 64 бита) |

Агенты | Процессор: Intel Core i3 Оперативная память: 1 ГБ Накопитель: 1 ГБ | Windows 7 / 8 / 8.1 / 10 / 11 до 22H2 включительно (32 / 64 бита); Windows Server 2008R2–2022 (32 / 64 бита); «Альт Рабочая станция 10» (64 бита); macOS 10.15–11.2.3 (32 / 64 бита) |

Серверы | Процессор: Intel Core i5 с 4 ядрами Оперативная память: 4 ГБ Накопитель: 800 ГБ | Windows Server 2008R2–2022 (32 / 64 бита); SQL Express / Microsoft SQL Server 2012–2022 или PostgreSQL / Postgres Pro Standard 11.5 (и более новые) |

Агенты поддерживают работу в средах виртуализации: Microsoft RDS, Citrix XenDesktop / XenApp, XenServer, VMware Horizon View, VMware Workstation, VMware Player, Oracle VM VirtualBox, Windows Virtual PC.

Развёртывание и настройка Cyber Protego представлены вендором в нескольких режимах:

- интерактивная установка;

- установка без вмешательства пользователя;

- установка с помощью центральной консоли управления;

- установка через групповые политики;

- установка с помощью Cyber Protego Management Server.

Пошаговая инструкция по установке DLP-платформы для каждого из режимов есть в руководстве пользователя. Специалисту достаточно иметь опыт администрирования корпоративных информационных систем, требований по высокому уровню квалификации для развёртывания нет.

Рассмотрим работу Cyber Protego на демостенде в контексте популярных кейсов.

Сценарии использования Cyber Protego

Консоль управления платформой реализована в виде оснастки в классическом стиле: в поле слева — разделы и подразделы управления, в правой части — опции и расширенные настройки. Консоль минималистична, удобна и интуитивно понятна.

Как упоминалось выше, вендор работает над миграцией управления в веб-интерфейс. В ближайших выпусках веб-версии ожидаются просмотр событий и различные виды отчётов.

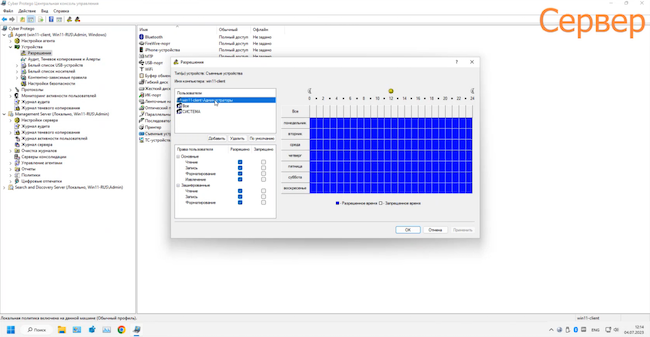

Контроль устройств пользователя

Для настройки агента, который устанавливается на рабочую станцию пользователя, перейдём в раздел «Agent». Агент организовывает контроль прав доступа и отправку событийных данных, которые собираются на сервере.

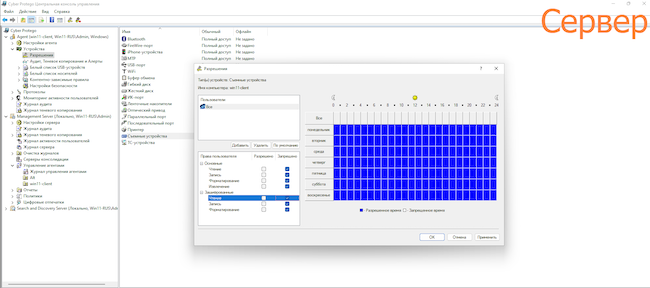

Рисунок 10. Настройки разрешений для съёмных устройств

В подразделе «Устройства → Разрешения» можно установить, какие пользователи имеют доступ к тем или иным устройствам или каналам связи. Перечень устройств отображается в правой части окна в табличном виде. Выберем «Cъёмные устройства».

В модальном окне слева администратор определяет пользователя или группу, в поле ниже задаёт права доступа. В случае пересечения прав приоритет всегда отдаётся запрещающим правилам.

В поле справа представлен удобный интерактивный календарь для организации доступа по расписанию.

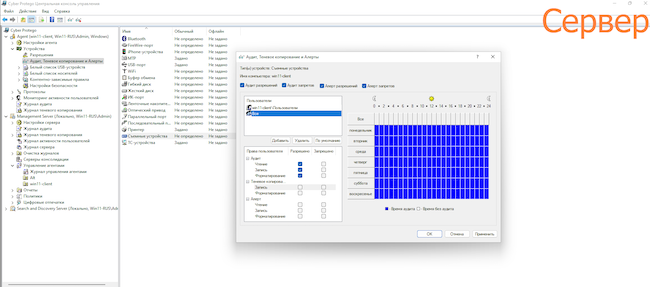

Укажем, какие действия пользователя при работе со съёмными устройствами будут фиксироваться и собираться на центральном сервере. Для этого выберем подраздел «Устройства → Аудит, Теневое копирование и Алерты».

Рисунок 11. Настройки протоколирования событий

В перечне устройств снова выберем «Cъёмные устройства». В модальном окне видим настройки протоколирования аудита, список пользователей и перечень контролируемых действий. Справа также представлено расписание.

Рассмотрим классический кейс из повседневной практики.

Контроль записи конфиденциальных данных на флешку

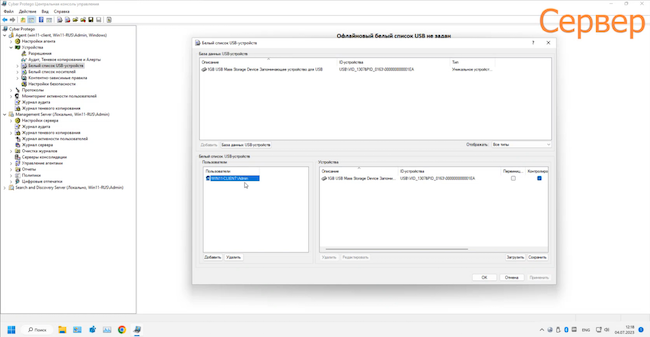

Задача: требуется запретить работать с флешками всем кроме администратора, последнему же разрешить работу только с определённой флешкой, но при этом запретить запись на неё конфиденциальных данных. Если подобная попытка предпринимается, то она должна быть зафиксирована на видео, а офицер ИБ должен получить оповещение на почту.

Рисунок 12. Запрет флешек для всех пользователей

В «Белом списке» укажем пользователя, который имеет полный доступ при работе с определённым флеш-накопителем. В нашем случае это пользователь «Admin».

Рисунок 13. Добавление пользователя и устройства в белый список

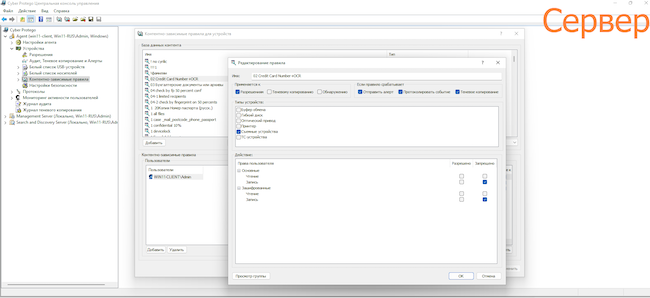

Создадим правило на базе контентного анализа (контентозависимое), чтобы пользователь «Admin» не смог передать файл содержащий конфиденциальные данные.

Рисунок 14. Добавление контентозависимого правила

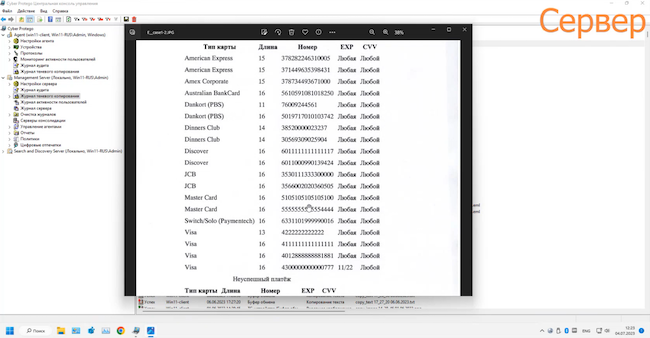

Для пользователя «Admin» установим правило контроля содержимого в записываемых на флешки документах, а именно — проверку наличия в них номеров кредитных карт.

Настроим запись экрана и запись нажатий клавиатуры при срабатывании контентозависимого правила.

Рисунок 15. Добавление правила мониторинга активности пользователя

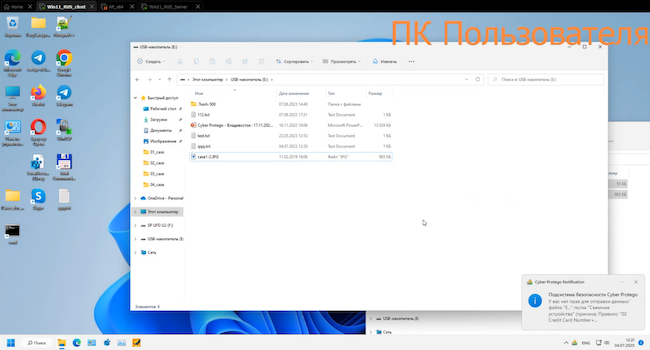

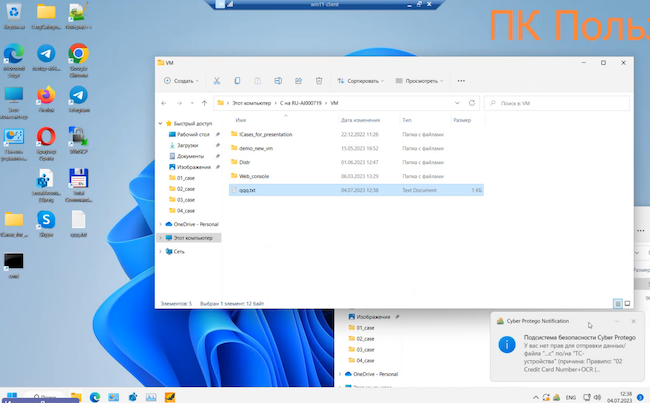

Перейдём на рабочую станцию пользователя и попробуем записать на флешку файлы в форматах JPG и DOC, содержащие данные кредитных карт. Флеш-накопитель полностью доступен пользователю «Admin».

Рисунок 16. Блокировка записи конфиденциальных данных

В нашем случае анализатор контента обнаружил запрещённые данные в двух файлах, о чём пользователя уведомили в нижнем правом углу экрана с указанием причины.

Проверим, как эта операция отображается на стороне сервера.

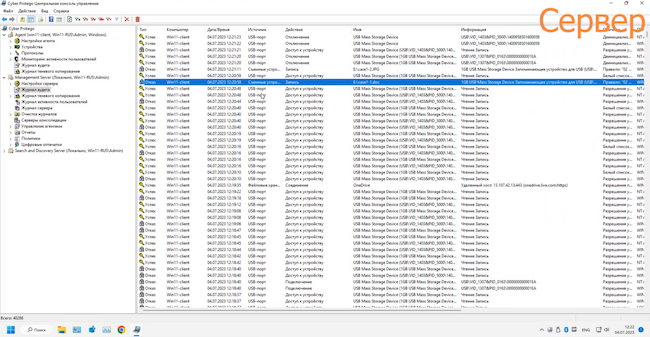

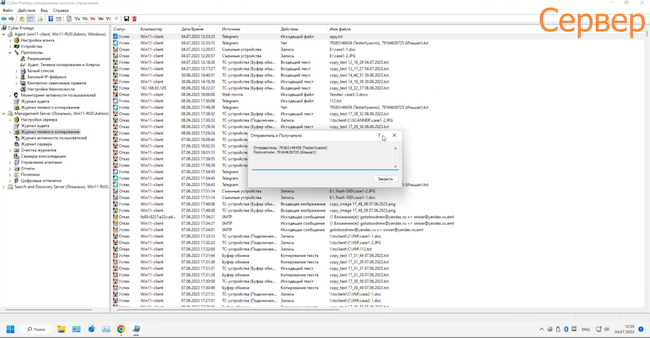

Рисунок 17. Журнал аудита

В журнале аудита протоколируются удачные и заблокированные попытки доступа к устройствам и различные операции.

Видим подробное отображение данных в табличном виде, в том числе информацию о запрете записи двух файлов, содержащих конфиденциальные данные.

Журнал теневого копирования позволяет администратору увидеть содержимое этих файлов.

Рисунок 18. Журнал теневого копирования

Агент на рабочей станции пользователя произвёл распознавание текста на изображении по технологии OCR, обнаружил данные номеров кредитных карт, далее сработало правило контентной фильтрации и запись на накопитель была успешно заблокирована несмотря на то, что он находится в белом списке USB-устройств для пользователя «Admin».

Кроме того, в журнале активности пользователя администратор Cyber Protego может посмотреть видеозапись экрана и протокол нажатий на клавиши в момент нарушения заданной политики безопасности (включая некоторый период до наступления этого события).

Рисунок 19. Журнал активности пользователя

Проигрыватель удобно встроен в оснастку, качество видео тонко настраивается. В правом поле отображаются перечень нажатых клавиш и список запущенных в этот момент процессов.

Проверим оповещение о заблокированной попытке записи, которое администратор Cyber Protego может получать в оперативном режиме.

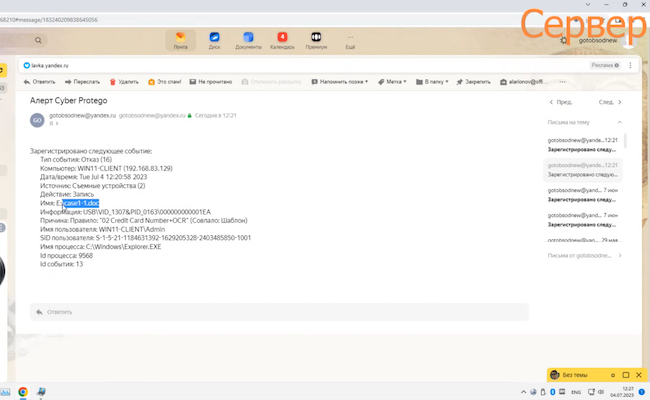

Рисунок 20. Оповещение о событии по электронной почте

В электронном письме видим уведомление от агента с подробным отчётом о типе события, времени, компьютере, источнике, файле, причине и т. д.

Уведомления удобны для оперативной оценки происшествия и быстрой реакции на него. Cyber Protego позволяет настроить аналогичные уведомления по протоколам Syslog и SNMP для организаций, где используются системы управления событиями (SIEM).

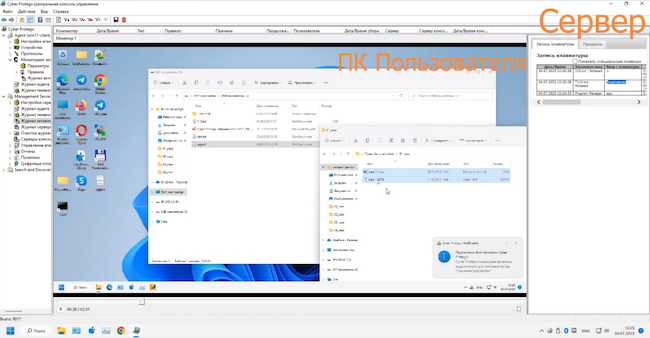

Контроль терминальной сессии

Для проверки этого сценария создавались такие же правила: контроль файлов на наличие номеров кредитных карт.

Рисунок 21. Контроль терминальной сессии

При попытке скопировать конфиденциальный файл с рабочей станции на проброшенный диск получаем отказ и уведомление об отсутствии прав. Добавим по этому поводу, что уведомления в углу экрана полностью индивидуализируются администратором — от необходимости их отображения до текста.

Контроль буфера обмена для удалённых пользователей осуществляется по такому же принципу.

Контроль Telegram

Настроим протоколирование событий для мессенджера Telegram, а затем с рабочей станции пользователя отправим через него текстовый файл и сообщения.

Рисунок 22. Telegram в журнале теневого копирования

Видим, что в журнале теневого копирования отобразились переписка и отправленный файл, а также информация о том, кому и когда были переданы эти данные. Есть возможность просмотра содержимого переписки и отправленного файла. Подробный отчёт позволяет быстро произвести расследование и оценку рисков.

В Cyber Protego можно заблокировать доступ к веб-версии мессенджера, оставив только доступ к клиенту, и наоборот.

Прочие сценарии и возможности

Контроль протоколов

Преимущество агента на рабочей станции пользователя по сравнению со шлюзовыми DLP при контроле практически всех каналов сетевых коммуникаций — независимость от центрального сервера. В случае подключения к сети из любого места или в случае разрыва связи контроль всегда будет производиться агентом.

Более того, для протоколов и сервисов, которые защищены проприетарным шифрованием, агентский контроль — единственное возможное решение.

Для настройки контроля сетевых протоколов и других каналов сетевых коммуникаций нужно перейти в подраздел «Протоколы». Настройка идёт по такому же принципу, как и в подразделе «Устройства»: мы видим перечень каналов, для каждого канала связи — свои возможности.

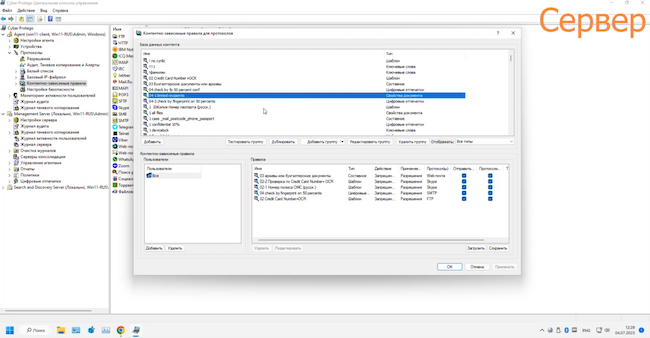

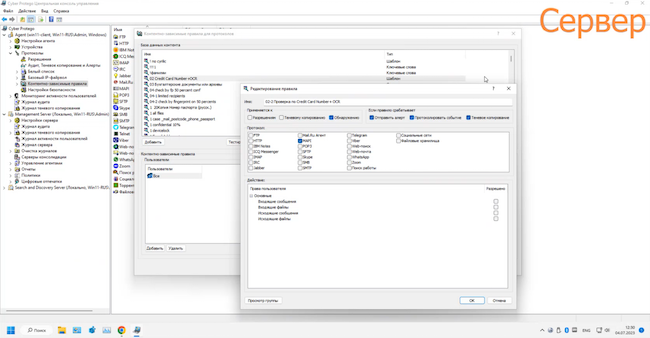

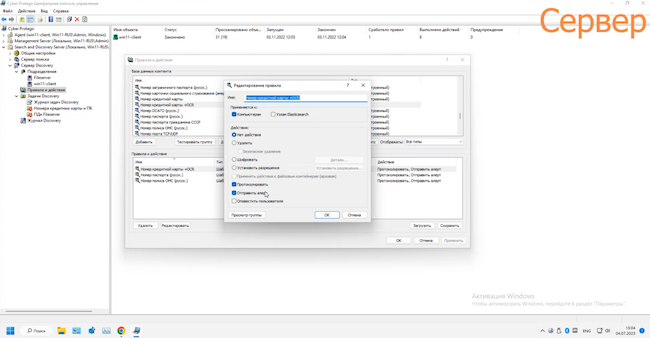

Создадим контентозависимое правило для протоколов.

Рисунок 23. Контентозависимые правила для протоколов

Администратор задаёт список пользователей, а из базы данных контента выбирается группа, на основе которой и будет создано правило (в правиле указываются канал, контролируемые действия и дополнительные настройки).

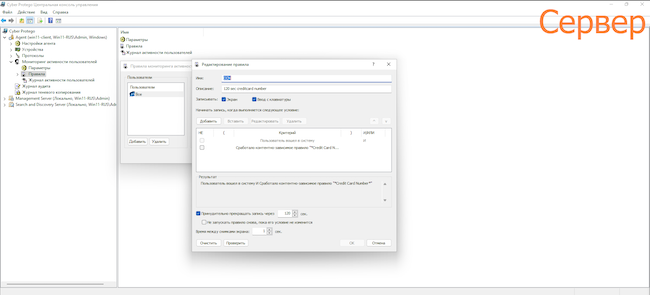

Создадим правило для контроля номеров кредитных карт.

Рисунок 24. Создание контентозависимого правила

Если мы хотим только фиксировать наличие номеров кредитных карт в почтовой переписке, активируем «Обнаружение», а в поле «Действия» указываем передачу сообщений и / или файлов. Если нужно контролировать переписку, то активируем «Разрешение», а для создания теневых копий интересующей нас информации включаем «Теневое копирование».

Также Cyber Protego предоставляет возможность использовать два набора политик, один из которых подходит для работы во внутренней корпоративной сети, а другой оптимален для подключений сотрудников извне. Например, доступ к печати открывается пользователю в пределах периметра и закрывается вне его.

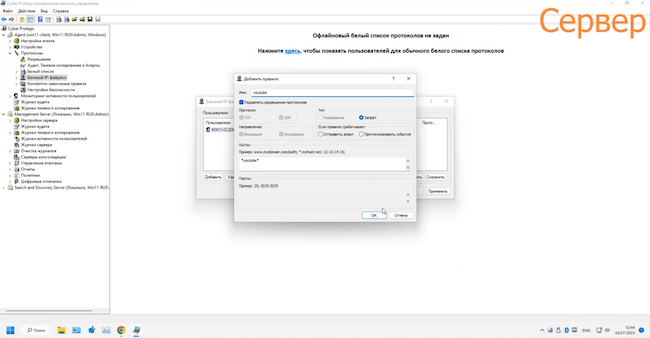

Подраздел «Базовый IP-файрвол» позволяет удобно настроить запрет или предоставление доступа к тому или иному ресурсу (например, видеохостингу), заблокировать подключения к ПК по RDP, через TeamViewer и т. д.

Рисунок 25. Ограничение доступа к ресурсу

В несколько щелчков мышью мы заблокировали доступ к видеохостингу. При необходимости можно протоколировать попытки доступа пользователей к этому ресурсу, отправлять уведомления администраторам и т. д.

Активность пользователя

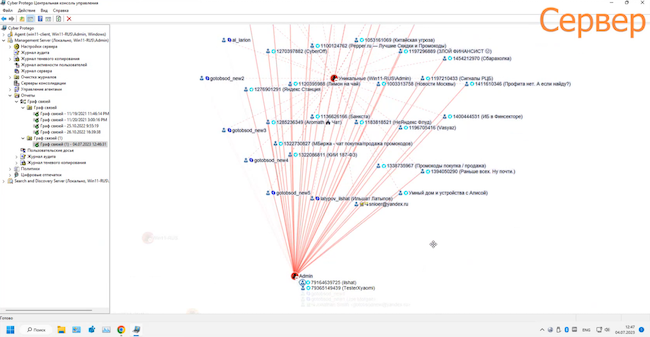

По собранным агентами данным формируется визуальный интерактивный граф связей.

Рисунок 26. Граф связей пользователя «Admin»

На графе видно, с кем и через какие каналы / аккаунты общался пользователь «Admin». При наведении указателя мыши на пользователя высвечиваются количество его контактов и объём данных, переданных по тому или иному каналу.

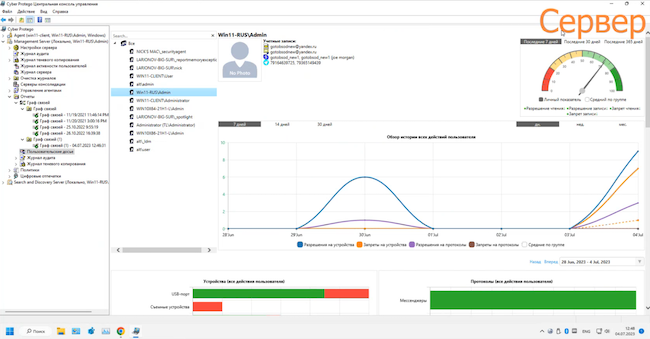

По собранным данным также формируется подробное досье.

Рисунок 27. Досье пользователя «Admin»

Справа вверху виден показатель лояльности пользователя. В случае большого количества событий, которые отклоняются от нормального поведения, стрелка индикатора будет смещаться в красную зону. Ниже на временной шкале отображена активность работника. Лояльность и активность можно посмотреть за 7, 30 или 365 дней, а также за указанный вручную интервал.

Также предоставляется информация об активности по устройствам и протоколам. Вся инфографика интерактивна. Ниже в досье пользователя также формируется граф связей.

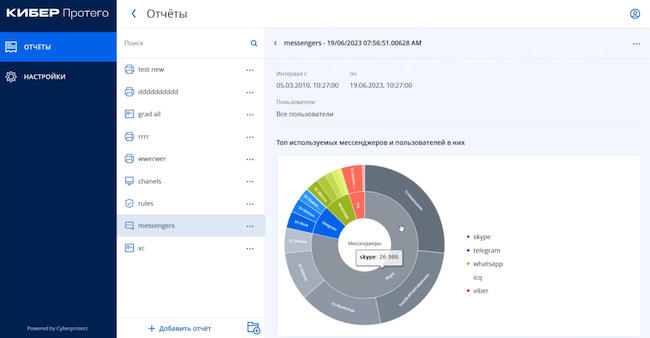

Отчёты

Статистические отчёты в текстовом виде оптимизируются вендором и переносятся в веб-интерфейс для более качественного визуального представления. Разработчики показали нам демоверсию будущих отчётов, которые в нынешнем релизе пока отсутствуют.

Рисунок 28. Интерактивные статистические отчёты в веб-версии

Вендор подготавливает к релизу механизм построения веб-отчётов по следующим направлениям (в формате рейтинга):

- активных пользователей;

- передаваемых файлов;

- применяемых правил;

- используемых веб-сервисов;

- нарушителей;

- используемых каналов;

- печатаемых документов;

- поисковых запросов;

- используемых мессенджеров.

Веб-отчёты планируется совместить с журналами аудита и теневого копирования для более удобного и полного анализа в интерактивном формате.

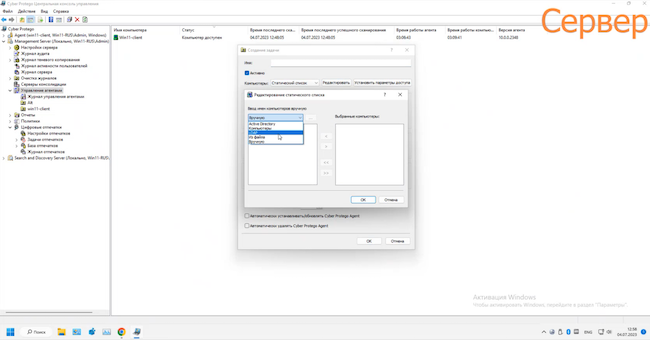

Централизованное управление агентами

Подраздел «Управление агентами» позволяет администратору автоматизировать установку, обновление или удаление агента на рабочей станции. В случае если в компании нет доменной среды, можно задать права доступа к машине пользователя в ручном режиме.

Рисунок 29. Централизованное управление агентами

Также здесь задаются интервал сканирования, привязка к портам (динамическая или статическая), способы сетевого опроса и другие более тонкие настройки.

Только что установленный агент получает соответствующие политики при подключении к серверу.

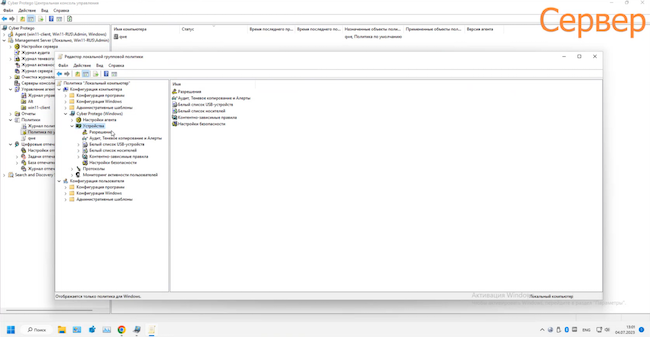

Помимо этого продукт предоставляет возможность распространения политик через механизм Group Policy и способен полностью интегрировать свою оснастку в редактор групповых политик.

Рисунок 30. Редактор групповой политики

Все настройки агента можно задать в «Редакторе групповой политики». При выборе такого метода распространение настроек по агентам происходит по механизму AD.

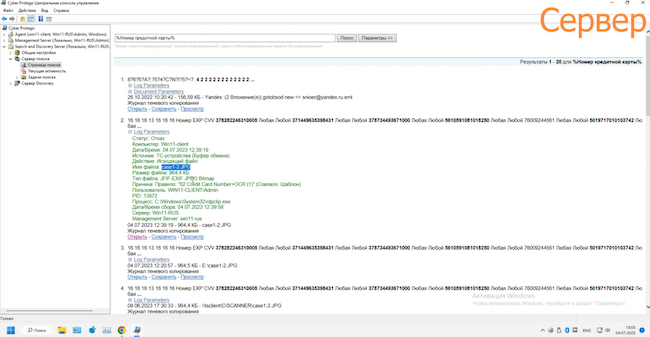

Поиск

Полнотекстовый поиск по массиву данных, собранных системой, осуществляется в разделе «Search and Discovery Server». Попробуем найти наш демофайл с номерами кредитных карт, использованный ранее в другом сценарии.

Рисунок 31. Сервер поиска

Для этого используем шаблон поиска. Система мгновенно выдаёт все файлы с номерами кредитных карт, где во второй строке мы видим подробные данные по нашему событию. Здесь же можно по щелчку просмотреть заблокированный JPG-файл.

С помощью механизма задач можно автоматизировать эти операции, включая поиск по расписанию и автоматическую отправку отчёта о результатах администратору.

Обнаружение данных

Модуль обнаружения позволяет находить на рабочих станциях пользователей и серверах файлы с конфиденциальной информацией, а также осуществлять с ними действия по устранению нарушений корпоративной политики хранения данных.

Рисунок 32. Настройка правила обнаружения хранимых данных на сервере Discovery

Выбираем подходящее правило поиска из перечня (или создаём собственное, если шаблонных правил недостаточно), указываем список сканируемых ресурсов, расписание и необходимые действия в случае обнаружения: удалить файл, шифровать, установить разрешения, протоколировать, отправить оповещение и т. д.

Выводы

DLP-система Cyber Protego 10.0 обладает обширным стеком технологий для контроля передаваемых и хранимых данных в корпоративной среде.

Система осуществляет централизованный мониторинг и протоколирование всех операций с конфиденциальной информацией. На базе контекстного контроля, механизмов контентной фильтрации, обнаружения нарушений политик хранения и персонального досье пользователя Cyber Protego обеспечивает комплексную проактивную защиту и снижает риски утечек данных из корпоративных рабочих станций, серверов и виртуальных сред.

Программный комплекс Cyber Protego является зрелым продуктом на рынке DLP-систем. Продукт реализован на базе модульной архитектуры с гибкой политикой лицензирования и легко масштабируется, что открывает возможность применения платформы в организациях любого масштаба, будь то малый, средний бизнес или крупная корпорация.

Cyber Protego постоянно развивается вендором: в последней версии реализованы избирательный контроль доступа и событийное протоколирование в среде Linux («Альт Рабочая Станция 10»), добавлены контроль протокола POP3 и информация об активных правах доступа к файлам, обнаруженным в результате сканирования. В ближайших релизах управление системой мигрирует в веб-интерфейс; команда «Киберпротекта» также работает над переносом сервера управления на Linux-платформу и над оптимизацией представления массива событийных данных в более богатой интерактивной инфографике. Агенты для Linux-систем «Астра» и РЕД ОС также находятся на стадии разработки. Кроме того, ведутся работы по объединению Cyber Protego в целостную экосистему с другим продуктом компании — «Кибер Файлы».

Достоинства:

- Контроль терминальных сессий (в том числе буфера обмена и проброшенных дисков).

- Поддержка виртуальных сред Microsoft, Citrix, VMware, Oracle и т. д.

- Централизованное управление и аудит.

- Модульная архитектура и гибкое лицензирование.

- Проактивное предотвращение утечек.

- Полная интеграция с Active Directory.

- Контентный анализ данных в режиме реального времени.

- Экспорт событий в SIEM-системы по протоколам SNMP и Syslog.

Недостатки:

- Нет управления через веб-консоль.

- Скудные статистические отчёты.

- Сервер централизованного управления нельзя установить на ОС семейства Linux.