Сертификат AM Test Lab

Номер сертификата: 157

Дата выдачи: 18.12.2015

Срок действия: 18.12.2020

6. Управление правилами фильтрации

7. Работа с аудитом и отчетами

8. Локальный и удаленный аппаратный мониторинг состояния устройства

Введение

При построении системы защиты информации лишь комплексный подход обеспечивает безопасность внутренней и внешней инфраструктуры на всех уровнях. Шлюз безопасности — ключевой элемент в системе защиты информации любой корпоративной сети. Он устанавливается на границе между внешними и внутренними сетями и обеспечивает как защиту от внешних угроз, так и контроль информации, исходящей из внутренней сети.

Сетевые шлюзы используются в любой организации, где сетевая инфраструктура имеет доступ во внешние сети. Перечень угроз, от которых защищает шлюз безопасности, очень велик — в него входят угрозы от внешних нарушителей, сетевые атаки, активность вредоносных приложений, угрозы отказа в обслуживании и другие. Дополнительно шлюзы безопасности способны нейтрализовать внутренние угрозы, связанные с действиями пользователей во внешних сетях, это и веб-атаки, и утечки конфиденциальной информации, и нецелевое использование интернета, и многое другое.

Современные шлюзы безопасности отвечают не только за фильтрацию трафика и обеспечение информационной безопасности, но и за предоставление качественных и стабильных услуг пользователям. К этому можно отнести как различные возможности по укреплению стабильного доступа во внешние сети, поддержку кластеризации, отказоустойчивые конфигурации и повышение пропускной способности, так и дополнительные сервисные функции — фильтрацию нежелательных почтовых сообщений, блокировку веб-рекламы и обеспечение удаленного доступа к сети, в том числе для мобильных устройств.

Шлюз безопасности — ключевое устройство в сетевой инфраструктуре, и к его выбору нужно подходить с максимальной ответственностью. Много вендоров предлагают свои устройства, и у каждого из них линейка продуктов насчитывает десятки наименований. В таких условиях определиться с выбором трудно. В данном обзоре мы подробно ознакомимся с устройством Check Point 4800, старшей моделью в линейке компактных и производительных шлюзов безопасности Check Point среднего сегмента. Обзор всей линейки продуктов Check Point мы уже публиковали ранее.

Внешний вид

Check Point 4800 компактный, его размеры — 438x410x44 мм, высота выполнена в стандартном размере 1U, благодаря чему устройство может быть вмонтировано в типовую серверную стойку или коммуникационный шкаф с помощью комплекта для монтажа. Устройство находится в закрытом корпусе без вентиляционных отверстий на верхней и нижней части, поэтому также может быть размещено автономно.

Рисунок 1. Внешний вид Check Point 4800

На внешней стороне Check Point 4800 расположены 8 портов 10/100/1000 Base-T со стандартными коннекторами 8P8C (RJ-45), порт для подключения платы управления Lights Out Management, 2 USB-порта, консольный порт с коннектором 8P8C (RJ-45), слот для установки расширения сетевых плат и небольшой графический дисплей с кнопками управления. В слот расширения может быть подключен дополнительный модуль с 4 или 8 портами 1Gb Ethernet 8P8C, модуль с 2 или 4 портами 1Gb Ethernet SFP (оптика) или модуль с 2 портами 10Gb Ethernet SFP.

На задней стороне Check Point 4800 расположены блоки питания с поддержкой горячей замены и кнопка включения/выключения устройства. В комплект поставки входит только один блок питания, второй можно докупить и установить отдельно.

Производитель предлагает ряд дополнительных аксессуаров для Check Point 4800, приобретаемых отдельно. В их число входят рельсы для установки в серверную стойку (двух размеров по длине — 22”-32” и 26”-36”), дополнительный блок питания, модули в слот расширения, интерфейсная плата Lights Out Management и дополнительный блок оперативной памяти объемом 4 Gb.

Рисунок 2. Варианты модулей в слот расширения Check Point 4800

Технические характеристики

Check Point 4800 обладает следующими техническими характеристиками:

- Объем оперативной памяти — 4 Гб с возможностью установки дополнительного модуля в 4 Гб (итого — максимум 8 Гб).

- Объем жесткого диска для хранения настроек, политик, журналов работы — 250 Гб.

- Высокопроизводительный процессор с оценкой продуктивности — 673 SecurityPower (внутренняя оценка компании Check Point).

Эксплуатационные характеристики Check Point 4800:

- Поддержка работы до 25 виртуальных блейдов.

- Пропускная способность в режиме фильтрации сети — 5.8 Гбит/сек.

- Пропускная способность в режиме шифрования канала (VPN) — 2 Гбит/сек.

- Пропускная способность при включенном детекторе атак (IPS) — 1.5 Гбит/сек.

- Поддержка до 3.3 млн одновременных подключений.

- Обработка до 70 тыс. соединений в секунду.

Функциональные возможности

Check Point 4800 поддерживает технологию программных блейдов, о которой мы упоминали в обзоре продуктов всей линейки Check Point NGFW. На базе Check Point 4800 можно развернуть следующие программные блейды:

- Firewall — базовая функциональность сетевой фильтрации.

- IPSec VPN — защищенные каналы связи между различными сегментами сетей и подключение удаленных пользователей к внутренней сети по защищенному протоколу.

- Mobile Access — подключение мобильных устройств к корпоративной сети (базовая лицензия накладывает ограничение до 5 подключений удаленных устройств).

- Advanced Networking & Clustering — дополнительные механизмы управления сетевыми потоками информации, включая поддержку кластеризации сетевых устройств, управление приоритетом трафика (QoS) и балансировку нагрузки на внутренние и внешние сетевые ресурсы.

- Identity awareness — централизованная система управления пользователями и аутентификацией.

- Intrusion Prevention System — обнаружение и предотвращение сетевых вторжений сигнатурными и эвристическими методами.

- Application Control — политики безопасности для доступа внутренних пользователей к обычным и веб-приложениям, а также отдельным их частям. Подробный обзор Application Control приведен на нашем сайте.

- Data Loss Prevention — обеспечение защиты от утечек конфиденциальной информации по каналам связи.

- URL Filtering — управление доступом к веб-сайтам, блокировка поддельных и вредоносных сайтов и возможность разграничения доступа в интернет для внутренних пользователей. Подробный обзор URL Filtering опубликован на нашем сайте.

- Antivirus & Anti-malware — потоковый антивирус и средство обнаружения вредоносных приложений в сетевом трафике. Подробный обзор Antivirus & Anti-malware читайте на нашем сайте.

- Anti-Spam — защита электронной почты от нежелательных рекламных сообщений.

Базовая поставка Check Point 4800 включает в себя лицензию на определенный набор блейдов, дополнительные можно приобрести отдельно. Перечень блейдов отличается в зависимости от артикула, с подробной таблицей по позициям можно ознакомиться в официальной брошюре.

Программные блейды могут быть загружены на все устройства корпоративной линейки сетевых устройств Check Point. Обозреваемое нами устройство — Check Point 4800 — позволяет установить до 25 программных блейдов, при этом необходимо учитывать, что некоторые состоят из набора компонентов и могут занимать более одного слота для установки. Установка большого числа программных блейдов на одно устройство может негативно сказаться на скорости его работы. Поэтому при необходимости развертывания набора сетевых сервисов следует задуматься о покупке дополнительных устройств Check Point, чтобы все необходимые функции работали без потери производительности сети.

Большинство программных блейдов уже подробно описаны на нашем портале, поэтому остановимся только на базовой функциональности, присутствующей на любом устройстве Check Point 4800, — управление сетевым трафиком.

Базовая настройка

Базовая настройка Check Point 4800 осуществляется с помощью интерфейса командной строки. Доступ к нему можно получить по протоколу SSH, подключив и настроив отдельный сетевой порт под управление, или с помощью COM-порта и прямого подключения к устройству.

Для настройки сетевого интерфейса управления используется графический дисплей на передней панели устройства. Навигация по функциям графического дисплея осуществляется посредством блока управления, оснащенного аппаратными кнопками и расположенного рядом с дисплеем. С помощью экрана и кнопок устройство позволяет настроить параметры IP-адресации сетевого интерфейса управления, чтобы в дальнейшем осуществить подключение по протоколу SSH.

Рисунок 3. Графический дисплей и блок управления Check Point 4800

Прямое подключение к консольному порту Check Point 4800 осуществляется с помощью кабеля DTE-to-DTE и эмуляции подключения к COM-порту компьютера.

После подключения одним из двух способов к командной строке устройства дальнейшая настройка осуществляется с помощью текстового интерактивного меню с переходом по тематическим разделам для установки базовых параметров — сетевых адресов, адреса шлюза, DNS-сервера и так далее.

После установки базовых параметров устройство может быть интегрировано в общую инфраструктуру управления и мониторинга всех устройств компании Check Point — SmartConsole.

Управление правилами фильтрации

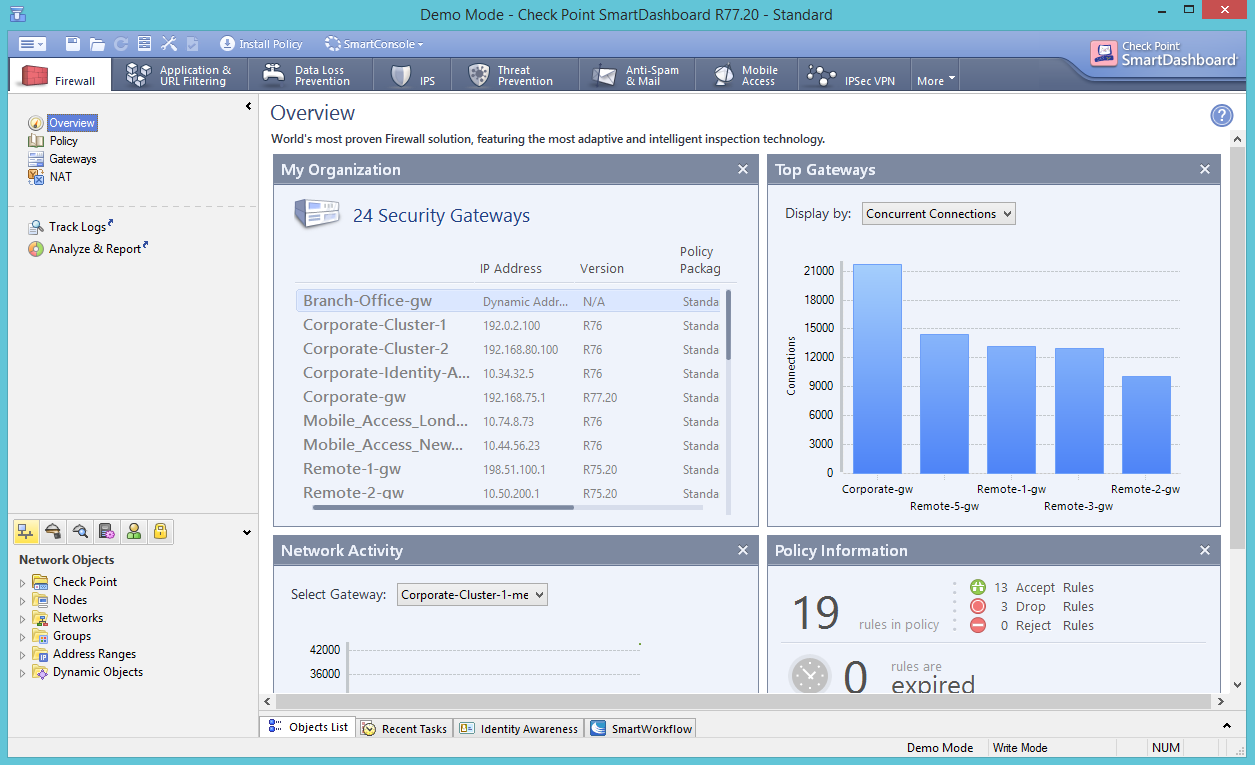

Управление всеми устройствами Check Point производится из единой консоли — SmartDashboard. Управление правилами фильтрации находится на первой вкладке — Firewall.

Рисунок 4. Обзор состояния и статистики работы сетевых фильтров в Check Point SmartDashboard

В боковом меню доступен переход по подразделам — обзор общего состояния системы, политики безопасности, сетевые устройства, сетевая трансляция (NAT) и две ссылки на приложения SmartLog и SmartReporter для просмотра журналов аудита и построения отчетов.

На странице обзора отображается набор блоков с ключевой информацией по системе — краткий перечень сетевых устройств, график количества подключений по устройствам, график сетевой активности (количество пропущенных и заблокированных пакетов в секунду), информация о сетевых политиках.

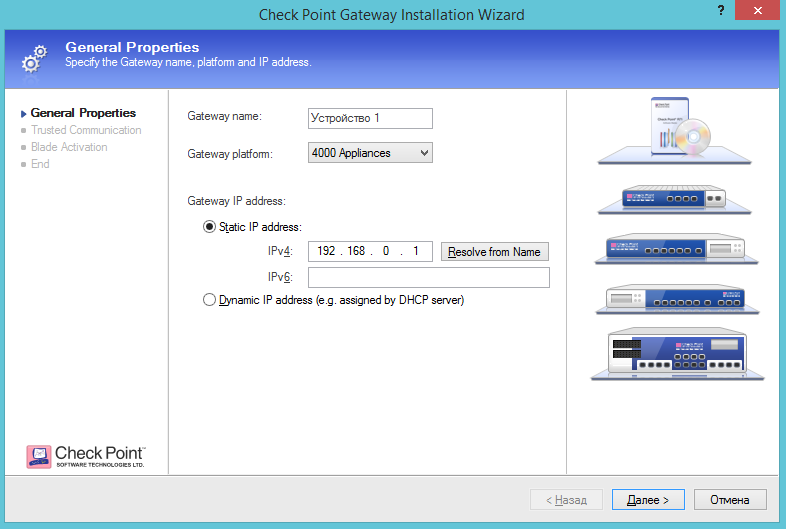

В разделе Gateways размещается интерфейс настройки управляемых устройств. После базовой настройки Check Point 4800 его необходимо добавить в SmartDashboard в этом разделе. Добавление осуществляется с помощью интерактивного мастера — указывается IP-адрес управляемого устройства, устанавливается соединение и открывается окно детальной настройки параметров. В настройках устройства определяется перечень устанавливаемых программных блейдов и их общие настройки.

Рисунок 5. Мастер добавления управляемого устройства в Check Point SmartDashboard

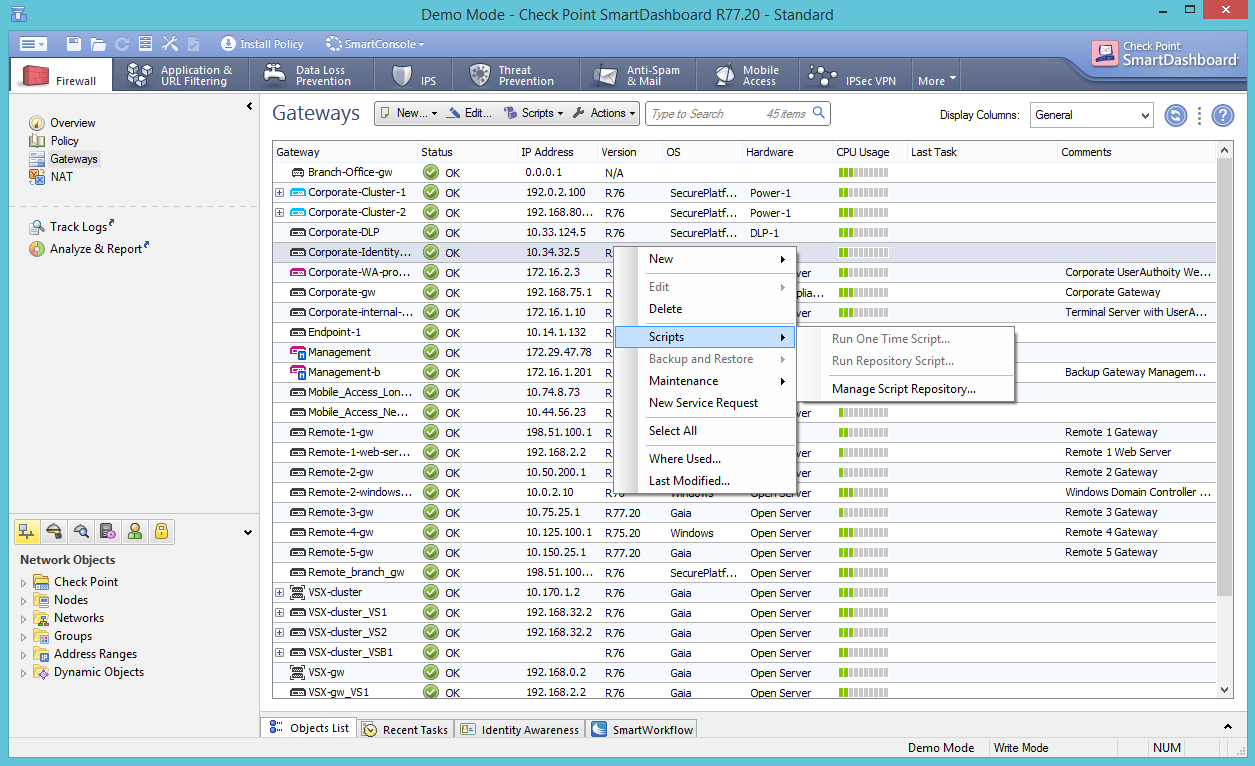

В общем списке отображаются подключенные к управлению устройства и краткая информация по их состоянию — статус, сетевые адреса, версия программного обеспечения, нагрузка на процессор и другое. В данном списке можно гибко управлять доступными устройствами — менять настройки, удалять из управления, получать доступ к консолям управления и применять пользовательские скрипты, выполняемые в интерфейсе командной строки устройства.

Рисунок 6. Управление устройствами в Check Point SmartDashboard

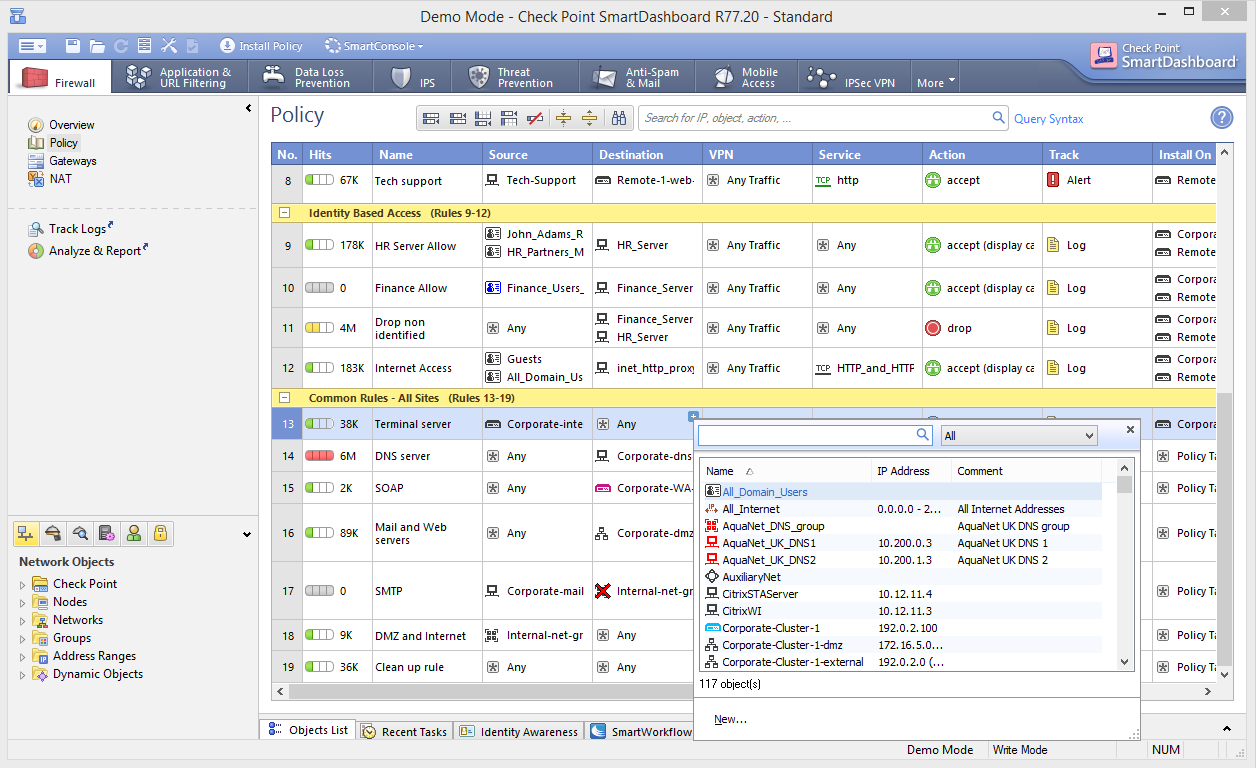

Управление политиками безопасности осуществляется в разделе Policy с помощью единого списка, содержащего отдельные записи-политики с набором параметров. Для каждой политики могут указываться следующие параметры:

- название;

- источник сетевого трафика, для которого применяется политика. С поддержкой групп — любой источник, внутренняя сеть, внешняя сеть, группы пользователей, сегменты сети и т. д. Кроме того, поддерживается указание при необходимости конкретных IP-адресов;

- получатель сетевого трафика, с поддержкой тех же возможностей — группы, сегменты, IP-адреса;

- выбор VPN-канала для применения политики. Не задается, если политика не связана с VPN-подключениями;

- перечень сетевых сервисов, для которых действует политика — указание TCP/UPD-портов или выбор сетевых служб из предопределенного списка;

- действие при срабатывании политики — разрешить или запретить прохождение трафика, выбор дополнительных действий (например, разрешить только после авторизации пользователя);

- настройка аудита — включение/выключение генерации событий журнала, возможность выдачи тревоги при срабатывании политики;

- перечень сетевых устройств, на которых применяется политика;

- текстовый комментарий.

Рисунок 7. Управление политиками Check Point 4800 с помощью SmartDashboard

Механизм управления поддерживает поиск заведенных политик по различным критериям, возможность временного отключения политик, получение информации о количестве срабатываний политики и переход к журналам аудита отдельной политики. Кроме того, поддерживается возможность создания временных политик, которые автоматически отключатся в заданные день и время.

Универсальный способ управления политиками для большинства устройств Check Point позволяет с легкостью настраивать как отдельное устройство (например, если в организации используется единственный Check Point 4800), так и целую инфраструктуру сетевых устройств разных моделей и характеристик. Управление всеми правилами фильтрации в сети осуществляется из единой таблицы, что гораздо удобнее, чем ручное управление отдельными правилами на каждом из устройств.

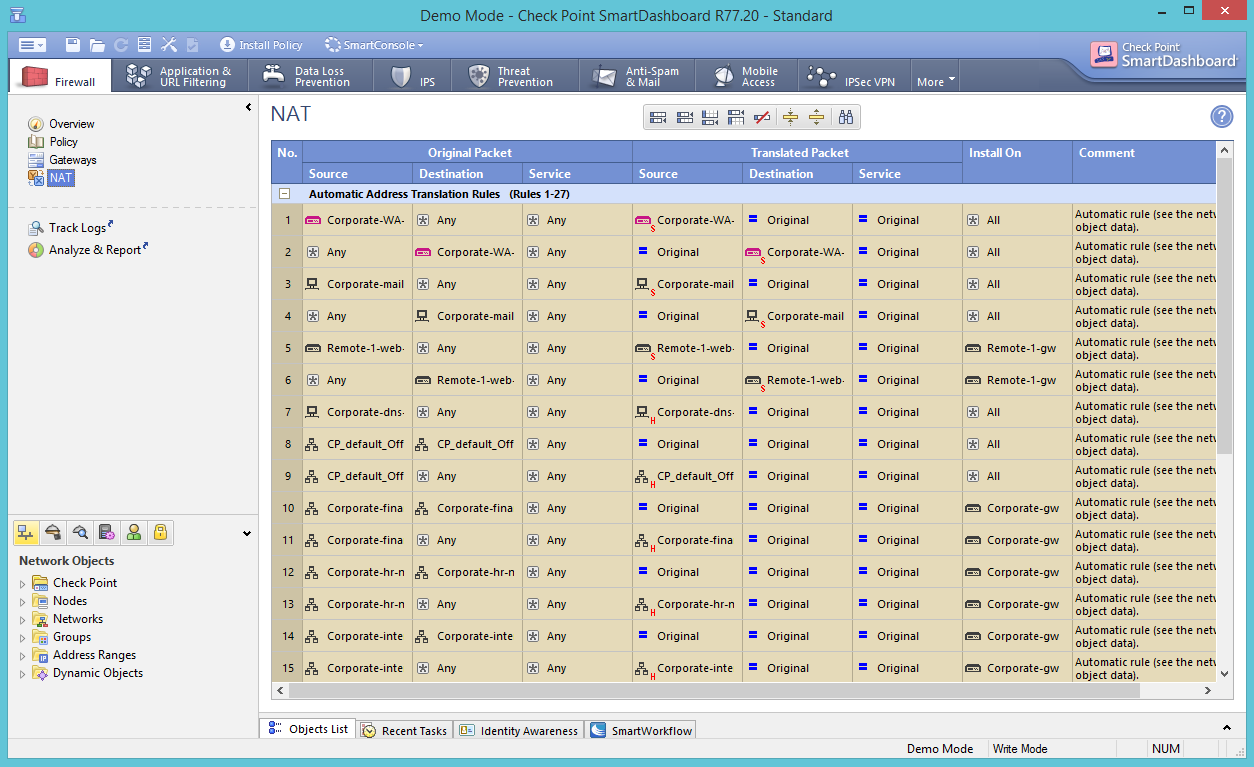

Правила сетевой трансляции настраиваются в разделе NAT и выполнены в том же виде, что и политики. Для каждого правила трансляции указывается источник и получатель, перечень сетевых портов и сервисов (поддерживается PAT — трансляция на уровне портов) и назначение правил на определенные устройства.

Рисунок 8. Управление правилами сетевой трансляции в Check Point SmartDashboard

Работа с аудитом и отчетами

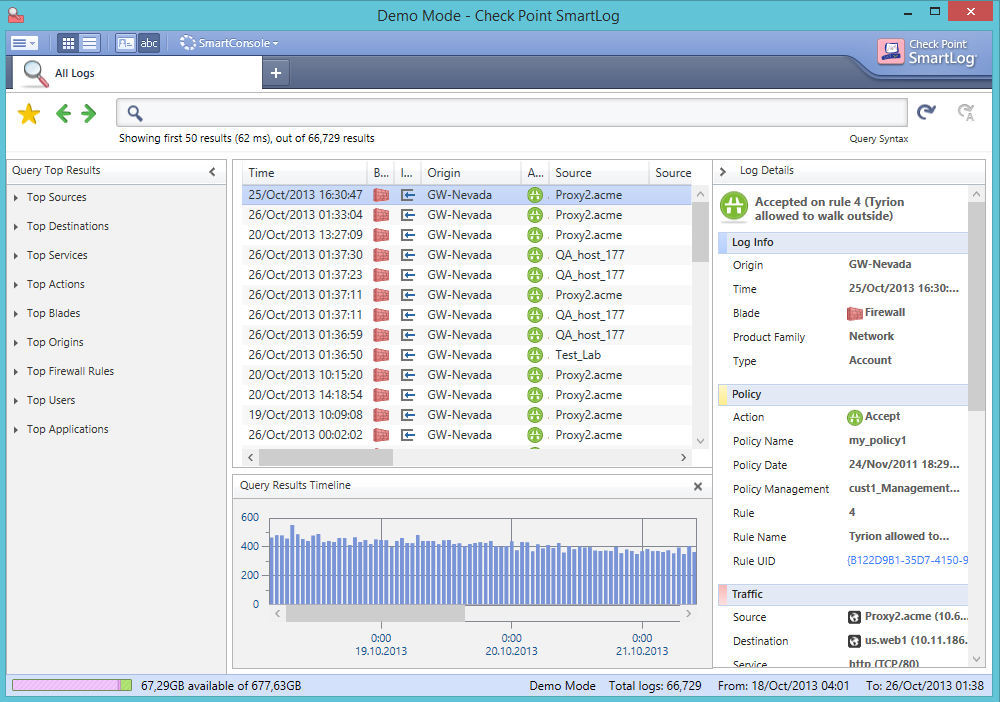

Как уже упоминалось ранее, работа с аудитом осуществляется в программе Check Point SmartLog. Данная программа поддерживает работу с записями аудита со всех устройств и систем Check Point. Основной интерфейс программы разбит на четыре секции — в боковой части содержится перечень шаблонов выборок по базе аудита, в основной секции приводится список отобранных событий, в правой части по выбранному событию отображается подробная информация, а нижняя секция отведена под график возникновения событий по времени.

Рисунок 9. Интерфейс работы с событиями аудита в Check Point SmartLog

Основной элемент работы с приложением — строка поиска, в которой задаются правила отбора событий. Всплывающая подсказка позволяет сориентироваться в формате запроса. Поддерживаются следующие ключевые слова:

- action — выполненное действие (разрешить трафик, запретить и т. д.);

- blade — название программного блейда, для которого выбираются события;

- destination — получатель сетевого пакета;

- ipproto — сетевой протокол;

- origin — устройство, на котором произошло событие;

- port — сетевой порт;

- rule — идентификатор правила (политики);

- service — сетевой сервис или прикладной порт;

- source — источник сетевого пакета;

- source_port — сетевой порт отправителя;

- time — дата/время события;

- severity — степень важности события;

- user — имя пользователя.

Пример выборки по фактам блокировки трафика на одном устройстве за заданный промежуток времени:

origin:GW-Nevada action:Block time:Past Week

В данном запросе мы получаем все события блокировки трафика на устройстве под названием GW-Nevada за последнюю неделю.

Поддерживаются сложные выборки с различными условиями совпадения или несовпадения различных критериев. Созданные запросы можно сохранять в избранное и повторять позднее.

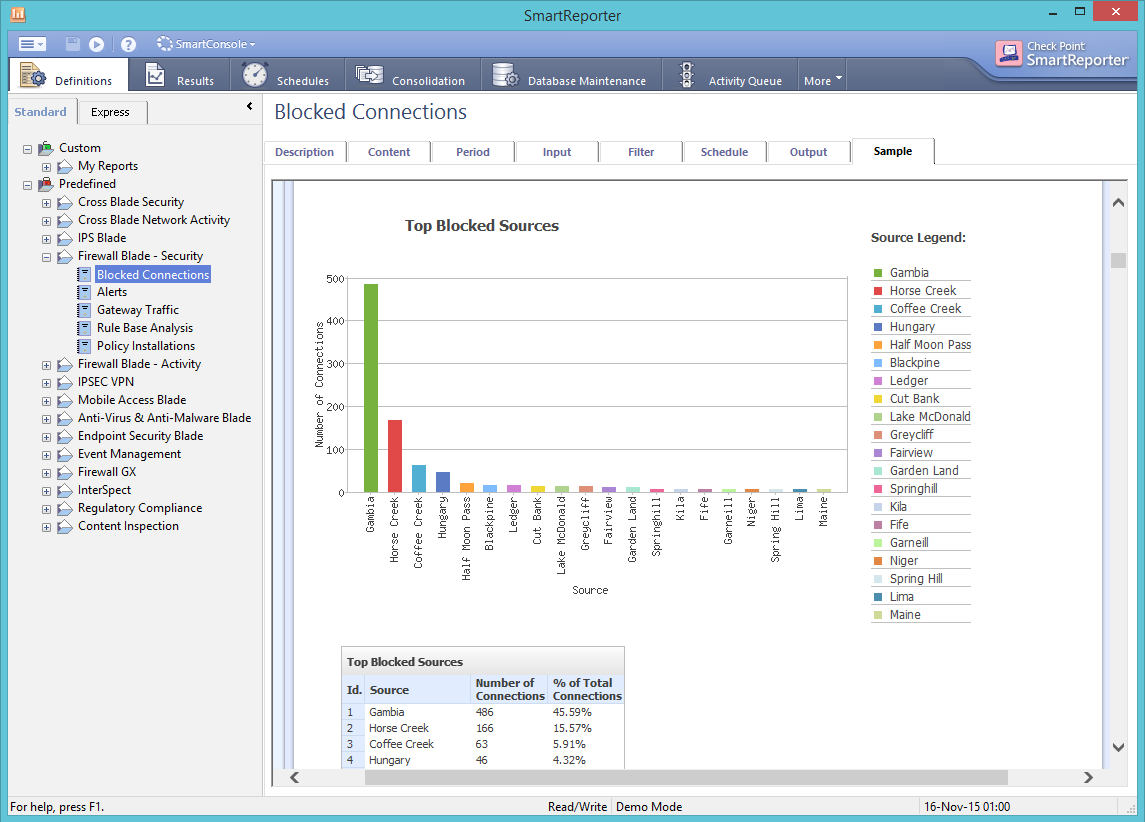

Полученный в SmartLog результат — перечень событий — можно экспортировать во внешний файл или оформлять в виде краткого отчета. Подробные отчеты строятся в другой программе из набора SmartConsole — Check Point SmartReporter. Интерфейс SmartReporter выполнен в общем стиле с различными вкладками и функциями.

Рисунок 10. Интерфейс Check Point SmartReporter

Для построения простого отчета в боковом меню необходимо выбрать один из готовых шаблонов, заполнить параметры отчета — текстовое название и описание, перечень добавляемых в отчет данных, временной период и так далее. На выходе программа выдает отчет в формате HTML, MHT или PDF, который может быть сохранен локально, отправлен по электронной почте, загружен на FTP или веб-сервер.

SmartReporter позволяет не только строить единичные отчеты, но и автоматизировать данный процесс — выполнять построение отчетов по расписанию. Кроме того, SmartReporter обладает возможностью корреляции событий и базовыми функциями SIEM-систем. Больший охват по SIEM-функциональности выполняет еще одна программа из состава SmartConsole — SmartEvent.

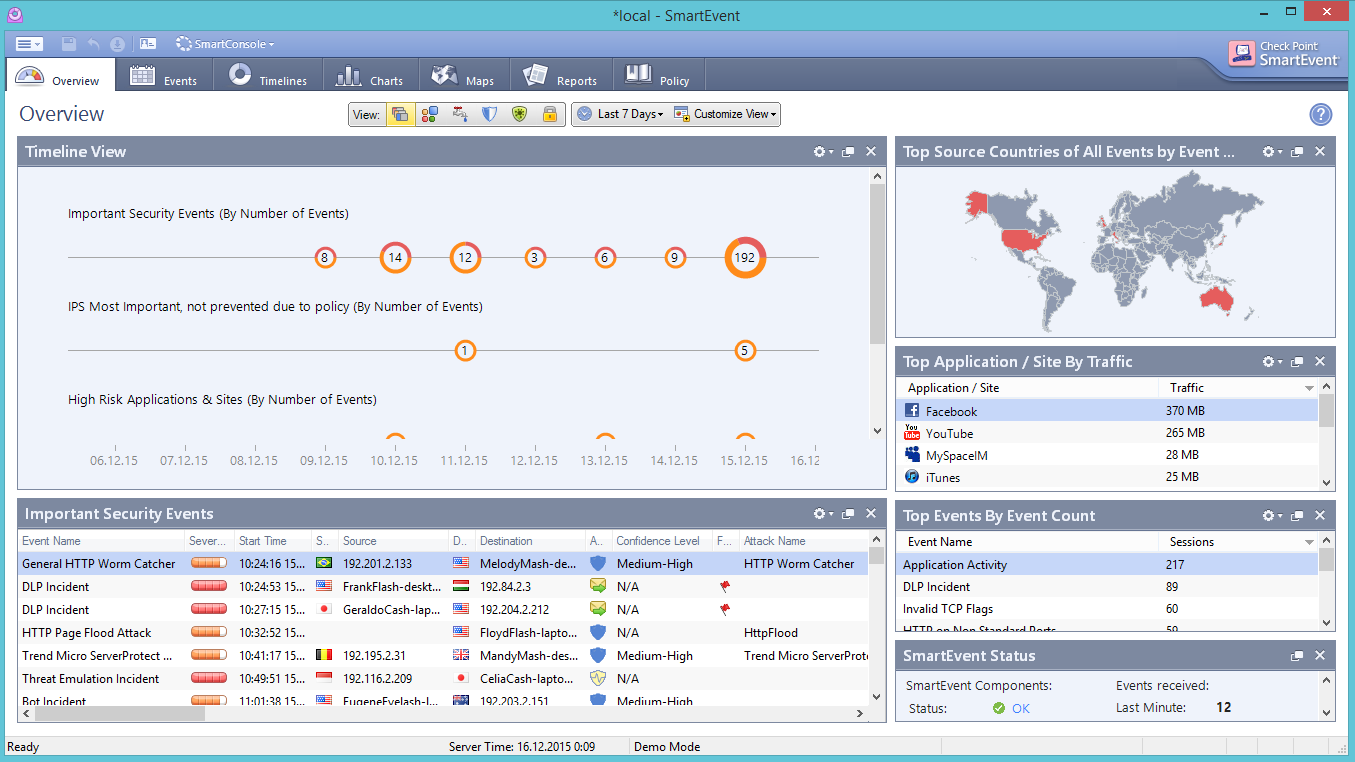

SmartEvent осуществляет сбор событий так же, как и SmartLog, но обладает дополнительными функциями по анализу и корреляции событий, а также по подготовке различных отчетов. SmartEvent представляет собой полноценную систему для глобального мониторинга всей защитной инфраструктуры, построенной на устройствах различных производителей. Использовать данный продукт для отдельного устройства нет смысла, зато в крупных инфраструктурах с множеством различного оборудования данный продукт незаменим. SmartEvent поддерживает получение данных не только от устройств Check Point: в списке поддерживаемых вендоров присутствуют другие крупные игроки рынка устройств и продуктов по информационной безопасности — Cisco, IBM, Juniper, Tipping Point и другие.

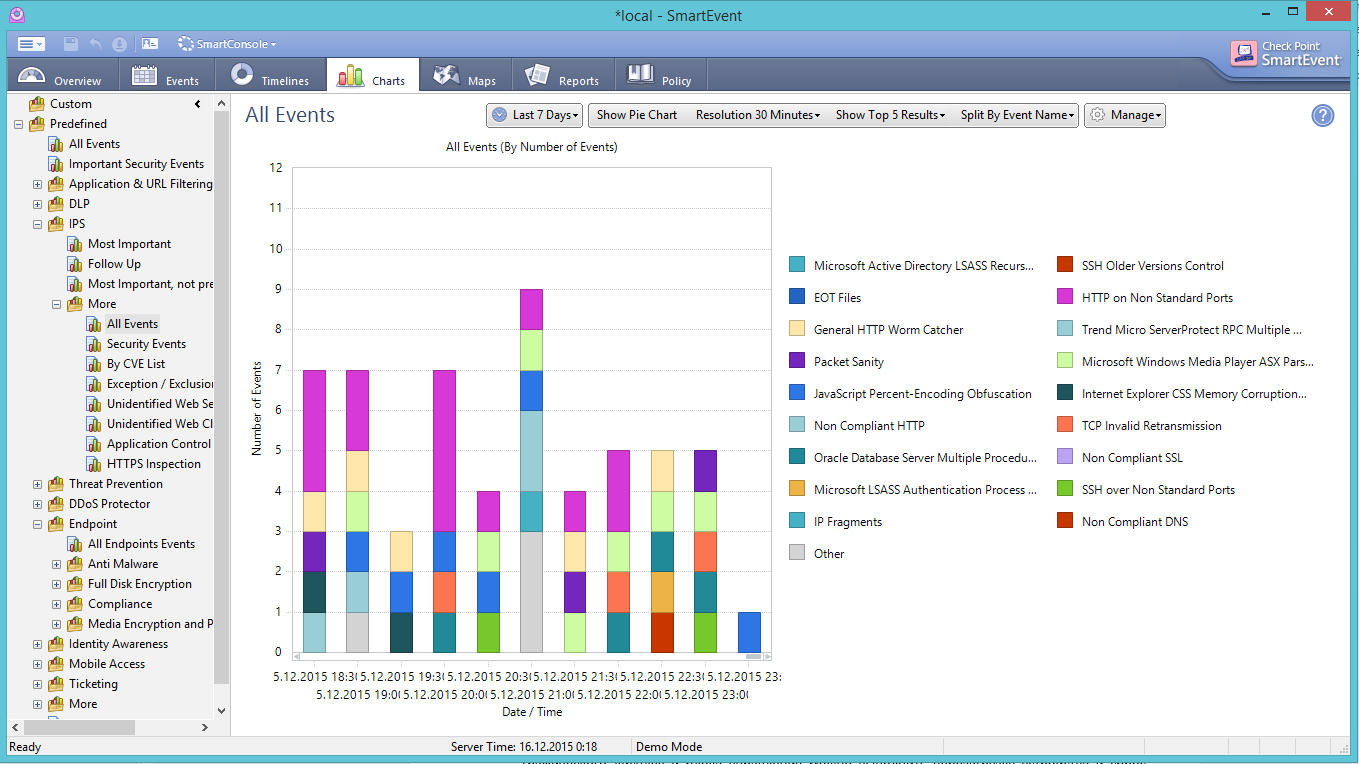

Рисунок 11. Интерфейс Check Point SmartEvent

Стартовый интерфейс SmartEvent отображает различные графики и обобщенную информацию о состоянии защищенности инфраструктуры — количество инцидентов по времени, распределение источников событий по странам, наиболее важные события безопасности, рейтинг использования приложений в сети и прочее. С помощью основного меню можно переключаться между экранами просмотра событий и подробными отчетами по временному распределению инцидентов; знакомиться с графиками, отражающими состояние инфраструктуры; подробно изучить географию сетевого трафика и перейти в раздел построения отчетов.

Рисунок 12. Просмотр графиков в Check Point SmartEvent

Отдельно стоит отменить раздел Policy, где осуществляется управление политиками сбора и обработки событий. С помощью этого интерфейса специалист по информационной безопасности может провести тонкую настройку поведения SmartEvent, выделить для обработки только актуальные события в своей инфраструктуре и гибко отрегулировать правила корреляции событий.

Локальный и удаленный аппаратный мониторинг состояния устройства

Мониторинг состояния устройства — важная задача для системного администратора. При появлении сбоев в работе сети главная задача — точно определить местоположение неисправного узла в запутанной сетевой инфраструктуре. Отследить реальное состояние Check Point 4800 можно двумя способами — локально с помощью графического дисплея или удаленно с помощью Lights Out Management.

Графический дисплей Check Point 4800 не отображает подробную информацию о работе устройства, но с помощью него можно получить общее представление о работоспособности Check Point 4800. В случае если на дисплее отображается модель устройства, с большой долей вероятности можно утверждать, что шлюз исправен и работоспособен. Также с помощью графического дисплея и блока управления можно выполнить перезагрузку устройства и сброс настроек к заводским параметрам. В случае каких-либо проблем дисплей отображает информацию о неисправности, обнаруженную в ходе загрузки программного обеспечения устройства.

Как уже упоминалось выше, устройство Check Point 4800 оснащено возможностью подключения интерфейсной платы Lights Out Management — она поддерживается только в данном устройстве и в линейке шлюзов высокого класса Check Point 12000. Lights Out Management позволяет организовать мониторинг состояния устройства на аппаратном уровне, имеет собственный сетевой порт для подключения и функционирует, даже если шлюз безопасности выключен (но питание к нему подается) или не отвечает.

Lights Out Management управляется с помощью веб-интерфейса. Для доступа в эту систему достаточно подключиться сетевым кабелем напрямую к устройству или вывести плату в локальную сеть.

Рисунок 13. Веб-интерфейс Lights Out Management на устройстве Check Point 4800

Lights Out Management предоставляет администратору возможность удаленно включать и отключать Check Point 4800, а также получать информацию о текущем состоянии работы устройства и доступ к журналам аппаратного статуса. Модуль Lights Out Management обладает собственными настройками параметров сети, встроенной авторизацией пользователей и поддерживает удаленное обновление прошивки.

Выводы

Check Point 4800 — сбалансированное устройство среднего класса шлюзов безопасности, обладающее хорошими техническими характеристиками и большим числом функциональных возможностей. Оно является наиболее производительным и функциональным в 4000-й серии, предназначенной для средних по размеру инфраструктур, и выгодно отличается от младших моделей серии высокой скоростью работы и наличием поддержки интерфейсной платы Lights Out Management.

Check Point 4800 поддерживает технологию программных блейдов, что позволяет использовать его как универсальный сетевой шлюз, способный решить самые разнообразные задачи. Благодаря высокой скорости работы и возможности расширения оперативной памяти Check Point 4800 поддерживает установку до 25 программных блейдов, что позволяет решить большинство задач. В небольших инфраструктурах Check Point 4800 может быть установлено как единственное устройство и выполнять все необходимые функции. В крупных инфраструктурах Check Point 4800 найдет применение как один из элементов сетевой защиты, который можно использовать для реализации любого набора функций. Благодаря поддержке кластеризации и масштабируемости несколько устройств Check Point 4800 обеспечат безупречное отказоустойчивое решение для шлюзов безопасности.

Достоинства:

- Высокая производительность и скорость фильтрации сетевого трафика.

- Компактные размеры, возможность монтажа в серверной стойке/коммутационном шкафу или использования устройства автономно.

- Наличие большого числа сетевых портов и поддержка плат расширения с дополнительными интерфейсами.

- Гибкие возможности по управлению, наличие интерфейса Lights Out Management, интеграция в общую инфраструктуру Check Point SmartConsole.

- Широкие функциональные возможности за счет поддержки технологии программных блейдов.

- Поддержка масштабируемости, кластеризации и резервирования питания устройства для обеспечения максимальной надежности.

Недостатки:

- Отсутствие русской локализации Check Point SmartConsole и интерфейсов устройств.

- Чувствительное падение производительности при использовании детектора сетевых атак (IPS).

- Ограниченный комплект поставки, необходимость докупать комплекты для монтажа в серверную стойку, интерфейсные платы Lights Out Management, дополнительные блоки питания и другие аксессуары.

Реестр сертифицированных продуктов »