Сертификат AM Test Lab

Номер сертификата: 524

Дата выдачи: 18.06.2025

Срок действия: 18.06.2030

- Введение

- Описание системы контроля доступа к сети Blazar NAC 1.1

- Функции и возможности системы контроля доступа к сети Blazar NAC 1.1

- Архитектура системы контроля доступа к сети Blazar NAC 1.1

- Компоненты системы контроля доступа к сети Blazar NAC 1.1

- 5.1. Пользователи

- 5.2. Сетевые устройства

- 5.3. Политики

- 5.4. Политики соответствия

- 5.5. Конечные устройства

- 5.6. Сертификаты

- 5.7. События

- 5.8. Управление доступом

- 5.9. Интеграции

- 5.10. О системе

- Системные требования системы контроля доступа к сети Blazar NAC 1.1

- Политика лицензирования Blazar NAC 1.1

- Сценарий использования Blazar NAC 1.1 на примере добавления новой политики доступа

- Выводы

Введение

В последние годы российский бизнес постоянно сталкивается с огромным количеством хакерских атак. Причем активность злоумышленников только увеличивается. Так, по данным компании «Солар» только за 1 квартал 2025 года было совершено около 801 млн. атак на сайты российских компаний. Это почти вдвое превышает прошлогодние показатели. Аналитики и кибербезопасники сходятся во мнении, что данная тенденция сохранится на неопределенную перспективу.

Ситуацию усугубляет то, что количество подключаемых к корпоративным сетям устройств неуклонно растет — по некоторым данным, на 30 % в год. Поэтому перед российскими компаниями как никогда остро стоит потребность в надёжных средствах сетевой защиты, включая и системы класса Network Access Control (NAC).

Решения класса NAC позволяют контролировать подключения внешних и внутренних пользователей и устройств к сети и проверять выполнение требований политик безопасности и правил доступа. Такие системы выясняют, насколько надёжно и безопасно устройство, запрашивающее подключение к корпоративному серверу, соответствует ли его конфигурация разрешённым параметрам. Использование NAC позволяет превентивно блокировать доступ устройств, конфигурация которых не согласуется с политикой безопасности, а также автоматизировать процесс подключения легитимных пользователей.

Уход с отечественного рынка зарубежных вендоров и параллельный рост внешних угроз сделали особенно актуальной задачу разработки собственных решений класса NAC. Свой продукт ― Blazar Network Access Control 1.1 — предложила российская компания Angara Security. Созданная система обеспечивает динамический контроль доступа к корпоративной сети, аутентификацию подключающихся пользователей, а также проводит оценку соответствия, мониторинг и аудит событий. Продукт входит в реестр отечественного ПО (номер записи 26417 от 12.02.2025).

Рассмотрим более детально систему контроля доступа к сети Blazar Network Access Control 1.1, её функции и возможности. Ознакомимся с её архитектурой, программными компонентами, а также разберёмся, какие системные требования предъявляются к установке продукта и правилах его лицензирования. В качестве примера работы Blazar NAC 1.1 настроим управление доступом и сетевыми пользователями.

Описание системы контроля доступа к сети Blazar NAC 1.1

Система контроля доступа к сети Blazar NAC 1.1 представляет собой продукт, подходящий для внедрения и использования в рамках политики импортозамещения. Она в комплексе с другими средствами защиты информации способна обеспечить защищённость корпоративной сети от несанкционированного доступа.

Продукт позволяет настраивать политики подключения конечных сетевых устройств и контролировать соблюдение прописанных в них правил. Кроме того, он обеспечивает возможность профилировать подключаемые рабочие машины по различным произвольным критериям, а также за счет детального анализа заложенных в спецификацию оборудования параметров, тем самым существенно снижая нагрузку на администраторов.

Преимущества использования Blazar NAC:

- защита корпоративной сети от несанкционированного доступа;

- возможность централизованно управлять политиками безопасности;

- контроль подключений внутренних устройств;

- повышение прозрачности сетевой инфраструктуры;

- снижение трудозатрат за счёт автоматизации мониторинга состояния сети;

- снижение риска возникновения критических событий в области безопасности.

Blazar NAC функционирует таким образом, что позволяет управлять доступом пользователей и устройств к корпоративной сети или её определенным сегментам, если такая сегментация организована заранее. Благодаря этому обеспечивается изоляция критически важных секторов инфраструктуры от несанкционированного доступа и распространения вредоносных программ. Администратор может как полностью блокировать к ним доступ определённым группам пользователей и устройств, так и настраивать индивидуальные политики безопасности для разных участков корпоративной сети.

В контексте этого стоит отметить, что на AM Live недавно обсуждались актуальные вопросы безопасности удалённого доступа, в т.ч. новые требования ФСТЭК России, контроль подрядчиков, Zero Trust.

Функции и возможности системы контроля доступа к сети Blazar NAC 1.1

Blazar NAC не ограничивается одним лишь мониторингом подключений к корпоративной сети. В нём реализована возможность выполнения таких функций как аутентификация и авторизация пользователей, динамическое управление доступом, оценка соответствия, аудит и автоматизация процессов.

Аутентификация и авторизация

При подключении сотрудника, контрагента или устройства к корпоративной сети система производит проверку их легитимности. Blazar NAC при этом выполняет функции сервера аутентификации. Он проверяет запрос на соответствие принятым стандартам, внутренним правилам и политикам безопасности. При этом оцениваются такие параметры как:

- принадлежность к домену;

- принадлежность к группе;

- валидность сертификатов безопасности;

- подлинность предъявляемых идентификационных данных;

- надёжность устройства и его соответствие внутренним стандартам безопасности;

- тип конечного устройства;

- оборудование, через которое осуществляется подключение.

Blazar NAC анализирует эти данные, после чего выносит вердикт о возможности подключения объекта к корпоративной сети.

Система контроля доступа к сети Blazar NAC 1.1 позволяет идентифицировать суппликанта (запрашивающего аутентификацию / авторизацию), принадлежность его к той или иной группе (сотрудник компании, контрагент, внешний пользователь и пр.), а также установить подлинность указанных учётных данных. Кроме того, Blazar NAC 1.1 поддерживает авторизацию конечных устройств, подключаемых к сети с использованием стандартов IEEE 802.1х и MAB (MAC Authentication Bypass).

Оценка соответствия требованиям

Система проверяет подключенные к корпоративной сети устройства на предмет их соответствия требованиям кибербезопасности. Рабочие машины тестируются на наличие антивирусов и других средств защиты информации, программные обновления и пр.

На всех конечных устройствах, подключенных к Blazar, устанавливается агент NAC. Он передаёт на сервер данные об их состоянии и соответствии внутренним политикам. В интерфейсе программы можно просматривать результаты комплаенс-проверки, в т.ч. вердикт оценки соответствия рабочей машины отдельным требованиям безопасности.

Динамическое управление доступом

Blazar NAC обеспечивает централизованное управление существующими на предприятии политиками безопасности. Система позволяет формировать и применять настройки, параллельно оценивая текущее состояние устройства и сравнивать его с внутренними требованиями кибербезопасности. Она способна проверять критерии и условия, заданные в политике доступа. В их базе заложен универсальный набор условий «кто ― откуда ― зачем», которые могут дополняться множеством критериев и применяться к тому или иному сегменту доступа.

Сервер Blazar отвечает за принятие решений о предоставлении доступа или отказе в нём. Вынесенный вердикт передаётся аутентификатору, который будет его исполнять.

Автоматизация процессов

В решение встроена опция автоматического профилирования подключаемых устройств на базе преднастроенных политик. Blazar NAC версии 1.1 осуществляет автоматическое профилирование устройств посредством анализа RADIUS-запросов, OUI-кодов и содержимого DHCP-пакетов. Это обеспечивает автоматическую группировку устройств и назначение соответствующих правил доступа, гарантирующих подключение нужного типа оборудования именно к предназначенной части корпоративной сети без дополнительного вмешательства администратора.

Система поддерживает комплексное использование источников профилирования, т.к. это позволяет исключить слабые стороны каждого отдельно взятого элемента. Например, ранее мы уже рассказывали об уязвимостях протокола RADIUS.

Автоматизация процессов помогает снизить нагрузку на администраторов компании, упростить контроль над сетью и повысить оперативность реагирования на потенциальные нарушения безопасности. Кроме того, Blazar NAC существенно снижает влияние человеческого фактора и программных сбоев, повышая тем самым степень защищённости корпоративной сети.

Мониторинг и аудит

Blazar NAC непрерывно мониторит состояние системы и фиксирует данные о событиях доступа. Штатные события и попытки несанкционированных подключений журналируются в режиме, приближенном к реальному времени. На основе этих данных формируются отчёты для проведения ретроспективного аудита.

Архитектура системы контроля доступа к сети Blazar NAC 1.1

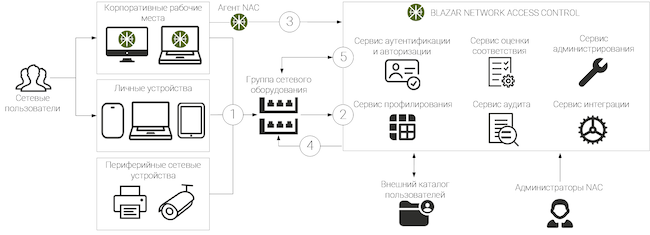

Архитектура системы контроля доступа к сети Blazar NAC 1.1 представляет собой многокомпонентную структуру. Она включает непосредственно сам сервис Blazar Network Access Control и агентское программное обеспечение «Агент NAC», которые устанавливаются на корпоративные рабочие места, проверяют их на соответствие принятым критериям безопасности (наличие обновления антивируса, критически важных компонентов безопасности ОС и др.) и, исходя из полученных результатов, выносит решение о допуске пользователя и устройства в сеть.

Основной компонент решения ― Blazar Network Access Control включает в себя 6 сервисов, отвечающих за выполнение ключевых функций продукта (сервисы аутентификации и авторизации, проверки соответствия, администрирования, профилирования, аудита и интеграции). Концептуальная схема архитектуры решения представлена на рисунке 1.

Рисунок 1. Архитектура системы контроля доступа к сети Blazar NAC 1.1

Работа Blazar NAC 1.1 происходит по следующей схеме:

- Клиент направляет запрос на подключение на аутентификатор, который перенаправляет его на сервер аутентификации.

- Blazar NAC, выступающий в роли сервера аутентификации, сопоставляет пользователей и их устройства, идентифицирует и авторизует их в системе, а также проверяет на соответствие правилам и политикам безопасности.

- Установленный на конечном устройстве агент NAC передает данные о его состоянии и соответствии комплаенс-политике.

- Blazar NAC принимает и передаёт решение о предоставлении или отказе в допуске в сторону аутентификатора для дальнейшего исполнения.

Помимо вынесения вердиктов о сетевом допуске Blazar Network Access Control ведёт непрерывный мониторинг и собирает данные о событиях, которые он журналирует и формирует отчёты для последующего анализа и аудита.

Компоненты системы контроля доступа к сети Blazar NAC 1.1

Основное меню Blazar NAC 1.1 расположено в левой части интерфейса. В нём представлены основные программные компоненты ― «Пользователи», «Сетевые устройства», «Политики», «Политики соответствия», «Конечные устройства», «Сертификаты», «События», «Управление доступом», «Интеграции» и «О системе». Рассмотрим, какие функции они выполняют.

Пользователи

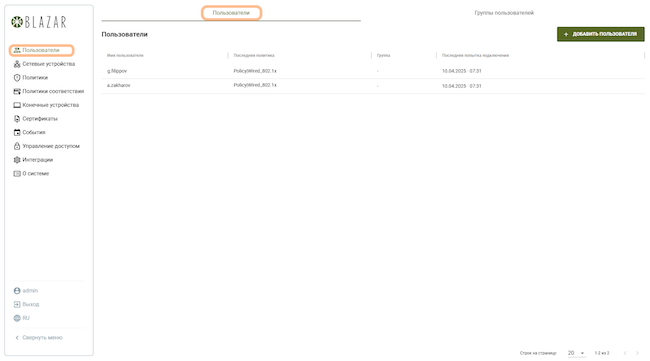

Компонент, при помощи которого происходит управление пользователями, подключающимися к ресурсам корпоративной сети. Он состоит из двух подразделов «Пользователи» и «Группы пользователей».

Рисунок 2. Интерфейс компонента «Пользователи» в Blazar NAC 1.1

Blazar NAC 1.1 допускает интеграцию с внешними сервисами каталогов для управления правами доступа сетевых пользователей. Если же сторонних сервисов нет или отдельные категории пользователей, такие как партнёры, подрядчики и внешние сотрудники, там не зарегистрированы, система предлагает возможность ведения собственного внутреннего каталога. Последний отображается в разделе «Пользователи», данные представляются в форме таблицы. В ней можно посмотреть их имена, применяемые политики, группы, к которым они относятся и время последней попытки подключения.

В подразделе можно просматривать, удалять и добавлять новые учётные записи. Чтобы подключить к системе нового пользователя, необходимо нажать соответствующую кнопку и задать такие его параметры как:

- имя;

- пароль;

- полное имя;

- адрес электронной почты;

- дополнительная информация;

- срок действия учётной записи.

Сформированные записи необходимо сохранить. Система позволяет формировать внутренний каталог пользователей. При этом некоторые учётные записи можно оставить неактивными. Чтобы перевести их в альтернативное состояние, достаточно кликнуть по переключателю.

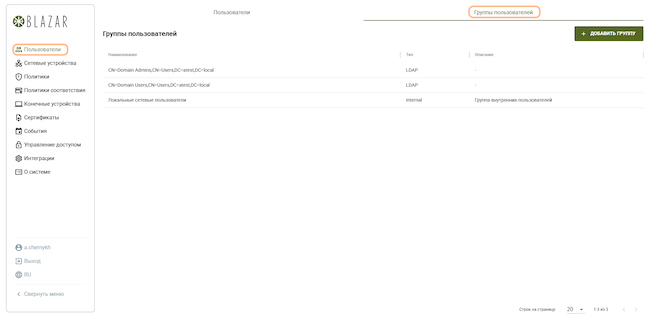

Рисунок 3. Интерфейс компонента «Группы пользователей» в Blazar NAC 1.1

Подраздел «Группы пользователей» предназначен для формирования групп сетевых пользователей, добавляемых вручную на основании любых заданных критериев, а также для отображения подгруженных групп из внешних служб каталогов. Впоследствие созданные группы применяются при настройке параметров авторизации в профилях доступа.

Сетевые устройства

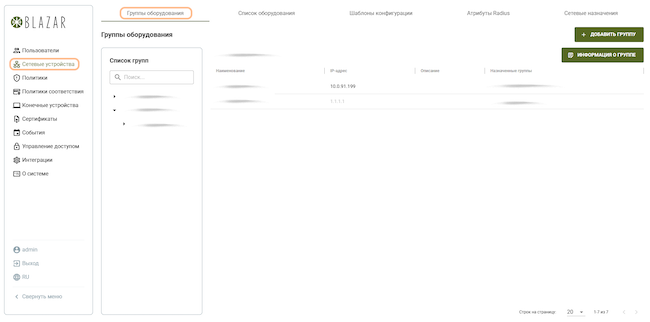

Компонент предназначен для управления сетевым оборудованием, подключенным к системе. Он содержит 5 подразделов «Группы оборудования», «Список оборудования», «Шаблоны конфигурации», «Атрибуты RADIUS», «Сетевые назначения».

Первый предназначен для просмотра и управления группами сетевого оборудования, которые участвуют в процессах обработки правил доступа.

Рисунок 4. Группы сетевого оборудования в Blazar NAC 1.1

Для того, чтобы выяснить, какое именно оборудование включено в группу, необходимо выбрать её из представленного списка. В данном подразделе можно не только просматривать информацию, но и добавлять новые, удалять неактуальные и редактировать уже созданные записи.

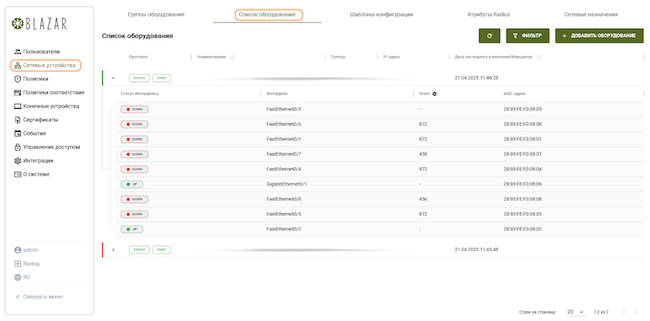

В подразделе «Список оборудования» отображается сетевые устройства, выступающие аутентификаторами при подключении конечных объектов к сети. В нём прописывается активный протокол (RADIUS или SNMP), наименование, группа, к которой оно относится, IP-адрес и время последнего изменения.

Рисунок 5. Список оборудования в Blazar NAC 1.1

Для перехода к технической информации о сетевом оборудовании, необходимо выбрать его из общего списка. Это даст возможность ознакомиться с такими данными как статус интерфейса (включен / выключен / принудительно выключен), идентификатор порта, VLAN ID и MAC-адрес. Списки оборудования можно фильтровать по наименованию, дате изменения, протоколу и IP-адресу. Администратор может просматривать информацию, добавлять новые сетевые устройства. Кроме того, в данном подразделе настраиваются группы атрибутов, задаются ассоциации. В системе Blazar NAC 1.1 можно выбирать заранее настроенные шаблоны конфигураций или активировать необходимые протоколы вручную.

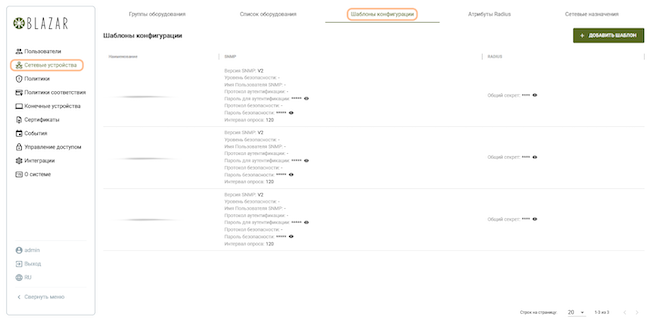

Рисунок 6. Шаблоны конфигурации в Blazar NAC 1.1

Подраздел «Шаблоны конфигурации» служит для формирования правил подключения для сетевого оборудования. Прописанные в них настройки можно применять к любому добавленному сетевому оборудованию. Программа позволяет редактировать, удалять и добавлять новые шаблоны.

Подраздел «Атрибуты RADIUS» служит для настройки передаваемых на сетевое оборудование специфичных параметров, значения которых зависят от типа и производителя этого оборудования. В решении можно добавлять новые и редактировать уже существующие группы атрибутов. Кроме того, в «Сетевых назначениях» можно создавать ключи, которые в связке с RADIUS-атрибутикой можно использовать в политиках доступа.

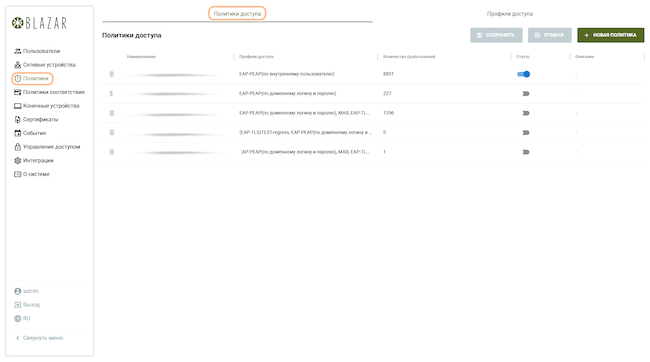

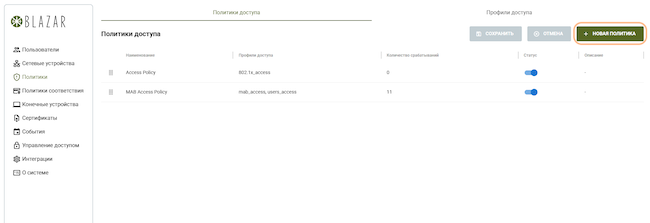

Политики

Компонент используется для определения условий авторизации и аутентификации подключаемых суппликантов и применяемых к ним политик доступа, а также для формирования правил и условий последней. «Политики» состоит из двух подразделов «Политики доступа» и «Профили доступа».

Первый определяет набор правил, по которым происходят подключения к сети. Он представляет собой таблицу со списком настроенных политик. В данном перечне прописываются:

- присвоенное политике название;

- набор профилей доступа для группы сетевого оборудования;

- значение счётчика срабатывания политики;

- переключатель активации политики;

- дополнительное описание.

Рисунок 7. Политики доступа в Blazar NAC 1.1

В данном блоке создаются новые политики подключения для групп сетевых устройств. Для этого администратором выбираются одна или несколько групп сетевого оборудования, к которым она будет применяться, а также до 10 профилей доступа, задающих условия аутентификации и авторизации. В Blazar NAC 1.1 также имеется возможность настраивать приоритетность политик, определять, в какой последовательности будет происходить обработка заданных правил и условий.

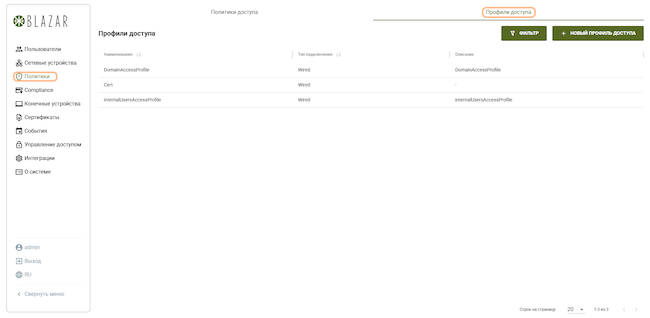

Рисунок 8. Профили доступа в Blazar NAC 1.1

Во втором подразделе компонента ― «Профили доступа» задаются правила авторизации и аутентификации, необходимые для настройки конфигурации политик подключения конечных устройств. Он представляет собой таблицу с наименованиями профилей и указанием, к какому типу подключения они применяются (проводное / беспроводное). Для облегчения поиска записи можно фильтровать по названию и видам соединения.

При создании нового профиля доступа администратором задаются правила, по которым будет происходить аутентификация и авторизация пользователей и устройств. Первый этап заключается в установлении последовательности аутентификации, включающей выбор способа подключения, протокола (802.1x либо MAB), её метода и источника идентификации клиента. Последним, в зависимости от выбранных настроек, могут стать интегрированные в систему каталоги учётных записей или внутренние базы.

Следующий этап ― настройка авторизации. Здесь выбираются группы пользователей и устройств, на которых будет распространяться правила профиля доступа, их статус в системе, соответствие комплаенс-политике и сетевое назначение. Всего в Blazar NAC 1.1 в одном профиле доступа разрешается задавать до 100 правил авторизации.

Политики соответствия

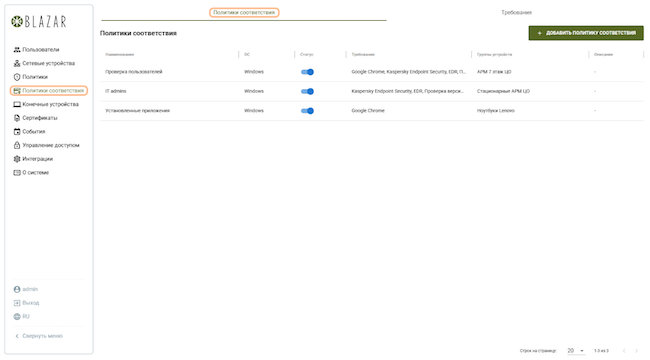

Компонент служит для оценки соответствия рабочих машин внутренним стандартам безопасности, а также для мониторинга подключаемых к сети устройств и управления данным процессом. Он состоит из двух подразделов ― «Политика соответствия» и «Требования».

Рисунок 9. Политики соответствия в Blazar NAC 1.1

Политики соответствия представляют собой таблицу со списком включенных в них требований, по которым требуется проверка устройств. Они детализируются во втором подразделе компонента. Здесь же реализуется управление политиками соответствия. В таблице подраздела можно посмотреть такие сведения как:

- название политики в системе;

- тип ОС;

- статус политики (в виде переключателя её в активное и неактивное состояние);

- перечень входящих в политику требований (до 100);

- набор устройств, которые будут проверяться на соответствие требованиям данной политики;

- дополнительная информация.

В подразделе можно удалять, редактировать существующие и создавать новые политики соответствия.

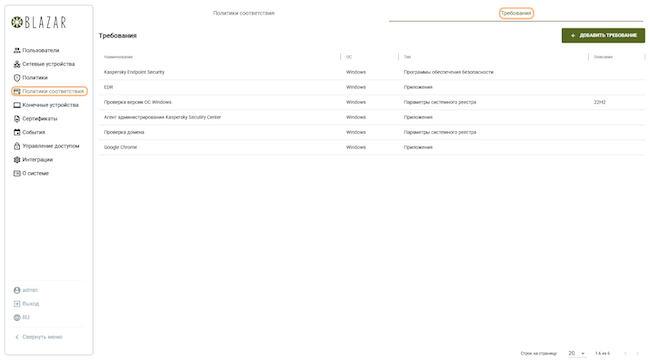

Рисунок 10. Требования комплаенса в Blazar NAC 1.1

Подраздел требований в Blazar NAC 1.1 в стандартной табличной форме представляет пользователю информацию об имени проверки в системе, операционной системе, к которой она применяется, и её типе. По последнему параметру в продукте реализована возможность тестирования сразу по нескольким направлениям:

- наличие на рабочей машине определённого приложения в т.ч. с указанием его версии;

- установка антивирусов с детализацией версии программы и её активности;

- факт существования определённого раздела системного реестра;

- сверка значений заданного параметра внутри системного реестра;

- наличие обновлений ОС.

В подразделе можно просматривать, удалять, редактировать и создавать новые требования. Помимо стандартных параметров (наименование, тип ОС) администратор в поле «Условие» выбирает необходимый тип проверки. От того, какой из них активирован, зависит остальной набор настраиваемых параметров. Например, для проверки типа «Приложения» пользователь задаёт название проверяемой программы, её статус (установлено / не установлено), версию (указываются значения «равно», «больше / меньше, чем»). При тестировании на «Обновления системы» указываются такие параметры как условие поиска (существует / не существует) и название искомого обновления.

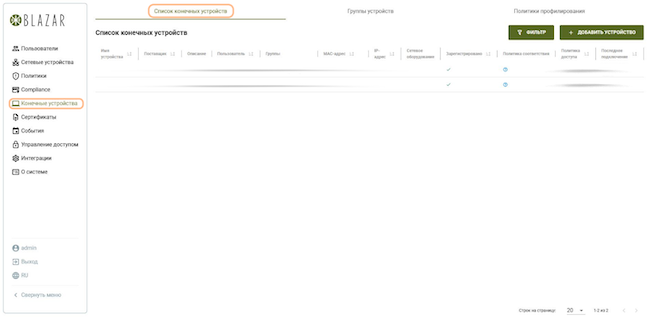

Конечные устройства

Компонент выполняет функцию мониторинга и управления подключением конечных устройств к корпоративной сети. Он включает в себя 3 подраздела ― «Список конечных устройств», «Группы устройств» и «Политики профилирования».

Рисунок 11. Список конечных устройств в Blazar NAC 1.1

В первом подразделе отображаются все найденные точки конечных подключений. система автоматически обнаруживает их путём анализа DHCP-запросов, а также при попытке устройства аутентифицироваться через Blazar NAC 1.1. Также добавить конечные точки в программу может администратор. Списки конечных устройство можно фильтровать по нескольким параметрам (имени, IP-адресу, времени подключения, статусу, политике доступа, поставщику и пользователю) с возможностью экспортировать готовые перечни в формате CSV.

В таблице, содержащей списки конечных устройств, детализируются такие их параметры как:

- имя, указанное администратором;

- производитель устройства (определяется автоматически системой);

- описание (дополнительные сведения об оборудовании);

- пользователь, попытавшийся аутентифицироваться через данное устройство;

- группа / группы, в которые оно входит;

- MAC-адрес (уникальный идентификатор рабочей машины);

- IP-адрес;

- название сетевого оборудования, через которое проводилось подключение;

- статус регистрации устройства;

- статус политики соответствия («не определён», «соответствует», «не соответствует»);

- применённая при последнем подключении к устройству политика доступа;

- время последнего подключения к корпоративной сети.

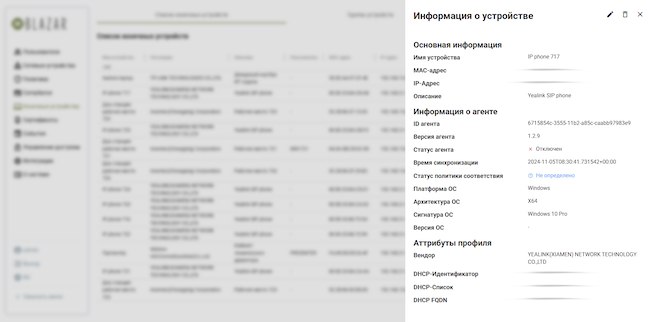

Рисунок 12. Пример карточки конечного устройства в Blazar NAC 1.1

По каждому устройству из списка можно посмотреть карточку с его описанием. Для этого достаточно кликнуть по его строке в таблице, после чего произойдёт переход к просмотру подробной информации. Информация в карточке устройств разбита на 4 блока:

- Основная информация. Содержит такие сведения, как имя, IP-адрес, MAC-адрес и дополнительное описание.

- Информация об агенте. Описывает характеристики установленного на рабочей машине агента Blazar. К ним относятся его ID, версия, статус (активен / отключен), время последней синхронизации, статус политики соответствия, а также данные агента по платформе, архитектуре, сигнатуре и версии операционной системы.

- Атрибуты профиля. Содержит сведения о производителе устройства, его DHCP-идентификатор, сведения с сервера DHCP и полное доменное имя.

- Группы. Представляет информацию о группах, к которым отнесено конечное устройство.

В Blazar можно вручную вносить новое оборудование в список конечных устройств, а также редактировать и удалять уже имеющиеся в таблице записи.

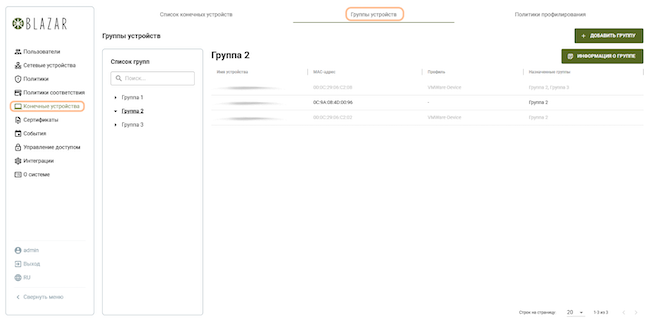

Рисунок 13. Группы конечных устройств в Blazar NAC 1.1

В подразделе «Группы конечных устройств» можно объединять оборудование, чтобы позднее к ним можно было применять единые политики доступа. В нём представлена их иерархическая структура (в Blazar NAC 1.1 она ограничена 5 уровнями). По каждой группе формируется таблица с включенными в неё конечными устройствами + их описание (имя, MAC-идентификатор, профиль оборудования и полный список групп, в которое оно входит).

Система позволяет автоматически добавлять конечное устройство в предопределённую группу, если оно соответствует тому или иному профилю. Это существенно облегчает администрирование системы, обеспечивая автоматическое определение и классификацию вновь подключаемых устройств.

По каждой группе конечных устройств можно просматривать детализированную информацию. В таких отчётах содержатся такие сведения как название, входящее оборудование, профили и вышестоящая группа в сложившейся иерархии. При необходимости данные можно редактировать, удалять и дополнять базу новыми карточками.

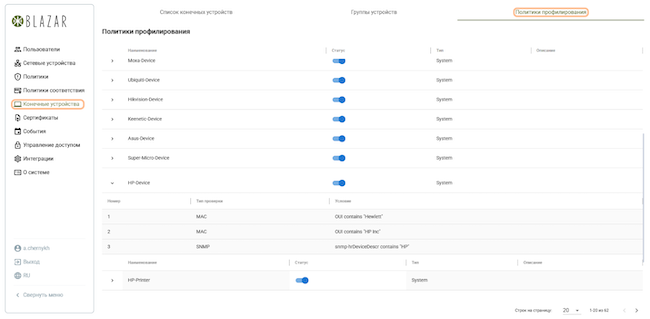

Рисунок 14. Политики профилирования в Blazar NAC 1.1

В NAC Blazar реализована опция автоматического профилирования подключаемых конечных точек. Она работает на базе соответствующих преднастроенных политик и таких источников как RADIUS-запросы, DHCP-пакеты и OUI-коды. Создание новых правил профилирования в текущей версии продукта не реализовано.

Пользователь может просматривать настройки профилирования в третьем подразделе компонента «Конечные устройства». Данные содержат сведения о наименовании политики, её статусе (активна / неактивна) и типе. Значение System в последней графе указывает на то, что преднастройки являются системными, поэтому их запрещается изменять и удалять.

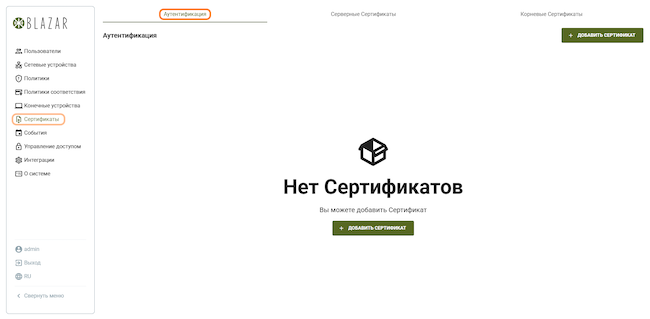

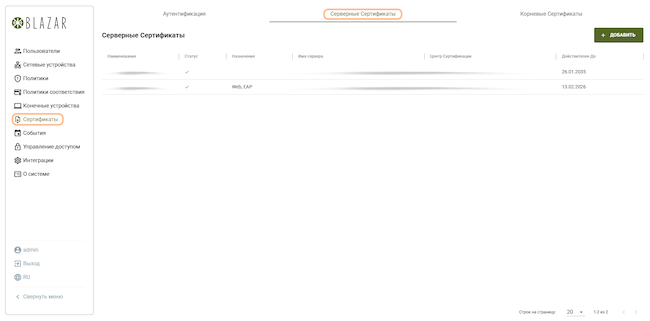

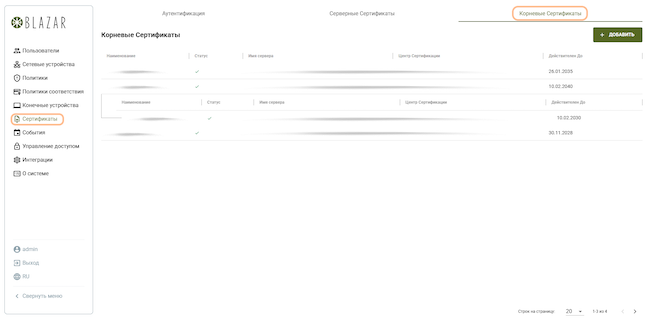

Сертификаты

Компонент отвечает за управление сертификатами, используемыми в качестве аутентификаторов, а также теми, на основе которых выстраивается защищённое соединение с серверами LDAP, обеспечивается безопасность трафика аутентификации и системных веб-приложений. Компонент состоит из 3 подразделов ― «Аутентификация», «Серверные сертификаты» и «Корневые сертификаты».

Рисунок 15. Подраздел «Аутентификация» в Blazar NAC 1.1

Подраздел «Аутентификация» предназначен для внесения в систему пользовательских и компьютерных сертификатов, которые будут использоваться в дальнейшем в качестве их аутентификаторов. Для их добавления в базу необходимо указать следующие параметры:

- название профиля, которому принадлежит сертификат;

- источник сертификата (в Blazar NAC 1.1 возможно 2 варианта ― внутренняя база и LDAP-каталог пользователей);

- поле сертификата.

В качестве поля можно использовать DNS-имя, адрес электронной почты или иной идентификатор.

Рисунок 16. Подраздел «Серверные сертификаты» в Blazar NAC 1.1

Blazar NAC помимо создания защищённых подключений конечных устройств обеспечивает и безопасность трафика аутентификации и панели управления системы. По умолчанию программа генерирует самоподписанный серверный сертификат, но администраторы могут добавлять и собственные идентификаторы.

В подразделе серверные сертификаты представлены в табличной форме с детализацией такой информации как:

- название сертификата;

- его статус (действителен или нет);

- назначение (EAP для шифрования сессий одноимённого протокола или WEB для защиты трафика между системным администратором и панелью управления);

- имя сервера;

- центр сертификации;

- срок действия сертификата.

В системе контроля доступа к сети Blazar NAC можно использовать только один серверный сертификат. Администратор может загрузить новый идентификатор, но при этом текущий автоматически перестанет действовать.

Рисунок 17. Подраздел «Корневые сертификаты» в Blazar NAC 1.1

Подраздел корневых сертификатов предназначен для формирования идентификаторов, при помощи которых обеспечивается защищённое соединение с LDAP-сервером. Они служат основой для работы серверных сертификатов, поэтому изначально именно их необходимо загрузить в систему.

Информация о корневых сертификатах в Blazar NAC представляется в виде таблицы. В ней указываются такие параметры как название, статус, имя, срок действия сертификата, а также издатель загруженного в систему идентификатора.

Корневые сертификаты имеют иерархическую структуру. В Blazar NAC она ограничивается 5 уровнями. При её отображении помимо корневых указываются и промежуточные центры сертификации.

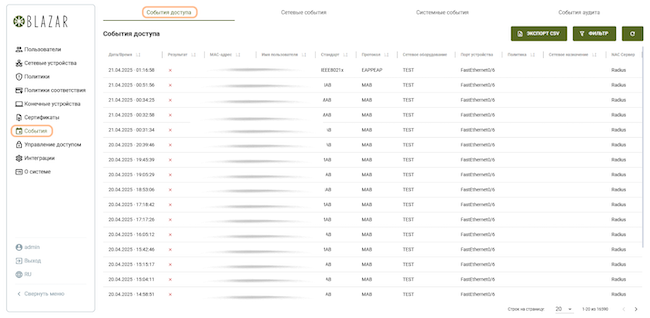

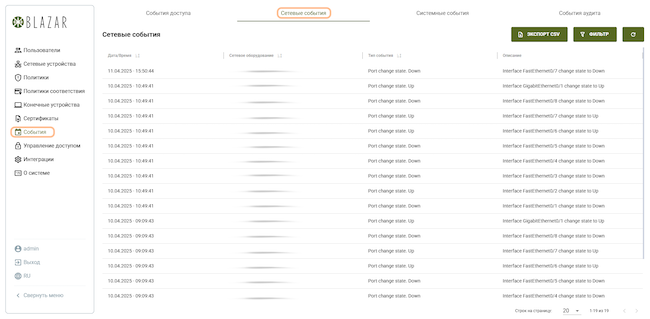

События

Компонент отвечает за журналирование происходящих в системе событий. Он включает в себя 4 подраздела, отражающие факты подключения конечных устройств к корпоративной сети, регистрируемые события на сетевом оборудовании, а также внутрисистемные активности и результаты аутентификации и авторизации администраторов.

Рисунок 18. Журнал событий доступа в Blazar NAC 1.1

В подразделе «События доступа» фиксируется список запросов на подключение конечных устройств к подконтрольной сети. В данном журнале отображаются такие данные как время события, его результат, MAC-идентификатор устройства, имя пользователя, стандарт и протокол подключения, название и порт сетевого оборудования, зарегистрировавшего событие. Дополнительно прописываются сетевое назначение, применённая политика доступа и название сервера, через который произошло подключение.

Записи в журнале «События доступа» можно фильтровать по времени, результатам, именам пользователей и другим параметрам. По умолчанию в системе хранится до 100 000 записей о событиях за последние 15 дней. Параметр может быть изменен в системных настройках. При необходимости данные можно экспортировать с учётом применённых правил фильтрации и сортировки.

Рисунок 19. Журнал сетевых событий в Blazar NAC 1.1

Второй подраздел компонента ― «Сетевые события» регистрирует операции на стороне сетевого оборудования. Данные представляются в форме таблицы с указанием названия устройства, времени и типа события. Как и в журнале событий доступа, здесь действуют те же лимиты на хранение записей по умолчанию с возможностью редактирования (до 100 тыс. в течение 15 дней). Есть возможность экспорта информации в формате CSV.

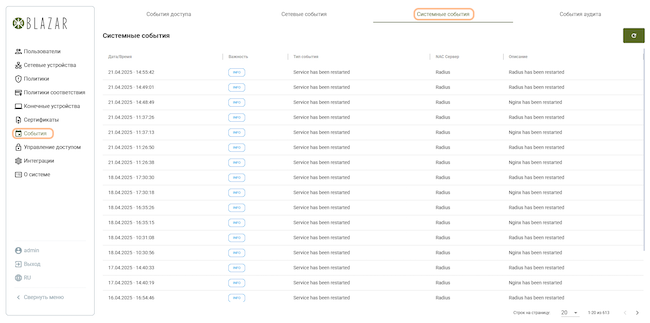

Рисунок 20. Журнал системных событий в Blazar NAC 1.1

В подразделе «Системные события» регистрируются активности, происходящие между компонентами системы. Журналируется время, степень критической значимости, тип инцидента и сервер, в периметре которого тот зафиксирован.

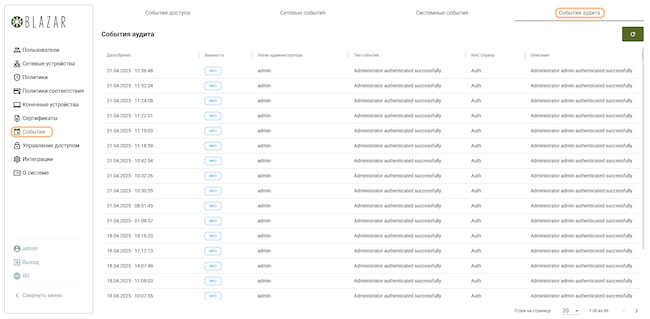

Рисунок 21. Журнал событий аудита в Blazar NAC 1.1

В подразделе «События аудита» фиксируются факты аутентификации и авторизации системных администраторов в веб-интерфейсе Blazar. В нём представлены такие сведения как время события, оценка степени его критической значимости (в версии 1.1 возможно только значение «Info») и тип (в штатном режиме «Administrator authenticated successfully»). Также в журнал «События аудита» автоматически заносятся такие сведения как логин администратора, запросившего доступ к подключению и сервер NAC, к которому он обратился.

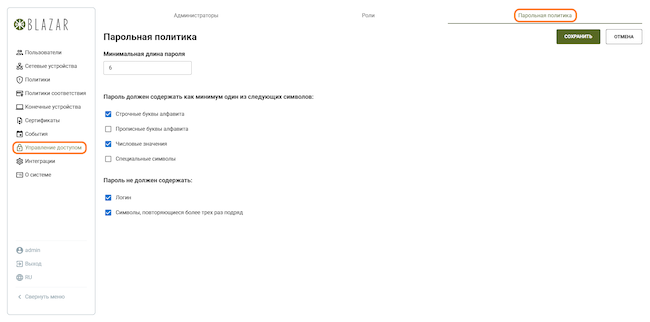

Управление доступом

Компонент предназначен для контроля процесса подключения администраторов к системе. В нём можно настраивать парольную политику, определяя сложность и допустимые значения вводимых комбинаций. Наряду с этим он выполняет такие важные задачи как локальное управление администраторами и назначение ролей пользователям.

Рисунок 22. Компонент управления доступом в Blazar NAC 1.1

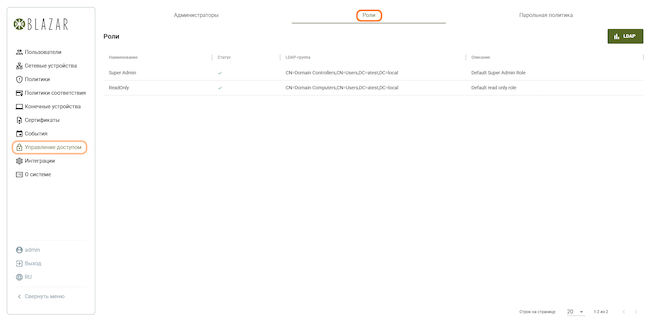

Здесь же можно назначать администраторам роли. В версии 1.1 возможна настройка двух моделей ― Super Admin с максимальным набором привилегий и ReadOnly с доступом в режиме чтения без возможности редактирования настроек.

Рисунок 23. Подраздел «Роли» в компоненте управления доступом в Blazar NAC 1.1

Для повышения уровня безопасности, а также в рамках поддержки централизованного управления учётными записями и правами доступа в организациях, в систему была добавлена опция доменной аутентификации и авторизации. (Ранее мы уже разбирали её особенности и преимущества по сравнению с другими методами аутентификации пользователей.) С этой целью в Blazar NAC 1.1 реализована возможность подключать каталоги доменных учётных записей пользователей.

Кроме того, система позволяет автоматически назначать роли администраторам. Делается это исходя из того, к какой группе безопасности отнесены их учётные записи в каталоге. Такой режим в Blazar NAC не работает по умолчанию, его требуется активировать. Для этого проводится настройка LDAP-подключения с функцией возможности его использования для авторизации и привязка групп безопасности для ролей.

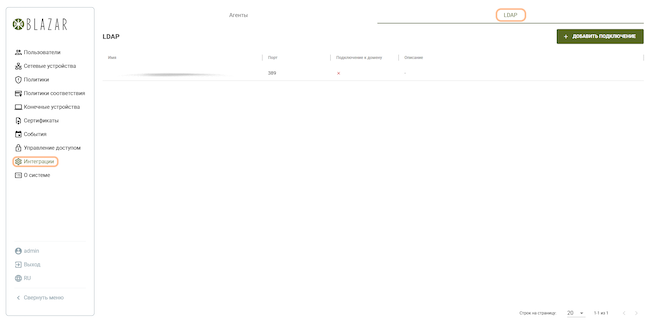

Интеграции

Компонент служит для настройки интеграции с внешними каталогами учётных записей и заданий для комплаенс-агентов. Blazar NAC обеспечивает подключение к каталогам посредством протокола LDAPS с целью проверки подлинности доменных учётных записей при аутентификации суппликанта, а также для аутентификации и авторизации администраторов в веб-интерфейсе системы.

Рисунок 24. Компонент «Интеграции» в Blazar NAC 1.1

В компоненте «Интеграции» (подраздел «LDAP») можно просматривать сведения о подключенном коннекторе, а также добавлять новые источники. При этом для каждого необходимо указывать набор таких параметров как: имя, IP-адрес, порт, учётная запись пользователя, инициирующего LDAP-запрос и его пароль. Дополнительно задаются настройки подключения (использование безопасного режима, проверки соединения и схемы) и выбираются пути для поиска объектов в структуре каталога. Количество добавляемых источников системой не ограничивается.

О системе

В компоненте содержатся сведения о текущей лицензии продукта, а также количестве подключенных к системе сетевых устройств и агентов на автоматизированных рабочих местах. Значения первых можно посмотреть в модуле «Policy». Стоит учесть, что расчёт осуществляется, исходя из количества активных RADIUS-сессий. Механизм Accounting-Request фактически выступает в роли счётчика выданных лицензий. Когда сетевое оборудование присоединяется к сессии, оно автоматически учитывается в общем числе. После выключения функциональности Accounting-Request предоставленная лицензия остаётся активной ещё пять суток от момента последнего подключения.

Количество подключенных к Blazar NAC агентов также рассчитывается в зависимости от статуса их активности. В этом случае при отключении устройства лицензия за ним сохраняется на протяжении суток. Система осуществляет подсчёт количества активных агентов, фиксирует статус и версионность, а их уникальность проверяется по идентификатору GUID.

Системные требования системы контроля доступа к сети Blazar NAC 1.1

Для инсталляции системы контроля доступа Blazar NAC 1.1 необходимо обеспечить выполнение минимальных требований к аппаратуре и программному обеспечению, на которых предполагается устанавливать продукт. Чтобы обеспечить нормальное функционирование сервера системы и веб-приложения, потребуется:

- процессор на 8 ядер с частотой 2,4–2,8 ГГц;

- 16 ГБ оперативной памяти;

- свободное дисковое пространство ― от 100 ГБ.

Система поставляется в виде образа виртуальной машины, совместимого с такими платформами виртуализации, как Proxmox Virtual Environment, VMware ESXi и аналогичными решениями. Установка системы возможна на ОС, обеспечивающих работу Docker-контейнеров, например, Astra Linux 1.7 Special Edition или Debian 11.

Политика лицензирования Blazar NAC 1.1

Продукт поставляется по срочным и бессрочным лицензиям. Их стоимость рассчитывается по запросу заказчика и зависит от подключаемых к системе функциональных модулей, количества инсталляций на уникальных серверах и числа входящих в контролируемую среду устройств.

Подключаемые лицензируемые модули:

- Core ― обязательный элемент системы, составляющий её ядро. Метрика лицензирования ― количество установок компонента на серверах.

- Policy ― обязательный функциональный модуль, отвечающий за настройку политик доступа и профилирование конечных устройств. Метрика лицензирования ― количество подключённых к контролируемой среде конечных сетевых устройств.

- Compliance ― дополнительный функциональный модуль, позволяющий выполнять проверку устройств на соответствие политикам безопасности. Метрика лицензирования ― суммарное количество установленных на рабочих машинах активных агентов NAC.

Первые два модуля являются обязательными для подключения, третий ― опциональный. Минимальный срок лицензирования продукта составляет 1 год.

Сценарий использования Blazar NAC 1.1 на примере добавления новой политики доступа

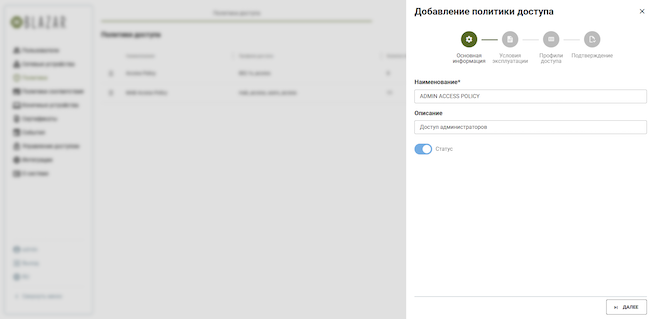

Политики доступа определяют набор условий и параметров, в соответствии с которыми устройства и пользователи подключаются к корпоративной сети. Для добавления новой политики доступа необходимо перейти в раздел «Политики», подраздел «Политики доступа» и нажать кнопку «Новая политика».

Рисунок 25. Добавление новой политики в Blazar NAC 1.1

В открывшемся меню необходимо прописать параметры создаваемой политики доступа. На шаге «Основная информация» нужно задать наименование политики для отображения в системе и, при необходимости, добавить дополнительное описание. Переключатель «Статус» включает и выключает действие политики. Для перехода к следующему этапу необходимо нажать кнопку «Далее».

Рисунок 26. Заполнение основной информации о политике в Blazar NAC 1.1

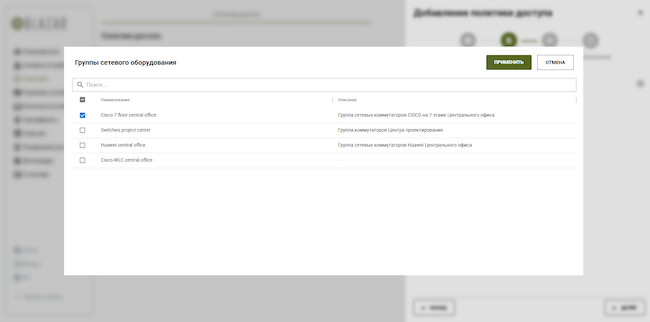

В блоке «Условия эксплуатации» необходимо произвести выбор одной или нескольких групп сетевого оборудования, к которым будет применена создаваемая политика. После выбора необходимых значений необходимо нажать кнопку «Применить» и для перехода на заключительный шаг нажать «Далее».

Рисунок 27. Выбор групп сетевого оборудования, на которые будет распространяться политика

На шаге «Профили доступа» нужно выбрать набор профилей доступа для включения в политику, которые будут определять условия аутентификации и авторизации. В одну политику может быть добавлено до 10 профилей доступа. После выбора необходимых значений необходимо нажать кнопку «Применить» и для перехода на заключительный шаг нажать «Далее».

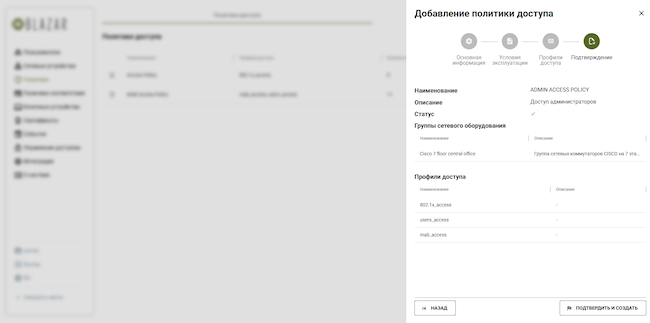

Рисунок 28. Подтверждение создания новой политики доступа в Blazar NAC 1.1

На заключительном шаге необходимо проверить введенные ранее параметры и при их корректности подтвердить создание политики нажатием кнопки «Подтвердить и создать».

Выводы

Система Blazar NAC от Angara Security позволяет эффективно контролировать и управлять доступом в корпоративную сеть. Решение дает возможность настраивать правила подключения и мониторить их соблюдение за счет аутентификации и авторизации пользователей и конечных устройств.

Программа входит в реестр отечественного ПО, быстро устанавливается, позволяет автоматизировать ряд процессов контроля доступа к корпоративным сетевым ресурсам, подходит для развёртывания даже в сложных многоуровневых и гетерогенных средах.

Достоинства:

- Интуитивно понятный интерфейс.

- Удобный конструктор политик доступа.

- Динамический контроль доступа устройств.

- Легкость обнаружения нелегитимных подключений благодаря автоматическому мониторингу и аудиту сетевых событий.

- Минимальная нагрузка на аппаратное обеспечение.

- Простота интеграции продукта в инфраструктуру предприятия.

- Регулярные обновления системы.

- Гибкое лицензирование.

- Входит в реестр российского ПО.

Недостатки:

- Отсутствие возможности управления доступом к оборудованию с использованием TACACS (планируется добавить в 4-м квартале 2025 года).

- Система оценки соответствия пока работает только на рабочих станциях с Windows (Linux-клиент в разработке).

- Проверка наличия антивирусного продукта работает только с Kaspersky Endpoint Security).

- Отсутствие собственного портала саморегистрации.